侧信道攻击是什么?

侧信道攻击是一种利用系统的物理实现或实现的特定属性来获取信息的攻击方式。这些攻击利用了系统在执行特定操作时产生的信息泄漏,而不是直接攻击系统的计算或加密算法。侧信道攻击通常利用系统的功耗、电磁辐射、时间延迟等物理特性进行攻击,从而获取系统内部的敏感信息。

在密码学中,侧信道攻击通常被用于破解密码算法。例如,通过监测设备的电源使用情况或者电磁辐射,攻击者可以分析密码算法的执行过程,从而推断出密钥或者明文信息。这种攻击方式被称为侧信道攻击,因为攻击者并不直接攻击密码算法本身,而是利用密码算法在物理实现上的一些特性来获取信息。

侧信道攻击的一些常见类型包括:

-

功耗分析:通过监测设备在执行密码算法时的功耗变化,攻击者可以推断出密钥或明文信息。

-

时序分析:攻击者可以通过分析系统的执行时间来推断出密码算法的信息,例如密钥或者明文。

-

电磁辐射分析:通过监测设备在执行密码算法时产生的电磁辐射,攻击者可以获取系统内部的信息。

侧信道攻击是一种常见的安全威胁,对于设计安全系统和密码算法具有重要的意义。为了抵御侧信道攻击,需要采取一系列物理和逻辑上的对策,例如使用物理隔离、加入噪声、采用侧信道安全的密码算法等。

该类攻击事件

三个案例出自 https://www.secrss.com/articles/63520#

利用震荡电路发出特定频率干扰计算机的频率,导致随机数的产出不同于正常情况。因为随机数产生和频率相关,而频率被影响

1.针对智能卡的侧信道攻击案例

2009年,英国学者针对British High Street Bank发行的一款银行卡开展电源毛刺故障注入攻击。他们在银行卡的供电电源上实现了一种振荡电路,尝试采用特定的频率干扰其中的随机数发生器。实验结果表明,该银行卡输出随机数的随机性大大减弱,甚至出现了连续数十位相同的数字。在银行系统中,一旦随机数可以被控制或预测,银行卡的安全性将大大降低。

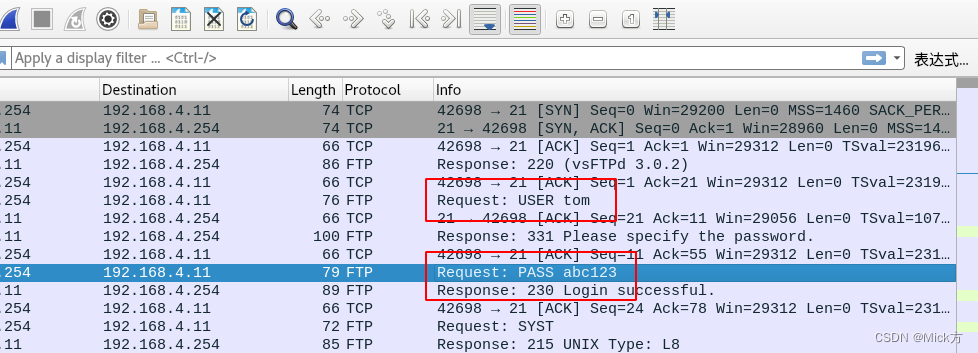

2012年,荷兰学者对手机开机入网过程中手机SIM卡执行的认证算法开展研究,他们采集了该认证过程中执行COMP128-1密码算法时SIM卡消耗的能量波形,利用能量信息与密码算法中间值之间的相关性来获得COMP128-1算法的密钥信息,最终恢复出了SIM卡的完整密钥,从而实现SIM卡的复制。图1为国内企业复现该攻击实验时搭建的实验平台,实际中,部分商用智能卡可通过该类平台实现攻击。

采集电磁辐射信息,分析定位泄露时刻

2.针对U盾的侧信道攻击案例

名为“Titan”的U盾是谷歌于2018年发布的密码产品,其中内置了NXP公司的一款密码芯片。2021年,法国研究人员通过采集和分析Titan U盾执行数字签名过程中辐射出的电磁信息,精准定位了电磁波中的泄露时刻,并准确地获得了部分密钥信息,最后结合一些数学分析手段成功恢复了Titan U盾的完整密钥。

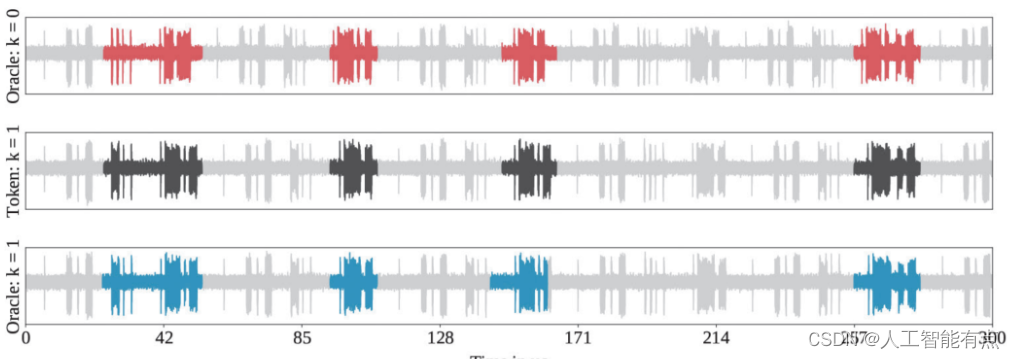

2021年,德国研究人员讨论了开源U盾的安全问题,共调研了7款开源的安全U盾,其中包括应用广泛的SoloKeys和Nitrokey。不幸的是,各款U盾均被发现有不同程度的安全漏洞问题。以SoloKeysSolo为例,该U盾在进行安全运算时采用了椭圆曲线数字签名算法,攻击者可通过观察或分析设备电磁波形,直接推测出该U盾正在执行的密钥信息,如图2所示。此外,还发现部分U盾执行密码运算的时间与参数长度存在线性关系,利用开源工具开展时间侧信道攻击也可以成功恢复U盾的密钥。

图2 已知U盾密钥为1(上图)和密钥为0(下图)时的电磁波形,以及待区分密钥对应的电磁波形(中图)

利用红外热敏感摄像头采集信息采集热量信息、WiFi强度也包含信息、智能设备传感器信息

3.针对口令的侧信道攻击案例

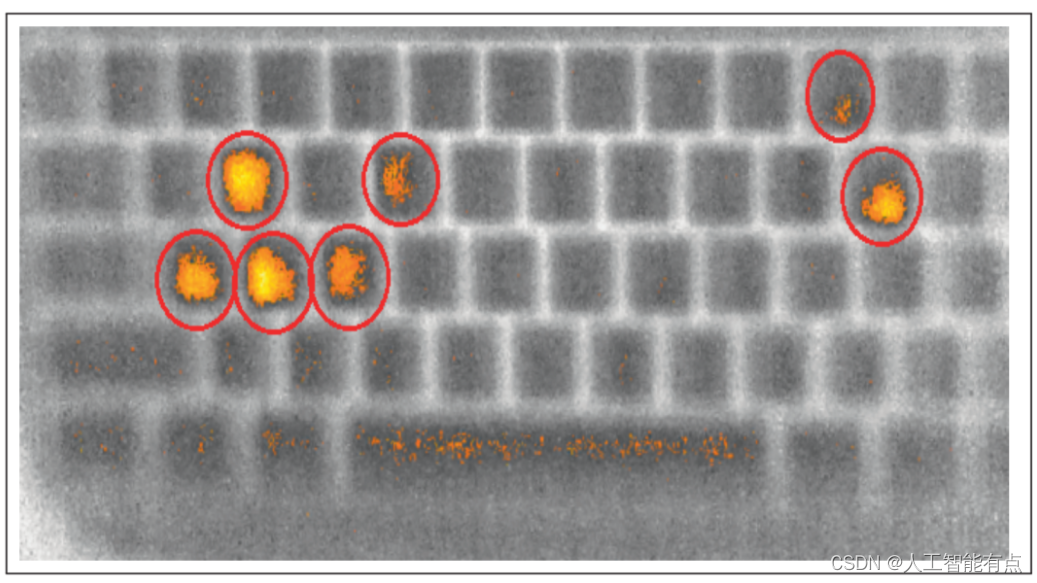

随着口令在ATM机、POS机、手机支付等领域的广泛应用,针对支付口令的侧信道攻击也层出不穷,取得了明显的效果。以ATM键盘为例,专家建议用户输入口令时用另一只手遮挡键盘,可防止偷窥或偷拍类攻击。但是,人体按过键盘后会留下热量,待用户的手拿开后,攻击者可采用红外热敏感摄像头捕获键盘上残余的温度信息,从而得知用户按过哪几个键,甚至推断出其按键的先后顺序,如图3所示。

图3 按键“Password”20秒后的热成像照片

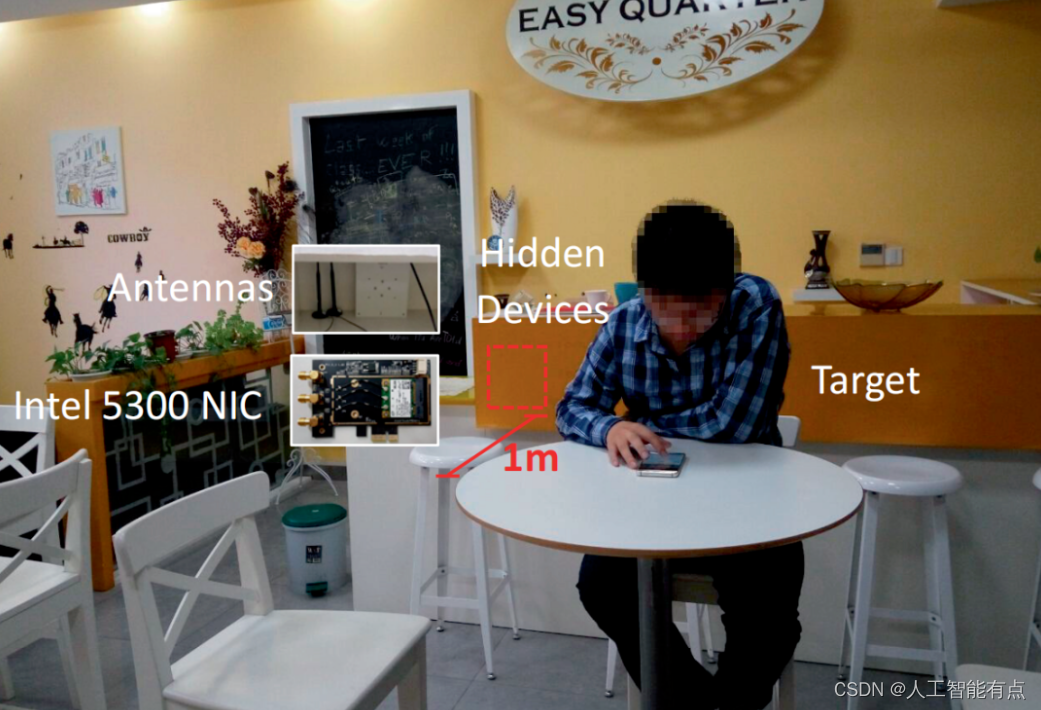

公共场合免费的一些公共资源如Wi-Fi中可能存在安全隐患。2020年,上海交通大学学者发现,用户输入口令的手势会影响到空间中的Wi-Fi信号,攻击者获得Wi-Fi信号后即可以推断出用户输入的口令。图4所示实验中,他们成功从Wi-Fi信号中恢复出一定距离外的用户在手机上输入的电子支付口令,同时他们还发现恢复口令的准确率与信号源和用户之间的距离有直接的关系。

图4 用Wi- Fi信号恢复电子支付口令的场景

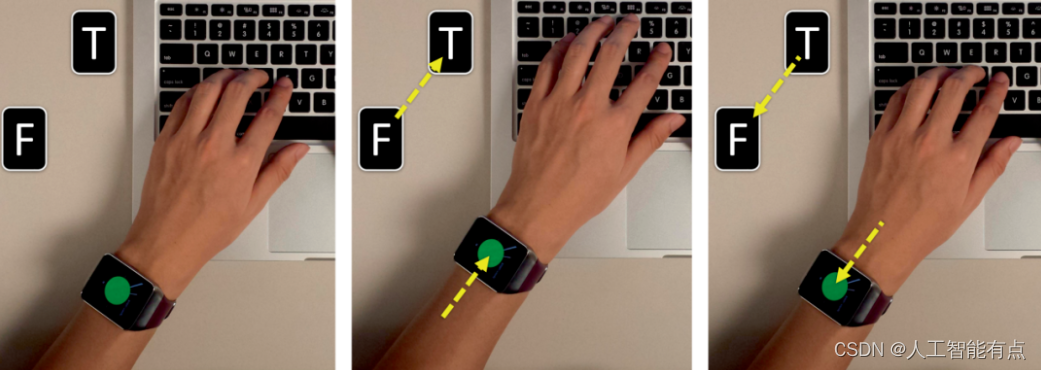

此外,智能可穿戴设备的运动传感器也可能泄露电子支付的口令信息。2015年,美国学者发现佩戴智能手表的用户在键盘上敲击时,如图5所示,手表中的陀螺仪、加速度计等传感器数据会泄露他所敲击的信息。现实中,攻击者较为容易获得这些数据,因为智能设备中的传感器数据是对APP公开的。

图5 用户先按F键后按T键时,手表的移动轨迹示意图

在IT行业,安全和效率往往是矛盾的。

还有其它的一些,这类侧信道攻击不同于传统,往往令人感到出其不意。如:利用网站的登录和注册功能,先利用注册功能找到一个存在的账号,因为现在很多网页的注册功能都有一些提示,如已存在的账号不能注册,这种信息会提示,因此可被利用。

再有比如安全门锁,有的安全门锁可以被强磁直接吸开,绕过破解和输入密码,简单的令人发笑,也令我们哭笑不得,谁买到谁难受,好在非常小众,了解的人极少,一般人也无需担心。

![BUUCTF-Real-[Jupyter]notebook-rce](https://img-blog.csdnimg.cn/direct/d4da91e879a24724a91cad7532f34c82.png)