HSM加密机原理

硬件安全模块(HSM)是一种物理设备,设计用于安全地管理、处理和存储加密密钥和数字证书。HSM广泛应用于需要高安全性的场景,如金融服务、数据保护、企业安全以及政府和军事领域。HSM提供了一种比软件存储密钥更安全的方式,因为密钥材料从不以未加密形式离开模块。以下是HSM加密机的工作原理和关键特点:

1. 物理安全性

- 抗篡改外壳:HSM通常具有抗篡改的物理外壳,如果有人试图物理访问设备,设备可以自动删除存储的密钥,以防密钥泄露。

- 安全启动:HSM执行安全启动过程,确保只有验证过的、未被篡改的固件和软件可以运行。

2. 密钥管理

- 密钥生成:HSM能在其安全环境内直接生成高质量的随机密钥,确保密钥的强度。

- 密钥存储:存储在HSM中的密钥受到强加密保护,避免在传输过程中或在外部存储时被截获。

- 密钥使用:所有密钥相关操作,如加密、解密、数字签名等,都在HSM内部完成,密钥不会以明文形式外泄。

3. 性能和兼容性

- 高性能操作:HSM设计用于高速处理加密操作,支持多种加密算法,如RSA、AES等,以满足高速数据处理需求。

- 多协议支持:支持多种加密标准和协议,如PKCS#11、Microsoft CAPI/CNG、Java JCA/JCE,便于集成到各种应用和系统中。

4. 应用和使用案例

- 数字证书管理:HSM用于生成和存储数字证书的私钥,支持SSL/TLS等安全协议的密钥交换。

- 支付系统:在支付系统中,HSM用于保护交易数据,实现PIN加密、验证和管理。

- 数据加密:为数据库、文件系统等提供高级别的数据加密服务,确保敏感数据的安全。

5. 审计和合规性

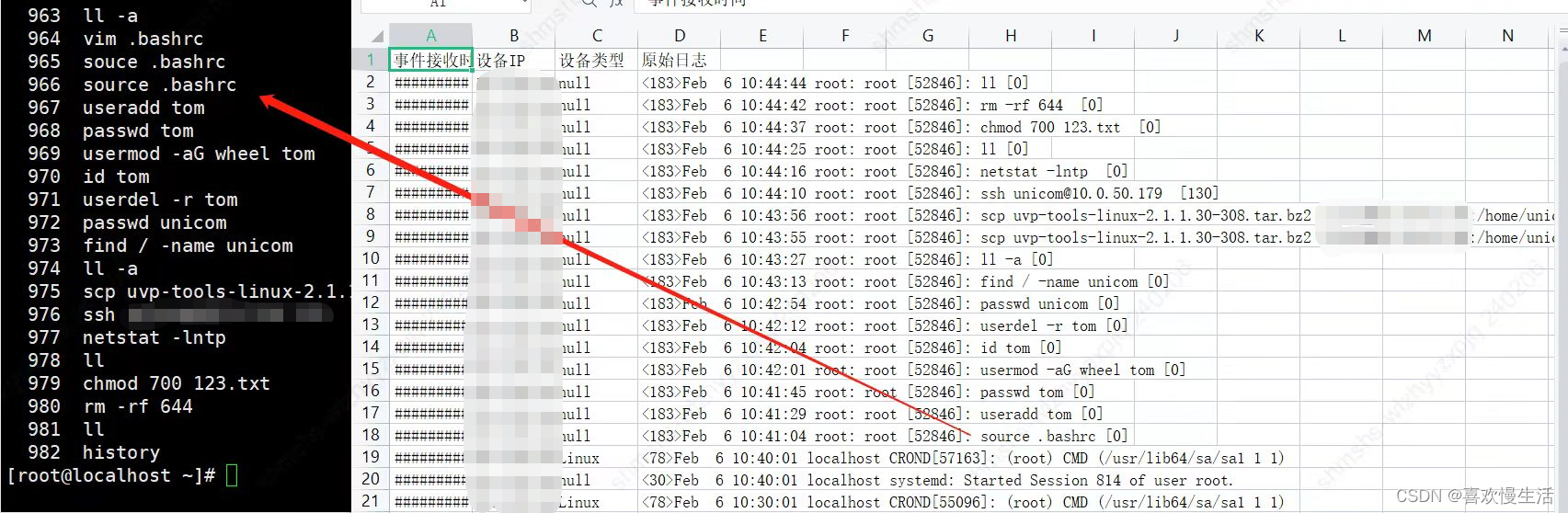

- 操作日志:HSM记录所有操作的详细日志,便于审计和遵守相关合规性要求。

- 认证:多数HSM设备都符合严格的安全标准,如FIPS 140-2、Common Criteria等,保证了其安全性和可靠性。

HSM的设计理念是将敏感的密钥管理和加密操作从软件层面转移到物理设备中,通过物理和逻辑安全机制提供高级别的安全保护。这种安全策略有助于减少关键数据泄露的风险,特别是在面对复杂的网络攻击和高级持续威胁(APT)时。

DUKPT(Derived Unique Key Per Transaction)是一种密钥管理技术,广泛用于保护点对点交易中的数据,特别是在支付卡行业中。DUKPT的设计允许每一笔交易都使用一个唯一的加密密钥,从而大大减少了密钥被泄露后对系统安全性的影响。

在DUKPT中,每个设备(如POS终端)都有一个基础密钥(Base Derivation Key, BDK)。基于这个BDK,可以为每一笔交易派生出一个唯一的交易密钥。这种方式确保了即使某个交易的密钥被破解,也不会影响到其他交易的安全性。

关于您提到的“可选的存储到密码机内并可选是否被非对称密钥加密(0x0120)”,这里涉及到的是密钥的存储和加密方式的选择。在实际应用中,DUKPT密钥可以存储在安全的硬件设备(如密码机)内部。这些设备能够提供物理和逻辑上的安全保护,以防密钥被未授权访问。

非对称密钥加密是一种常见的加密方式,它使用一对公钥和私钥进行加密和解密。在这个上下文中,非对称密钥加密可以用来保护DUKPT密钥(或其派生密钥)的传输或存储。比如,可以使用非对称加密来安全地将DUKPT密钥从一个系统传输到另一个系统,或者加密存储在设备中的密钥。

具体到命令“0x0120”,这似乎是指某个具体的操作或命令码,可能是用于配置密码机或进行密钥管理的指令。不同的密码机和安全设备可能有自己的命令集合和协议,所以“0x0120”所代表的具体操作可能会根据设备和使用的系统而异。通常,设备的文档或技术手册会详细描述这些命令及其用法。

如果您需要关于特定密码机或安全设备的详细信息,建议查阅该设备的官方文档或联系设备供应商获取支持。

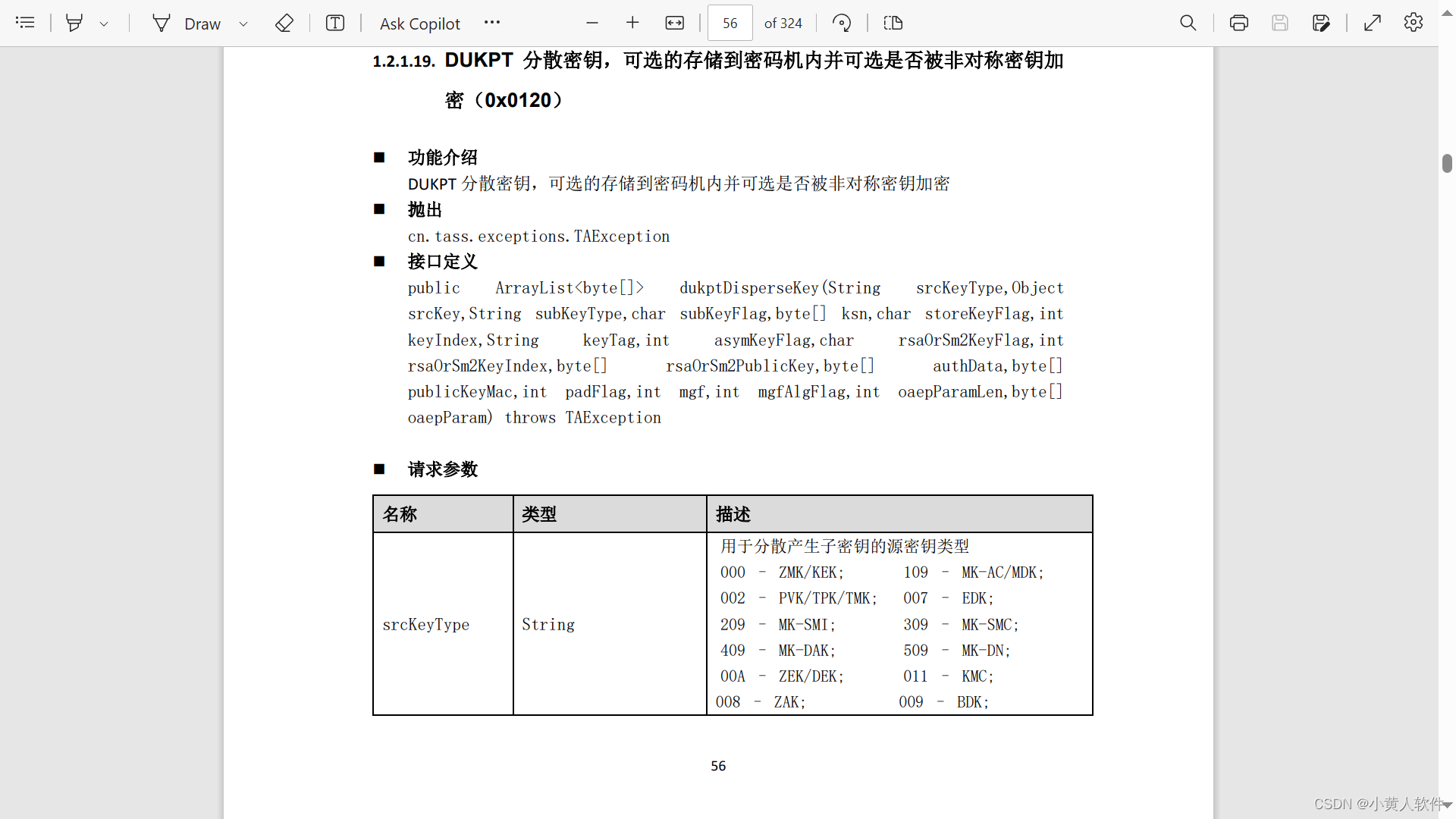

示例:江南天安 DUKPT接口

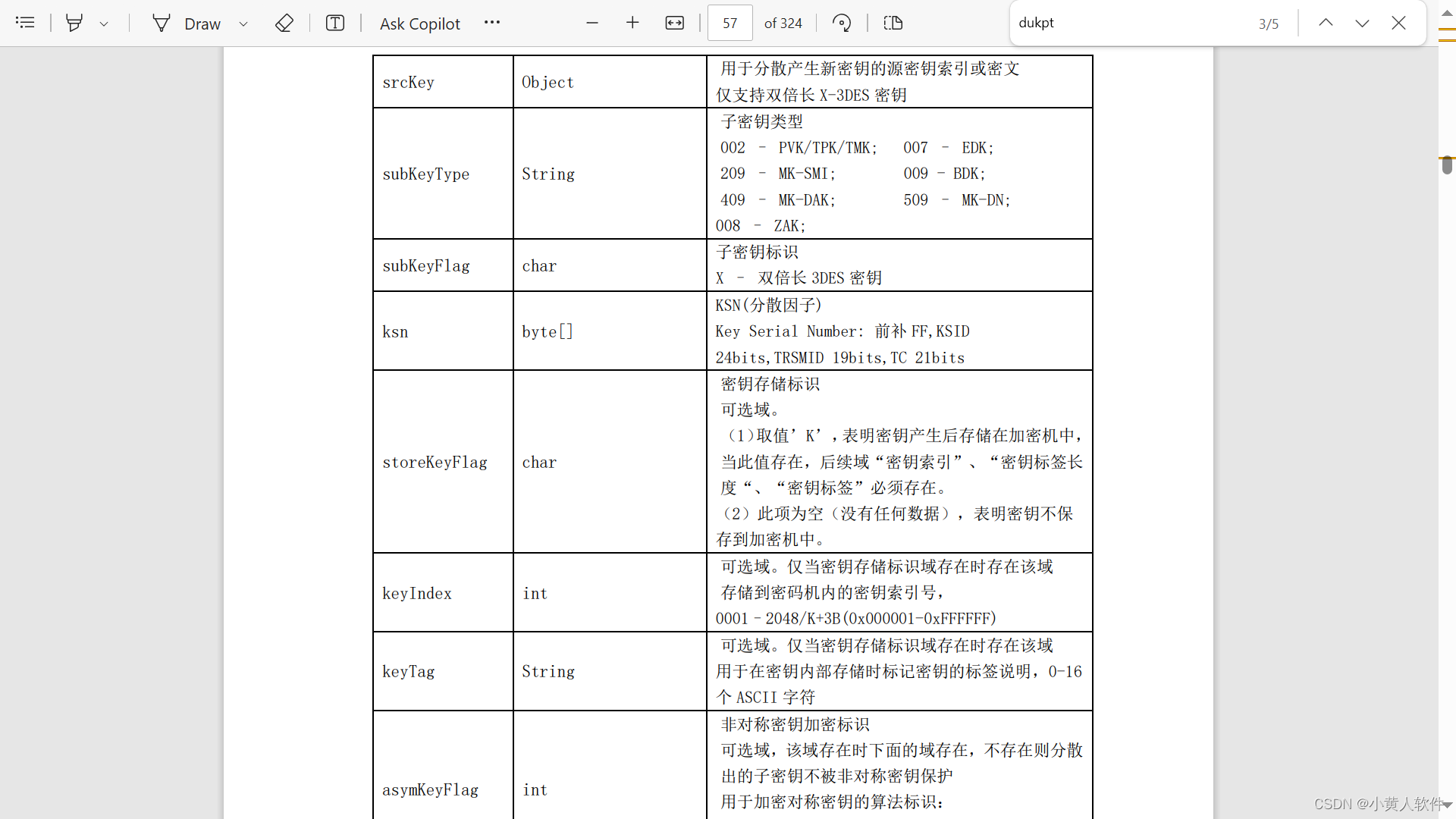

参数:srcKeyType

这些密钥类型在硬件安全模块(HSM)和加密领域中有特定的用途和功能。以下是这些密钥类型的简要说明:

1. ZMK/KEK (000)

- 密钥加密密钥(Key Encrypting Key)或区域主密钥(Zone Master Key):用于加密和安全传输其他密钥。

2. MK-AC/MDK (109)

- 应用密钥(Master Key for Application Cryptograms)或主派生密钥(Master Derivation Key):用于产生交易相关的密钥或派生其他密钥。

3. PVK/TPK/TMK (002)

- PIN验证密钥(PIN Verification Key)、终端PIN密钥(Terminal PIN Key)、终端主密钥(Terminal Master Key):用于PIN的验证和保护。

4. EDK (007)

- 加密密钥(Encryption Key):一般指用于数据加密的密钥。

5. MK-SMI (209) / MK-SMC (309)

- 安全消息密钥(Secure Messaging Key for Integrity / Confidentiality):用于保护消息的完整性和保密性。

6. MK-DAK (409)

- 数据认证密钥(Data Authentication Key):用于数据的认证过程。

7. MK-DN (509)

- 导出密钥(Derivation Key):用于派生其他密钥。

8. ZEK/DEK (00A)

- 数据加密密钥(Data Encrypting Key)或区域加密密钥(Zone Encryption Key):用于加密数据。

9. KMC (011)

- 密钥管理中心(Key Management Center):用于管理密钥的密钥。

10. ZAK (008)

- 认证密钥(Authentication Key):用于消息或交易的认证。

11. BDK (009)

- 基础派生密钥(Base Derivation Key):用于DUKPT(Derived Unique Key Per Transaction)方法中,派生出每笔交易的唯一密钥。

这些密钥类型涵盖了加密操作的多个方面,包括数据加密、认证、PIN处理、密钥管理等。它们在加密设备和安全协议中发挥着核心作用,确保交易和数据传输的安全性。

参数:ksn

KSN(Key Serial Number,密钥序列号)是一种在基于DUKPT(Derived Unique Key Per Transaction,每笔交易派生唯一密钥)方法中使用的分散因子。它的结构设计旨在确保每笔交易都能使用一个唯一的密钥,即便是在大量的交易中也能保持密钥的唯一性和安全性。KSN的结构如下所述:

KSN结构

- 前补FF:通常在KSN的最前面加上一定数量的

FF,用于确保KSN的长度一致。这部分不参与密钥派生过程。 - KSID(Key Set Identifier,密钥集标识符):24位,用于标识使用的密钥集。这可以帮助区分不同的密钥或密钥策略,特别是在有多个密钥集需要管理的情况下。

- TRSMID(Transaction Counter Space, MID portion,交易计数空间,MID部分):19位,通常用于表示某个特定范围或组的机器或设备ID。这有助于跟踪和管理交易是在哪个设备上进行的。

- TC(Transaction Counter,交易计数器):21位,用于每笔交易的唯一计数。每进行一次交易,TC的值就会递增。由于其有21位,因此可以保证在密钥周期内有足够的唯一值用于不同的交易。

KSN的作用

KSN主要用于DUKPT密钥管理体系中,它与基础派生密钥(BDK)一起工作,用于生成每一笔交易的唯一加密密钥。每次交易时,设备会发送KSN给加密服务器或HSM,服务器根据KSN和预先共享的BDK计算出对应的交易密钥,然后使用该密钥进行加密或解密操作。

由于KSN包含了交易计数器,因此即使是同一台设备,不同的交易也会产生不同的KSN,从而导致不同的交易密钥。这样的设计增强了安全性,因为即使某个交易的密钥被破解,也不会影响到其他交易的密钥。

安全性

KSN的设计考虑到了密钥管理的安全性和灵活性,确保了在大规模和高频率的交易环境中,每笔交易的加密操作都能够使用到唯一且安全的密钥。此外,通过对KSN的控制和管理,可以有效地监控和审计加密设备的使用情况,增强整个系统的安全性和可靠性。