专栏导航

JVM工作原理与实战

RabbitMQ入门指南

从零开始了解大数据

目录

专栏导航

前言

一、GC调优

二、GC调优的核心指标

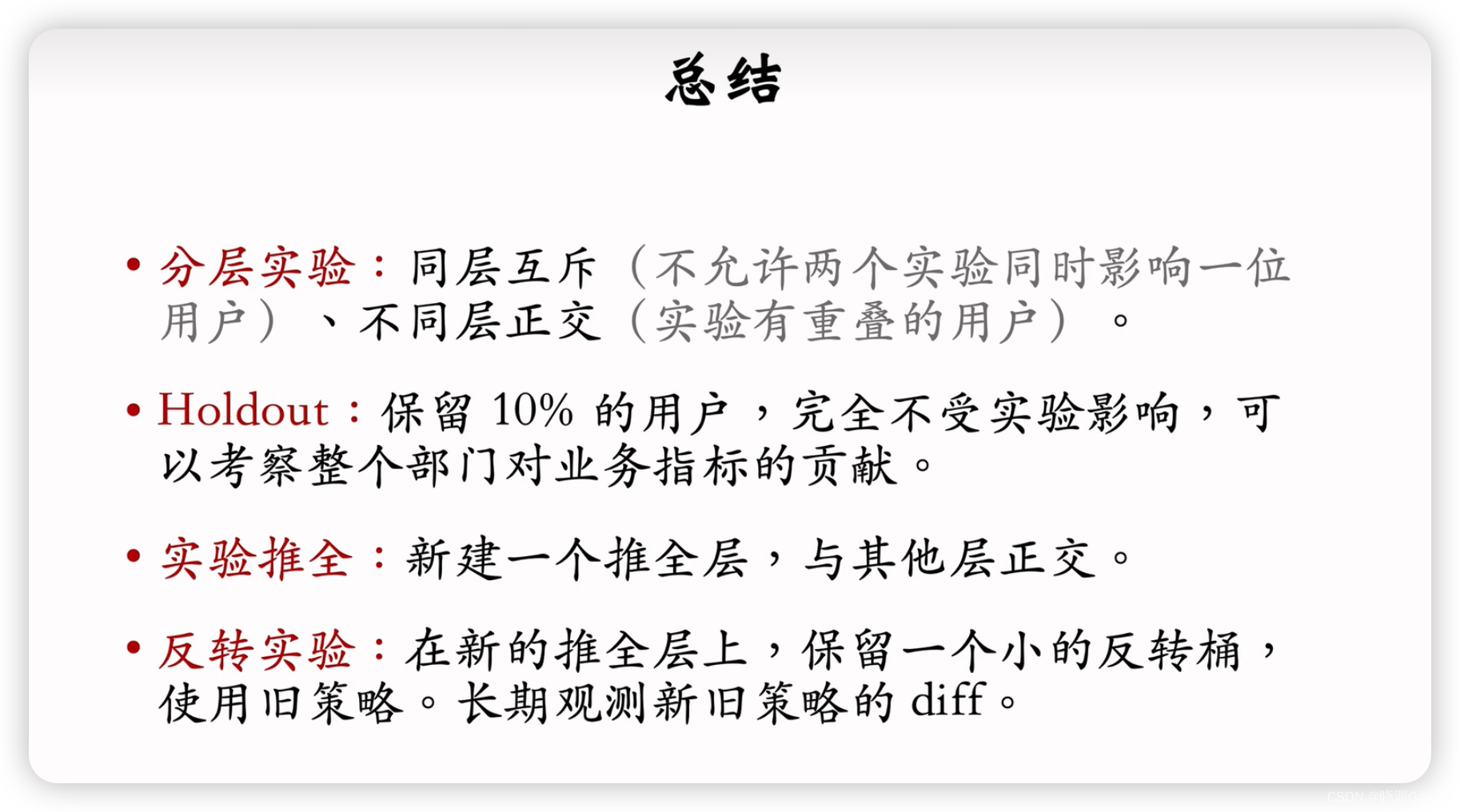

总结

前言

JVM作为Java程序的运行环境,其负责解释和执行字节码,管理内存,确保安全,支持多线程和提供性能监控工具,以及确保程序的跨平台运行。本文主要介绍了GC调优、GC调优的核心指标等内容。

一、GC调优

GC调优是指对Java虚拟机(JVM)中的垃圾回收机制进行优化和调整的过程。GC调优的目标是避免或减少由垃圾回收导致的程序性能下降。GC调优是一个复杂的任务,需要深入理解JVM的工作原理和垃圾回收机制。GC调优的核心主要分为三部分:

- 通用JVM参数的设置:这些参数可以对JVM的行为进行全局配置,包括堆内存大小、垃圾回收策略等。

- 特定垃圾回收器的参数设置:不同的垃圾回收器有各自的特点和参数,需要根据应用程序的具体需求选择合适的垃圾回收器,并对其进行参数调整。

- 解决由频繁的Full GC引起的程序性能问题:Full GC会暂停应用程序,导致程序性能下降。因此,需要找到导致Full GC的根本原因,并采取措施避免或减少Full GC的发生。

GC调优没有唯一的标准化答案,因为不同的硬件、程序和应用场景需要不同的调优策略。因此,学习GC调优需要重点掌握调优的工具和方法,并根据实际情况进行调整和优化。通过合理的GC调优,可以提高应用程序的性能和稳定性,优化资源利用率,提升用户体验。

二、GC调优的核心指标

GC调优的核心指标是衡量垃圾回收性能和程序性能的重要标准。在判断是否需要进行GC调优时,需要从以下几个方面来考虑:

吞吐量(Throughput):

吞吐量是评估垃圾回收对程序性能影响的关键指标之一。它表示CPU用于执行用户代码的时间与总执行时间的比例。具体而言,吞吐量 = 执行用户代码时间 /(执行用户代码时间 + GC时间)。高吞吐量意味着垃圾回收的效率高,更多的CPU时间用于处理用户业务,从而提高业务吞吐量。

案例:虚拟机总共运行了100秒,其中GC花掉1秒,吞吐量为99%。

为了提高吞吐量,可以采取以下常规手段:

- 优化业务执行性能,降低单次业务的执行时间。

- 优化垃圾回收吞吐量,确保垃圾回收过程高效运行,减少对用户代码执行时间的占用。

延迟(Latency):

延迟指的是用户发起请求到收到响应所经历的时间。低延迟是保证应用程序响应性和用户体验的关键因素。如果GC时间过长,会导致延迟增加,影响用户的使用。为了降低延迟,需要关注GC过程中的暂停时间(Stop-The-World事件),并尽量减少其发生频率和持续时间。此外,合理的线程管理、资源分配和负载均衡也是降低延迟的有效手段。

案例:延迟 = GC延迟 + 业务执行时间

内存使用量:

内存使用量指的是Java应用所占用的系统内存的最大值。在满足吞吐量和延迟要求的前提下,内存使用量越小越好。过多的内存占用可能导致系统资源竞争和性能瓶颈。

为了优化内存使用量,可以采取以下措施:

- 合理配置堆内存大小和垃圾回收策略,以避免内存溢出或频繁的Full GC。

- 优化数据结构和算法,降低内存占用。

- 定期分析和清理无用对象,释放内存空间。

使用Gceasy分析工具查看核心指标:

案例:

Gceasy分析工具给出的延迟和吞吐量报告(较好):

Gceasy分析工具给出的延迟和吞吐量报告(较差):

Gceasy分析工具给出的内存使用报告:

总结

JVM是Java程序的运行环境,负责字节码解释、内存管理、安全保障、多线程支持、性能监控和跨平台运行。本文主要介绍了GC调优、GC调优的核心指标等内容,希望对大家有所帮助。