今天来和大家讲一下baijiacms的漏洞挖掘,小编一般都是黑盒测试,没有对其代码审计,(等小编把常见的漏洞都了解一下在进行代码审计)

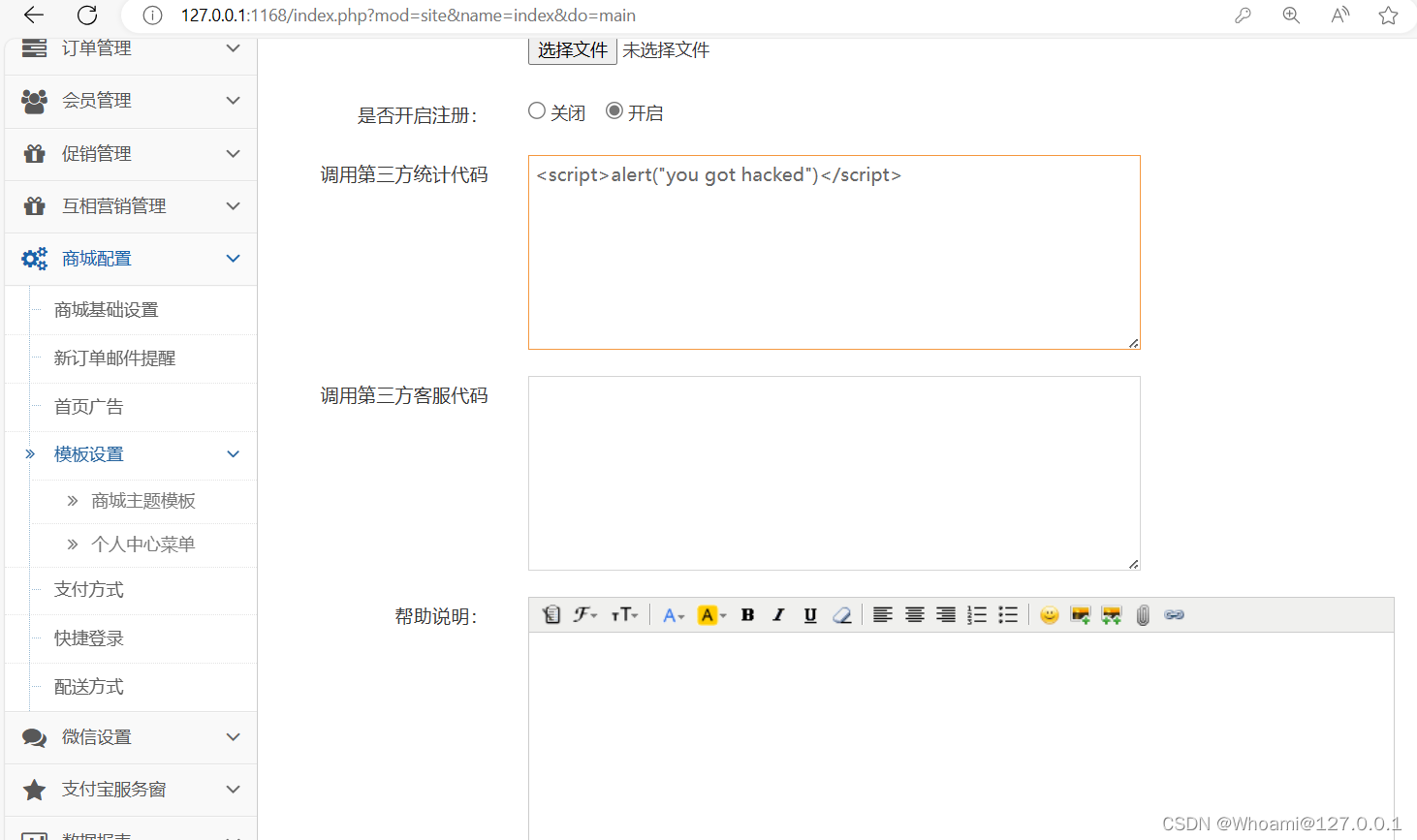

1.存储型XSS

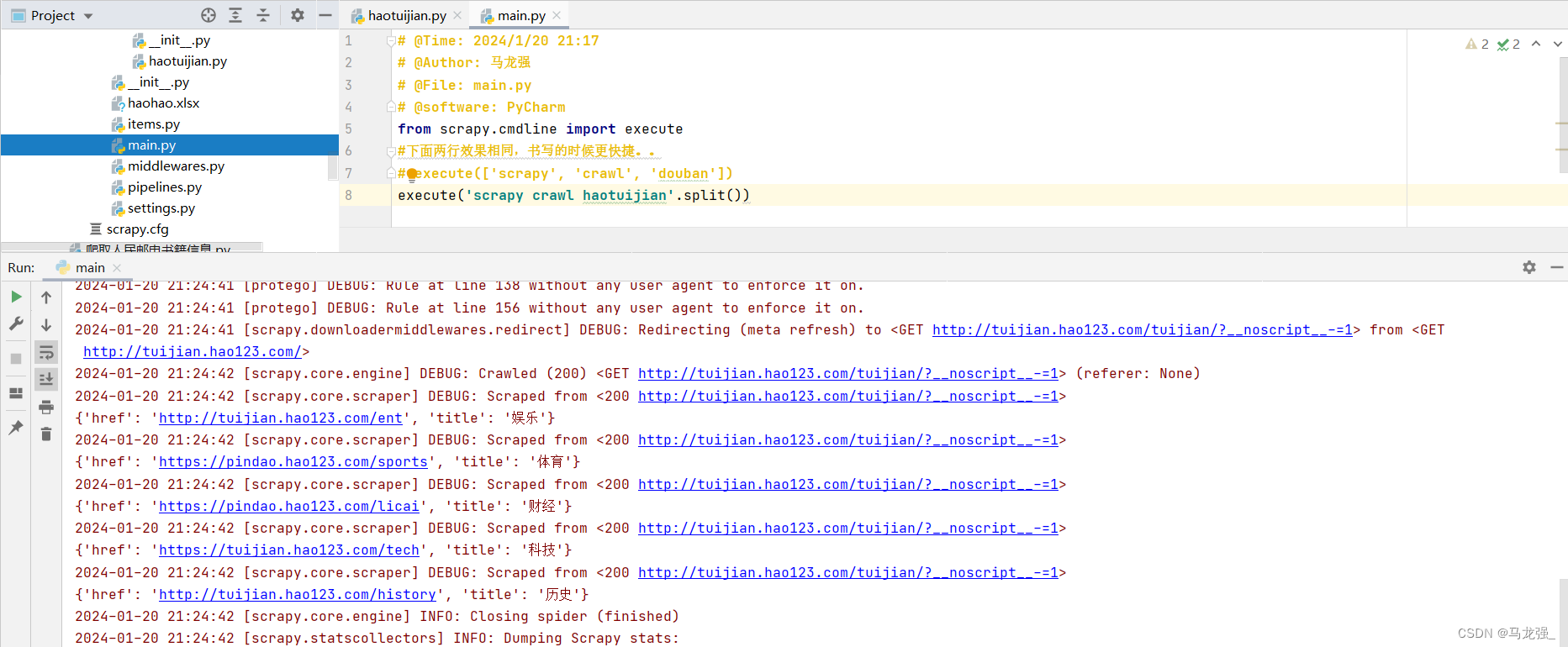

首先需要进入管理员账号

找到一个“调用第三方统计代码”的方框,猜测其能执行代码,那就输入xss的poc

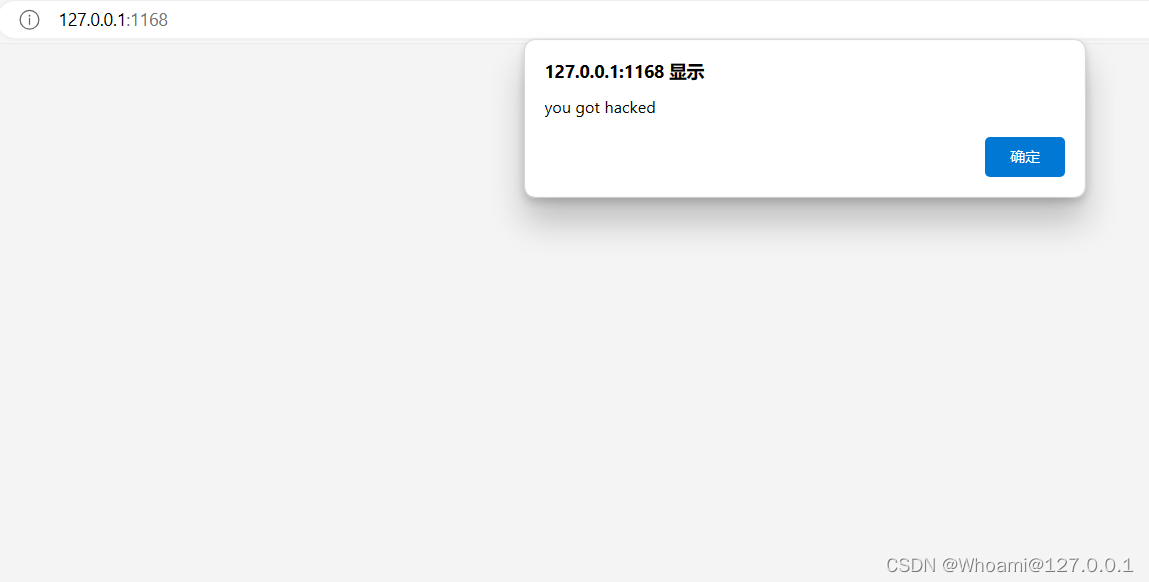

然后当我们访问的时候就会发现, 这里存在XSS😊😊😊

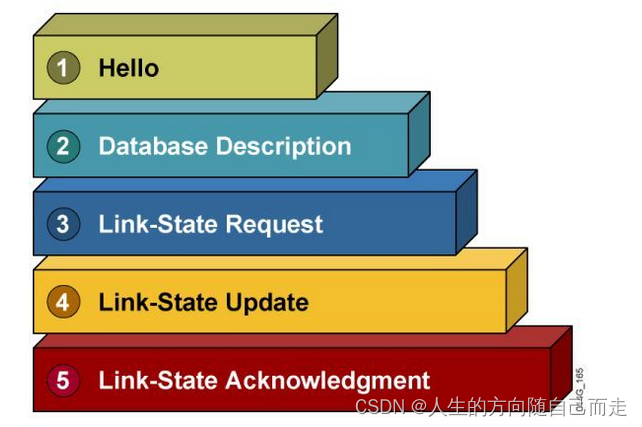

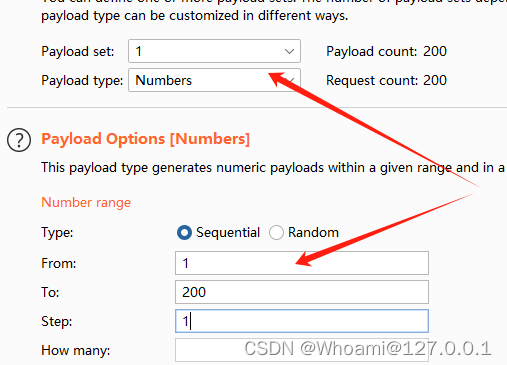

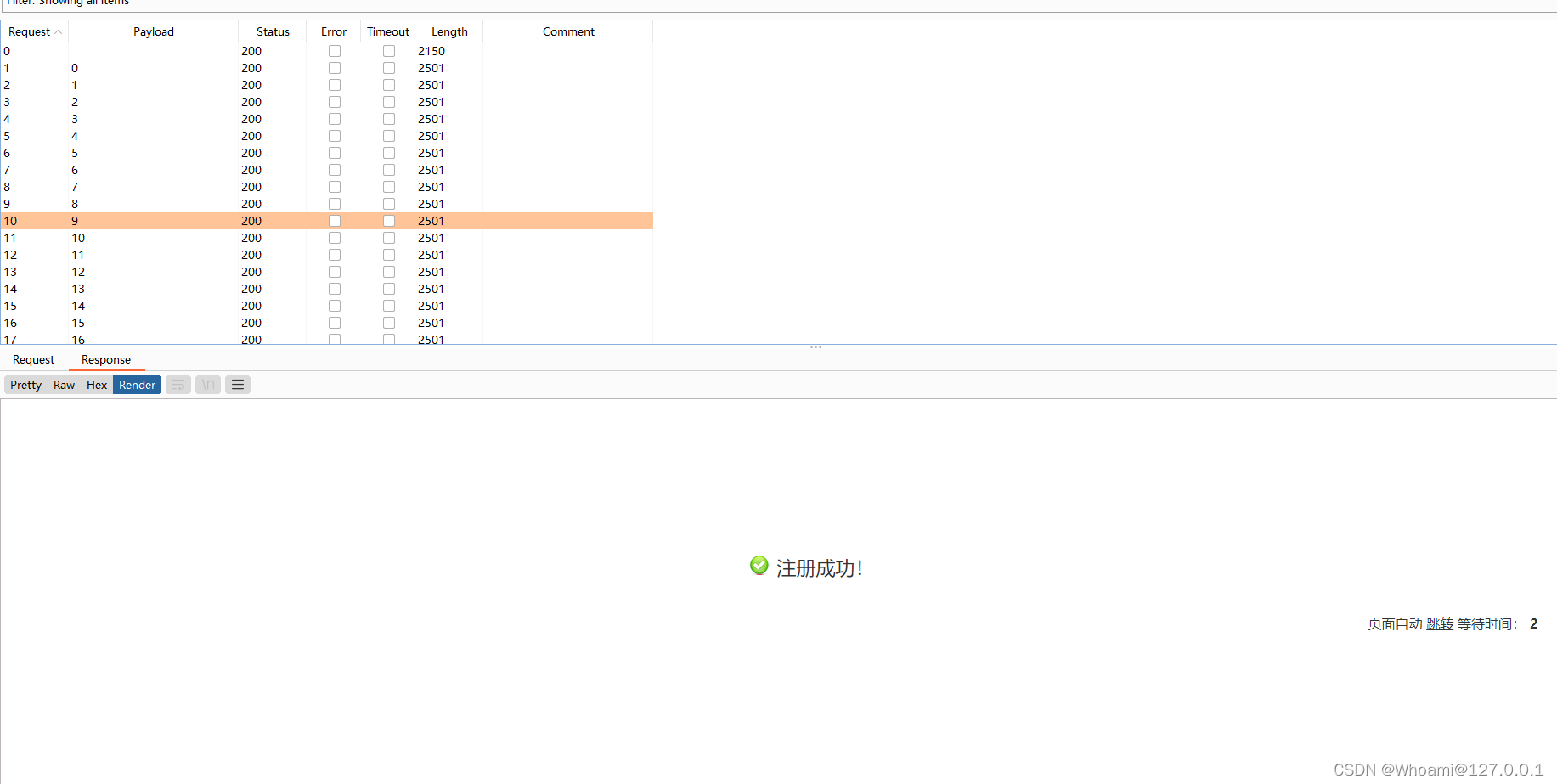

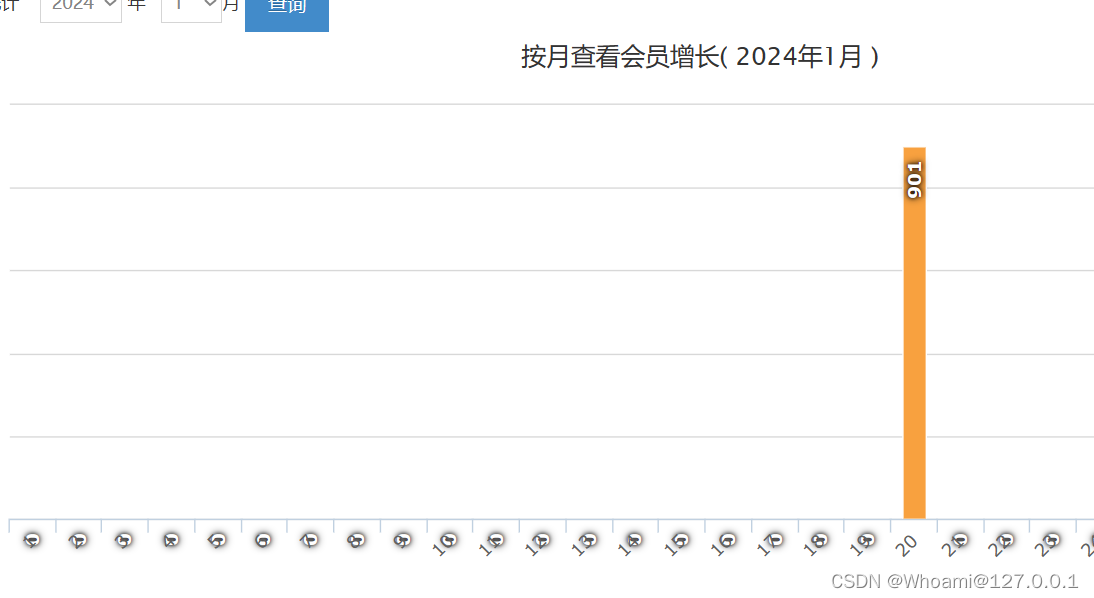

2.用户批量注册

我们在客户端的注册用户处可以发现,他是没有对注册用户使用验证码的!!那我们就可以进行用户批量注册测试

当然了,我只测试了几百组数据,(存在就行)到时候管理员看见还以为自己网站上热搜了呢hh

3.SQL注入

发现了,可能每个cms不一定都有文件上传,业务逻辑,或者支付漏洞,但是

它们一定存在SQl注入!!!!!!(我还没学,下周就学)

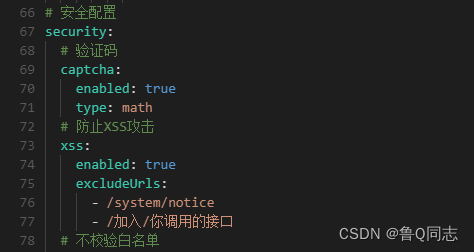

4.远程文件上传

小编我看了这个靶场的很多的报告都说是有这个漏洞,但是不知道是不是配置问题,他一直给我报这个错误 do_file no this method

除了这个,我也拿管理员的号测试过普通的本地文件上传,但是发现都是白名单,找不到文件包含,实话实说,离开了upload-labs靶场之后,已经很久没有看见蚁剑的身影了,都防的死死的

毕竟这种高危漏洞,还是比较少见

毕竟这种高危漏洞,还是比较少见