目录

一、Portal认证概述

1、802.1X和Portal对比

2、Portal认证流程

(1)、portal认证基本流程

二、MAC认证

1、MAC认证需求

2、MAC认证概述

3、MAC旁路认证

一、Portal认证概述

1、802.1X和Portal对比

- 802.1X认证要求认证终端安装专门的软件

- 802.1X客户端软件的安装部署是一个很实际的问题。

- 对于网络的临时访问者,要求安装专门软件更不可取。

- Portal认证不需要安装专门的软件

- 用户首次打开浏览器,输入任何网址,都被强制重定向到Web服务器的认证页面,只有在认证通过后,用户才能访问网络资源。

2、Portal认证流程

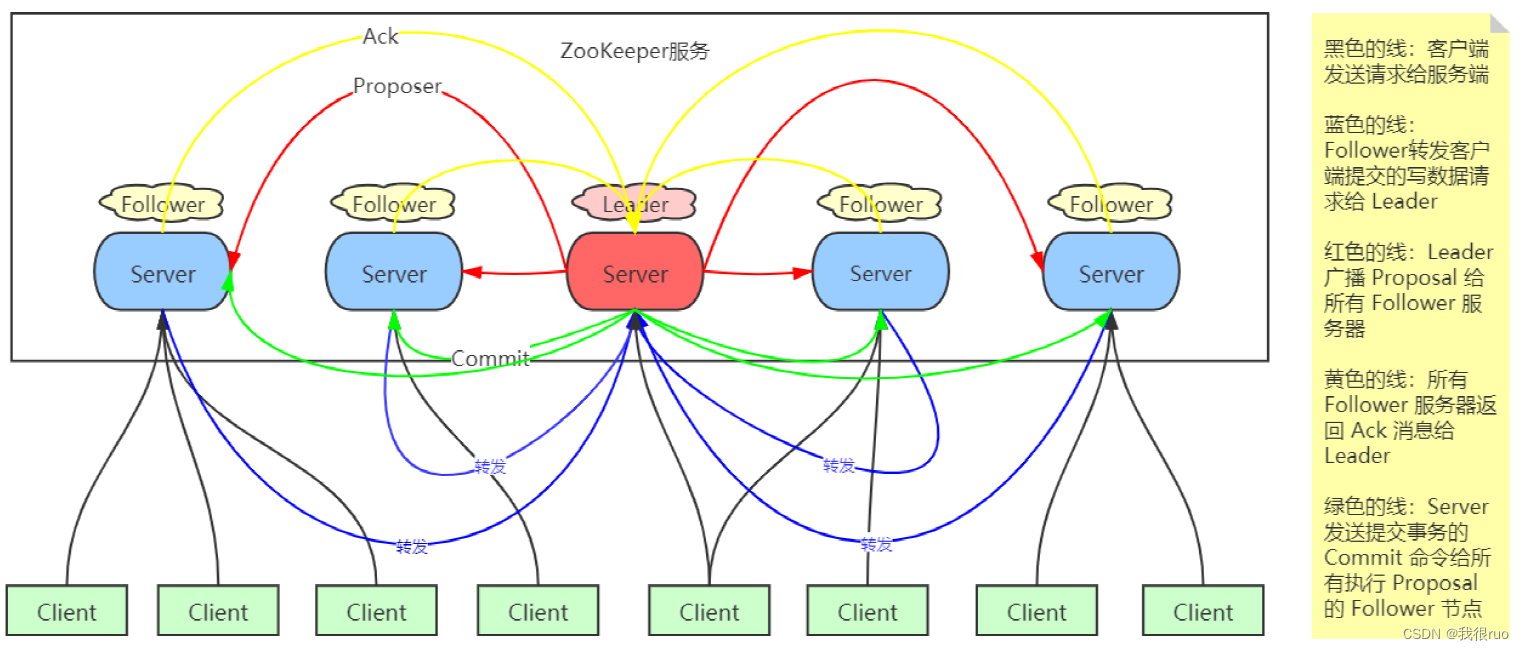

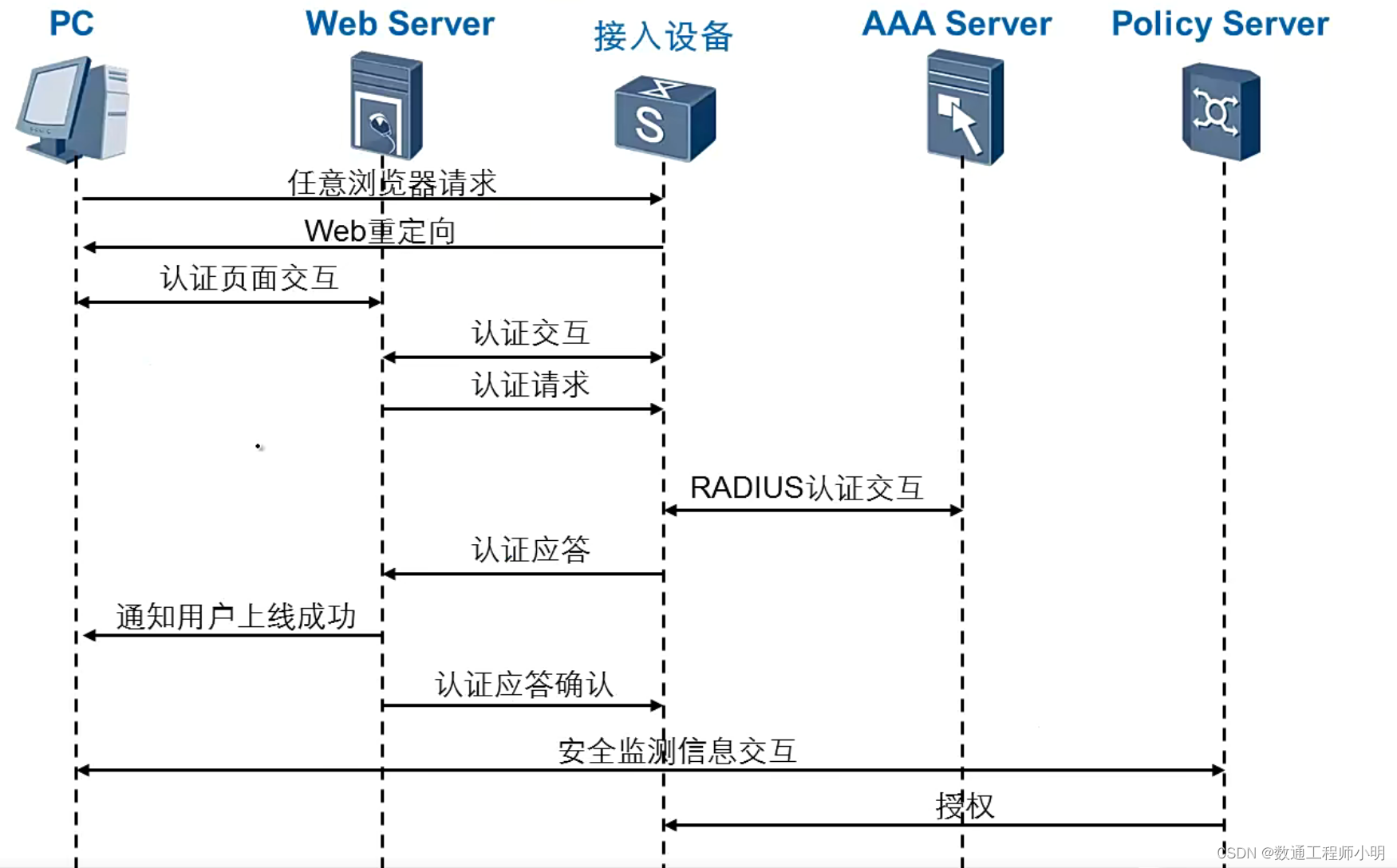

| 报文序号1 | 客户端——>接入设备 | 任意浏览器请求 | 客户端触发认证 |

| 报文序号2 | 接入设备——>客户端 | Web重定向 | 重定向URL认证界面 |

| 报文序号3 | 客户端——>Web server | 认证页面交互 | 客户端打开认证页面 |

| 报文序号4 | Web server——>接入设备 | 认证交互 | Web server交给接入设备做认证,首先要确认接入设备身份(chap认证) |

| 报文序号5 | Web server——>接入设备 | 认证请求 | Web server把用户信息交给接入设备(Web server用到UDP的50100端口到UDP的2000) |

| 报文序号6 | 接入设备——>AAA server | RADIUS认证交互(接入设备和AAA之间使用端口1812和1813) | 接入设备和AAA服务器做认证交互(认证请求、认证响应,发送账号密码) |

| 报文序号7 | 接入设备——Web server | 认证应答(UDP的2000到UDP的50100) | 接入设备和AAA服务器认证交互后,把结果发给Web server |

| 报文序号8 | Web server——>客户端 | 通知客户端上线成功 | 返回认证成功与否 |

| 报文序号9 | Web server——>接入设备 | 认证应答确认 | 对应答的一个确认 |

| 报文序号10 | 客户端——>policy Server | 安全监测信息交互 | 认证成功后,用户流量过来,policy Server做一个授权,用户把安全检测结果给policy Server,policy Server根据安全检查结果返回一个授权策略。 |

| 报文序号11 | policy Server——>接入设备 | 授权 | policy Server根据安全检查结果返回一个授权策略给接入设备 |

(1)、portal认证基本流程

- 缺省情况下,接入设备对未通过认证的流量都是deny的。

- 未认证前,PC机上通过浏览器发起的任何请求,只有流量经过接入设备,页面都被重新定向到Portal认证页面。

- 用户在Portal认证页面输入用户名和密码。

- Web服务器与接入设备有一个认证过程,确保双方都是合法的设备。

- Web服务器将用户名和密码通过接入设备发送给AAA服务器。

- AAA服务器返回认证结果给接入设备,接入设备通过Web服务器通知用户上线成功。

- 用户通过Web服务器发回认证应答确认给接入设备。如果没有配置安全策略,这时接入设备对用户流量执行permit操作。

- 如果配置了安全策略,则客户端会与安全策略服务器交付,安全策略服务器会根据交互结果对接入设备下发安全策略(如ACL),限制用户对网络的访问。

二、MAC认证

1、MAC认证需求

- 802.1X认证要求客户端安装软件

- 适用于需要长期接入网络的PC

- Portal认证要求客户端支持浏览器

- 适用于临时接入网络的PC

- 不支持软件安装,也不支持浏览器的客户端如何认证?

- 如网络打印机

2、MAC认证概述

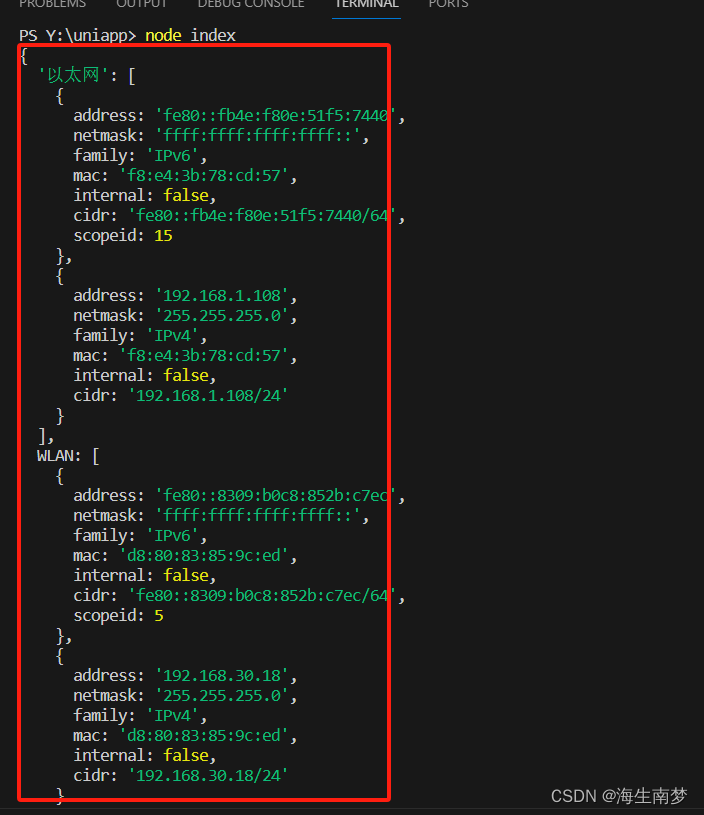

MAC地址认证是一种基于端口和MAC地址对用户的网络访问权限进行控制的认证方法

它不需要用户安装任何客户端软件,用户名和密码都是用户设备的MAC地址

网络接入设备在首次检测到用户的MAC地址以后,即启动对该用户的认证

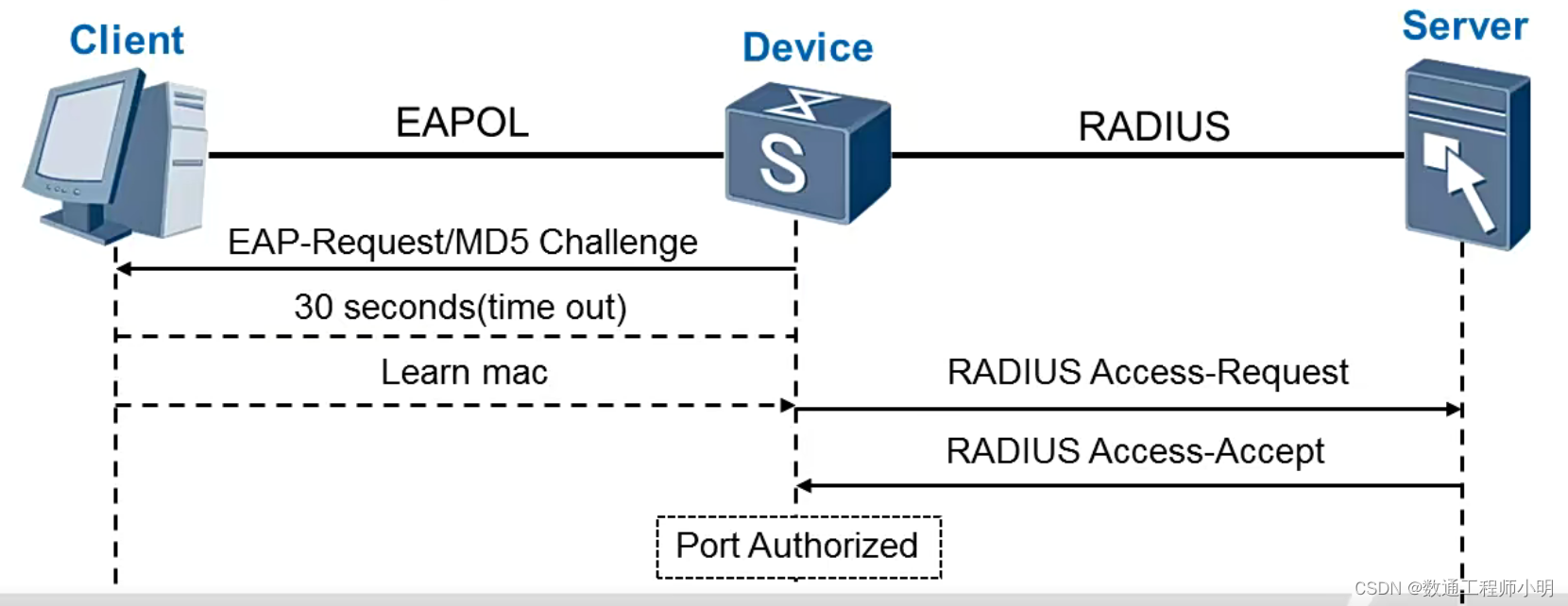

3、MAC旁路认证

MAC旁路认证,接入设备首先触发用户采用802.1X认证方式如果用户长时间内没有进行802.1X认证,则以用户的MAC地址为认证信息,把MAC地址作为用户名和密码上送AAA服务器进行认证。