刚好,更完密码学,然后就到下一个对新手还算 “友好” 的地方了--->Misc(但他还是比密码学难)

找不出flag belike :  看了别人的找法以后be like:

看了别人的找法以后be like:

这里我就来讲几道我觉得比较有意思的题目吧!!

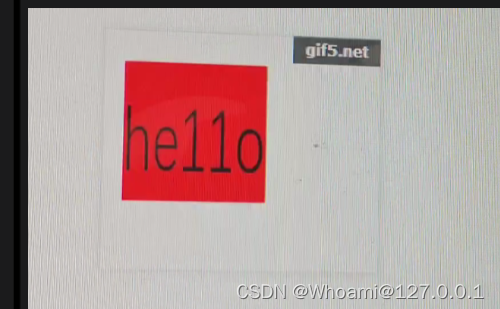

1.GIF掺夹flag

其实这一题也没什么好说的,就是GIF中夹杂着flag不断闪过而已,但是!!!!

中间的 l居然是1 ???

中间的 l居然是1 ???

所以当时就卡在这里,卡了半年😭😭😭

flag{he11ohongke}2.图片隐写-->二维码

直接扫描显示的是 “secret is here” 是不是有点像救赎之道,就在其中,hhhh

其实他就是最简单的图片隐写,用到kali的binwalk工具

结果就能发现一个名为4number的加密压缩包,那就去跑字典就好了(4number哦)

跑出来是7639

然后成功拿到flag:

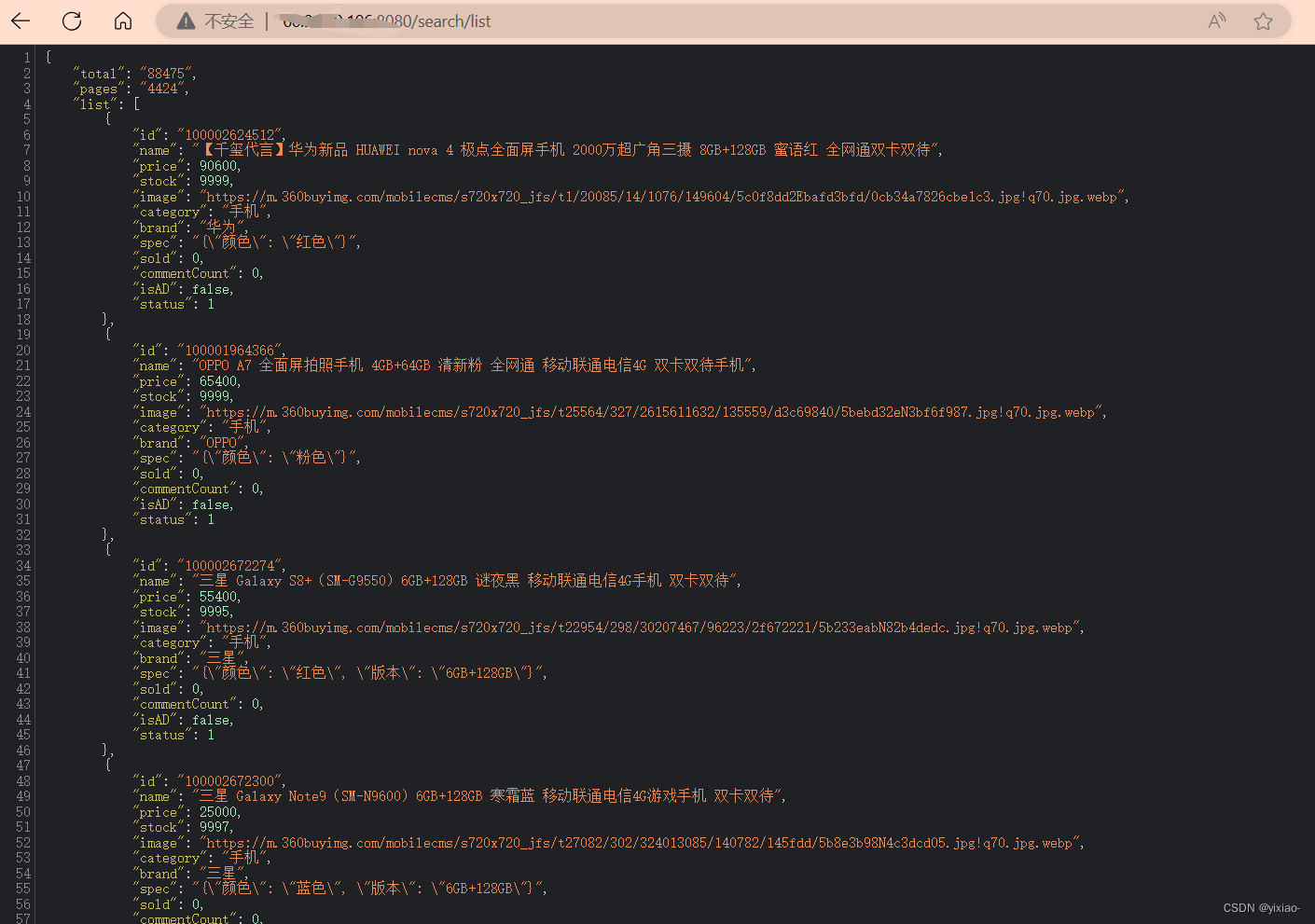

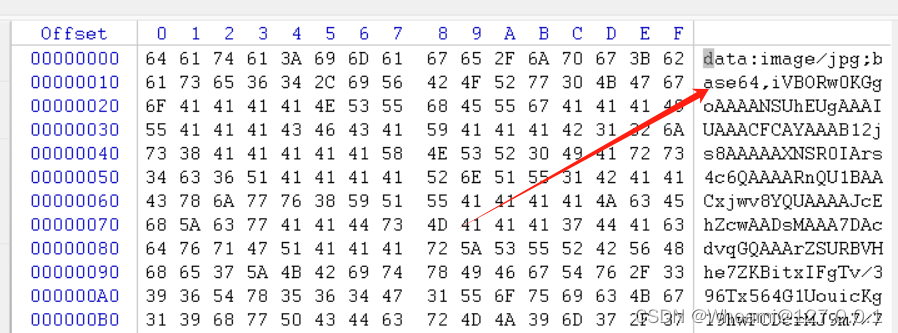

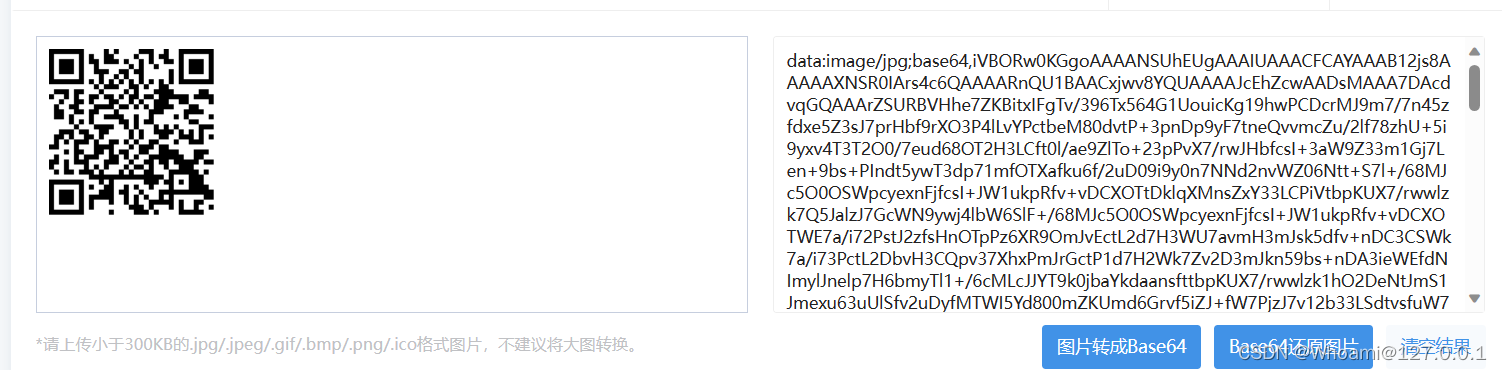

flag{vjpw_wnoei}3.Base64? 直接浏览器浏览? --> N种方法解决

直接解压是个exe文件,(

直接解压是个exe文件,(搞得我还以为是木马)

把他扔进Winhex看看呗,可以看见一个base64 ,说明应该和base64编码有关?

这里就要科普一个东西了 Base64转图片:

所以我们可以直接找一个base64转图片的工具就好

扫它,扫它~!!! 就能得到flag了

flag{dca57f966e4e4e31fd5b15417da63269}4.Wireshark && 被嗅探的流量

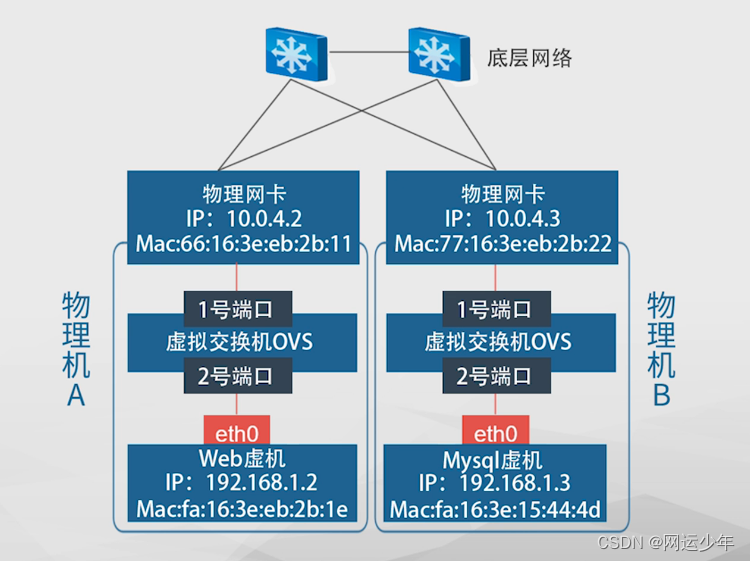

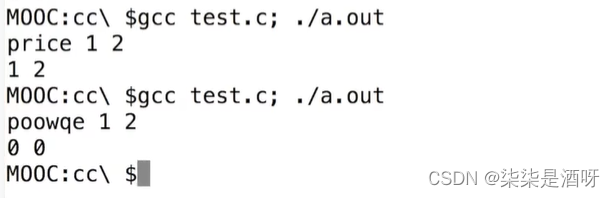

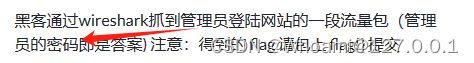

这种就是流量分析了,首先你肯定能得到一个流量日志包

然后看题目,盲猜流量包里面含有“password”这个字眼,当然了,你猜多一个“flag”也是无害的

找出来之后再进行筛选就好

就能成功get flag咯咯~~~

flag{ffb7567a1d4f4abdffdb54e022f8facd}5.LSB --> 像素最低有效位隐写

首先能看到这样一张图,老规矩,属性,winhex,binwalk都走一遍,发现一劳无获

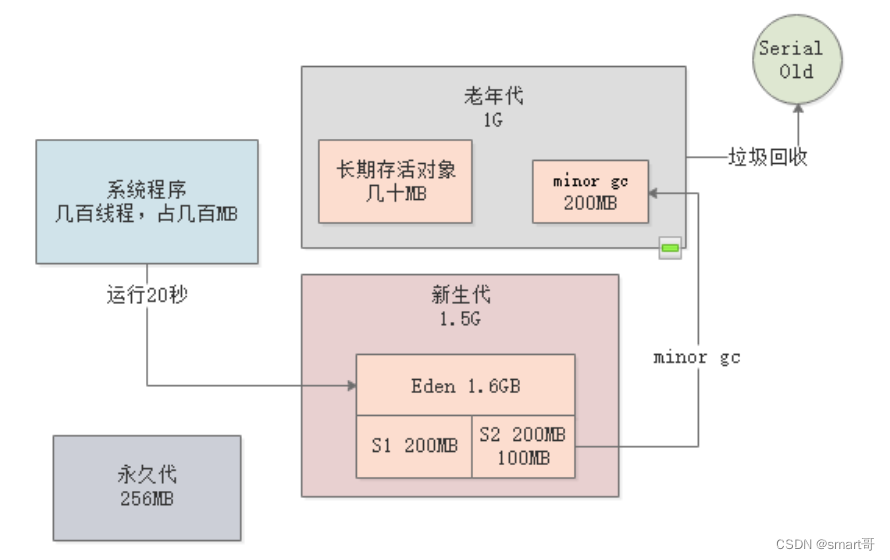

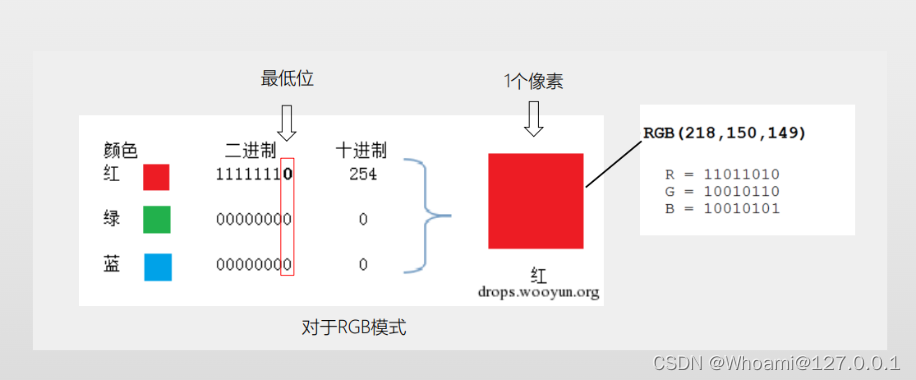

这时候就要考虑是不是lsb隐写,所谓的lsb就是,对就是指的这个,(往往藏有flag)

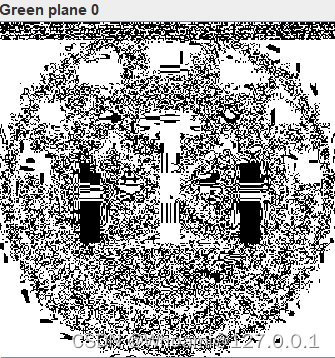

使用工具 Stegsolve发现在对应最后一位的时候,图像发生了巨大的变化(图像的最上面)

于是就能猜到它藏了flag,以二进制导出(当然要勾选各种颜色为0的时候)

于是就能导出这样一个二维码,成功get flag

于是就能导出这样一个二维码,成功get flag

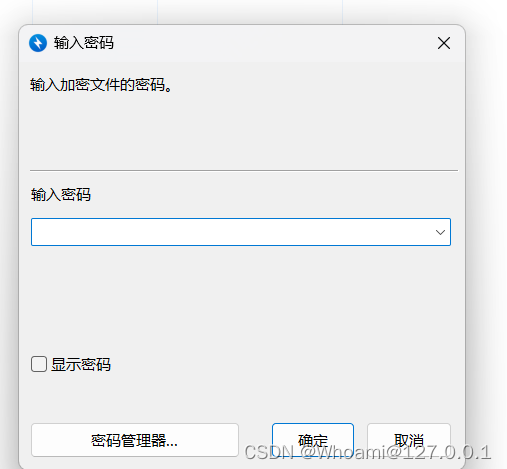

flag{1sb_i4_s0_Ea4y}6.伪加密

这题我们先是可以收获到一个zip文件,我们可以先尝试一下暴力破解

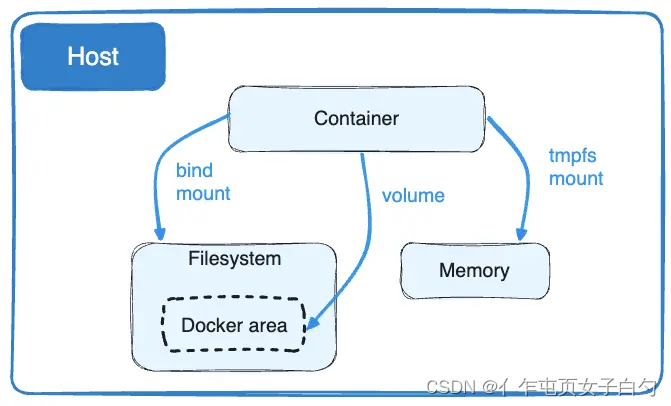

于是就考虑是不是伪加密,用winhex打开,这时又要来科普一下了::

而且这个字段还是以504B0102开头的,我们只需要将从50开始,往后数9,10个字段,然后将他改成00就好了

再将文件导出,就发现可以解压了,导出的文本即为flag

flag{Adm1N-B2G-kU-SZIP}以上就是小编在BUUCTF的misc中的收获,记录了一些感觉有意思的关卡,刚好可以用于知识补充