漏洞扫描与利用

1.通过Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交(各参数之间用英文逗号分割,例a,b,c,d);

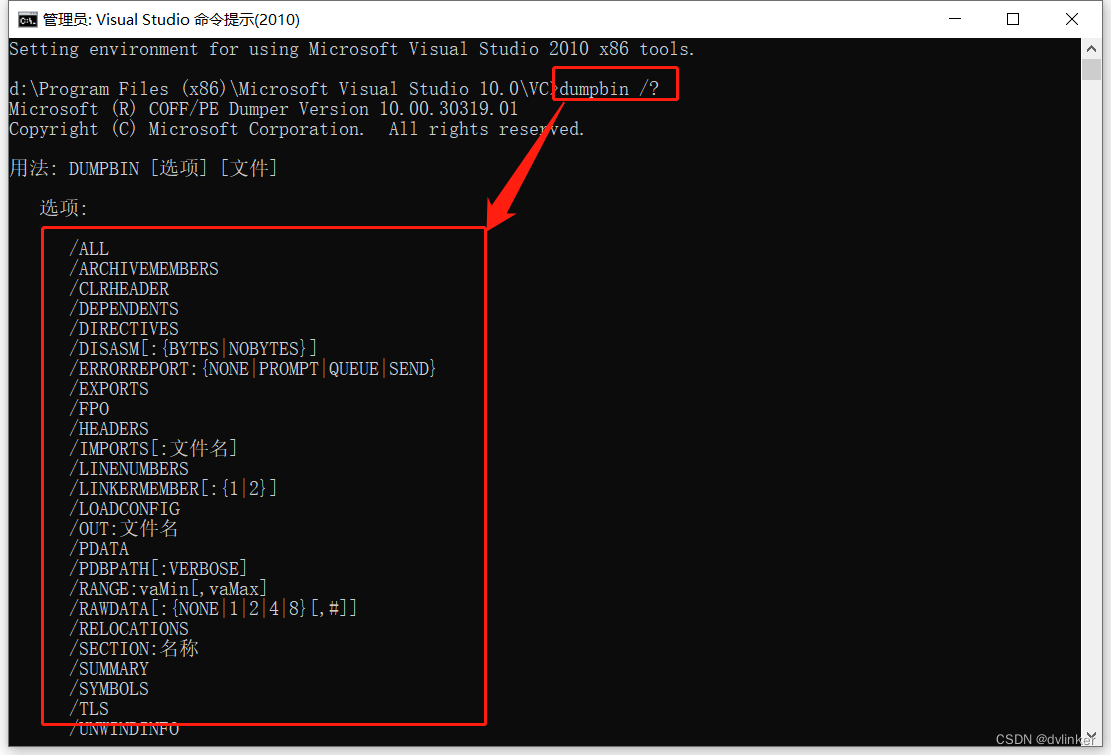

解析:nmap -sS -Pn -A 172.16.104.244 -oX b.xml

Flag:sS,Pn,A,oX

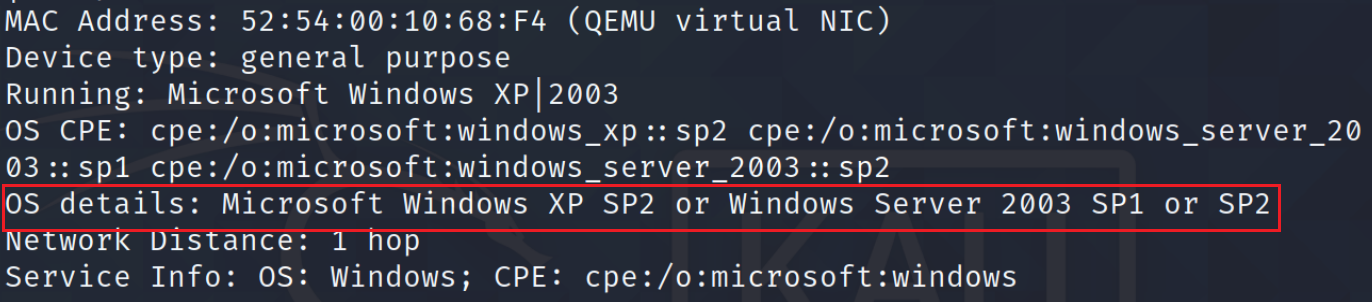

2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为Flag提交;

Flag:Microsoft Windows XP SP2 or Windows Server 2003 SP1 or SP2

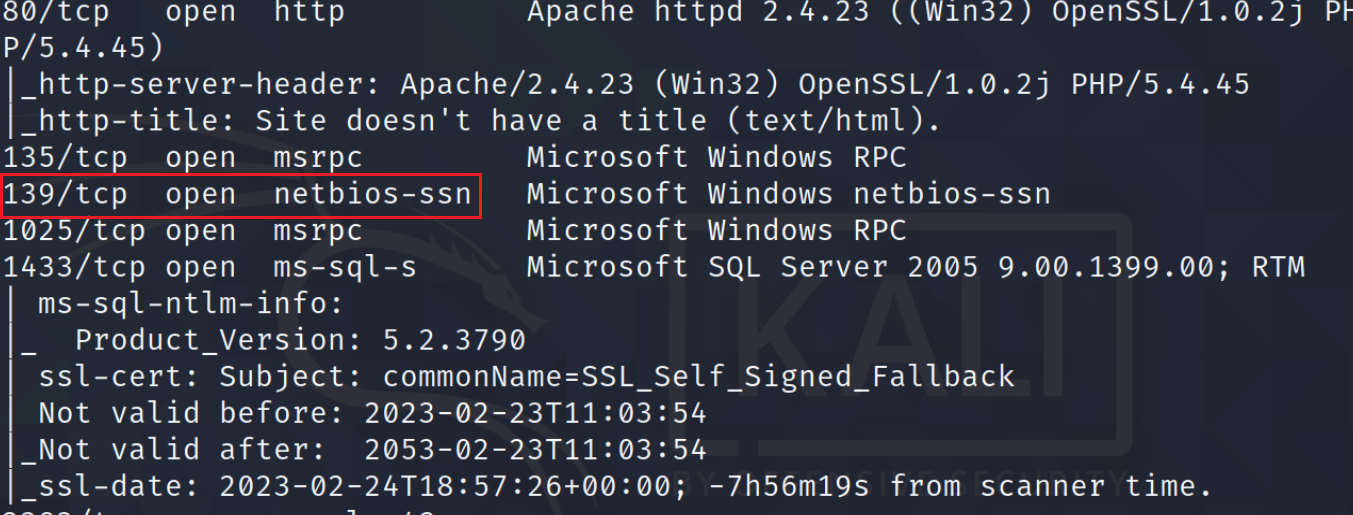

3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为Flag提交;

Flag:open

4.在Kali中,使用命令初始化msf数据库,并将使用的命令作为Flag提交;