“生成式AI”正以前所未有的方式影响着人们的生活和工作方式。

在网络安全方面,这项技术也正深刻改变着对抗形态和攻防模式,其在打开人类认知世界新路径的同时,也成为黑客开展网络攻击的“利器”。随着生成式AI的深入发展,“双刃剑”效应日益凸显,其为网络安全带来的冲击和挑战更应该为行业所重视。

数字化在为企业提质降本增效的同时,也进一步放大了企业面临的网络风险,使企业网络安全面临“内忧外患”。面对危机四伏的网络世界,探索能够适应数字化转型需求的网络安全路径,对企业实现可持续发展越发重要。

作为资深的一名白帽黑客,本篇文章将为广大安全从业者提供参考。

趋势一:恶意生成式AI将进一步加剧攻防不对等

在网络世界中,永远不要低估黑客的“恶意”,当然,也最好不要高估自己所谓的“优越”。如今,新型网络攻击方式快速迭代,其隐蔽性和多样性都与日俱增,一旦攻击成功,对企业造成的危害程度也不可同日而语。

2023年上半年,市场上出现的WormGPT、FraudGPT等工具,可用于网络诈骗和网络勒索等恶意活动,让黑客发起更复杂的攻击。Darktrace研究显示,自ChatGPT为代表的生成式AI技术兴起以来,复杂的网络钓鱼攻击数量上升了135%。据最新市场调研报告数据,生成式AI和云的广泛应用使得恶意机器人(Bad bots)暴涨,占互联网总流量的73%。

可以预见,2024年,恶意生成式AI或将引发大规模网络攻击活动。生成式AI全面降低网络攻击的门槛,并更广泛地用于提高钓鱼邮件和社会工程攻击的专业化水平,使得勒索软件更容易进到企业。

趋势二:WAAP迭代升级走向应用统一防护

现代Web应用发展至今,其防护重点早已不仅是传统的Web单一形态,除App外,API已成为连接现代应用程序的基石,越来越多的企业意识到API的重要性,其数量迎来爆发式增长,但API面临的安全威胁如数据泄漏和未授权访问等,却比API接口类型增长更加迅猛。

据Gartner预测,到2024年,70%实施多云战略的企业将青睐云Web应用程序和API保护平台(WAAP)服务;到2026年,超过40%的拥有C端应用程序的企业,将依靠WAAP来缓解DDoS攻击。

趋势三:AI驱动的API安全管控与保护

API安全对现代应用至关重要,但研究显示有40%的企业未能有效监控所有API,造成潜在安全风险。这些未受到有效监控的API形成了网络安全的风险敞口,其让企业可能面临未经授权的数据访问,更有甚者将遭遇严重的业务中断。

趋势四:勒索软件和数字供应链攻击将进一步显著增长

过去几年,勒索软件攻击不仅没有减少,反而变本加厉,高利润的回报刺激着更多的犯罪分子加入勒索行业。《2023年勒索软件趋势报告》数据显示,85%的公司遭遇过至少一次勒索软件的攻击,大约有17%的企业在过去的12个月经历了4至5次,甚至6次以上的攻击。

在众多勒索软件攻击事件中,大部分的勒索团伙采用了双重勒索策略,即攻击者会首先窃取大量的敏感商业信息,然后对受害者的数据进行加密,并威胁受害者如果不支付赎金就会公开这些数据,以数据泄露引发的商誉损害与法律追责等手段威胁受害者支付巨额赎金。

与此同时,黑客的网络攻击已经从之前只针对公司变成了针对软件供应链,脆弱的软件供应链已经逐渐成为黑客获取有价值商业信息的方法。过去三年中,软件供应链攻击增加了742%。Gartner研究预测,到2025年,45%的公司将遭受供应链攻击。

趋势五:数据安全更需要依靠全生命周期的风险管控

随着组织的业务流程越来越复杂,数据不断增长,传统依靠人工进行数据安全风险评估的方式已经很难应对监管考核与流动数据的全面保护,组织的数据安全越来越需要依靠全生命周期的风险管控。

横向来看,企业内部的数据安全管控应从体系建设、管理制度、技术支持、人员素质等多个维度进行考量;纵向来看,企业对数据安全的管控应贯穿数据的整个生命周期,其中,数据的生产、采集、存储、交换、访问等过程节点尤为重要。

新的一年,各安全厂商围绕数据风险评估、风险监控与建模等安全视角更加丰富的产品有望进一步落地,帮助用户清晰了解数据安全状况,并根据数据风险评估对数据安全响应处置与安全策略进行协同联动,对风险开展持续监测,从而实现对已知的风险敞口进行主动防御。

如果朋友们有需要,我助你一臂之力,祝愿大家在24年能如愿上岸!

朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,可以保存下方卡片后,扫描免肺领取哦~

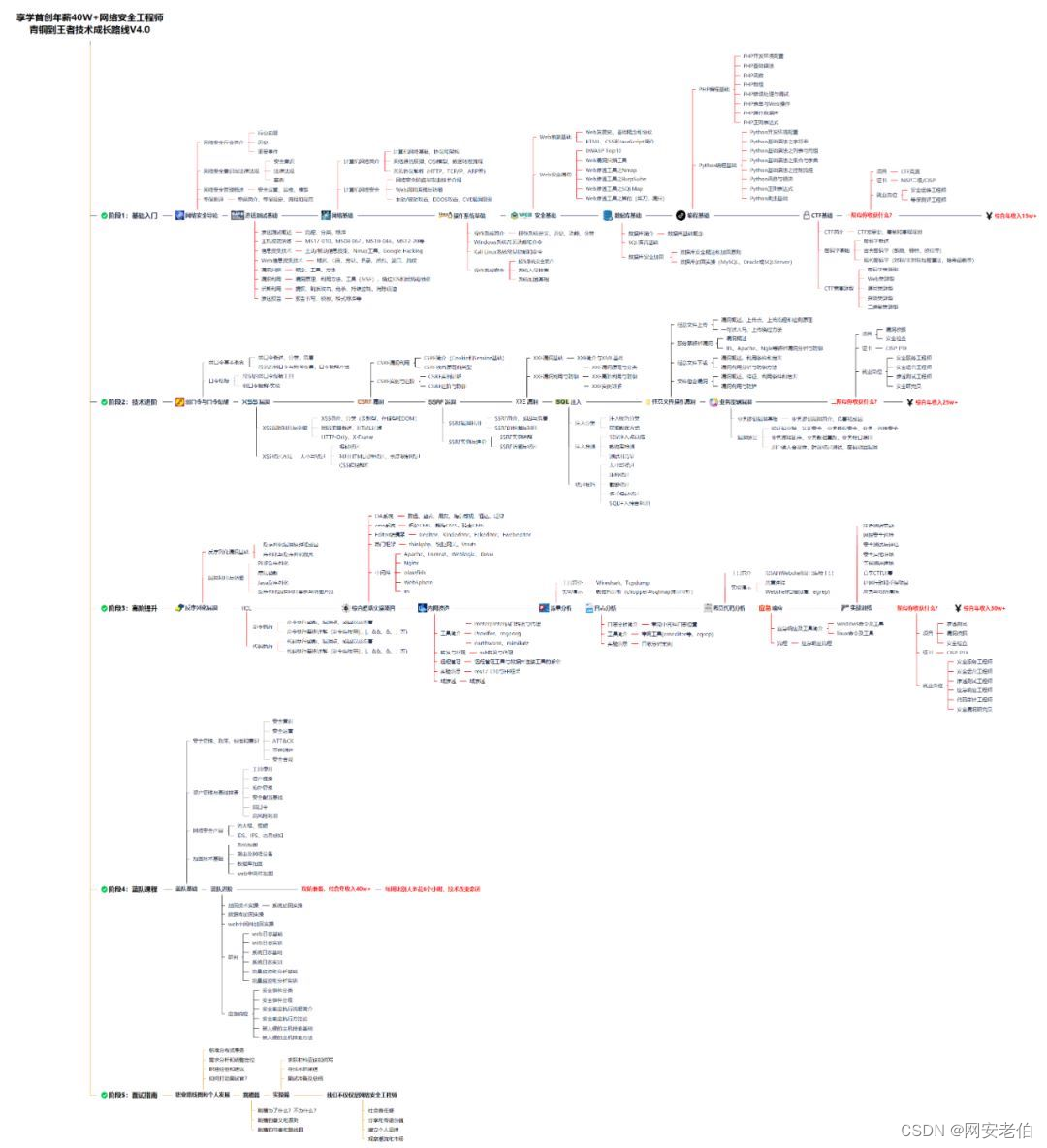

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

【因篇幅有限,仅展示部分资料】所以可以保存下方卡片后,扫描免肺领取哦~

网络安全源码合集+工具包

结语

当下,网络的高度异构化,网络攻击的多样化、广泛化、隐蔽化以及新技术所存在的各种安全隐患,都为网络安全产业提供了新的发展机遇与挑战。2024年,企业需要在网络安全和网络韧性之间找到平衡,而加强保护关键资产并发展预测、抵御、恢复和适应网络攻击的能力方面,将成为企业网络安全战略的核心之一。