互联网安全现状

随着网络世界的高速发展,各行业数字化转型也在如火如荼的进行。但由于TCP/IP网络底层的安全性缺陷,钓鱼网站、木马程序、DDoS攻击等层出不穷的恶意攻击和高危漏洞正随时入侵企业的网络,如何保障网络安全成为网络建设中的刚性需求。

在线追剧界面卡顿、点个外卖网络飞到外星球、秒杀抢购支付页面永远打不开,这些熟悉的现象背后可能正在经历DDoS攻击。

DDoS简介:

DDoS攻击原理

DDoS攻击(Distributed Denial of Service Attack,分布式拒绝服务攻击)的前身是DoS攻击(Denial of Service Attack,拒绝服务攻击),是指一种通过各种技术手段导致目标系统进入拒绝服务状态的攻击。

DDoS攻击可以看作DoS攻击的Plus版本,它可以将分布在不同地方的多台计算机联合起来形成攻击平台,对一个或多个目标发动攻击,从而产生成倍的拒绝服务攻击的威力。

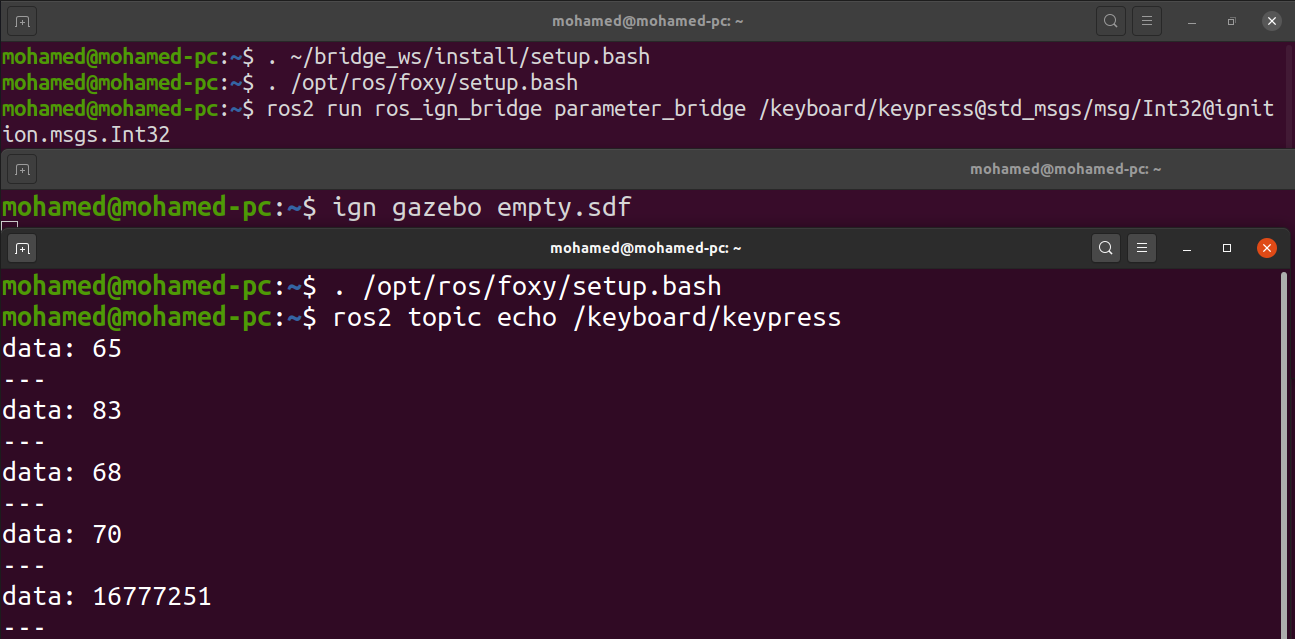

一个完整的DDoS攻击体系包括攻击者、主控端、代理机和攻击目标四部分组成(如下图所示)

攻击者发起攻击并向代理机发送控制指令,代理机就会向被攻击目标主机发送大量的服务请求数据包,这些数据包经过伪装,无法识别它的来源,而且这些数据包所请求的服务往往要消耗大量的系统资源,造成被攻击目标主机无法为用户提供正常服务,甚至导致系统崩溃。

常见DDoS攻击形式

DDoS攻击有以下几种攻击形式:

● 协议攻击

协议攻击是利用议工作方式的漏洞发起攻击,这是第二大最常见的攻击媒介。最常见的协议攻击类型有:

○ SYN洪水攻击

黑客利用了TCP三次握手机制的漏洞。客户端将SYN数据包发送到服务器,接收服务器返回的SYN-ACK数据包,但是永远不会将ACK数据包发送回服务器。因此,受害者的服务器留下了许多未完成的SYN-ACK请求,并最终导致崩溃。

○ 死亡之Ping攻击

黑客使用简单的Ping命令发送超大数据包,从而导致受害者的系统冻结或崩溃。

● 容量耗尽攻击

容量耗尽攻击(Volumetric attacks)通常借助僵尸网络和放大技术,通过向终端资源注入大量流量来阻止正常用户对终端资源的访问。最常见的容量耗尽攻击类型有:

○ ICMP洪水攻击

黑客将大量的用户数据报协议(UDP)数据包发送到受害主机,受害主机的资源由于UDP报文泛滥而耗尽,导致设备无法处理和响应对合法流量的服务。

○ UDP洪水攻击

黑客使用大量的互联网控制消息协议(ICMP)请求或ping命令,试图耗尽被受害者服务器带宽。

● 应用程序攻击

应用程序攻击是利用协议栈(六),协议栈(七)中的漏洞发起攻击,主要针对特定的应用程序而不是整个服务器。它们通常针对公共端口和服务,例如DNS或HTTP。最常见的应用程序攻击类型有:

○ Slowloris

正如其名,Slowloris攻击缓慢地使受害者的服务器崩溃。攻击者按一定时间间隔向受害者的服务器发送HTTP请求。服务器一直在等待这些请求完成,最终,这些未完成的请求耗尽了受害者的带宽,使合法用户无法访问服务器。

○ HTTP洪水攻击

黑客利用大量的标准GET和POST请求淹没应用程序或Web服务器。由于这些请求通常显示为合法流量,因此检测HTTP洪水攻击是一个相当大的挑战。

DDoS攻击影响

生活中的“拒绝服务”会给人们的生活带来不便,当企业的网络不断遭受DDoS攻击,无法提供正常服务时,企业同样会遭遇无可估量的重大损失:

● 因为无法提供正常的在线业务,企业的收入将会遭到重大损失。

● 因为无法及时响应用户请求,企业会失去客户信任,声誉下降。

● 因为数据泄露,企业的重要信息资产会遭到窃取,竞争力下降。

结语:

过去的DDoS攻击以Flood型攻击为主,更多的针对运营商的网络和基础架构。而当前的DDoS攻击越来越多的是针对具体应用和业务,例如:针对企业门户应用、在线购物、在线视频、在线游戏、DNS、E-mail等。攻击的目标更加广泛,攻击手段更为复杂和仿真,造成DDoS攻击检测和防御更加困难。

为了精准检测、有效防御,DDoS防御技术更加专业化,我为大家备了一套《黑客&网络安全入门&进阶学习资源包》免费分享!

但先给大家声明3点,如果你不符合条件的话,你拿了资料也没用的,只会浪费你自己的时间:

①你得有一台自己的电脑,网吧划不来,手机学不了。

②你得有较多的时间学习,在读小学初中的学不了,高中如果家里支持学技术可以学。

③追钱、追号、做外挂、打黑产、盗号的就别打扰了,违法的事情别找我

![[Angular] 笔记 23:Renderer2 - ElementRef 的生产版本](https://img-blog.csdnimg.cn/direct/f8609997cb3d40179670721c5c05dbaf.png)