一、常见web漏洞

二、nginx防御策略:

要使用Nginx配置防御Web漏洞,可以采取以下措施:

-

禁用不必要的HTTP方法:Nginx默认启用了许多HTTP方法,如PUT、DELETE等。可以通过在Nginx配置中禁用不必要的HTTP方法来减少潜在的安全风险。例如,要禁用PUT和DELETE方法,可以在Nginx配置文件中添加以下行:

location / {

deny PUT;

deny DELETE;

...

}

2.限制请求的IP地址:通过限制哪些IP地址可以访问您的网站,可以减少潜在的攻击和恶意请求。在Nginx配置中,可以使用allow和deny指令来限制访问的IP地址。例如,以下配置仅允许IP地址为192.168.0.100的请求访问网站:

location / {

allow 192.168.0.100;

deny all;

...

}

3、使用HTTP头来增强安全性:通过在Nginx配置中添加适当的HTTP头,可以提供额外的安全层。例如,您可以使用X-Frame-Options头来防止点击劫持攻击,使用X-XSS-Protection头来启用浏览器内置的XSS保护机制等。例如,以下配置添加了X-Frame-Options头来防止点击劫持攻击:

add_header X-Frame-Options "SAMEORIGIN";

4、使用SSL/TLS加密:使用SSL/TLS加密来保护传输的数据,可以防止数据被截获或窃取。确保您的Nginx服务器已正确配置为使用SSL/TLS证书,并确保所有传输的数据都通过加密连接进行传输。

5、限制文件和目录的访问:通过在Nginx配置中限制对敏感文件和目录的访问,可以减少潜在的安全风险。例如,您可以配置Nginx以拒绝访问特定文件或目录,如下所示:

location /sensitive/ {

deny all;

}

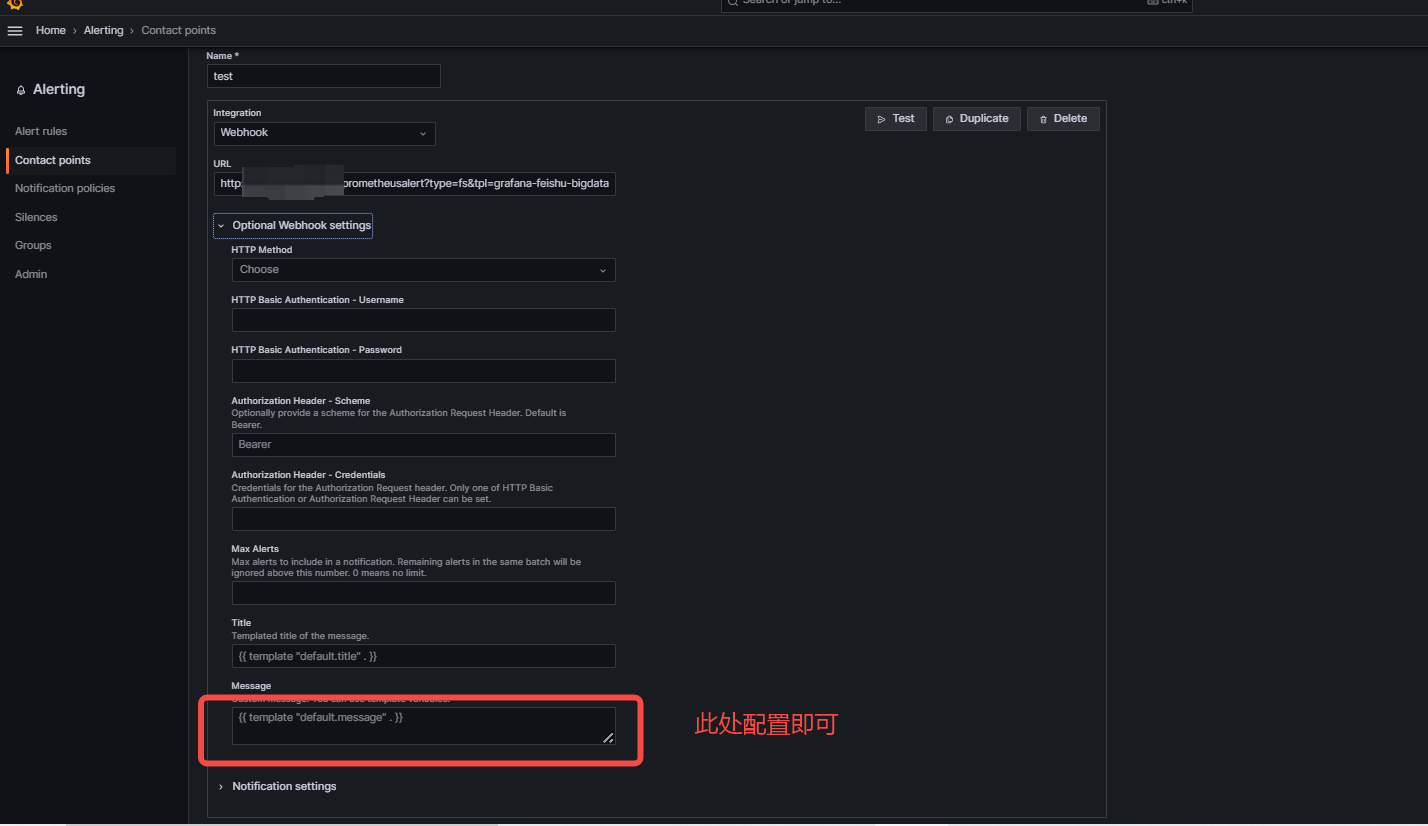

# 相关安全漏洞响应头

# 检测到目标 X-Content-Type-Options响应头缺失 这个暂时不开启,不然部分banner无法使用

add_header X-Content-Type-Options nosniff;

# 检测到目标 X-XSS-Protection响应头缺失

add_header X-XSS-Protection "1; mode=block";

# 检测到目标 Content-Security-Policy响应头缺失

add_header Content-Security-Policy "default-src 'self' http: https://* data: blob: 'unsafe-eval' 'unsafe-inline';child-src 'none' " always;

# 检测到目标 Referrer-Policy响应头缺失

add_header Referrer-Policy "no-referrer-when-downgrade" always;

# 检测到目标 X-Permitted-Cross-Domain-Policies响应头缺失

add_header X-Permitted-Cross-Domain-Policies none;

# 检测到目标 X-Download-Options响应头缺失

add_header X-Download-Options noopen;

# 检测到目标 Strict-Transport-Security响应头缺失

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";

add_header X-Frame-Options "SAMEORIGIN";

![Linux操作系统极速入门[常用指令]](https://img-blog.csdnimg.cn/direct/c7b1dfc1c1714edd9682e3f289855e82.png)