为了建立强大的网络安全计划,组织必须首先了解整体威胁环境不断变化的性质。

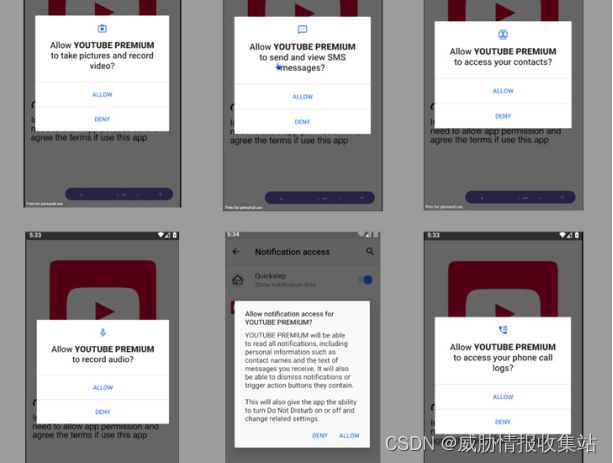

人工智能在成为安全团队的帮助之前,将为网络犯罪分子带来巨大的福音。

网络犯罪分子和不良行为者将受益于先进人工智能工具的广泛部署,然后他们的目标才能建立人工智能来防御自己。

许多企业对采用和使用新技术都持谨慎态度,存在成本、监管要求、声誉风险,如果做得不好,会面临更大的风险。然而,坏演员不会等待。

例如,网络钓鱼仍然是一个大问题,大多数网络钓鱼电子邮件都非常笨拙和愚蠢。生成式人工智能将使这种已经有效的攻击媒介更加成功。

他们将拥有大型语言模型和生成人工智能的全部火力,防御者将奋起直追。最终,竞争环境将会趋于平衡,但我预计与此同时会带来很多痛苦。

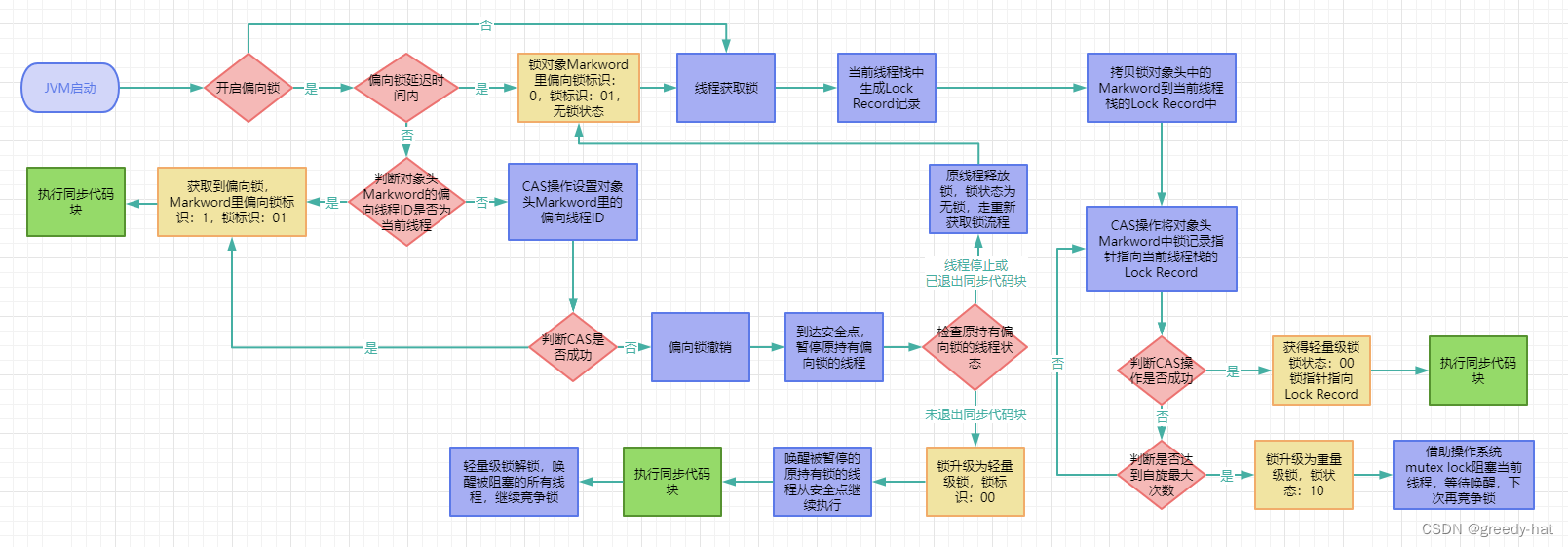

网络攻击者将继续左移

DevOps 和 DevSecOps 的整个“左移”方面是通过自动化实现的,生产环境中的自动化功能意味着攻击者可以利用的人为错误更少。

因此,攻击者现在正在寻找通过开发人员环境的方法,因为在那里仍然可以发现和利用人为错误,不幸的是,随着可疑行为者在来年变得越来越成熟,我们将看到这种情况升级。

安全团队更难防御此类攻击,为可接受的开发活动创建基线比为自动化、管理良好的生产环境创建基线更具挑战性。

开发本质上是混乱的和实验性的,因此理解开发环境中什么是正常的和异常的是非常困难的。然而,首席信息安全官和安全团队必须弄清楚这一点。

在这里,你可以投入一切:人类、机器学习和人工智能,来了解可疑行为,从而缓解它们。

AI数据供应链将成为攻击目标

人工智能的发展日新月异,其广度和能力令人震惊,因此对安全团队来说将面临额外的挑战。深入挖掘数据本身的潜在漏洞,切实评估风险非常重要。

我们谈论的是对手通过向基础大型语言模型(LLM)注入虚假或有偏见的数据来玩相对较长的游戏。

想象一下政治行动者在宣传活动中植入的内容,掩盖了有关民族国家冲突、选举公正性或政治候选人的真相。

想象一个专门设计来影响在开放互联网上训练的基础模型的操作并不牵强,而且从政治恶作剧跳到商业攻击也不是一个巨大的飞跃。

编造一些故事,误导基本模型,最终,你的模型可能会给你关于某个公司或业务策略的不准确或秘密偏见的建议。

然而,绝大多数网络攻击都是与金钱有关的,而且这种攻击不会立即产生经济回报。此外,这个问题的许多解决方案都是任何优秀的安全组织已经在做的事情。

人们可以谈论为新的人工智能工具寻找新的安全方法,但最好的防御是长期的最佳实践:确保您的合作伙伴和供应商赢得了您的信任。

我们现有的大多数安全控制和实践也适用于生成式人工智能,因此,无论这些新的攻击媒介如何,审查供应商的实践和控制仍然是改善安全状况的合理有效的方法。