1、访问控制类检查

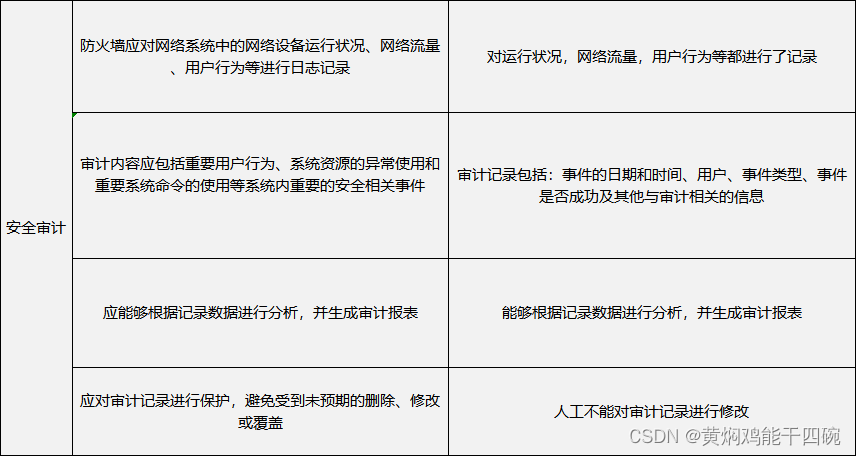

2、安全审计类检查

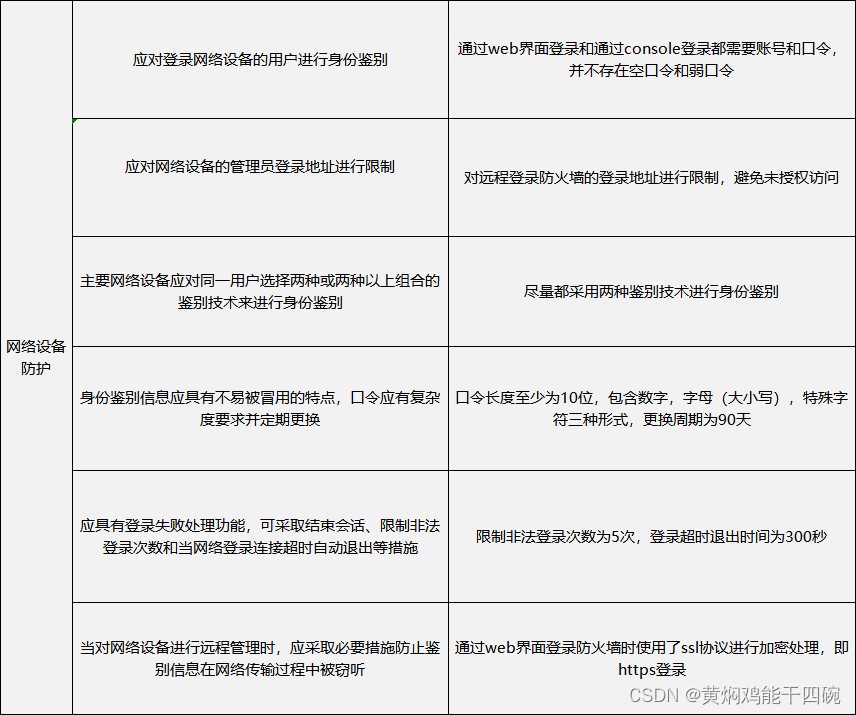

3、网络设备防护类检查

原件:

| 防火墙标准检查表 | ||

| 分类 | 测评项 | 预期结果 |

| 访问控制 | 应在网络边界部署访问控制设备,启用访问控制功能 | 启用了访问控制规则 |

| 应能根据会话状态信息为数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级 | 配置数据流只允许授权的IP地址、协议、端口通过 | |

| 应对进出网络的信息内容进行过滤 | 实现对应用层HTTP、FTP、TELNET、SMTP、POP3等协议命令级的控制 | |

| 应在会话处于非活跃一定时间或会话结束后终止网络连接 | 防火墙配置了连接超时时间设置 | |

| 应限制网络最大流量数及网络连接数 | 防火墙根据IP地址限制了网络连接数,对数据报文做了带宽限制 | |

| 重要网段应采取技术手段防止地址欺骗 | 防火墙开启IP/MAC地址绑定方式,防止重要网段的地址欺骗 | |

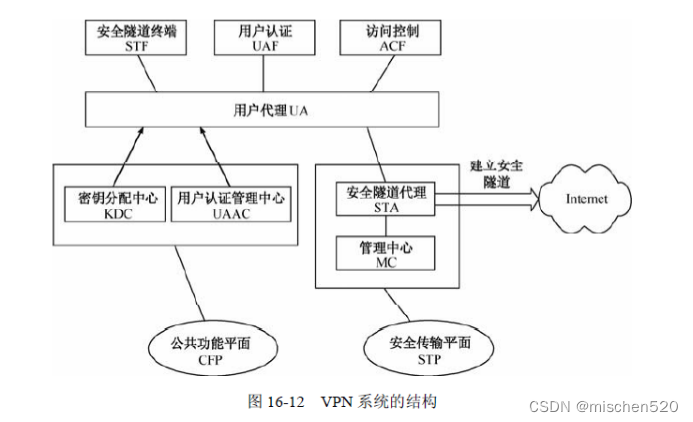

| 应按用户和系统之间的允许访问规则,决定允许或拒绝用户对受控系统进行资源访问,控制粒度为单个用户,并限制具有拨号访问权限的用户数量 | 对远程连接的VPN等提供用户认证功能,并限制了拥有拨号权限的用户数量 | |

| 安全审计 | 防火墙应对网络系统中的网络设备运行状况、网络流量、用户行为等进行日志记录 | 对运行状况,网络流量,用户行为等都进行了记录 |

| 审计内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用等系统内重要的安全相关事件 | 审计记录包括:事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息 | |

| 应能够根据记录数据进行分析,并生成审计报表 | 能够根据记录数据进行分析,并生成审计报表 | |

| 应对审计记录进行保护,避免受到未预期的删除、修改或覆盖 | 人工不能对审计记录进行修改 |

| 网络设备防护 | 应对登录网络设备的用户进行身份鉴别 | 通过web界面登录和通过console登录都需要账号和口令,并不存在空口令和弱口令 |

| 应对网络设备的管理员登录地址进行限制 | 对远程登录防火墙的登录地址进行限制,避免未授权访问 | |

| 主要网络设备应对同一用户选择两种或两种以上组合的鉴别技术来进行身份鉴别 | 尽量都采用两种鉴别技术进行身份鉴别 | |

| 身份鉴别信息应具有不易被冒用的特点,口令应有复杂度要求并定期更换 | 口令长度至少为10位,包含数字,字母(大小写),特殊字符三种形式,更换周期为90天 | |

| 应具有登录失败处理功能,可采取结束会话、限制非法登录次数和当网络登录连接超时自动退出等措施 | 限制非法登录次数为5次,登录超时退出时间为300秒 | |

| 当对网络设备进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听 | 通过web界面登录防火墙时使用了ssl协议进行加密处理,即https登录 |