虚拟专用网络(Virtual Private Network,VPN)是指利用不安全的公共网络如 Internet 等作为传输媒介,通过一系列的安全技术处理,实现类似专用网络的安全性能,保证重要信息的安全传输的一种网络技术。

1.VPN 技术的优点

VPN 技术具有非常突出的优点,主要包括:

(1)网络通信安全。VPN 采用安全隧道等技术提供安全的端到端的连接服务,位于 VPN 两端的用户在 Internet 上通信时,其所传输的信息都是经过 RSA 不对称加密算法加密处理的,它的密钥则是通过 Diffie-Hellman 算法计算得出的,可以充分地保证数据通信的安全。

(2)方便的扩充性。利用 VPN 技术实现企业内部专用网络,以及异地业务人员的远程接入等,具有方便灵活的可扩性。首先是重构非常方便,只需要调整配置等就可以重构网络;其次是扩充网络方便,只需要配置几个节点,不需要对已经建好的网络作工程上的调整。

(3)方便的管理。利用 VPN 组网,可以把大量的网络管理工作放到互联网络服务提供商一端来统一实现,从而减轻了企业内部网络管理的负担。同时 VPN 也提供信息传输、路由等方面的智能特性及与其他网络设备相独立的特性,也给用户提供了网络管理的灵活的手段。

(4)节约成本显著。利用已有的无处不在的 Internet 组建企业内部专用网络,可以节省大量的投资成本及后续的运营维护成本。以前,要实现两个远程网络的互联,主要是采用专线连接方式。这种方式成本太高。而 VPN 则是在 Internet 基础上建立的安全性较好的虚拟专用网,因此成本比较低,而且可以把一部分运行维护工作放到服务商端,又可以节约一部分维护成本。

2.VPN 的原理

实现 VPN 需要用到一系列关键的安全技术,包括:

(1)安全隧道技术。即把传输的信息经过加密和协议封装处理后再嵌套装入另一种协议的数据包中送入网络中,像普通数据包一样进行传输。经过这样的处理,只有源端和目标端的用户对加密封装的信息能进行提取和处理,而对于其他用户而言,这些信息只是无意义的垃圾。

(2)用户认证技术。在连接开始之前先确认用户的身份,然后系统根据用户的身份进行相应的授权和资源访问控制。

(3)访问控制技术。由 VPN 服务的提供者与最终网络信息资源的提供者共同协商确定用户对资源的访问权限,以此实现基于用户的访问控制,实现对信息资源的保护。

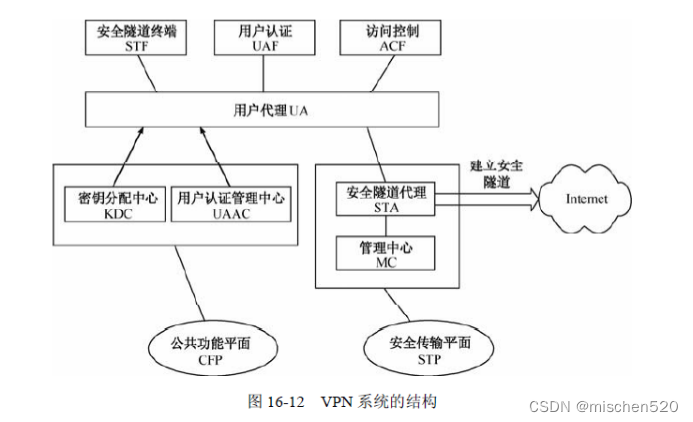

VPN 系统的结构如图 16-12所示。

在图 16-12 中,安全隧道代理和管理中心组成安全传输平面(Secure Transmission Plane, STP),实现在 Internet 上安全传输和相应的系统管理功能。用户认证管理中心和密钥分配中心组成公共功能平面(Common Function Plane,CFP),它是安全传输平面的辅助平面,主要向用户代理提供相对独立的用户身份认证与管理、密钥的分配与管理功能。

建立 VPN 通信时,VPN 用户代理向安全隧道代理请求建立安全隧道,安全隧道代理接受后,在管理中心的控制和管理下在 Internet 上建立安全隧道,然后向用户提供透明的网络传输。VPN 用户代理包括安全隧道终端功能、用户认证功能和访问控制功能三个部分,它们共同向上层应用提供完整的 VPN 服务。

(1)安全传输平面。安全传输平面实现在 Internet 上安全传输和相应的系统管理功能,这是由安全隧道代理和管理中心共同完成的。

① 安全隧道代理。安全隧道代理可以在管理中心的控制下将多段点到点的安全通路连接成一条端到端的安全隧道。它是 VPN 的主体,其主要作用有:

建立与释放安全隧道。按照用户代理的请求,在用户代理与安全隧道代理之间建立点到点的安全通道,并在这个安全通道中进行用户身份验证和服务等级协商等交互。在安全通道中进行初始化过程,可以充分保护用户身份验证等重要信息的安全。然后在管理中心的控制下建立发送端到接收端之间由若干点到点的安全通道依次连接而成的端到端的安全隧道。在信息传输结束之后,由通信双方中的任一方代理提出释放隧道连接请求,就可以中断安全隧道连接。

用户身份的验证。在建立安全隧道的初始化过程中,安全隧道代理要求用户代理提交用户认证管理中心提供的证书,通过验证该证书可以确认用户代理的身份。必要时还可以由用户代理对安全隧道代理进行反向认证以进一步提高系统的安全性。

服务等级的协商。用户身份验证通过之后,安全隧道代理与用户代理进行服务等级的协商,根据其要求与 VPN 系统当时的实际情况确定提供的服务等级并报告至管理中心。

信息的透明传输。安全隧道建立之后,安全隧道代理负责通信双方之间信息的传输,并根据商定的服务参数进行相应的控制,对其上的应用提供透明的 VPN 传输服务。

控制与管理安全隧道。在维持安全隧道连接期间,安全隧道代理还要按照管理中心的管理命令对已经建立好的安全隧道进行网络性能及服务等级等有关的管理与调整。

② VPN 管理中心。VPN 管理中心是整个 VPN 的核心部分,它与安全隧道代理直接联系,负责协调安全传输平面上的各安全隧道代理之间的工作。具体功能包括:

安全隧道的管理与控制。确定最佳路由,并向该路由上包含的所有安全隧道代理发出命令,建立安全隧道连接。隧道建立以后,管理中心继续监视各隧道连接的工作状态,对出错的安全隧道,管理中心负责重新选择路由并将该连接更换到新的路由。在通信过程中,还可以根据需要向相应安全隧道上的代理发送管理命令,以优化网络性能、调整服务等级等。

网络性能的监视与管理。管理中心不断监视各安全隧道代理的工作状态,收集各种 VPN 性能参数,并根据收集到的数据完成 VPN 性能优化、故障排除等功能。同时,管理中心还负责完成对各种 VPN 事件进行日志记录、用户计费、追踪审计、故障报告等常用的网络管理功能。

(2)公共功能平面。公共功能平面是安全传输平面的辅助平面,向 VPN 用户代理提供相对独立的用户身份认证与管理、密钥的分配与管理功能,分别由用户认证管理中心和 VPN 密钥分配中心完成。

① 认证管理中心。认证管理中心提供用户身份认证和用户管理。用户认证就是以第三者身份客观地向 VPN 用户代理和安全隧道代理中的一方或双方提供用户身份的认证,以便他们能够相互确认对方的身份。

用户管理是指与用户身份认证功能直接相关的用户管理部分,即对各用户(包括用户代理、安全隧道代理及认证管理中心等)的信用程度和认证情况进行日志记录,并可在 VPN 与建立安全隧道双方进行服务等级的协商时参考。这里的管理是面向服务的,而与用户权限、访问控制等方面有关的用户管理功能则不在此列。

② 密钥分配中心。密钥分配中心向需要进行身份验证和信息加密的双方提供密钥的分配、回收与管理功能。在 VPN 系统里,用户代理、安全隧道代理、认证管理中心等都是密钥分配中心的用户。

采用 VPN 技术,既能保证整个企业网络的连通性与数据的共享,又能保证财务等重要数据的安全,是一种实现企业内部本地网络互连的良好方案。

VPN 在网络安全中的应用

news2026/2/13 18:24:57

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/1307660.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

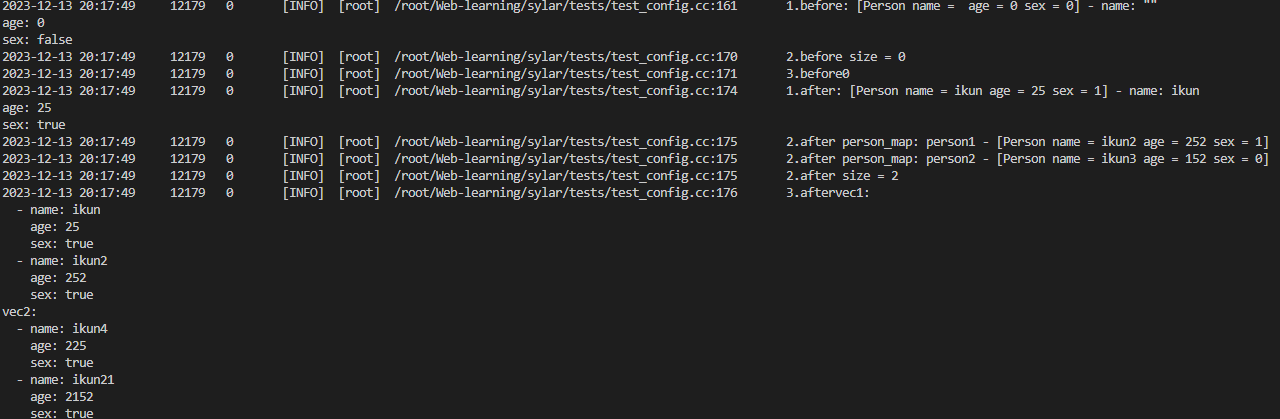

sylar高性能服务器-配置(P12-p14)内容记录

文章目录 p12:复杂类型解析一、方法函数二、结果展示 p13:复杂类型解析完善一、方法函数二、结果展示 p14:自定义类型解析一、方法函数二、小结 p12:复杂类型解析

本节内容主要针对完了配置类中对于复杂类型的转换。之前只实现…

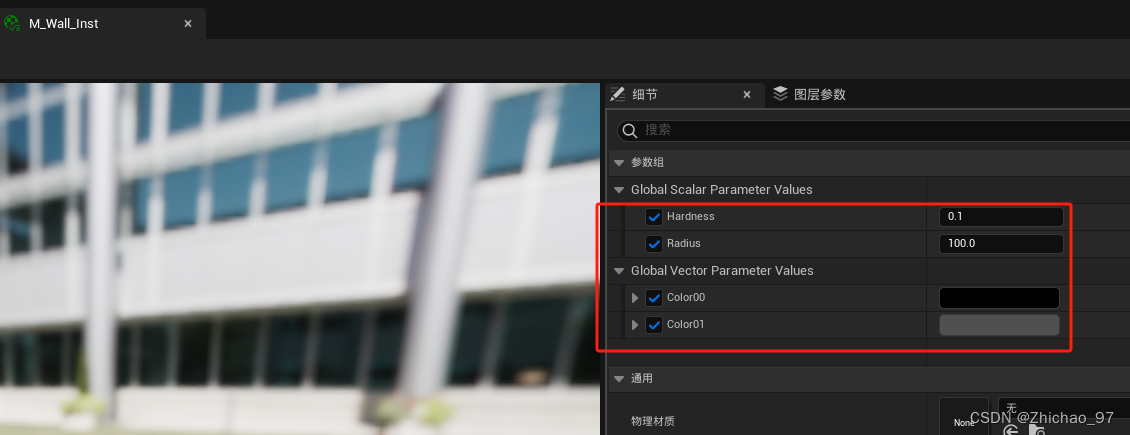

【UE 材质】角色触碰空气墙效果

效果 步骤

1. 新建一个工程,创建一个Basic关卡,添加一个第三人称游戏资源到内容浏览器 2. 新建一个材质参数集,这里命名为“MPC_Vector” 打开“MPC_Vector”,添加一个向量参数 3. 新建一个材质,这里命名为“M_Wall”…

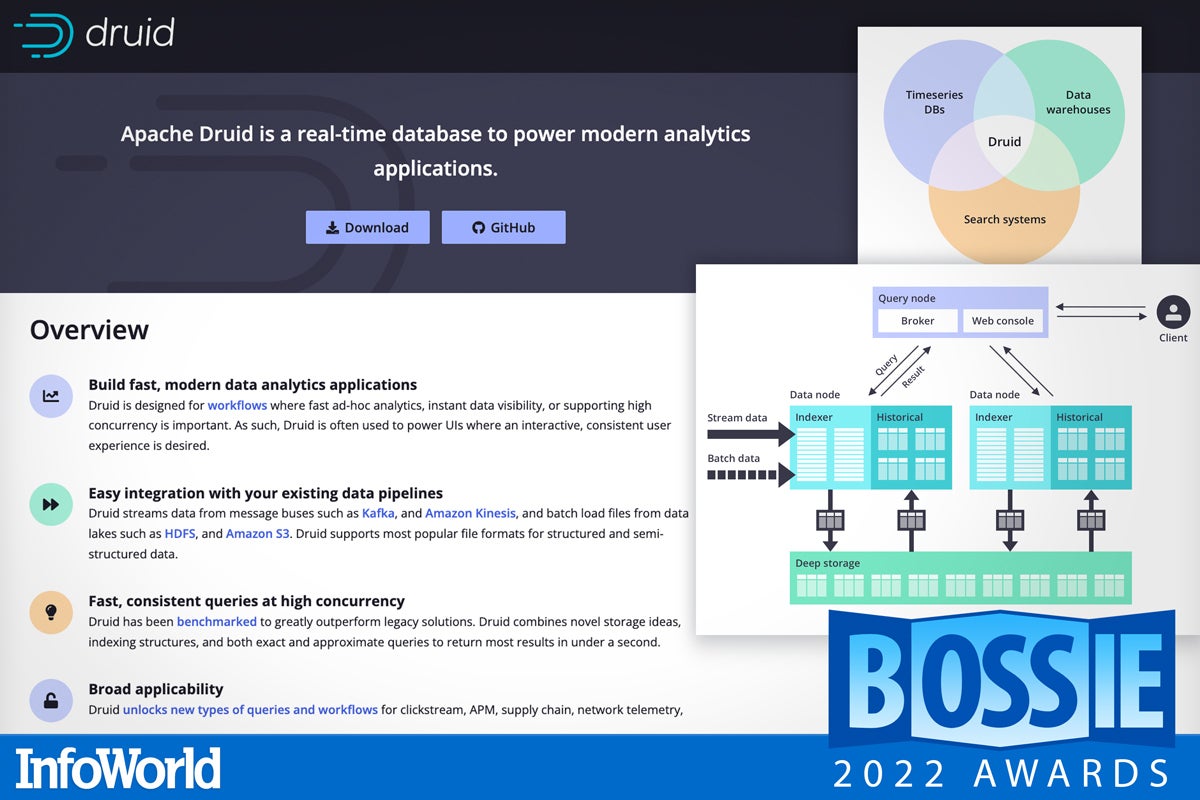

【开源软件】最好的开源软件-2023-第23名 Apache Druid

自我介绍 做一个简单介绍,酒架年近48 ,有20多年IT工作经历,目前在一家500强做企业架构.因为工作需要,另外也因为兴趣涉猎比较广,为了自己学习建立了三个博客,分别是【全球IT瞭望】,【…

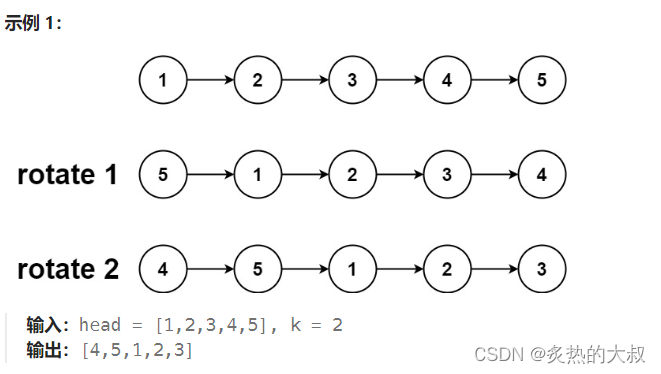

LeetCode-旋转链表问题

1.旋转链表

题目描述:

给你一个链表的头节点 head ,旋转链表,将链表每个节点向右移动 k 个位置。 思路: 这里向右移动k个位置,相当于从链表的倒数第k个节点处断开,之后再将断开的两个子链表按照相反顺序…

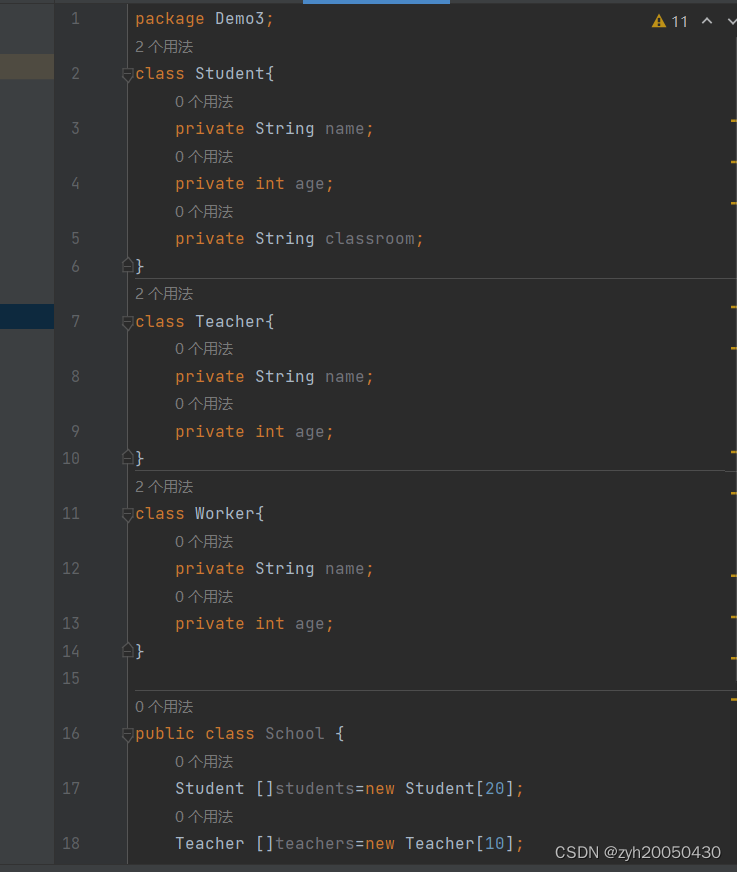

Java基础语法之继承

为什么要继承 会发现,狗和猫只有叫声不同,因为它们都是动物,会有相同的属性和行为,所以它们可以继承animla类 如何继承

用到extends关键字 这样就会简化好多

注意

1.Animal称为父类/超类/基类;dog,cat称…

多项目同时进行如何做好进度管理?

许多企业都面临着同时进行多个项目的情况,因此项目经理经常需要管理多个项目。多项目管理的难点不仅在于项目数量增加,还在于资源分配不均、难以监控多个项目进度以及复杂的沟通协作。 一、从项目经理的角度分析

首先,要把握高效项目管理的几…

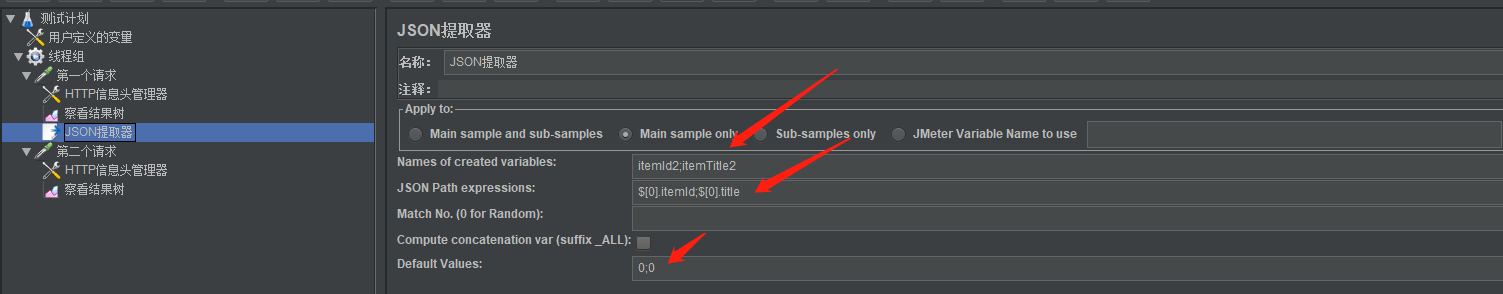

Jmeter接口自动化测试 —— Jmeter变量的使用

在使用jmeter进行接口测试时,我们难免会遇到需要从上下文中获取测试数据的情况,这个时候就需要引入变量了。 定义变量

添加->配置元件->用户自定义的变量 添加->配置元件->CSV 数据文件设置

变量的调用方式:${变量名} 变量的…

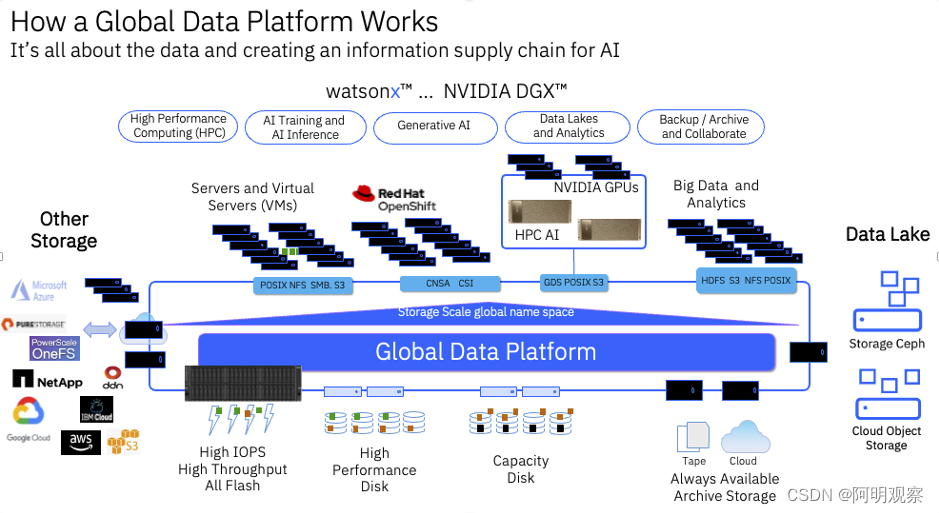

融了超24亿一分钱不花,放银行吃利息,这家存储创企厉害了

引言:AI与大模型风起云涌,催生了这匹存储“黑马”

【全球存储观察 | 科技热点关注】

这家总部设在美国的存储初创公司,真的赶上AI与大模型时代的风口了。Vast Data公司最新再次获得E轮融资1.18亿美元,但是这个存储…

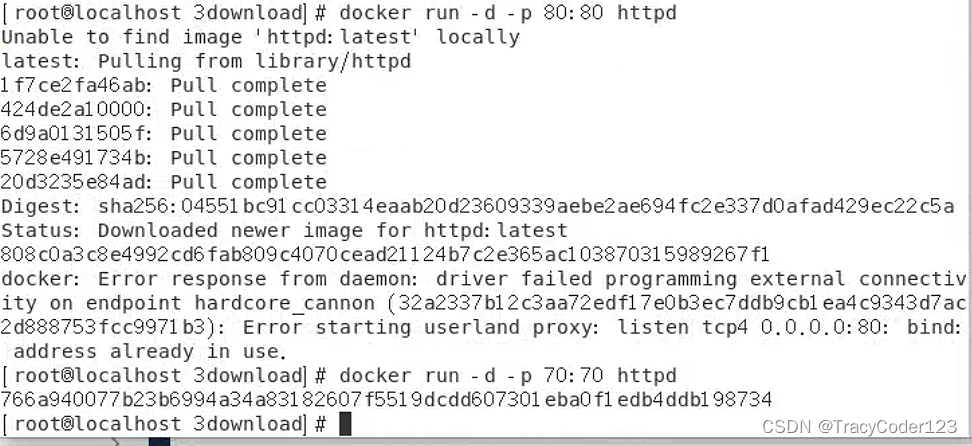

玩转Docker(二):centos7安装Docker

文章目录 一、安装Docker(centos7)二、运行第一个容器 环境选择: (1)管理工具:Docker Engine。使用最广泛。 (2)runtime:runc。Docker的默认runtime。 (3&…

【开源软件】最好的开源软件-2023-第25名 nbdev

自我介绍 做一个简单介绍,酒架年近48 ,有20多年IT工作经历,目前在一家500强做企业架构.因为工作需要,另外也因为兴趣涉猎比较广,为了自己学习建立了三个博客,分别是【全球IT瞭望】,【…

智能优化算法应用:基于蜻蜓算法3D无线传感器网络(WSN)覆盖优化 - 附代码

智能优化算法应用:基于蜻蜓算法3D无线传感器网络(WSN)覆盖优化 - 附代码 文章目录 智能优化算法应用:基于蜻蜓算法3D无线传感器网络(WSN)覆盖优化 - 附代码1.无线传感网络节点模型2.覆盖数学模型及分析3.蜻蜓算法4.实验参数设定5.算法结果6.参考文献7.MA…

科技赋能医疗设备管理提质增效,实现医院高质量发展

近日,苏州阿基米德网络科技有限公司与医疗领域头部级媒体健康界,联合举办“数智为擎 提质增效——医学装备智慧管理创新发展论坛”的直播活动。 直播现场,来自上海交通大学医学院附属同仁医院、中华医学会航海医学分会、苏州阿基米德的专家们…

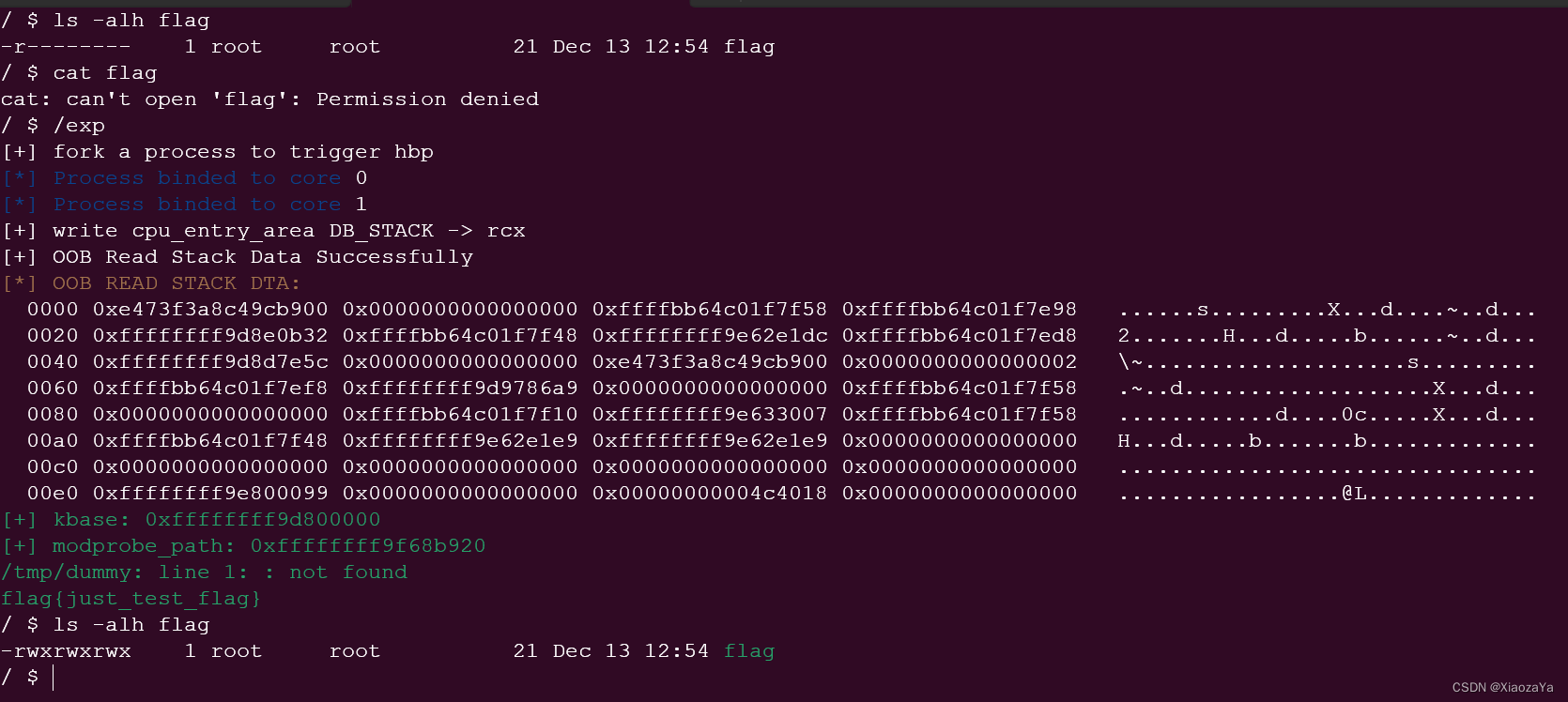

【ret2hbp】一道板子测试题 和 SCTF2023 - sycrpg

前言

ret2hbp 主要是利用在内核版本 v6.2.0 之前,cpu_entry_area mapping 区域没有参与随机化的利用。其主要针对的场景如下:

1)存在任意地址读,泄漏内核地址

2)存在无数次任意地址写,泄漏内核地址并提权…

Linux下网络通信及socket编程

文章目录 网络通信socket应用编程函数介绍IP地址转换函数程序源代码程序执行结果 网络通信

网络通信本质上是一种进程间通信,是位于网络中不同主机上的进程之间的通信。网络通信大致分为以下三层。 在硬件层,两台主机都提供了网卡设备,满足…

DDD领域驱动架构设计学习网站和开源框架

文章目录 介绍1、国外Axon2、阿里Cola 介绍

近年来,关于DDD的讨论越来越多,关于网上的文章很多都是理论上的介绍,由于自己最近也在学习相关知识,所以分享几个关于DDD落地的开源框架。

1、国外Axon

Axon是国外一款比较系统的DDD…

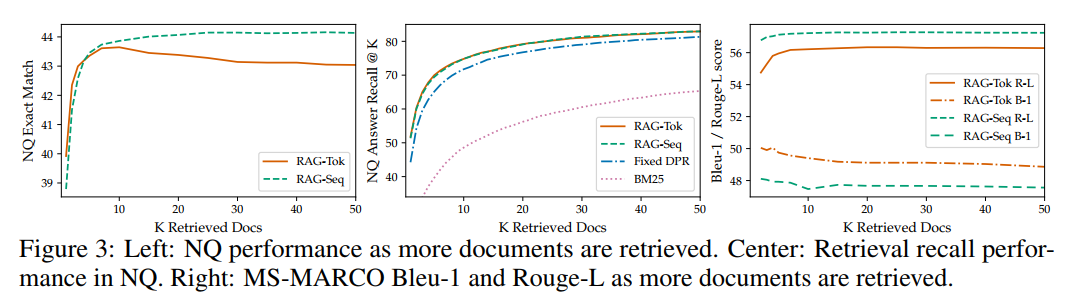

Re59:读论文 Retrieval-Augmented Generation for Knowledge-Intensive NLP Tasks

诸神缄默不语-个人CSDN博文目录 诸神缄默不语的论文阅读笔记和分类

论文名称:Retrieval-Augmented Generation for Knowledge-Intensive NLP Tasks 模型开源地址:https://huggingface.co/facebook/rag-token-nq

ArXiv下载地址:https://arxi…

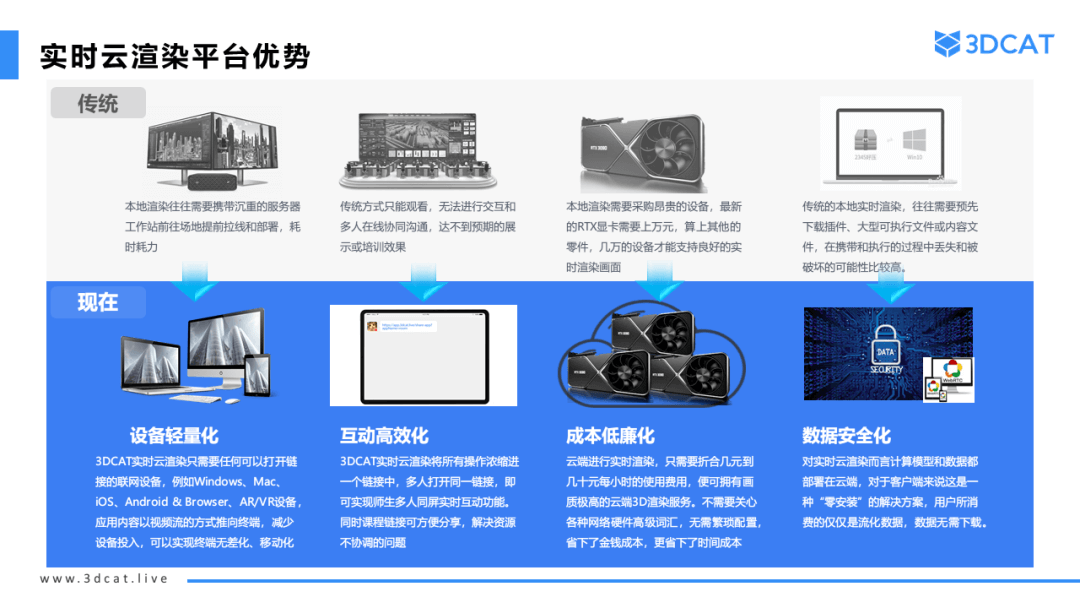

高校刮起元宇宙风!3DCAT实时云渲染助力川轻化元校园建设

元宇宙,是一个虚拟的网络世界,它与现实世界相互连接,为人们提供了一个身临其境的数字体验。元宇宙的概念并不新鲜,早在上个世纪就有科幻作家和电影导演对它进行了想象和创造。但是,随着科技的发展,特别是5G…

python和pygame实现烟花特效

python和pygame实现烟花特效 新年来临之际,来一个欢庆新年烟花祝贺,需要安装使用第三方库pygame,关于Python中pygame游戏模块的安装使用可见 https://blog.csdn.net/cnds123/article/details/119514520

效果图及源码

先看效果图:…