shiro反序列化漏洞复现

文章目录

- shiro反序列化漏洞复现

- 版本

- 安装环境

- 漏洞利用

- 流量分析

版本

550 仅需要一个url

721 需要一个账号

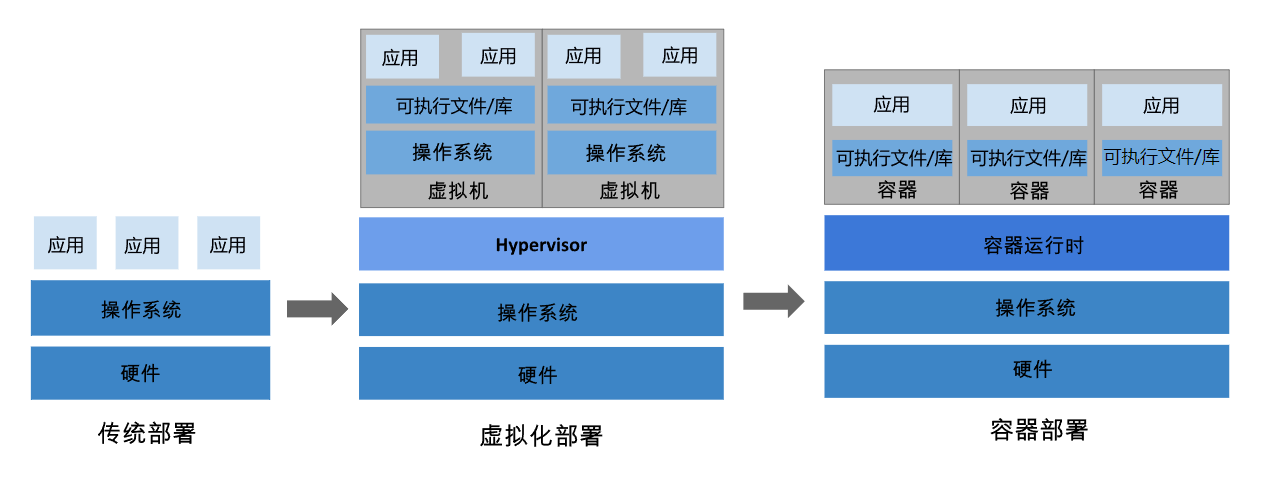

安装环境

-

先配置国内源

-

安装docker

apt-get install docker

-

安装docker-compose

apt-get install docker-compose

-

拉取镜像

docker pull medicean/vulapps:s_shiro_1

-

启动docker

service docker start

-

端口映射

docker run -d -p 10006:8080 medicean/vulapps:s_shiro_1

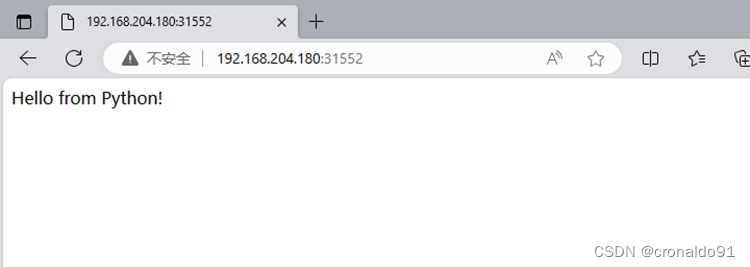

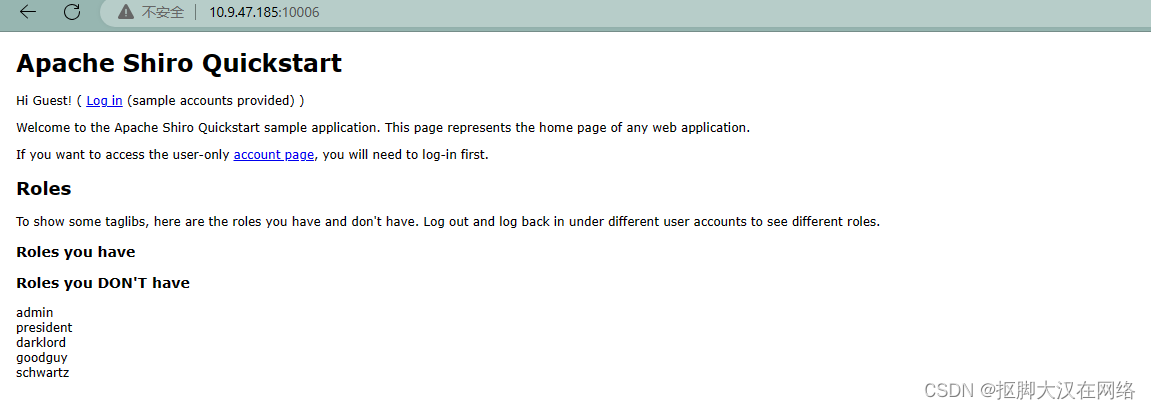

- 进行访问

漏洞利用

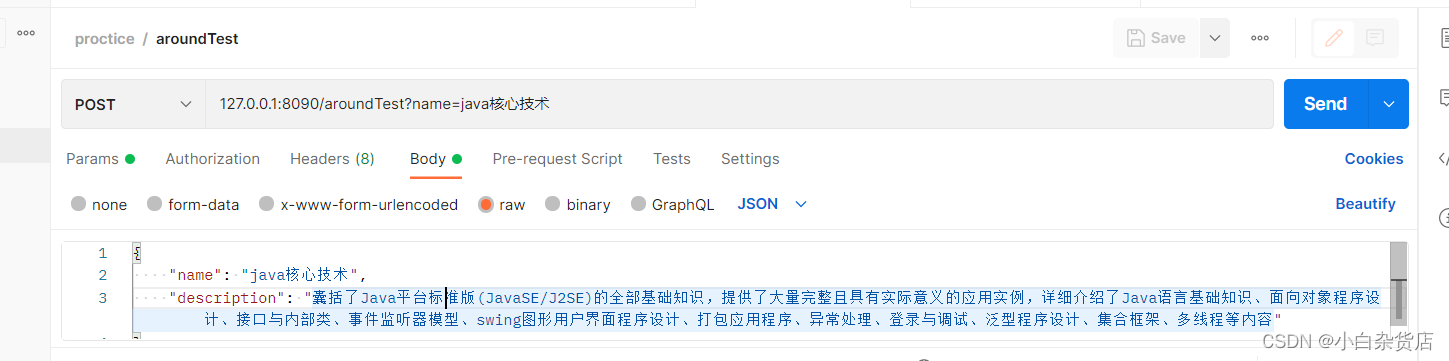

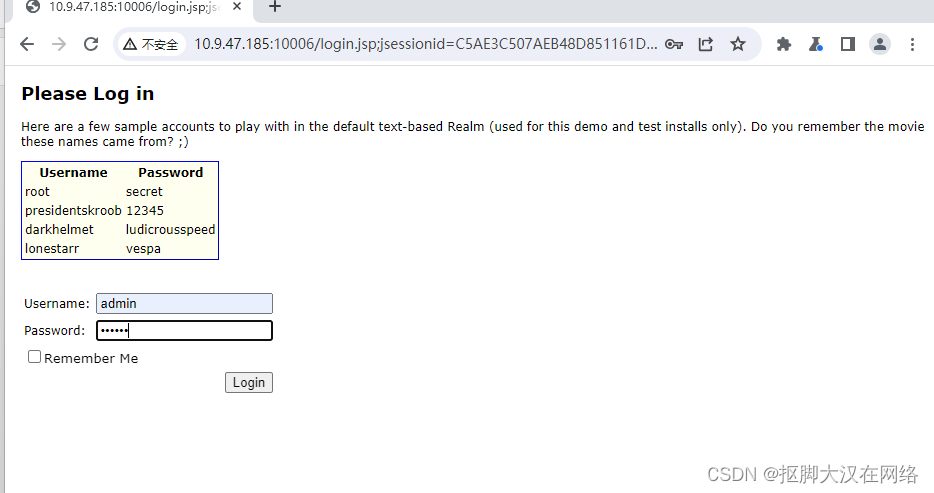

进行登录 抓包 再响应包中寻找cookie里确定有remeber me = delete me 确定使用了shiro框架

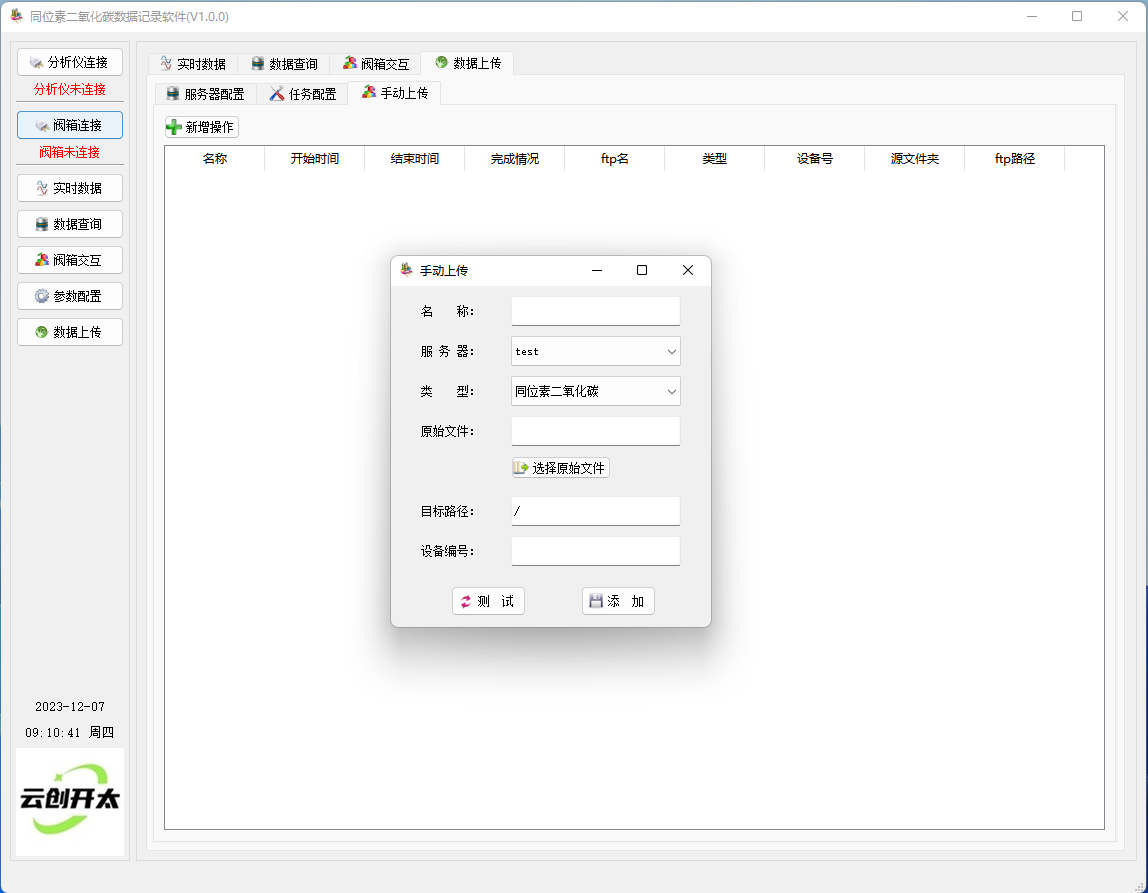

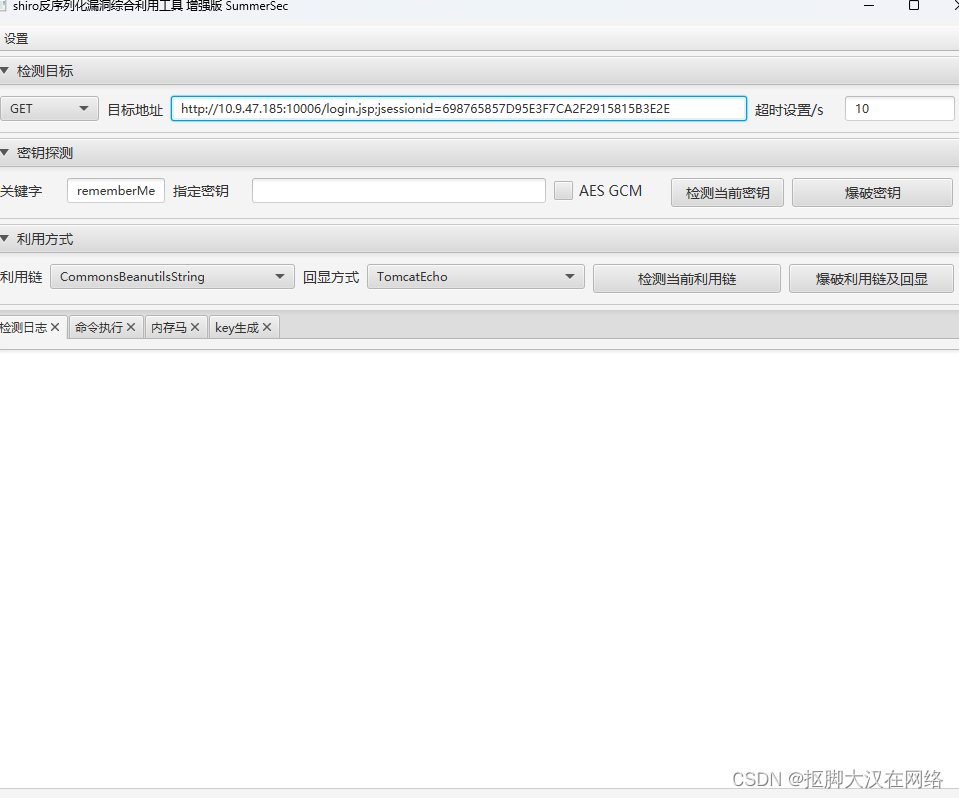

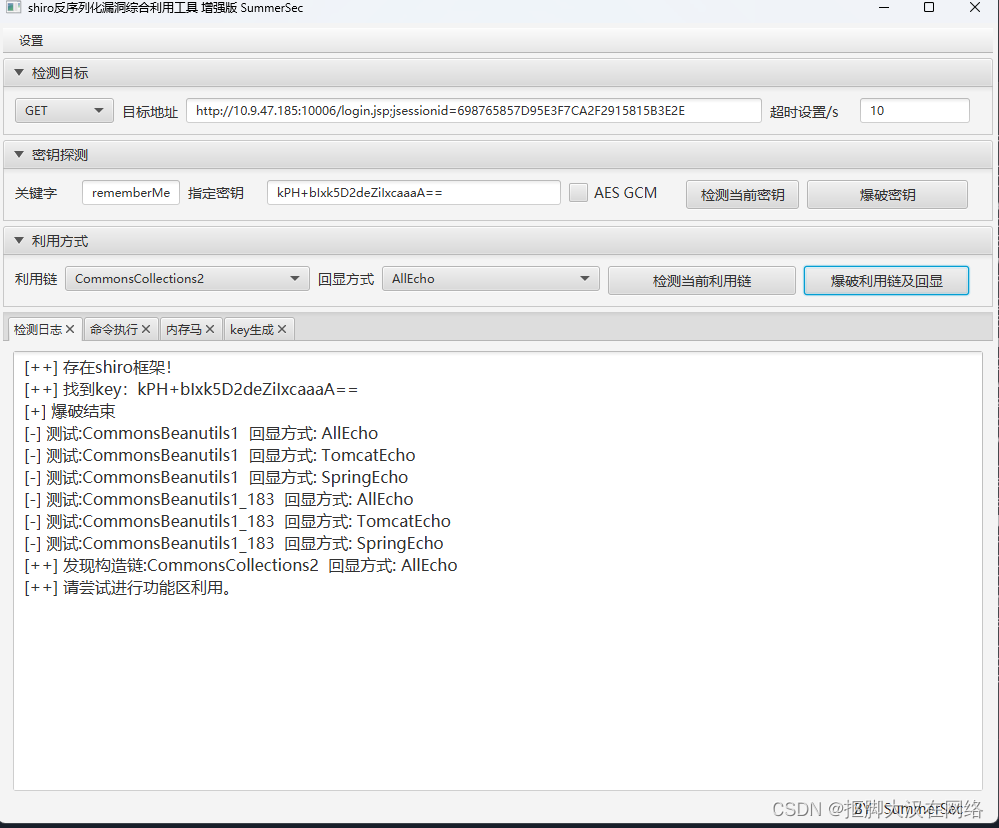

使用shiro反序列化漏洞综合利用工具将url链接复制过来

先爆破密钥再进行利用链爆破

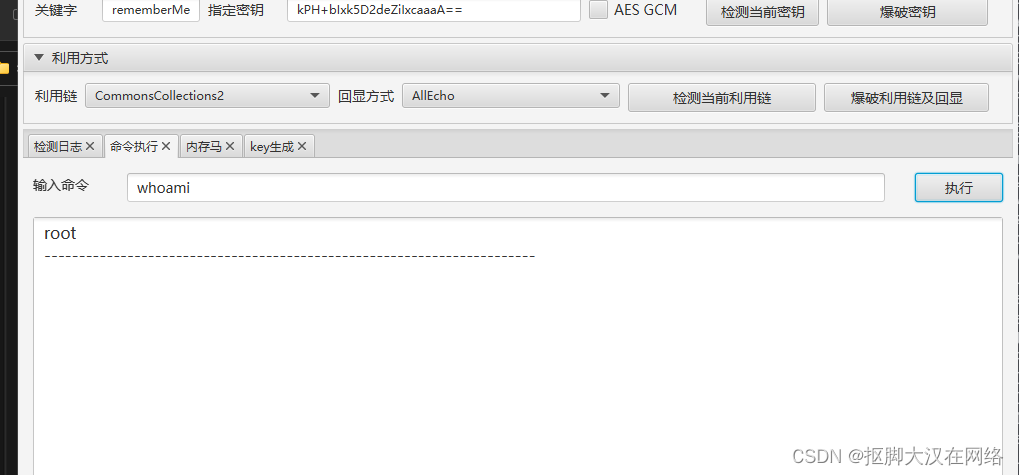

命令执行

流量分析

响应包里有remeber me = delete me

请求包里有remeber me = 后面跟着庞大的数据,先进行base64解密,然后再进行反序列化,yalk的里面有这个功能