介绍:

网络安全的核心之一是了解和实施HTTPS认证。本文将探讨HTTPS单向认证和双向认证的区别,以及SSL证书和CA证书在这些过程中的作用,并通过Nginx配置实例具体说明。

第一部分:HTTPS单向认证

- 定义及工作原理:HTTPS单向认证是一种安全协议,其中只有服务器向客户端证明其身份。这是通过服务器提供SSL证书来实现的,客户端将验证此证书以确保服务器的真实性和信任度。这种认证方法常用于大多数客户端-服务器通信,如访问网站。

ssl_certificate 指向服务器的SSL证书文件(.crt),这个证书可以是由可信证书颁发机构(CA)签发的,也可以是自签名的。ssl_certificate_key 指向与SSL证书相对应的私钥文件(.key)。这个私钥是在生成证书时创建的,必须保密。

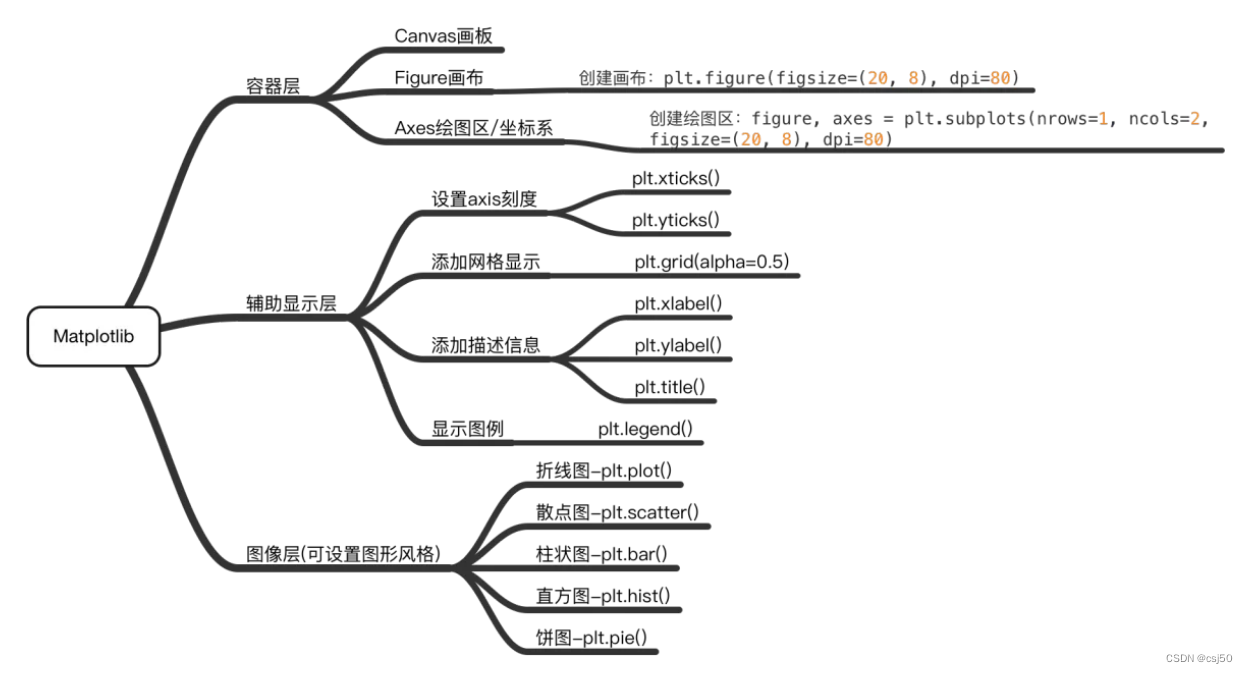

图片说明:

这张图展示了在单向认证中,服务器如何向客户端提供SSL证书,以及客户端如何进行验证的过程。

- 服务器提供证书:在这个过程中,服务器首先向客户端提供其SSL证书。这一步骤类似于某人出示其身份证明。

- 客户端验证证书:接着,客户端收到证书并进行验证。验证步骤包括检查证书是否由可信的证书颁发机构签发、证书是否有效(未过期)、以及证书中的域名是否与服务器的域名匹配。

- 建立加密通信:一旦客户端验证了服务器的证书,并确认其可信,就会与服务器建立加密的通信连接

趣味举例

想象一下,你在一家豪华餐厅的门口,门卫需要验证你的身份才能让你进入。这就像HTTPS单向认证,只不过在这里,餐厅(服务器)需要向你(客户端)展示它的身份证(SSL证书)。这样做的目的是让你确信自己没有走错门,不会误入“钓鱼网站”的陷阱。

Nginx配置实例:

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/your/certificate.crt;

ssl_certificate_key /path/to/your/private.key;

ssl_protocols TLSv1.2 TLSv1.3;

# 其他必要的配置...

}

第二部分:HTTPS双向认证

- 定义及工作原理:在HTTPS双向认证中,客户端和服务器都需要证明彼此的身份。这不仅要求服务器提供SSL证书,还要求客户端提供自己的证书。服务器将验证客户端证书的有效性,这种方法用于高安全要求的场景,如企业内部网络或金融交易。

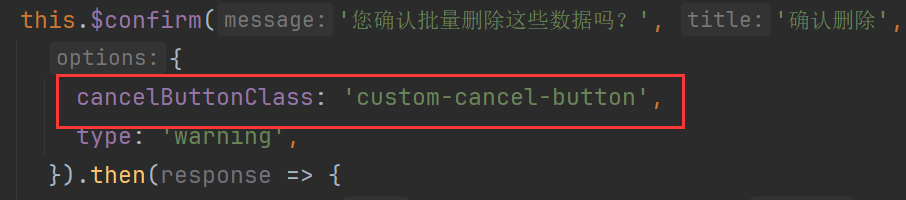

服务器端的配置同单向认证,但额外增加了ssl_client_certificate 和ssl_verify_client 指令。ssl_client_certificate 指向用于验证客户端证书的CA证书文件。这通常是一个CA的公共证书文件。ssl_verify_client on; 表示服务器将验证连接到此服务器的客户端证书。

图片说明:

这张图描绘了双向认证过程,其中服务器和客户端互相提供SSL证书,并进行相互验证。

- 双方互相提供证书:在双向认证中,服务器和客户端都需要提供各自的SSL证书。这意味着双方都要出示身份证明。

- 互相验证证书:服务器将验证客户端的证书,而客户端则验证服务器的证书。这个过程确保了双方的身份都得到确认。

- 建立双向加密通信:双方证书一旦都被验证为有效,就会建立一个双向加密的通信通道。

趣味举例

现在,情况变得更有趣了。你不仅需要确认餐厅是真的,餐厅也想确认你是邀请的贵宾,而不是闲杂人等。这就是HTTPS双向认证的情景。这里,除了餐厅(服务器)向你展示身份证外,

你也得拿出你的VIP卡(客户端证书)来证明自己的身份。

Nginx配置实例:

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/your/certificate.crt;

ssl_certificate_key /path/to/your/private.key;

ssl_client_certificate /path/to/ca_certificate.crt;

ssl_verify_client on;

ssl_protocols TLSv1.2 TLSv1.3;

# 其他必要的配置...

}

第三部分:SSL证书

- 定义:SSL证书(现在通常称为TLS证书)是由CA签发给特定实体(如网站、服务器、客户端)的数字证书。

- 角色:SSL证书在建立加密的HTTPS连接和身份验证方面起着核心作用。它包含公钥,用于加密客户端和服务器之间的通信,同时证书本身作为身份验证的一部分。

- 获取方式:SSL证书可以从公认的证书颁发机构(CA)获取,这些证书广泛被信任。也可以生成自签名证书,但这通常只适用于测试环境或内部使用,因为它们不被外部实体普遍信任。

图片说明:

这张信息图展示了SSL证书在建立加密连接和身份验证中的关键作用。

- 身份验证:SSL证书首先用于身份验证。证书证明了服务器(或在双向认证中的客户端)的身份。

- 加密通信:证书包含公钥,用于加密数据。这保证了数据在客户端与服务器之间传输时的安全性和隐私。

- 信任建立:由于证书通常由受信任的CA签发,因此它也起到了建立用户对网站信任的作用。

用途:

- 身份验证:用于证明服务器或客户端的身份,确保您正在与预期的实体通信。

- 加密通信:包含公钥,用于建立加密的HTTPS连接,确保数据在传输过程中的安全。

与CA证书的关系:

- SSL证书通常由CA签发,证书中包含了由CA的私钥加密的签名,表明该证书是由特定的CA验证和签发的。

- 客户端(如浏览器)通过验证SSL证书上的签名,来确认证书的真实性。这一过程需要使用对应CA的公钥,通常包含在CA证书中。

趣味举例

SSL证书就像是网络世界的身份证。它们证明网站的身份,并且确保你输入的数据被神秘的加密算法保护,使之在网络传输中不被窃听或篡改。

你可以从一家像是身份证办公室的机构——证书颁发机构(CA)——获取这种证书,或者你可以自己动手制作一个(自签名证书),虽然后者在安全性上可能不那么令人信服。

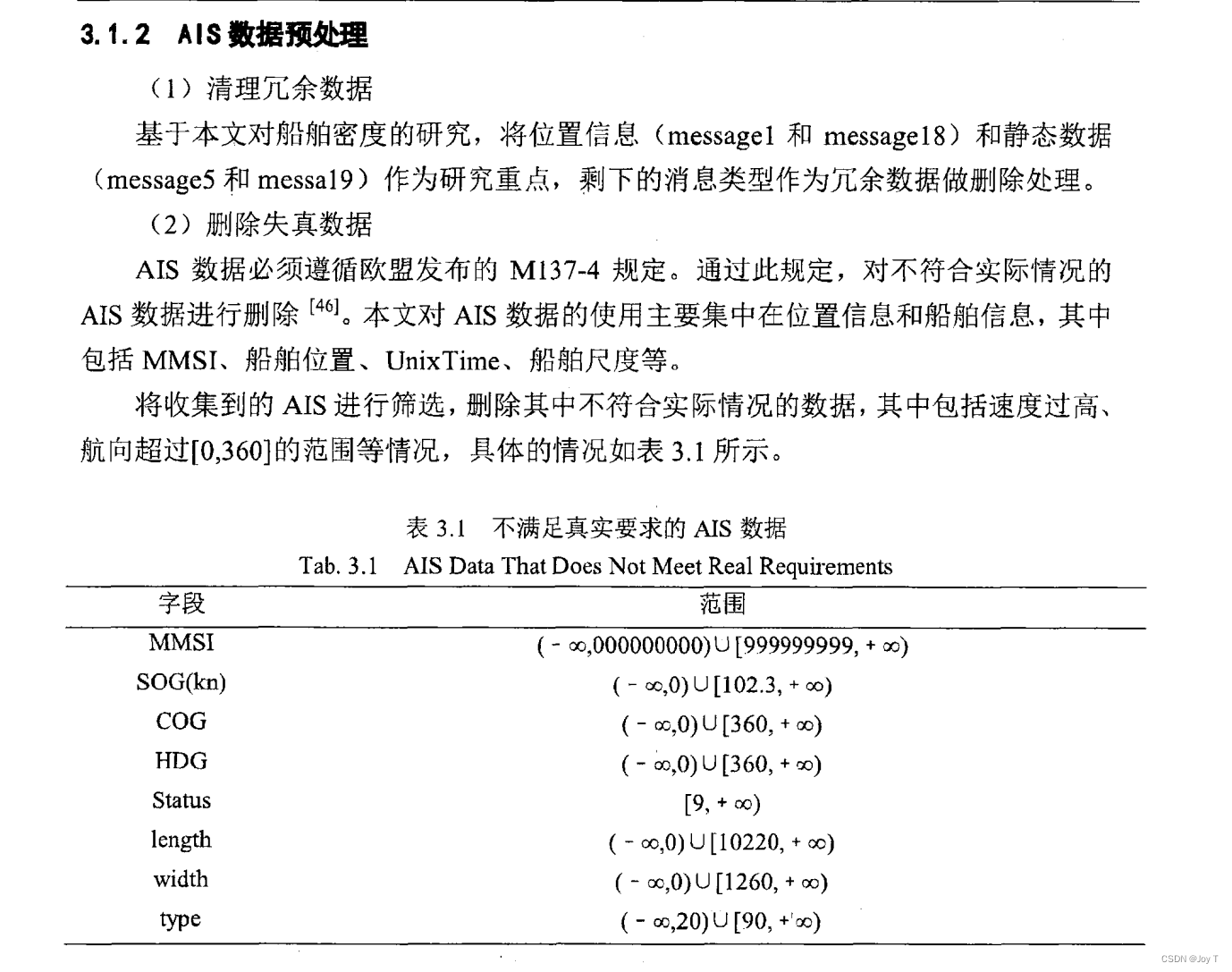

第四部分:CA证书

- 定义和作用:CA证书由证书颁发机构颁发,用作建立数字证书信任链的根基。它们验证和签发其他证书,如SSL证书。

- 公共CA与私有CA:公共CA像是全球认可的证书发行机构,提供广泛认可的证书,而私有CA主要用于特定组织或私有网络,提供特定环境下的证书。

趣味举例

CA证书是由证书颁发机构发行的,它们在数字世界中的作用就像是政府的认证印章。这些证书确立了一个信任链,告诉你:“嘿,你可以信任这个网站。” 公共CA就像是国际认可的护照发行机构,而私有CA更像是某个秘密社团的内部身份验证系统,只在特定的小圈子内受信任。

第五部分:实际应用中的考虑因素选择认证方式:

选择单向认证或双向认证取决于所需的安全级别和应用场景。单向认证适用于大多数公共网站,而双向认证更适合于需要高度安全验证的环境,如企业网络或敏感数据交换。

选择使用单向认证还是双向认证,就像是在安全和便利之间做出选择。如果你运营的是一家大众面向的在线商店,那么单向认证就足够了——就像只需要门卫检查顾客的身份一样。但如果你管理着一个包含敏感数据的企业网络,双向认证就显得至关重要了——这就像一个高安全级别的设施,需要双重验证才能进入。

CA的种类

公共CA

- 全球范围内的CA:确实存在一些大型的、公认的CA,如Let’s

Encrypt、VeriSign、DigiCert、Comodo等。这些CA被广泛信任,并且它们签发的证书被全球大多数浏览器和操作系统接受。 - 受信任的CA:这些CA在其业务运营中受到严格的规范和监管。它们的根证书通常被包含在主流浏览器和操作系统中,这使得它们签发的证书被广泛信任。

私有CA

- 组织内部的CA:某些组织可能会运营自己的私有CA,用于内部网络和服务的证书管理。这些私有CA通常不被外部实体信任,除非它们的根证书被手动导入到信任存储中。

- 服务端作为CA:理论上,任何服务端都可以设置为CA,签发证书给其他实体(如其他服务器、客户端设备)。但这些自签名的证书默认不被外部实体信任,除非它们的根证书被明确地添加到信任列表中。

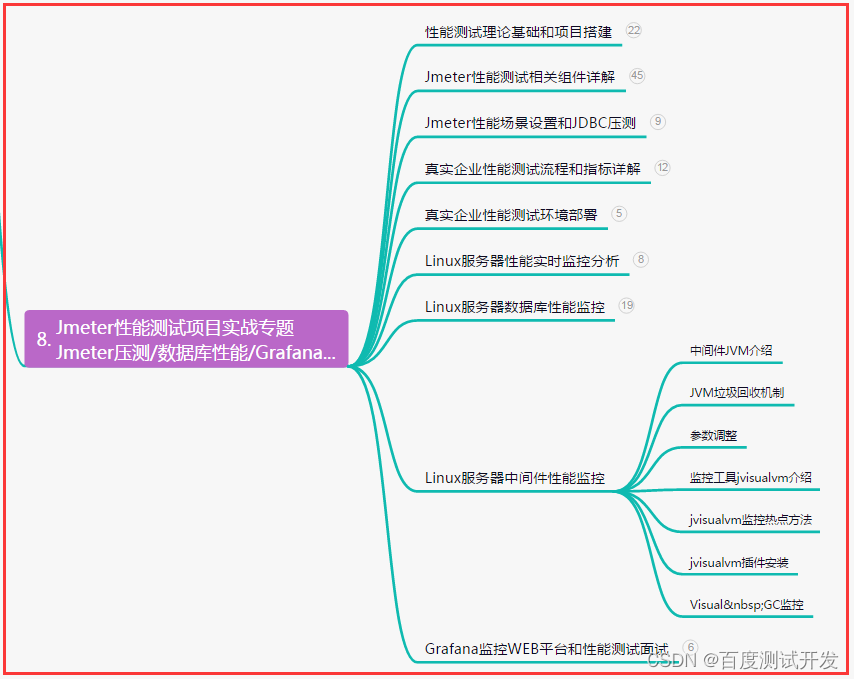

图片说明:

这张插图对比了公共CA和私有CA,突出了它们在不同场景下的应用和差异。

- 公共CA:公共CA(如Let’s Encrypt,

DigiCert)是广泛认可的机构,它们提供的证书被全球大多数浏览器和操作系统信任。适用于面向公众的网站和服务。 - 私有CA:私有CA通常用于特定组织内部,比如企业内网。它们签发的证书主要用于内部应用和服务,通常不被外部实体认可

自签名证书

- 自签名:实体(如个人或组织)也可以创建自签名证书,这相当于自己作为CA。这些证书在开发和测试环境中非常有用,但由于缺乏外部验证和信任,它们通常不适合公开使用。

客户端证书

每个客户端通常拥有自己的唯一证书。这个证书由CA签发,并包含特定于该客户端的信息(如公钥、身份信息等)。虽然每个客户端证书是唯一的,但多个证书可以由同一个CA签发。

信任和验证

- 信任问题:自签名证书或私有CA签发的证书在未被明确信任的情况下会引发安全警告。这是因为浏览器和操作系统无法验证这些证书的来源。

- 用途和环境:对于公共面向的网站和服务,建议使用公认的CA签发的证书,以确保终端用户的信任和安全。对于内部网络和特定用途,私有CA或自签名证书可能是合适的选择。

结论:

理解和正确实施HTTPS认证及其证书管理对于保障网络安全至关重要。希望本文能帮助您在这方面获得更深入的了解。