0表示匹配,1表示任意(主机位0.0.0.255(255主机位))

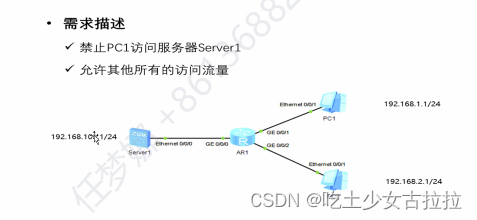

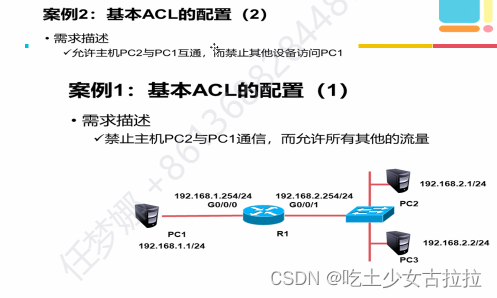

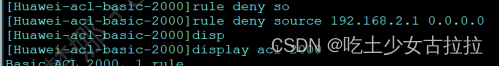

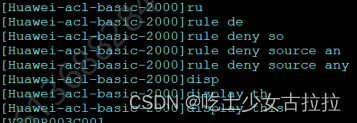

rule deny source 192.168.2.1 0 设置拒绝192.168.2.1的主机通过

记住将其应用到接口上

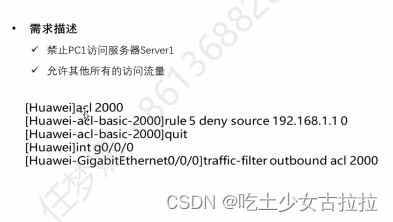

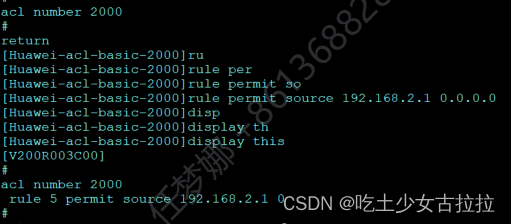

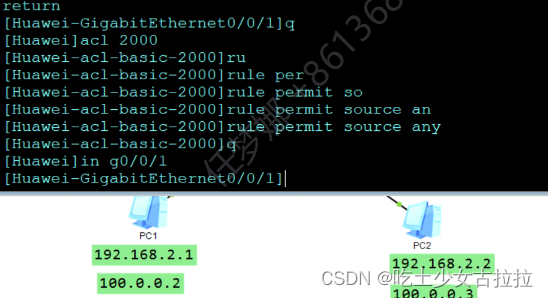

[AR2]acl 2000 //创建基本ACL

[AR2-acl-basic-2000]rule deny source 192.168.2.1 0 //设置ACL的规则为拒绝源地为192.168.2.1的主机通过

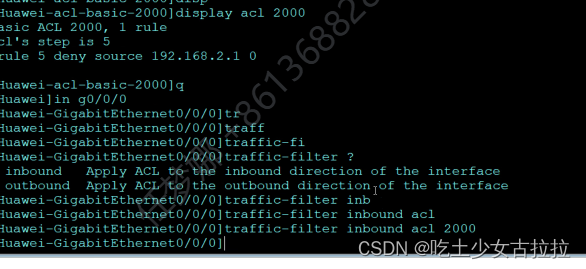

[AR2]int g0/0/1 //进入路由器和内部主机连接的端口

[AR2-GigabitEthernet0/0/1]traffic-filter outbound acl 2000 //将ACL2000应用于这个端口上

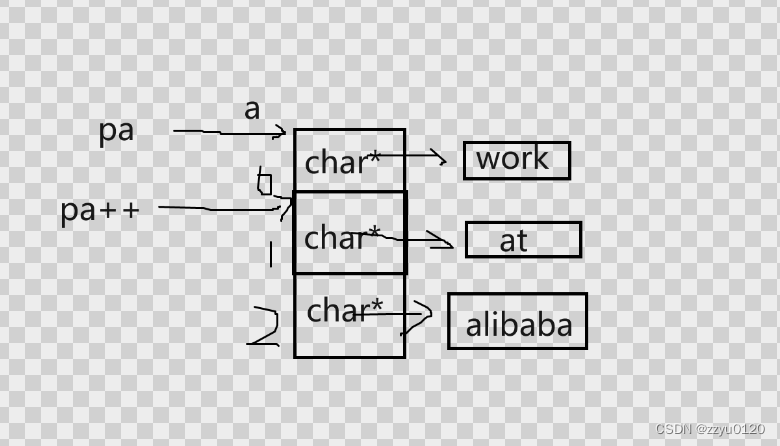

注:source 后面地址的写法

1.网段写法(192.168.2.0 0.0.0.0)子网掩码必须这样写才能够识别为192.168.2.0网段,否则就识别为192.0.0.0网段,其他段的写法也是如此

2.单个IP地址的写法(192.168.2.1 0 ) 写一个IP地址,在后面加个0即可

Inbound和outbound的区别:

1.inbound就是数据包进入路由,可以在端口设置拒绝或者允许数据包经过

2.outbound就是数据包已经存在于路由器当中,现在想从路由器中出去,我们可以在端口设置拒绝或者允许数据包从路由器中出去

允许互通,拒绝所有

rule 10 deny source 192.168.2.2 0.0.0.0

优先级越高数字越小

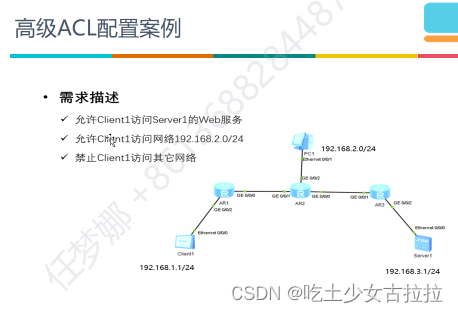

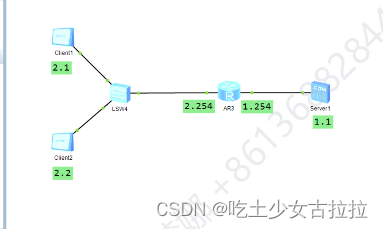

在server设备上配置IP地址,服务器信息启动各服务,在客户端上配置IP地址,客户端信息配置服务器地址

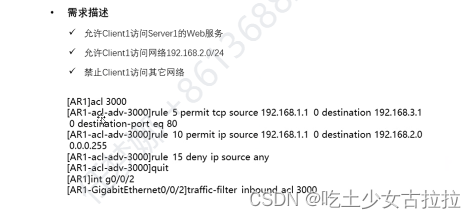

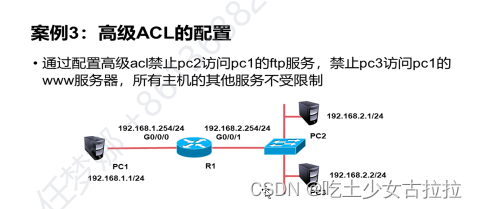

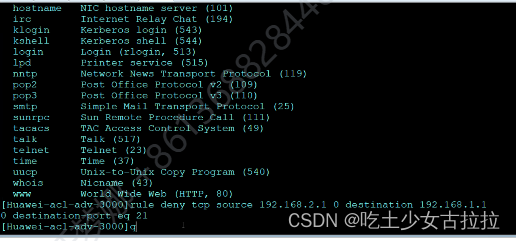

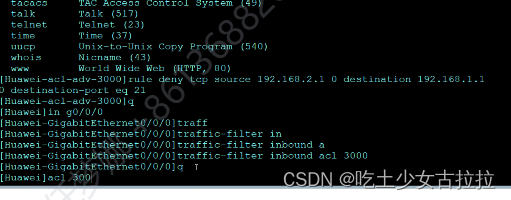

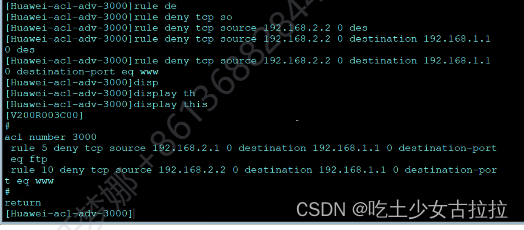

acl 3000

rule deny tcp source 192.168.2.1 0 destination 192.168.1.1 0 destination-port eq 21

NAT地址转换:静态转换 ,EasyIP

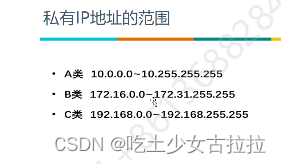

私有IP可以重复使用,只要同一范围内地址不冲突即可。

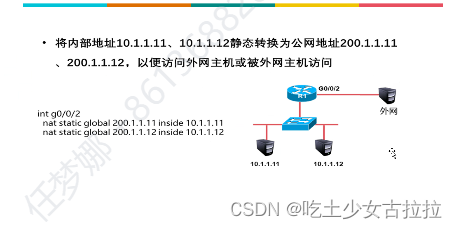

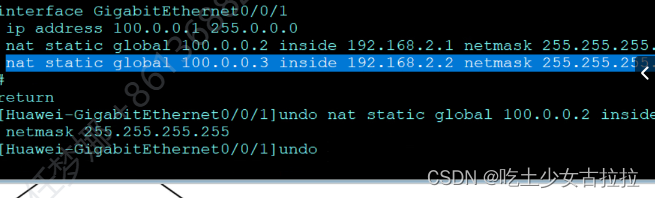

静态转换:

静态NAT:进入连接外网的接口进行地址映射。一对一映射。一个公网IP只会分配给唯一且固定的内网主机。

EasyIP:多对一映射。允许将多个内部地址映射到网关出接口地址上的不同端口。从内往外ping可以,外网不能回ping。

http://t.csdnimg.cn/2AOCP详细配置请参考文章。

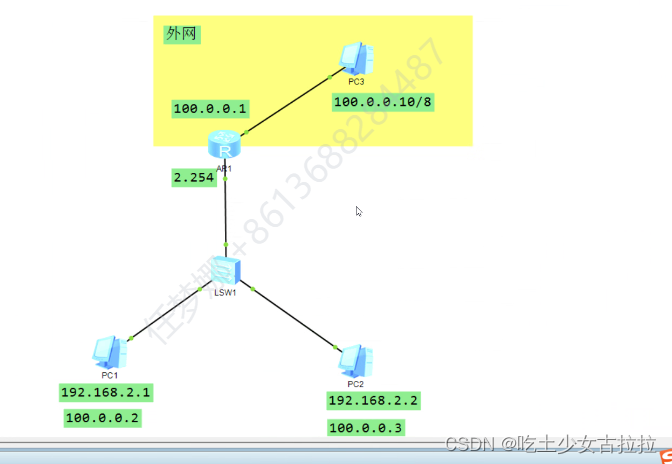

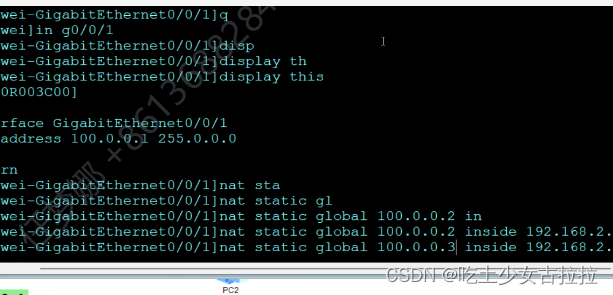

进入与外网连接的接口:将之前的配置undo掉,配置一个acl 2000 策略

traffic-filter outbound acl 2000

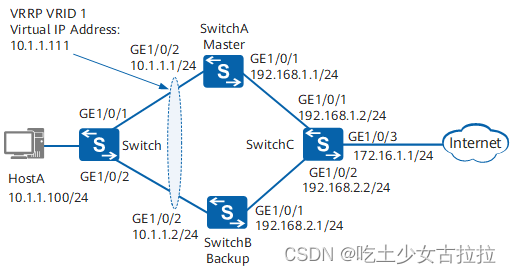

VRRP:

配置各设备接口IP地址及路由协议,使各设备间网络层连通。

在SwitchA和SwitchB上配置VRRP备份组。其中,SwitchA上配置较高优先级和20秒抢占延时,作为Master设备承担流量转发;SwitchB上配置较低优先级,作为备用交换机,实现网关冗余备份。

- 配置设备间的网络互连

- 配置二层转发功能

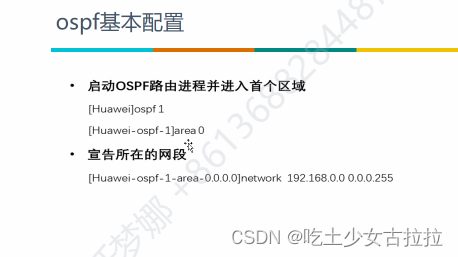

- 配置交换机间采用OSPF协议进行互连。

- 配置VRRP备份组

设备详细配置:

SwitchA:

#

sysname SwitchA

#

vlan batch 100 300

#

interface Vlanif100

ip address 10.1.1.1 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.111

vrrp vrid 1 priority 120

vrrp vrid 1 preempt-mode timer delay 20

#

interface Vlanif300

ip address 192.168.1.1 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid pvid vlan 300

port hybrid untagged vlan 300

#

interface GigabitEthernet1/0/2

port link-type hybrid

port hybrid pvid vlan 100

port hybrid untagged vlan 100

#

ospf 1

area 0.0.0.0

network 10.1.1.0 0.0.0.255

network 192.168.1.0 0.0.0.255

#

return

SwitchB:

#

sysname SwitchB

#

vlan batch 100 200

#

interface Vlanif100

ip address 10.1.1.2 255.255.255.0

vrrp vrid 1 virtual-ip 10.1.1.111

#

interface Vlanif200

ip address 192.168.2.1 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid pvid vlan 200

port hybrid untagged vlan 200

#

interface GigabitEthernet1/0/2

port link-type hybrid

port hybrid pvid vlan 100

port hybrid untagged vlan 100

#

ospf 1

area 0.0.0.0

network 10.1.1.0 0.0.0.255

network 192.168.2.0 0.0.0.255

#

return

SwitchC:

#

sysname SwitchC

#

vlan batch 200 300 400

#

interface Vlanif200

ip address 192.168.2.2 255.255.255.0

#

interface Vlanif300

ip address 192.168.1.2 255.255.255.0

#

interface Vlanif400

ip address 172.16.1.1 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid pvid vlan 300

port hybrid untagged vlan 300

#

interface GigabitEthernet1/0/2

port link-type hybrid

port hybrid pvid vlan 200

port hybrid untagged vlan 200

#

interface GigabitEthernet1/0/3

port link-type hybrid

port hybrid pvid vlan 400

port hybrid untagged vlan 400

#

ospf 1

area 0.0.0.0

network 172.16.1.0 0.0.0.255

network 192.168.1.0 0.0.0.255

network 192.168.2.0 0.0.0.255

#

return

Switch:

#

sysname Switch

#

vlan batch 100

#

interface GigabitEthernet1/0/1

port link-type hybrid

port hybrid pvid vlan 100

port hybrid untagged vlan 100

#

interface GigabitEthernet1/0/2

port link-type hybrid

port hybrid pvid vlan 100

port hybrid untagged vlan 100

#

return

学习参考教学视频:https://forum.huawei.com/enterprise/zh/thread/580885854199627777