蓝牙是一种连接我们设备的低功耗无线技术,有一个新的漏洞需要解决。

中间的攻击者可以使用新的 BLUFFS 攻击轻松窥探您的通信。

法国研究中心 EURECOM 的研究员 Daniele Antonioli 演示了六种新颖的攻击,这些攻击被定义为 BLUFFS(蓝牙转发和未来保密)攻击。

它们在大规模上有效,利用广泛的设备,例如多个操作系统上的笔记本电脑、智能手机、耳机和扬声器。

大多数芯片供应商,例如英特尔、博通、苹果、三星、高通等,都可能受到影响,因为这些攻击针对的是架构级别的蓝牙。

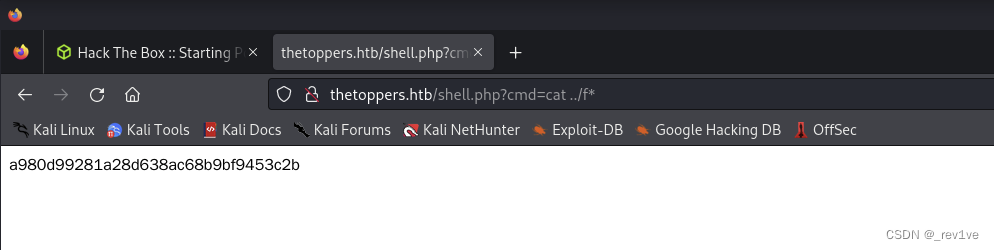

中间人 (MITM) – 一名黑客 – 可以利用漏洞来破坏蓝牙会话保密性。

研究人员发布了该工具包,它可以自动执行并检查攻击的有效性。 该工具包操纵和监视蓝牙会话密钥的派生。

论文中写道:“通过在来自流行硬件和软件供应商的 17 种不同的蓝牙芯片(18 种设备)上进行评估,并支持最流行的蓝牙版本,我们表明我们的攻击对蓝牙生态系统产生了重大和大规模的影响。”

研究人员还开发并测试了增强的密钥派生功能,可以阻止此类攻击。他们负责任地向蓝牙 SIG 披露了调查结果。

蓝牙 SIG 承认了这项工作,并发布了一份报告,指出支持蓝牙核心规范 4.2 至 5.4 中的安全连接配对和安全简单配对的设备可能容易受到 MITM 攻击。

声明中写道:“为了使这次攻击成功,攻击设备需要位于两个易受攻击的蓝牙设备的无线范围内,并使用通过 BR/EDR 安全连接配对程序获得的链接密钥启动加密程序。”

研究人员发现,中间人攻击者可以强制配对设备使用传统的、安全性较低的方法和较短的加密密钥建立加密程序,并在此过程中操纵某些值。

如果成功,附近的攻击者可以确保每个会话都使用相同的加密密钥。暴力破解可用于解密任何后续会话。

虽然存在安全风险,但某些系统可能会采取措施拒绝从“降级会话”访问主机资源。

“预计在会话期间不可能实时暴力破解 7 个八位字节的密钥,但是,能够与受攻击设备共处一地的攻击者可能能够记录足够的私人流量,从而对单个设备进行攻击。会话密钥值得”,蓝牙 SIG 表示。

“如果成功的攻击者可以将加密密钥长度减少到 7 个八位字节以下,则攻击者可能能够实时完成加密密钥的暴力破解,从而允许对受影响对等点之间的流量进行实时注入攻击。”

建议供应商实施拒绝使用弱密钥的服务级别连接的解决方案。

EURECOM 的研究人员自己提供了一个低成本的工具包来安装蓝牙固件。

“我们希望我们的修复很快就会添加到标准中并由供应商实施。此外,我们向供应商建议在等待标准更新时可以采取的实施级缓解措施,”论文中写道。

由于该漏洞存在于协议级别,因此用户无法采取太多措施来保护连接。