——CTF解题专栏——

题目信息:

题目:简单取证

作者:Tokeii

提示:flag格式为flag{用户名_对应的密码} 例如flag{administrator_bugku}

解题附件:

解题思路:

取证自己属实不太擅长,所以找个题目练习一下,我们使用的工具是mimikatz,

官方地址:https://github.com/ParrotSec/mimikatz,kali系统里面自带的有哈。

解题步骤:

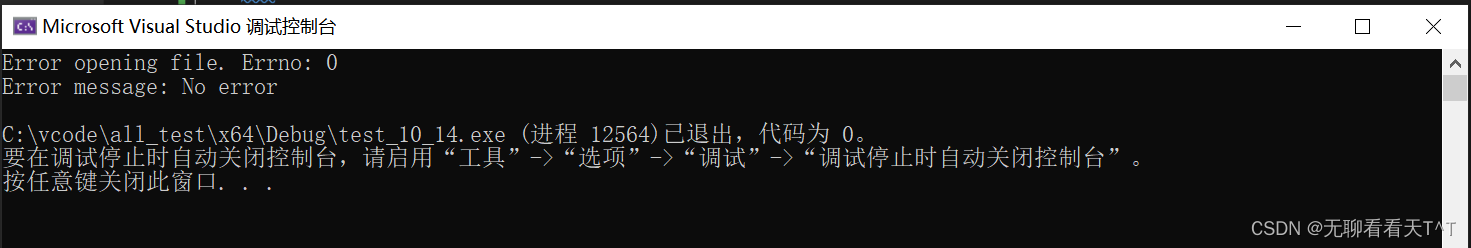

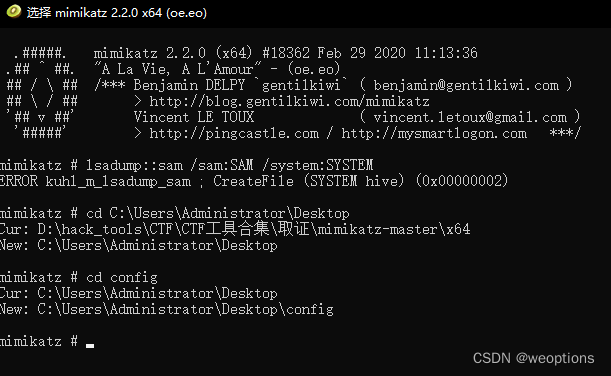

一、mimikatz尝试

在X64中启动mimikatz,注意得是管理员启动,不然可能权限不够。

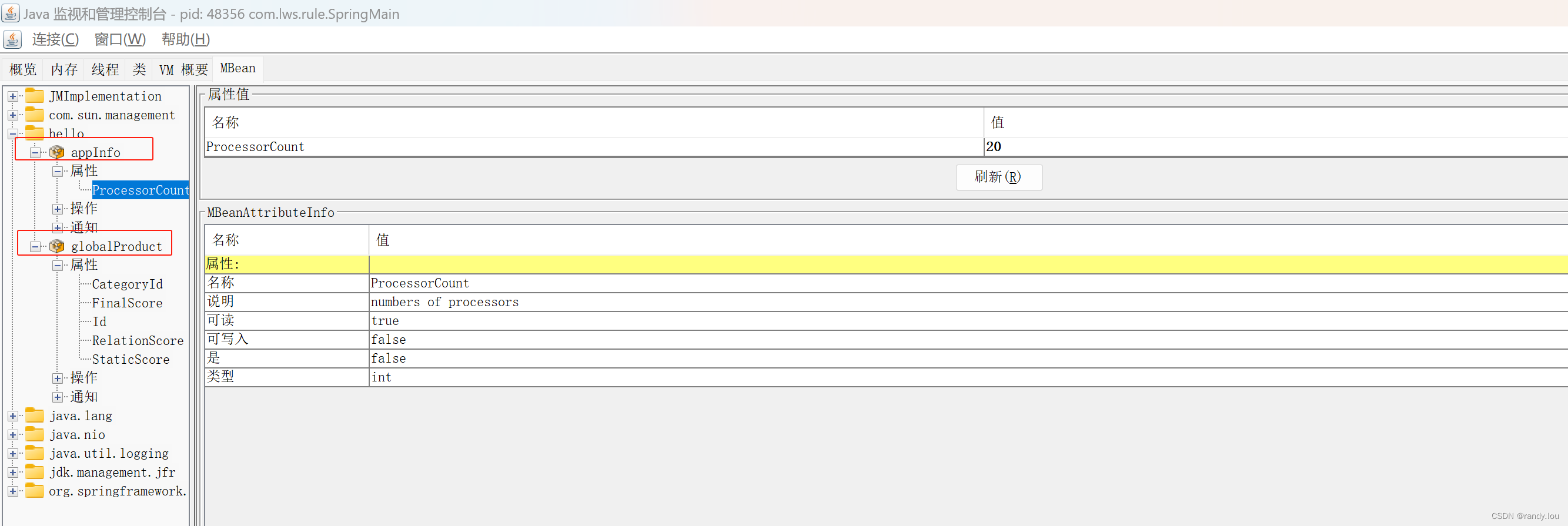

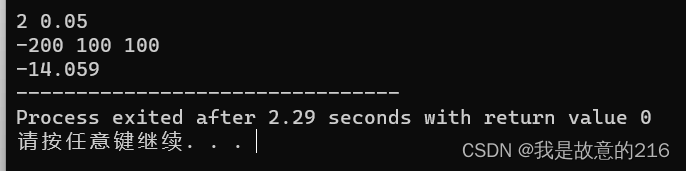

我们用cd命令切换到config目录下(也就是题目附件),因为是要找到账户与密码,我们使用命令

lsadump::sam /sam:SAM /system:SYSTEM

读入这个配置文件的账号和密码。

呐~账号密码

可以看到他的密码是hash ntlm加密的,我们找点工具去解密一下。

二、hash解密

md5在线解密破解,md5解密加密

解出来了,根据描述flag格式为flag{用户名_对应的密码} 例如flag{administrator_bugku},解出来应该是flag{administrator-QQAAzz_forensics},ok齐活儿!!!

总结:

难度:★★★★☆☆☆☆☆☆

有工具在,其实难度不是很高,主要是得会使用工具。Mimikatz是法国人benjamin开发的一款功能强大的轻量级调试工具,用在内网渗透很是合适。想探究具体使用方法的可以看mimikazi教程_tomyyyyy的博客-CSDN博客讲的很详细。

文章是自己的解题步骤,侵删。有需要工具的小伙伴可以私信哈,无偿,直接qq发你。