网络安全已成为我们生活的数字时代最重要的话题之一。随着连接设备数量的增加、互联网的普及和在线数据的指数级增长,网络攻击的风险呈指数级增长。

但网络安全是什么意思?

简而言之,网络安全是一组旨在保护网络、设备和数据免受网络攻击、欺诈和其他数字威胁的技术、流程和实践。

网络安全对于确保个人用户和公司的在线安全至关重要。

网络威胁

网络威胁是网络安全的一个基本方面。网络威胁有多种形式,可以分为不同的类别。

网络威胁是由个人或个人团体实施的行为,其目的是破坏或获得对计算机系统和个人数据的未经授权的访问。

以下是一些更常见的示例:

- 病毒:计算机病毒是感染您的计算机并在文件之间传播的程序。它们可能会导致您的计算机崩溃或丢失重要数据。

- 恶意软件:恶意软件是一个通用术语,指任何类型的恶意软件。例如,特洛伊木马可以将自己伪装成无害的程序,然后窃取密码和信用卡号等个人信息。

- 网络钓鱼:网络钓鱼是一种欺诈行为,犯罪分子试图说服您提供个人信息,例如您的登录凭据或信用卡号。他们通常通过电子邮件、短信或虚假网站来做到这一点。

- DDoS 攻击:DDoS 攻击是试图通过使网站或 Internet 服务超载大量流量来使其无法访问。

总的来说,这些网络威胁可能会造成重大损害,因此保护我们的设备和个人数据非常重要。

但网络安全不仅仅是防止网络威胁,它还包括保护个人数据和确保在线隐私。

有许多技术和实践可用于保护在线安全,例如使用强密码、安装防病毒和防火墙软件、使用加密软件保护敏感数据以及实施多因素身份验证流程。

最后,还有网络战,这是一个日益互联的世界中日益现实的威胁。

网络战是指利用计算机技术进行军事攻击或对抗网络攻击。网络战可用于瘫痪关键基础设施,例如电力、交通和电信系统。

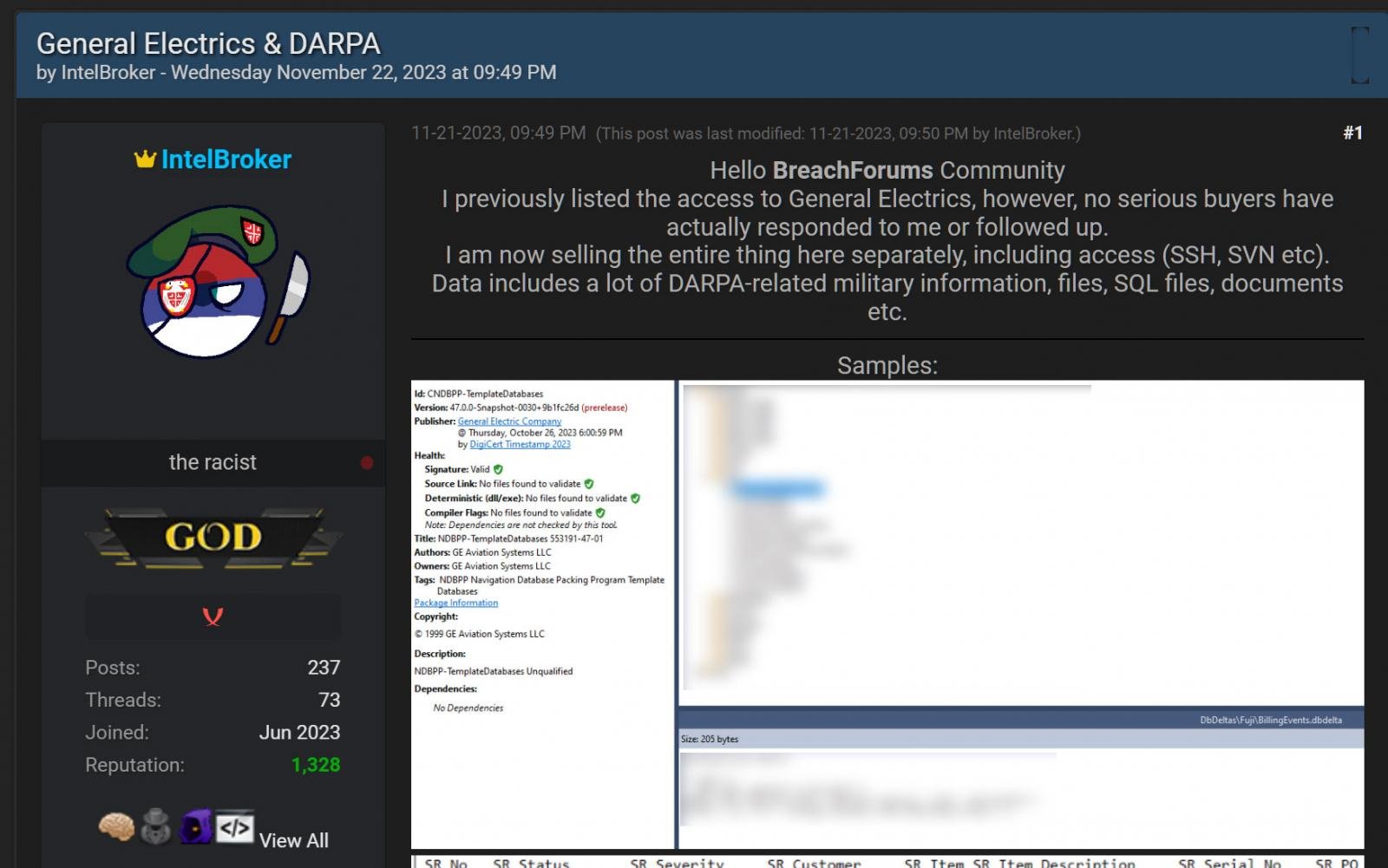

网络犯罪分子

网络犯罪分子是指利用信息技术实施非法、恶意活动的个人或团体。这些人可能有不同的目标,例如盗窃个人数据、金融欺诈、勒索、网络破坏和间谍活动。

大多数网络犯罪分子都组织成在全球范围内运作的犯罪集团。这些组织的成员可能分布在不同的国家,并使用先进的技术来隐藏其身份和活动。在某些情况下,这些团体可能与黑手党等传统犯罪组织有联系。

网络犯罪分子经常使用复杂的技术来访问计算机系统和个人数据。其中一些技术包括使用恶意软件、网络钓鱼攻击、利用软件漏洞以及暴力破解密码。

为了保护自己免受网络犯罪分子的活动影响,采取良好的网络安全实践非常重要,例如使用防病毒软件、定期更新软件、选择强密码和使用加密软件。此外,重要的是不要向未知网站或个人提供个人信息,并警惕网络钓鱼消息。

如何保护自己免受网络威胁

为了保护我们自己免受网络威胁,采取全面的网络安全方法非常重要。这意味着我们必须将网络安全视为一个涉及人员、流程和技术的持续过程。

ICT(信息安全技术) 风险管理计划可以帮助公司最大限度地减少网络威胁。

ICT 风险管理计划包括一系列阶段,包括:

- 风险识别:识别潜在的网络安全风险,例如网络钓鱼攻击、恶意软件、未经授权的访问、隐私侵犯和服务中断。

- 风险评估:评估已识别风险的可能性和对业务的影响。

- 风险缓解:实施必要的安全措施以缓解已识别的风险。这可能包括使用网络安全软件、实施安全策略和程序、培训员工、加密敏感数据以及管理软件漏洞。

- 监控和审查:持续监控系统以识别任何新的威胁或漏洞,并审查网络安全计划以确保其有效和充分。

企业还可以采用一些最佳实践来最大程度地减少网络威胁,例如:

- 实施强有力的网络安全政策并将其传达给所有员工。

- 使用网络安全软件,例如防火墙、防病毒和反间谍软件。

- 定期更新软件以修复安全漏洞。

- 使用强密码并定期更改密码。

- 谨防钓鱼邮件,切勿向未知网站提供个人信息。

- 加密敏感数据以防止未经授权的访问。

- 仅授权员工才能访问敏感数据。

总之,保护自己免受网络威胁需要采取全面的网络安全方法并采用良好的网络安全实践。公司可以通过采用 ICT 风险管理计划并实施强大的安全政策和程序来最大程度地减少网络威胁。

网络安全专家

网络安全专家在保护企业免受网络威胁方面发挥着至关重要的作用。这些专家负责设计和实施保护公司信息系统和数据的网络安全政策、程序和技术。

在 ICT 风险管理计划的背景下,网络安全专家参与该过程的所有阶段。特别是,它们有助于识别潜在的网络安全风险、评估 IT 系统的漏洞并设计适当的安全措施来减轻已识别的风险。

网络安全专家还可以帮助公司实施网络安全软件,例如防火墙、防病毒和反间谍软件,并采用良好的网络安全实践,例如使用强密码和监控系统是否存在威胁。

此外,网络安全专家负责持续监控公司的计算机系统,以识别任何新的威胁或漏洞,并确保网络安全计划有效且充分。

总之,网络安全专家在保护企业免受网络威胁方面发挥着至关重要的作用。在信息通信技术风险管理计划的背景下,他们有助于识别、评估和缓解网络安全风险,以及网络安全政策和程序的设计和实施。

![解决OSError: [Errno 28] No space left on device报错和搭建AIrtest无线配置手机集群](https://img-blog.csdnimg.cn/d3fd9d40ca4644db8fe2e989b65197cb.png)