先贴一篇文章一起学习一下

[CTF]proc目录的应用 - CodeAntenna

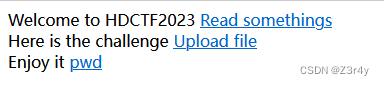

①[HDCTF 2023]YamiYami

点击Read somethings直接跳转到了百度

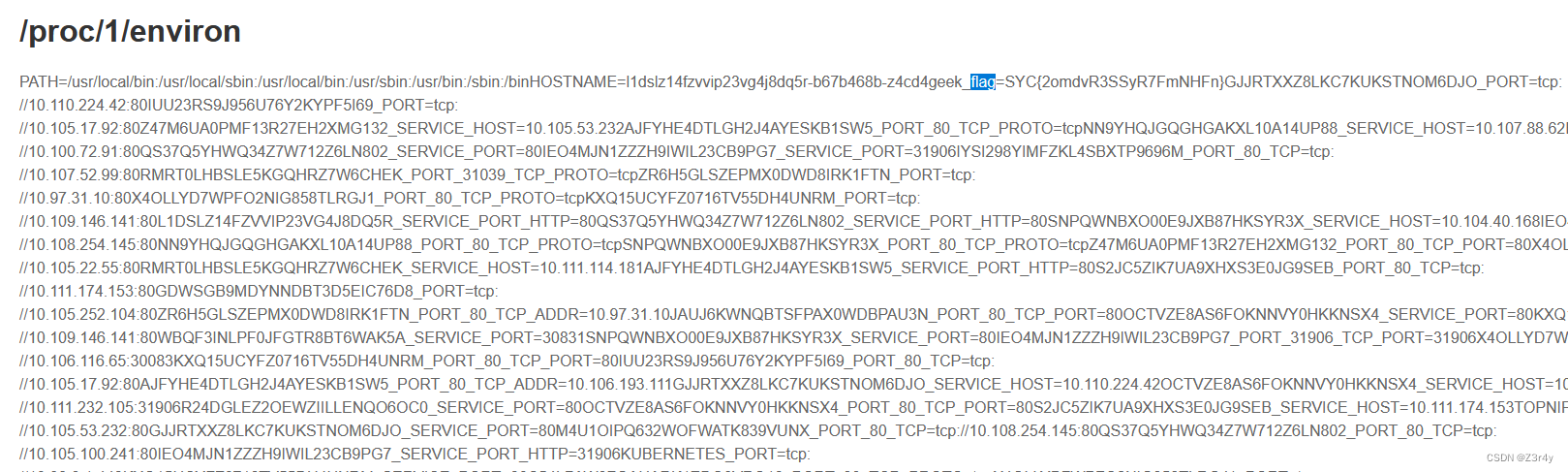

从url中发现存在任意文件读取,因为不知道flag在哪,所以考虑读环境变量

payload:

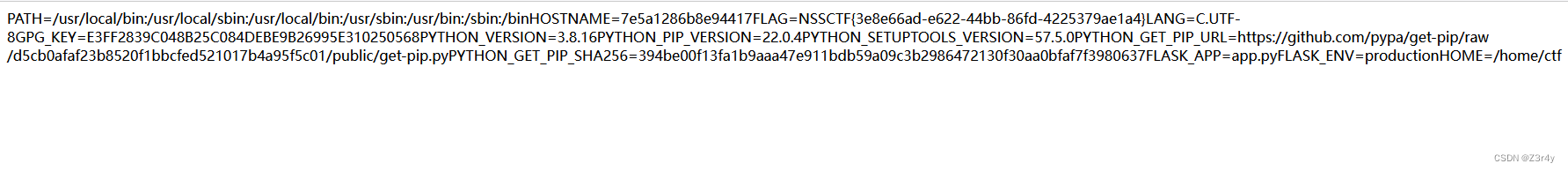

?url=file:///proc/1/environ

拿到flag

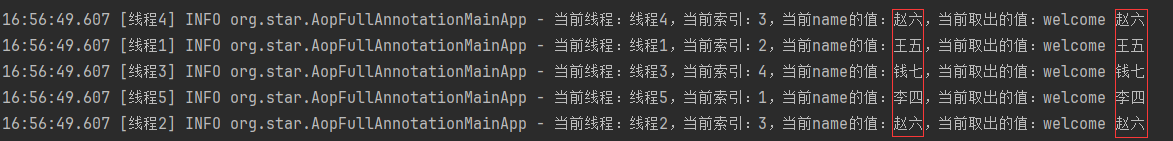

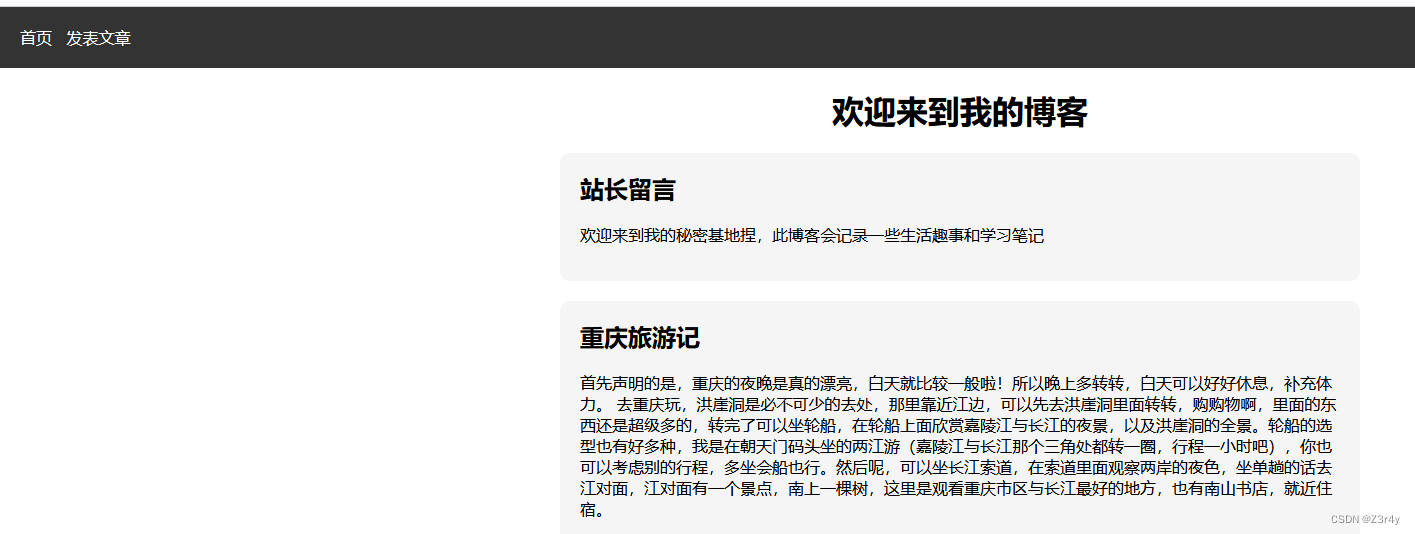

②[GeekChallenge2023]ez_path

进来先是看到类似cms的东西

想到模板注入这些

但实际上可控的也就只有发布文章

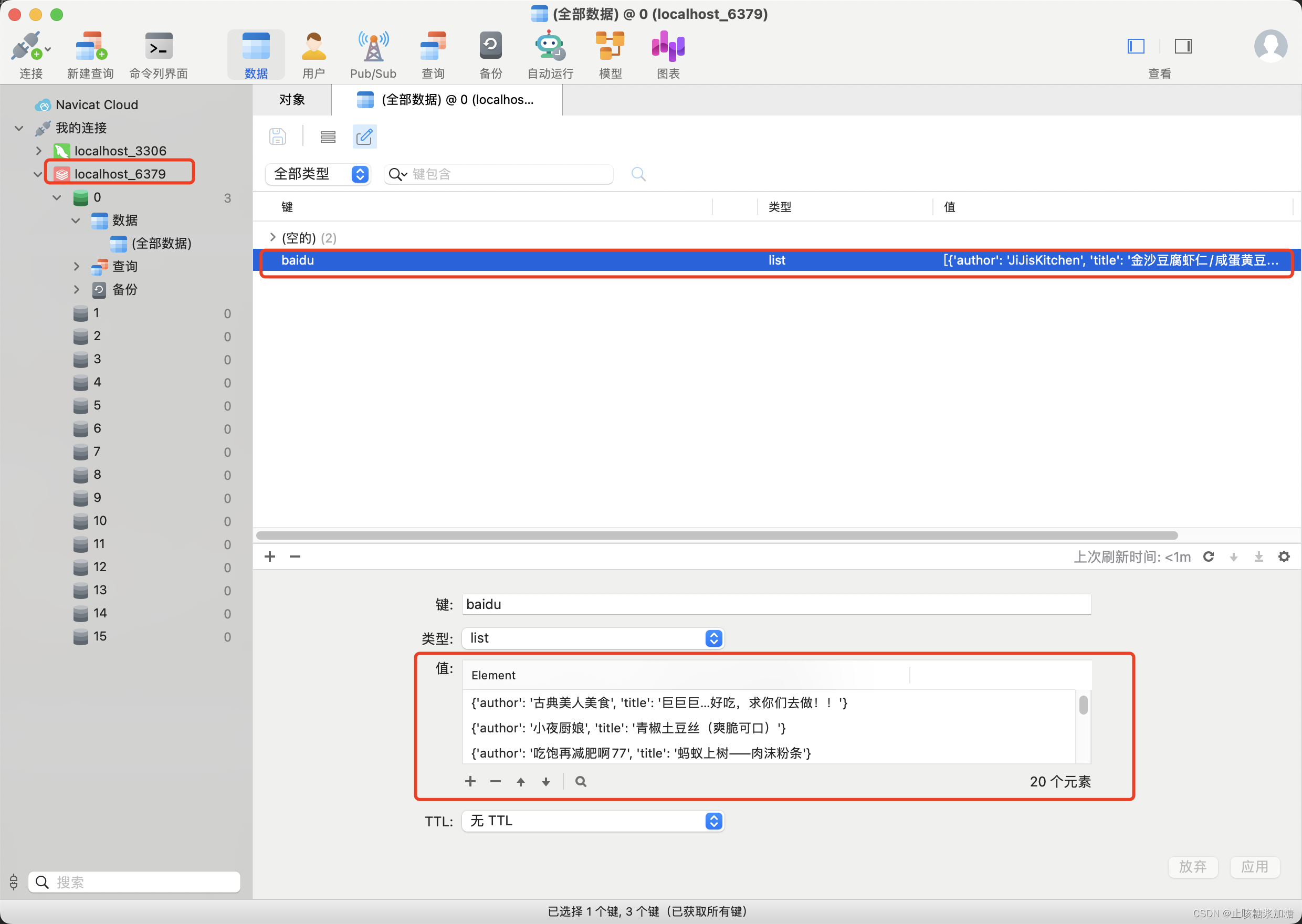

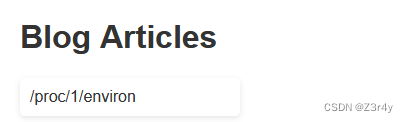

这里存在任意文件读取漏洞

(这里是黑盒测出来的,这题pyc反编译不完全,不能看到flask的源码)

查看文章

得到flag