计算机视觉面试通常涉及广泛的主题,包括图像处理、深度学习、目标检测、特征提取、图像分类等。以下是一些可能在计算机视觉面试中遇到的常见问题:

图像处理和计算机视觉基础

- 图像是如何表示的?

图像在计算机中可以通过不同的表示方法,其中最常见的有以下两种:

位图(Bitmap)或光栅图像:

- 位图是一种基于像素的图像表示方式,其中图像被分割成小的像素单元。

- 每个像素包含图像的颜色信息,通常使用 RGB(红、绿、蓝)三原色来表示。

- 位图是一种基于像素的静态图像格式,它们保存了每个像素的颜色信息。

矢量图:

- 矢量图使用几何形状(如线段、曲线、圆形)和相对位置来描述图像。

- 矢量图是基于数学公式的,可以无限缩放而不失真。

- 矢量图通常更小,因为它们以图形对象的形式存储,而不需要存储每个像素的信息。

在计算机视觉和图形处理中,常用的图像格式(如JPEG、PNG、GIF)通常是基于位图的。每个像素都有一个颜色值,图像通过这些颜色值的组合来呈现。在深度学习中,图像也可以被转换成张量(多维数组)的形式,以供神经网络处理。

- 什么是卷积操作?在计算机视觉中的作用是什么?

卷积操作是深度学习中一种重要的数学运算,广泛应用于图像处理和计算机视觉任务。在卷积神经网络(CNN)中,卷积操作是核心组件之一。

卷积操作的定义:

卷积操作是通过将一个函数(通常是核函数或滤波器)与另一个函数的重叠部分的积分来构造出第三个函数的一种数学运算。在图像处理中,卷积操作通过将图像与卷积核进行卷积运算来产生新的图像。

卷积操作在计算机视觉中的作用:

特征提取: 卷积操作可以通过滤波器检测图像中的不同特征,例如边缘、纹理等。卷积核的学习使得网络能够自动提取最具信息量的特征。

空间层次性: 卷积操作在图像的局部区域内进行,保留了像素之间的空间关系。这有助于网络捕获图像中的局部结构和空间层次性。

参数共享: 卷积核的参数在整个图像上是共享的,这减少了模型的参数数量,使网络更加轻量化,并且有助于避免过拟合。

平移不变性: 卷积操作具有平移不变性,即无论目标在图像中的位置如何,网络都能够识别它。这对于处理不同位置的相似结构非常有用。

减小计算量: 卷积操作通过权重共享和局部连接的方式减小了计算量,使得网络更容易训练。

在卷积神经网络中,通过多层卷积操作和激活函数的堆叠,网络可以逐渐学习到图像中更复杂的特征,从而实现对图像的高层次抽象和语义理解。

- 解释直方图均衡化的目的及原理。

直方图均衡化是一种图像处理技术,旨在增强图像的对比度,使得图像中的各个灰度级别均匀分布。这个过程对于改善图像的视觉效果和增强细节非常有用。

目的:

增强对比度: 直方图均衡化通过重新分配图像的灰度级别,将原始图像中集中的灰度范围拉伸到更广泛的范围,从而增强图像的对比度。

减小过曝或欠曝: 在一些图像中,灰度级别可能过于集中,导致图像细节丢失。直方图均衡化有助于拉开灰度级别,使图像更平均地分布在整个灰度范围内。

原理:

- 计算直方图: 首先,计算原始图像的灰度直方图,其中 x 轴表示不同的灰度级别,y 轴表示每个灰度级别在图像中的像素数量。

- 计算累积分布函数(CDF): 将灰度直方图转换为累积分布函数,表示每个灰度级别及其之前所有灰度级别的累积像素数。

- 灰度映射: 根据累积分布函数,为每个原始灰度级别分配新的灰度级别,以实现均衡化。

- 应用映射: 使用新的灰度映射将所有像素的灰度级别替换为新的值。

直方图均衡化通过这个过程,使得图像的灰度分布更均匀,突出图像中原本较弱的细节和结构,从而提高图像的视觉质量。

- 什么是图像金字塔?有什么应用?

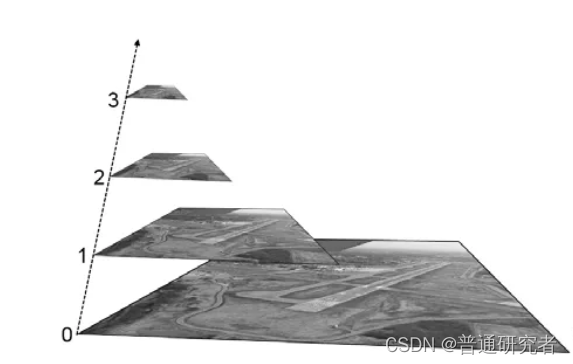

图像金字塔是一种多尺度表示图像的技术,通过在不同分辨率下构建图像的副本来实现。每一层都是原始图像的模糊和/或缩小版本。图像金字塔的主要目的是使图像在不同尺度上变得可用,从而支持多尺度的图像分析和处理。

主要类型:

高斯金字塔: 通过在不同层上进行高斯平滑和下采样生成。每一层都是通过将上一层的图像进行平滑和降采样得到的。

拉普拉斯金字塔: 通过从高斯金字塔中的一个层次减去其上层的图像,生成包含细节信息的金字塔。

应用:

图像金字塔的缩放: 通过金字塔的不同层次,可以实现图像的缩小或放大。这在图像处理和计算机视觉中经常用于不同尺度的物体检测或跟踪。

图像融合: 将两个图像金字塔合并,可以实现图像的无缝融合。这在全景图拼接和图像融合等任务中很有用。

金字塔匹配: 在计算机视觉中,图像金字塔可以用于特征匹配和目标检测。通过在不同尺度上进行匹配,可以提高对不同尺度下物体的检测准确性。

图像锐化和去模糊: 通过拉普拉斯金字塔可以实现图像的锐化,而通过高斯金字塔可以实现图像的去模糊。

图像金字塔是多尺度图像处理中的重要工具,使得计算机视觉系统能够更好地适应不同尺度下的图像数据。

深度学习和神经网络

- 解释卷积神经网络(CNN)的架构。

卷积神经网络(Convolutional Neural

Network,CNN)是一种专门设计用于处理具有网格结构数据的深度学习架构,主要应用于计算机视觉任务。CNN

的基本架构包括卷积层、池化层和全连接层等组件,这些组件协同工作,使得 CNN 在图像识别、分类和对象检测等任务上表现出色。基本组件:

卷积层(Convolutional Layer):

- 卷积层是 CNN 的核心,通过卷积操作检测输入图像中的特征。卷积操作使用卷积核(或滤波器)在输入图像上滑动,计算局部区域与卷积核的乘积,从而提取图像的特征。

- 多个卷积核可以捕获不同的特征,例如边缘、纹理等。

池化层(Pooling Layer):

- 池化层用于减小特征图的空间维度,通过取局部区域的最大值(最大池化)或均值(平均池化)来实现。

- 池化有助于降低计算复杂度、减小过拟合风险,并保留图像中重要的特征。

激活函数(Activation Function):

- 在卷积层后通常会添加激活函数,如ReLU(Rectified Linear Unit),用于引入非线性,增加网络的表达能力。

- 非线性激活函数使得网络可以学习更复杂的特征映射。

全连接层(Fully Connected Layer):

- 全连接层用于将卷积层和池化层提取的特征映射转化为最终的输出,用于分类或回归任务。

- 全连接层将所有输入连接到输出,是深度神经网络的经典结构。

CNN 架构:

CNN 的整体架构通常包括多个卷积块(Convolutional

Block),每个卷积块包含卷积层、池化层和激活函数。最后会有一个或多个全连接层用于输出最终的结果。常见的 CNN 架构:

LeNet-5: 早期的 CNN 架构,主要用于手写数字识别。

AlexNet: 使用了更深的网络结构和更大的数据集,在 ImageNet 大规模图像分类比赛中取得了巨大成功。

VGGNet: 具有统一的架构,通过增加网络深度提高了性能。

GoogLeNet(Inception): 采用了多分支结构,提高了网络的效率。

ResNet(Residual Network): 使用了残差学习,通过跨层连接解决了深度网络中的梯度消失问题,成为深度学习中的经典模型。

MobileNet: 针对移动设备设计的轻量级模型,具有高效的参数和计算复杂度。

这些 CNN 架构的发展反映了对于不同任务和硬件需求的不断优化和改进。

- 什么是梯度消失问题?如何解决?

梯度消失问题是深度神经网络中的一种常见问题,指的是在网络的反向传播过程中,随着层数的增加,梯度逐渐变得非常小,甚至趋近于零。这会导致深层网络的参数几乎无法更新,使得网络学习变得非常困难,甚至无法收敛。

引起梯度消失的原因:

激活函数的选择: 一些常用的激活函数(如 sigmoid 和 tanh)在输入较大或较小的情况下,梯度非常接近于零,导致梯度消失。

权重初始化: 不合适的权重初始化也可能导致梯度消失。如果权重初始化过小,梯度在反向传播中会逐渐减小。

网络架构: 过深或者过宽的网络架构也容易导致梯度消失。反向传播时,梯度会通过多个层进行传递,逐渐减小。

解决方法:

使用合适的激活函数: 使用一些不容易引起梯度消失问题的激活函数,如 ReLU(Rectified Linear Unit)和 Leaky ReLU。

权重初始化: 使用一些有效的权重初始化策略,如 He 初始化(用于 ReLU 激活函数)或 Xavier 初始化(用于 tanh 和 sigmoid 激活函数)。

批归一化(Batch Normalization): BN 可以缓解梯度消失问题,通过对每一层的输入进行归一化,加速网络的训练。

残差连接(Residual Connections): ResNet 中引入的残差连接允许信息直接通过跳跃连接传递,减轻了梯度在网络中传播时的衰减。

梯度裁剪(Gradient Clipping): 对梯度进行裁剪,防止梯度爆炸,但注意这并不能完全解决梯度消失问题。

使用适当的网络架构: 避免设计过深或过宽的网络,选择合适的网络深度和宽度。

以上方法通常结合使用,以降低梯度消失问题对深度神经网络训练的影响。

- 解释池化操作的目的。

池化(Pooling)操作是卷积神经网络(CNN)中常用的一种操作,其主要目的是通过降采样减小特征图的尺寸,同时保留关键信息。池化操作一般包括最大池化和平均池化两种形式。

池化的主要目的和作用:

降采样(Downsampling): 池化操作通过在输入特征图上取局部区域的最大值或平均值,减小了特征图的尺寸。这有助于降低计算量和参数数量,提高模型的计算效率。

保留关键信息: 池化操作在保留重要信息的同时减小了特征图的维度。最大池化通常会保留局部区域的最显著特征,而平均池化则保留更全局的信息。

平移不变性: 池化操作具有一定程度的平移不变性,即输入特征的小平移不会对池化输出产生显著影响。这有助于模型更好地处理输入的变化和位置变化。

减少过拟合: 池化操作可以减少模型对于局部细节的过度拟合,有助于提高模型的泛化能力。

最大池化(Max Pooling)和平均池化(Average Pooling):

最大池化: 在每个池化窗口中选择局部区域的最大值作为输出。最大池化通常用于强调图像中的显著特征。

平均池化: 在每个池化窗口中取局部区域的平均值作为输出。平均池化更关注整体的平均特征。

在 CNN 中,池化操作通常与卷积层交替使用,构成卷积块。这有助于逐渐减小特征图的尺寸,同时提取出更加抽象和重要的特征,从而为网络的后续层提供更加有效的信息。

- 什么是迁移学习?为什么在计算机视觉中它很有用?

迁移学习是一种机器学习方法,其核心思想是通过在一个任务上学习到的知识来改善在另一个相关任务上的性能。在深度学习领域,迁移学习的应用非常广泛,特别是在计算机视觉中,它被认为是一种有效的方法。以下是迁移学习在计算机视觉中的主要优势和应用:

优势:

数据效率: 迁移学习可以在一个大规模数据集上进行预训练,然后将学到的知识迁移到相对较小或缺乏标注数据的目标任务上。这有助于解决在缺乏大量标注数据时训练深度神经网络的问题。

模型泛化: 在一个任务上学到的特征和知识通常对于相关的任务是有用的。通过迁移学习,模型可以更好地泛化到新的任务,特别是当源任务和目标任务有一定相似性时。

减少训练时间: 通过使用在大型数据集上预训练的模型,可以减少在目标任务上的训练时间。这对于需要快速部署解决方案或具有计算资源限制的场景非常有用。

应用:

迁移学习的类型:

- 特征提取迁移: 在源任务上学习到的底层特征用于目标任务。

- 模型微调(Fine-tuning): 在目标任务上对预训练模型进行微调以适应新的任务。

场景:

- 图像分类: 在大规模图像数据集上预训练的模型(如在ImageNet上训练的模型)可以应用于目标任务的图像分类。

- 目标检测: 预训练的目标检测模型可以迁移到新的场景中,加速目标检测任务的训练。

- 人脸识别: 在人脸识别领域,通过在大规模数据集上训练的模型,可以在特定场景中实现更好的性能。

迁移学习的案例:

- 使用预训练的卷积神经网络(CNN)进行图像分类。

- 在自然语言处理中使用预训练的词嵌入进行文本分类。

- 将在一个领域上训练的语音识别模型应用于另一个领域。

总体而言,迁移学习在计算机视觉中的应用使得模型更具通用性,能够更好地适应不同任务和场景,尤其在数据有限的情况下表现出色。

- 解释批量归一化(Batch Normalization)的作用。

批量归一化(Batch Normalization,简称BN)是深度学习中一种常用的技术,其主要作用是加速神经网络的训练收敛过程,并且有助于防止梯度消失或梯度爆炸问题。以下是批量归一化的主要作用:

加速训练收敛: BN 可以显著加速神经网络的训练收敛。通过将每个批次的输入进行归一化,使得网络在训练时更稳定,减少了内部协变量偏移(Internal Covariate Shift)的影响,从而加速收敛过程。

防止梯度消失或梯度爆炸: BN 能够缓解梯度消失或梯度爆炸问题,使得深层网络更容易训练。通过归一化输入,保持每层的均值和方差稳定,有助于梯度在网络中更好地传播。

提高网络的泛化能力: BN 对于网络的泛化能力有正面影响。通过在训练时对每个批次进行归一化,使得网络更加鲁棒,能够更好地适应不同的输入数据。

降低对初始参数的敏感性: BN 使得网络对初始参数的选择不那么敏感,减少了对于调参的需求,使得训练更加容易。

允许使用更高的学习率: BN 允许使用更高的学习率,这有助于加速训练过程,而不会引起梯度爆炸或发散。

正则化效果: BN 在一定程度上具有正则化的效果,有助于防止过拟合。

批量归一化通常应用在卷积层或全连接层的输出上,在网络的每一层都可以使用。在实际应用中,BN的操作包括归一化、缩放、平移和增加缩放参数。 BN 的引入极大地改善了深度神经网络的训练稳定性和性能。

- 什么是反向传播?

反向传播(Backpropagation)是一种用于训练神经网络的优化算法。它通过计算损失函数关于网络参数的梯度,并使用梯度下降或其它优化算法来更新网络参数,从而最小化损失函数。反向传播是监督学习中最常用的优化算法之一。

以下是反向传播的基本步骤:

前向传播(Forward Propagation): 输入数据通过神经网络,从输入层一直传播到输出层,计算得到网络的输出。

计算损失函数(Compute Loss): 使用网络的输出和真实标签计算损失函数,衡量模型的性能。

反向传播梯度(Backward Propagation): 从损失函数开始,通过使用链式法则,计算损失函数对于每个参数的梯度。梯度表示损失函数关于参数的变化方向。

参数更新(Update Parameters): 使用梯度下降或其它优化算法,根据计算得到的梯度更新网络参数。梯度下降的目标是沿着梯度的负方向,以降低损失函数的值。

重复迭代: 重复执行前向传播、损失计算、反向传播和参数更新的过程,直到达到设定的迭代次数或满足停止训练的条件。

反向传播的核心思想是通过计算损失函数对于每个参数的梯度,将梯度反向传播到网络的每一层,从而调整每一层的参数以最小化损失函数。这一过程使得网络能够学到适应训练数据的权重和偏置,从而实现对未见过数据的泛化能力。反向传播是深度学习模型训练的关键步骤之一。

目标检测和图像分割

- 解释什么是非极大值抑制(NMS)?

非极大值抑制(Non-Maximum Suppression,NMS)是一种常用于目标检测中的技术,用于去除重叠较多的边界框,保留置信度最高的边界框。其主要目的是在检测到多个候选目标时,选择性地保留最有可能包含真实目标的边界框,以提高检测结果的准确性和稳定性。

NMS 的基本思想如下:

置信度排序: 对于检测到的每个边界框,根据其置信度(或得分)进行排序,将置信度高的排在前面。

选择最高置信度框: 选择置信度最高的边界框,并将其添加到最终的输出结果中。

移除重叠边界框: 从剩余的边界框中移除与已选择框重叠程度(IoU,Intersection over Union)较高的边界框。IoU 是两个边界框交集面积与它们的并集面积之比。

重复步骤: 重复步骤 2 和步骤 3,直到所有边界框都被处理完毕。 NMS 的过程可以避免在同一目标上产生多个重叠的边界框,确保最终的输出结果中每个目标只有一个对应的边界框。这对于提高目标检测任务的精确性和减少冗余是非常重要的。

NMS 的实现步骤:对所有边界框按照置信度进行排序。

选择置信度最高的边界框,并将其添加到最终结果中。

移除与已选择框有较高IoU的其他边界框。

重复步骤 2 和步骤 3,直到所有边界框都被处理。 NMS 是目标检测领域中常用的后处理技术,用于提高检测算法的鲁棒性和性能。

- 常见的目标检测方法有哪些?它们之间有什么区别?

目标检测是计算机视觉领域的一个重要任务,旨在识别图像或视频中的目标物体,并准确地定位它们的位置。常见的目标检测方法包括以下几种,它们之间有一些显著的区别:

传统目标检测方法:

- 滑动窗口法: 在图像上滑动窗口,每个窗口作为输入送入分类器进行目标检测。这种方法计算复杂度高,效率较低。

- 图像分割和区域提取: 使用图像分割技术(如基于区域的分割方法)提取图像中的区域,然后对提取的区域进行目标检测。

基于深度学习的目标检测方法:

- R-CNN 系列: 包括 R-CNN、Fast R-CNN、Faster R-CNN 等。这些方法使用区域建议网络(Region Proposal

Network,RPN)生成候选区域,然后通过卷积神经网络(CNN)进行分类和定位。- YOLO(You Only Look Once): YOLO 将目标检测任务转化为回归问题,将整个图像划分为网格,每个网格负责预测包含目标的框和对应的类别。

- SSD(Single Shot Multibox Detector): SSD 同时在多个尺度上预测目标的位置和类别,通过使用不同尺度的特征图来提高检测性能。

- RetinaNet: RetinaNet 使用特征金字塔网络(Feature Pyramid Network,FPN)和焦点损失函数(Focal Loss)来解决目标类别不平衡的问题。

一阶段和两阶段方法:

- 一阶段方法: YOLO 和 SSD 是一阶段方法,通过单一的神经网络直接完成目标检测。

- 两阶段方法: R-CNN 系列和 RetinaNet 是两阶段方法,首先生成候选区域,然后对这些区域进行分类和定位。

区域生成网络(RPN)和注意力机制:

- RPN: RPN 用于生成候选区域,它在网络内部学习生成目标建议的能力。

- 注意力机制: 一些方法引入注意力机制,使得网络能够在检测过程中更加关注重要的区域。

端到端目标检测:

- 一体化方法: YOLO 和 SSD 属于端到端的一体化方法,可以直接输出目标的位置和类别信息。

- 区域提议网络: R-CNN 系列使用区域提议网络生成候选区域,然后进行分类和定位。

这些目标检测方法在性能、速度和适用场景上有所差异,选择合适的方法取决于任务要求和计算资源。最近的研究还涉及到目标检测与语义分割、实例分割等任务的融合,以提高检测的精度和多样性。

- 什么是图像分割?有哪些常见的图像分割方法?

图像分割是将图像划分成具有独特属性的不同区域或对象的过程。这些区域可以代表图像中的不同物体、纹理、颜色等。图像分割是计算机视觉中的一个基础任务,对于目标检测、识别和场景理解等应用具有重要意义。

常见的图像分割方法包括以下几种:

阈值分割: 这是一种基于灰度级别的简单分割方法。通过设置一个灰度阈值,将图像中的像素分为两个类别(例如,前景和背景)。常见的阈值分割方法包括全局阈值和自适应阈值。

区域生长(Region Growing): 区域生长是一种从种子像素开始,根据一定的生长准则,逐渐将相邻像素加入同一区域的方法。这种方法适用于相邻像素具有相似属性的区域。

基于边缘的分割: 边缘检测是通过寻找图像中灰度变化较大的区域来实现的。基于边缘的分割方法常常使用梯度信息,例如Sobel、Canny等算子。

基于图论的分割: 图论方法使用图结构来表示图像像素之间的关系,通过定义成本函数或能量函数,利用图割算法(如最小割算法)将图像分割为不同区域。

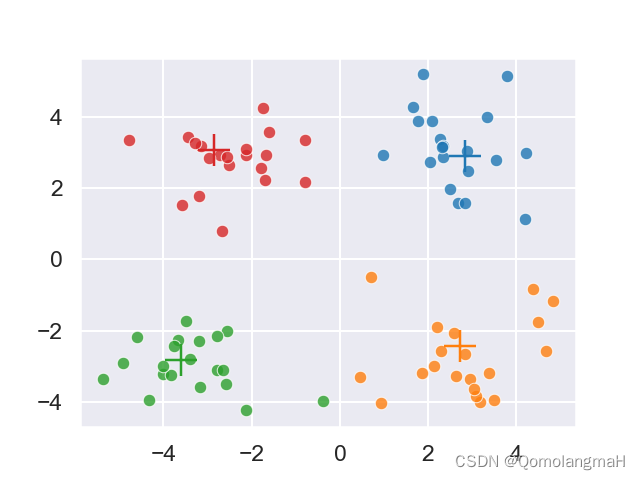

聚类方法: 聚类方法通过将图像中的像素聚类到不同的组中,来实现分割。K均值聚类是一种常见的基于聚类的分割方法。

基于水平集的分割: 水平集方法通过对图像中的边界进行演化,将图像分割为不同的区域。Chan-Vese 和 Level Set 方法是一些常见的水平集分割方法。

深度学习方法: 深度学习已经在图像分割领域取得了显著的成果。卷积神经网络(CNN)和全卷积网络(FCN)等深度学习模型被广泛用于语义分割和实例分割任务。

超像素分割: 超像素是对图像像素进行划分,形成相对均匀的区域。这种方法通常通过对相似性或颜色一致性进行聚类来实现。

这些方法各有优势和适用场景,选择合适的分割方法取决于任务需求、图像特性以及计算资源。随着深度学习的发展,深度学习方法在图像分割任务中取得了显著的突破。

- 解释 IoU(Intersection over Union)是什么,其在目标检测中的作用是什么?

IoU(Intersection over Union)是目标检测和图像分割等计算机视觉任务中常用的性能评估指标之一。IoU

表示两个集合的交集与并集之间的比例,其计算公式为:

其中:

- “Intersection” 是两个集合的交集,表示两个目标区域或分割区域重叠的部分。

- “Union” 是两个集合的并集,表示两个目标区域或分割区域的总体积。

IoU 的取值范围在 0 到 1 之间,其中 0 表示没有交集,1 表示完全重合。

在目标检测中,IoU 常用于衡量预测框(检测框)与真实框(标注框)之间的重叠程度,通常被称为“交并比”(Intersection over Union)。IoU 的计算对于评估检测框的准确性和鲁棒性非常重要。

具体来说,对于一个目标检测任务,可以使用以下步骤计算 IoU:

- 计算交集区域: 计算预测框和真实框的交集区域的面积。

- 计算并集区域: 计算预测框和真实框的并集区域的面积。

- 计算 IoU: 使用上述公式计算 IoU。

IoU 的值越大,表示预测框和真实框的重叠越好。在很多目标检测任务中,IoU 阈值通常用于判断一个检测框是否被正确地定位到目标区域。例如,当

IoU 大于某个阈值(通常设定为0.5或0.75)时,可以将该预测框视为一个正确的检测结果。

特征提取和图像识别

- 什么是特征提取?有哪些常见的图像特征提取方法?

特征提取是指从原始数据中抽取出具有代表性信息的特征的过程。在图像处理和计算机视觉中,特征提取是一种关键的步骤,它有助于减少数据的维度并捕捉有助于任务的关键信息。

以下是一些常见的图像特征提取方法:

颜色直方图: 颜色直方图表示图像中每个颜色的分布情况。通过统计图像中每个颜色的像素数量,可以得到一个用于描述颜色分布的直方图。

纹理特征: 纹理特征描述了图像中的纹理模式,包括颗粒状、条纹状等。常用的纹理特征提取方法包括灰度共生矩阵(GLCM)和局部二值模式(LBP)等。

边缘特征: 边缘是图像中灰度变化显著的区域,边缘特征描述了这些区域的形状和结构。边缘检测算法(如Sobel、Canny)可用于提取边缘特征。

角点特征: 角点是图像中具有显著变化的区域,通常对应于物体的角落或边缘。Harris 角点检测算法是一种常用的角点特征提取方法。

尺度不变特征变换(SIFT): SIFT 是一种局部特征提取方法,它对图像中的关键点进行检测,并计算这些关键点的描述子,具有尺度不变性和旋转不变性。

方向梯度直方图(HOG): HOG 是一种用于目标检测的特征提取方法,它通过统计图像中局部区域的梯度信息来描述图像的形状。

卷积神经网络(CNN)特征: 在深度学习中,卷积神经网络被广泛用于学习图像的特征表示。通过在网络中的不同层次上提取特征,可以获取图像的高级表征。

这些特征提取方法在不同的应用中具有各自的优势,选择合适的方法取决于任务的性质和数据的特点。随着深度学习的发展,基于深度学习的特征提取方法在图像处理和计算机视觉领域取得了显著的成果。

- 什么是图像识别?与目标检测有什么不同?

图像识别(Image Recognition)是指通过计算机算法对图像中的内容进行识别和分类的过程。通常,图像识别的目标是确定图像中包含的物体、场景或模式,并将其归类为先前训练的类别之一。图像识别任务的典型应用包括图像分类、人脸识别、手写数字识别等。

目标检测(Object Detection)则是在图像中定位并标记出多个目标的过程,通常要求不仅识别目标的类别,还要确定它们在图像中的位置。目标检测的任务是找到图像中所有感兴趣的区域,并为每个区域分配一个类别标签。目标检测在许多应用中都很重要,如自动驾驶、视频监控、物体跟踪等。

主要的区别在于:

任务目标:

- 图像识别关注的是对整个图像的内容进行分类。

- 目标检测不仅要求对图像内容进行分类,还要准确地定位图像中的目标位置。

输出结果:

- 图像识别的输出通常是图像属于哪一类的标签。

- 目标检测的输出是每个检测到的目标的类别标签和边界框信息。

应用场景:

- 图像识别适用于只关注图像内容类别的场景,如图像分类、人脸识别等。

- 目标检测适用于需要知道图像中物体位置的场景,如自动驾驶中识别交通标志、视频监控中检测行人等。

难度和复杂度:

- 通常来说,目标检测相对于图像识别来说更具挑战,因为它需要同时解决分类和定位的问题。

在实际应用中,图像识别和目标检测通常根据任务需求来选择。如果只需要知道图像中的主要内容类别,可以使用图像识别。如果需要详细了解图像中的物体位置和数量,则需要使用目标检测。

- 解释 SIFT 特征是如何工作的。

尺度不变特征变换(Scale-Invariant Feature Transform,SIFT)是一种用于图像特征提取的经典算法,由David G. Lowe于1999年提出。SIFT主要用于在图像中检测关键点(keypoints)并提取这些关键点的描述子,具有尺度不变性和旋转不变性,使其在目标识别和图像匹配等任务中广泛应用。

以下是 SIFT 特征是如何工作的简要解释:

尺度空间极值检测:

- SIFT 首先在图像的不同尺度下使用高斯滤波器构建尺度空间(Scale Space)。通过在不同尺度上对图像进行平滑操作,可以检测到不同大小的特征。

- 在尺度空间中,通过对图像使用拉普拉斯金字塔(Laplacian of Gaussian,LoG)来检测尺度空间中的极值点,这些极值点可能是关键点。

关键点定位:

- 在检测到的极值点中,通过对近邻像素进行二阶导数的检测来确定关键点的位置。这样可以筛选掉边缘点和低对比度点,从而获得更稳定的关键点。

方向分配:

- 对于每个关键点,SIFT 算法计算该点周围区域的梯度方向直方图,然后选择直方图中的主导方向作为关键点的主方向。这样可以提高关键点的旋转不变性。

关键点描述:

- 对于每个关键点,SIFT 构建一个描述子,该描述子基于关键点周围区域的图像梯度信息。具体而言,将关键点周围的区域划分为小的子区域,计算每个子区域内的梯度方向直方图,最终将这些直方图串联起来形成关键点的描述子。描述子具有对光照、尺度和旋转的不变性。

总体而言,SIFT特征提取的流程使得它在复杂环境中能够稳定地检测和描述图像中的关键特征点。这些关键点及其描述子在图像匹配、物体识别等任务中被广泛使用。值得注意的是,由于

SIFT 的专利问题,近年来出现了一些替代算法,如SURF和ORB。

模型评估和性能优化

- 什么是模型评估指标?解释准确率、精确率、召回率和 F1 分数。

模型评估指标是用于衡量机器学习模型性能的标准,它们提供了关于模型在不同方面表现的信息。以下是一些常用的模型评估指标:

准确率(Accuracy):

- 准确率是模型正确预测的样本数量与总样本数量之比。

精确率(Precision):

- 精确率是指模型在预测为正类别的样本中,实际为正类别的比例。它衡量了模型在正类别的预测中的准确性 。

召回率(Recall):

- 召回率是指实际为正类别的样本中,被模型正确预测为正类别的比例。它衡量了模型对正类别样本的识别能力。

F1 分数:

- F1 分数是精确率和召回率的调和平均值,它综合考虑了模型的精确性和召回率。 这些评估指标通常在不同的应用场景中使用,具体选择哪个指标取决于问题的性质。例如,对于类别不平衡的问题,精确率和召回率可能比准确率更重要。在一些应用中,需要综合考虑模型的精确性和召回率,此时F1 分数是一个常用的选择。

- 什么是过拟合和欠拟合?如何防止它们?

过拟合(Overfitting)和欠拟合(Underfitting)是机器学习中常见的两种模型训练问题,它们都会导致模型在测试数据上表现不佳。

过拟合:

过拟合指的是模型在训练数据上表现很好,但在未见过的测试数据上表现差。过拟合的原因是模型过于复杂,学习到了训练数据中的噪声和特定的样本,而无法泛化到新的数据。过拟合的迹象包括在训练数据上表现良好但在验证或测试数据上表现差。

防止过拟合的方法:

- 增加训练数据:更多的数据有助于模型更好地学习数据的真实模式而不是噪声。

- 简化模型:减少模型的复杂度,可以通过减少参数的数量、选择简单的模型结构或者使用正则化方法。

- 使用正则化:通过在损失函数中添加正则化项,如L1正则化或L2正则化,以限制模型参数的大小。

- 采用 dropout:在训练过程中随机丢弃一些神经元,防止网络过于依赖特定的神经元。

欠拟合:

欠拟合指的是模型在训练数据和测试数据上都表现不佳,无法捕捉数据中的真实模式。欠拟合的原因可能是模型过于简单,无法适应数据的复杂结构,或者训练数据量太少。

防止欠拟合的方法:

- 增加模型复杂度:选择更复杂的模型结构,增加模型的参数数量。

- 增加训练数据:更多的数据有助于模型更好地学习数据的真实模式。

- 调整模型超参数:根据问题的特性调整学习率、隐藏层的神经元数量等超参数,以获得更好的性能。

- 特征工程:选择更有代表性的特征,提高模型对数据的表达能力。

在实际应用中,需要根据具体问题和数据情况来选择适当的防止过拟合和欠拟合的方法。同时,监控模型在训练集和验证集上的性能,并根据需要进行调整,是一个有效的实践。

- 解释正则化的作用。

正则化是一种用于控制机器学习模型复杂度的技术,通过在模型的损失函数中引入额外的惩罚项来防止过拟合。正则化的目标是平衡模型对训练数据的拟合和对模型复杂度的惩罚,从而提高模型在未见过的数据上的泛化能力。

在正则化中,通常使用两种主要的惩罚项:L1正则化和L2正则化。

L1 正则化:

- L1 正则化通过在模型的损失函数中添加权重的绝对值之和,引入了稀疏性,促使一些权重趋向于零。这样可以使模型更加稀疏,即更多的权重变为零,从而减少了模型的复杂度。

L2 正则化:

- L2 正则化通过在模型的损失函数中添加权重的平方和,降低了大权重对模型的影响,从而使模型更加平滑。这有助于防止模型对训练数据中的噪声过度拟合。

在损失函数中加入正则化项后,模型在训练过程中不仅要最小化数据拟合的损失,还要最小化正则化项。正则化的作用包括:

防止过拟合: 正则化限制了模型对训练数据的过度拟合,使其更加泛化到未见过的数据。

控制模型复杂度: 正则化通过对权重引入额外的惩罚,有助于控制模型的复杂度,防止模型变得过于复杂。

提高模型的稳定性: 正则化可以减少模型对训练数据中噪声的敏感性,使其更加稳定。

选择合适的正则化方法和强度需要根据具体问题和数据情况进行调整。