目录

什么是ssh服务器

概念

优点

原理

SSH登录

方法一

无需验证

方法二

格式: ssh -l 用户名 IP 地址 -p port

-l :指定登录名称

-p:选项,指定登录端口(当服务端的端口非默认时,需要使用-p 指定端口进行登录)

服务端配置

1.修改默认端口 :17行修改自己的默认端口

禁止root用户登录 :38行修改为no,默认注释并写的yes

禁止普通用户登录

白名单

1.编辑配置文件

添加一条指令允许所有主机访问我的xyc1 , 只允许用户在192.168.17.25上访问我xyc

黑名单

1.配置文件

添加一条命令 禁止所有人连接xyc

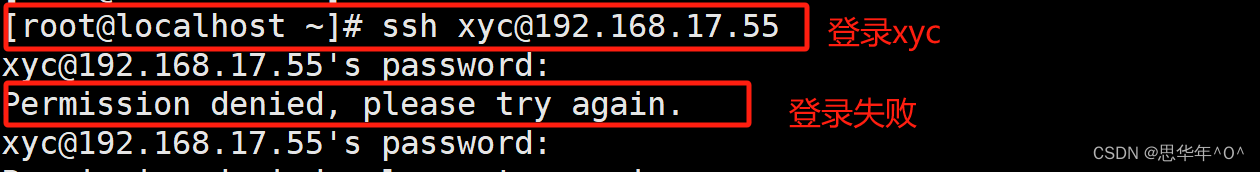

pc2 192.168.17.25 登录xyc失败

ssh服务的最佳实践

使用秘钥对及免交互验证登录

原理:

用户/密码:

密码登录

公钥登录

实验免密交互登录

1.PC1(192.168.17.55)

2.将PC1的公钥拷贝到PC2

3.切换到PC2(192.168.17.25)

4.切换到PC1(192.168.17.55)验证

什么是ssh服务器

概念

SSH(Secure Shell)是一种安全的加密协议,用于远程连接服务器。SSH服务器允许用户通过安全的方式远程访问服务器,执行命令或传输文件。SSH服务由服务端软件(如OpenSSH)和客户端(如SecureCRT、Putty、xshell等)组成。SSH默认使用22端口提供服务,它有两个不兼容的ssh协议版本,分别是ssh1和ssh2。SSH服务端是一个守护进程,它在后台运行并监听来自客户端的连接请求。

优点

ssh:加密 压缩 远程连接加密协议 (3389端口)

telnet:明文 无压缩 远程协议

telnet 192.168.17.55 80 命令(查看80端口号是否打开)

原理

客户端首次发起连接,服务端 会生成一个随机会话id

会将 服务端的 公钥以及会话id 发给对面客户端

客户端收到 会话id 以及 服务端的公钥

会用客户端自己的公钥 以及会活id 做运算,产生一个结果

然后再服务端公钥加密

再将这个加密结果 传给服务端

服务端收到加密结果后 会用自己的私钥解密得到 客户端的公钥和会话id运算结果

因为已知会话id 所以可以得到客户端公钥

双方持有对方公钥

SSH登录

ssh 选项 用户名 IP地址

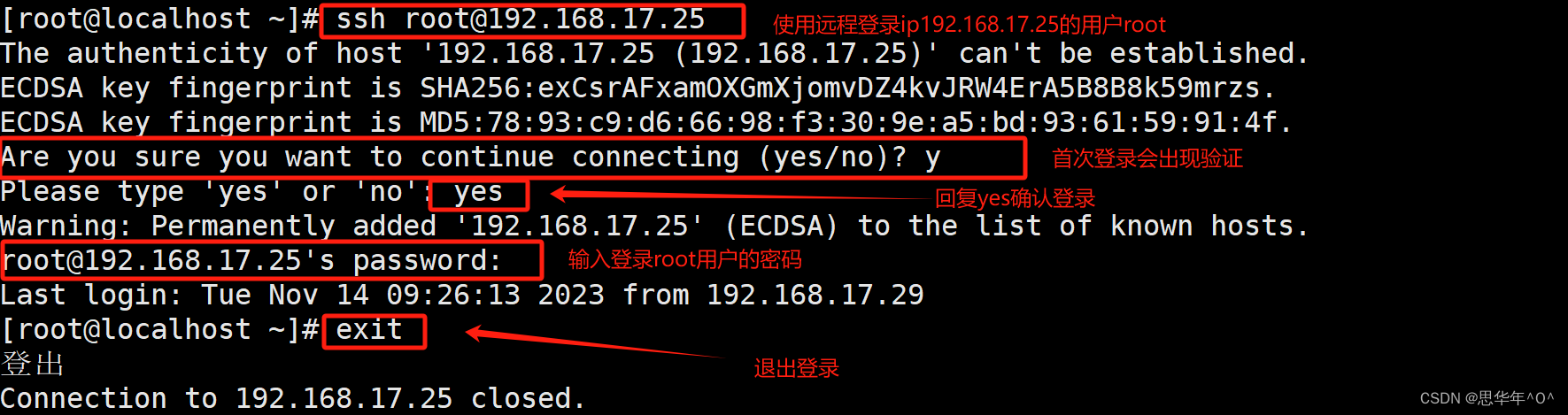

方法一

[root@localhost ~]# ssh root@192.168.17.25

#默认使用22端口 root(对方的用户名)加IP地址,首次登会询问密码

无需验证

[root@xyc ~]# vim /etc/ssh/ssh_config

修改配置文件 无需验证 有安全风险

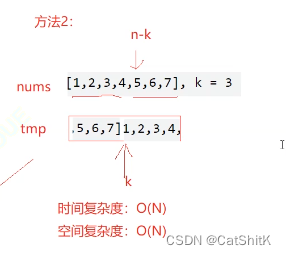

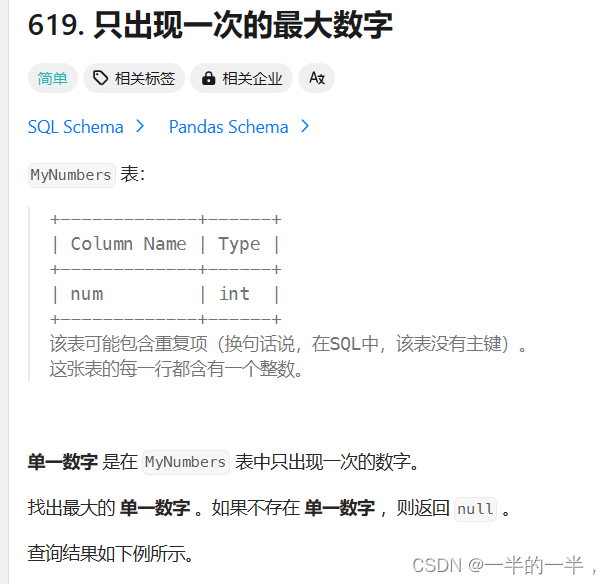

![]()

方法二

格式: ssh -l 用户名 IP 地址 -p port

-l :指定登录名称

-p:选项,指定登录端口(当服务端的端口非默认时,需要使用-p 指定端口进行登录)

[root@xyc ~]# ssh -l root 192.168.17.25

-t :连跳

[root@localhost ~]# ssh -t 192.168.17.25 ssh -t 192.168.17.21

服务端配置

1.修改默认端口 :17行修改自己的默认端口

[root@localhost ~]# vim /etc/ssh/sshd_config

禁止root用户登录 :38行修改为no,默认注释并写的yes

[root@localhost ~]# vim /etc/ssh/sshd_config

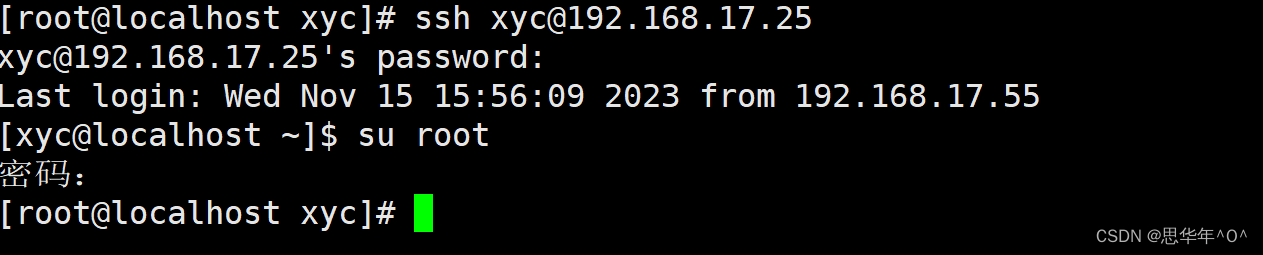

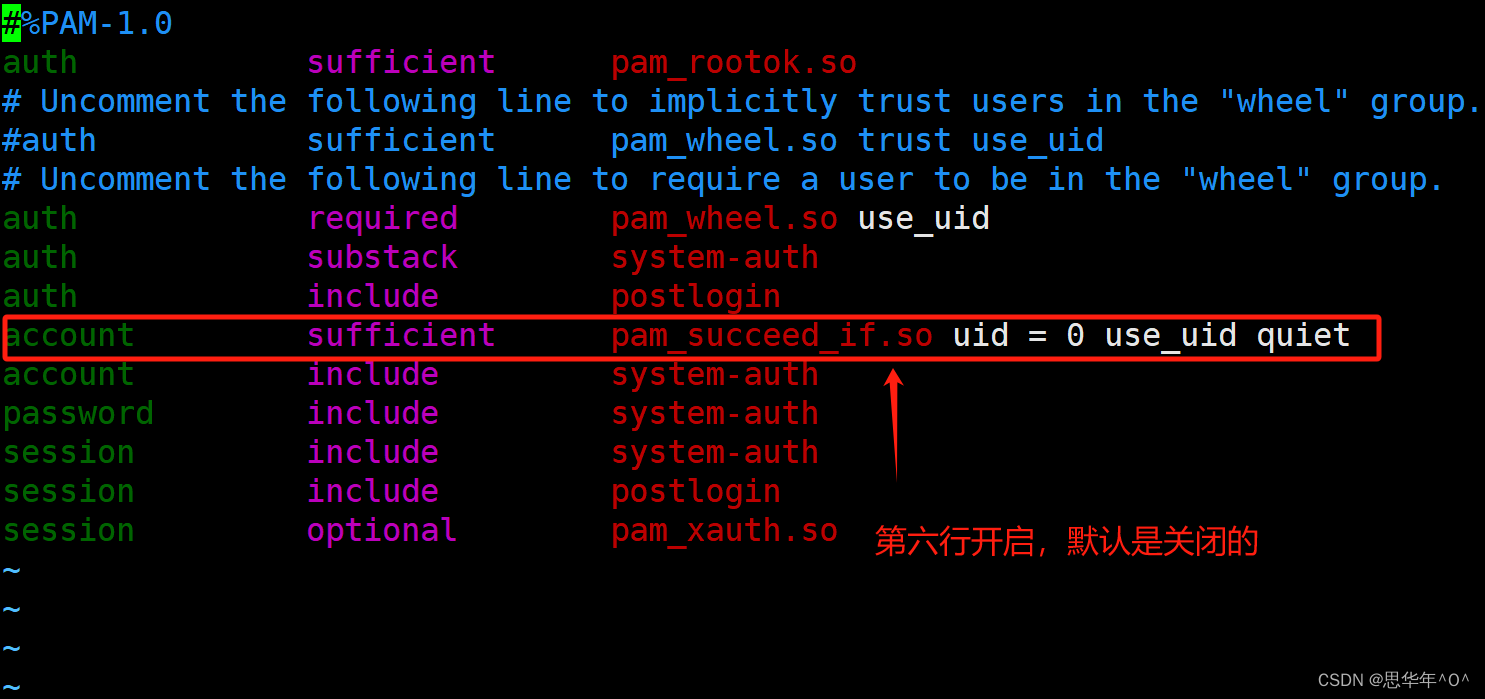

禁止普通用户登录

[root@localhost xyc]# vim /etc/pam.d/su

白名单

1.编辑配置文件

[root@localhost ~]# vim /etc/ssh/sshd_config

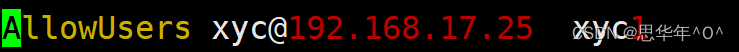

添加一条指令允许所有主机访问我的xyc1 , 只允许用户在192.168.17.25上访问我xyc

AllowUsers xyc@192.168.17.25 xyc1

本机 192.168.17.55

pc1 192.168.17.30

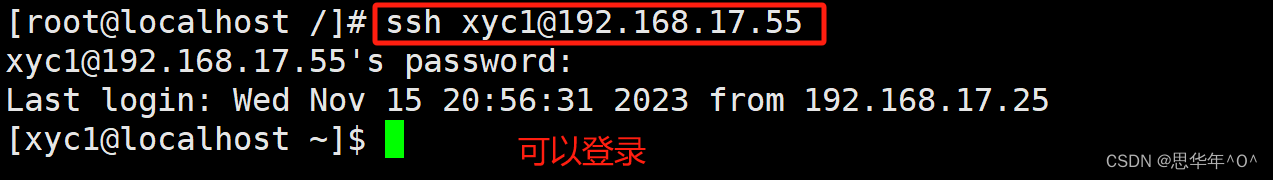

访问xyc1 成功

访问xyc失败

pc2 192.168.17.25

访问xyc1 成功

访问xyc1 成功

黑名单

1.配置文件

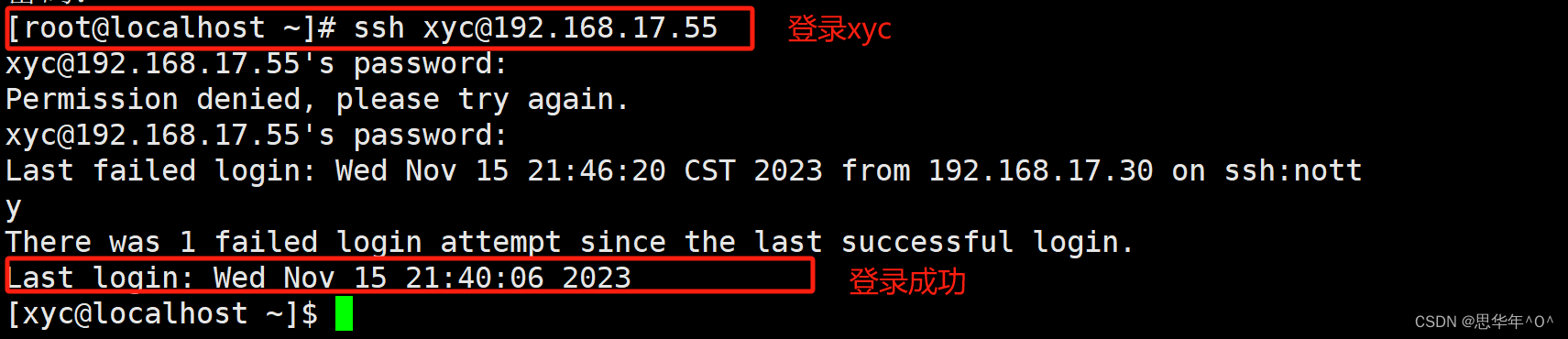

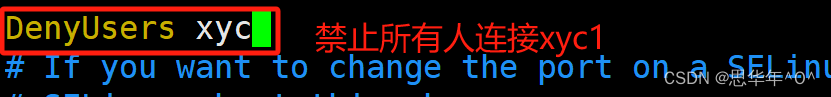

[root@localhost ~]# vim /etc/ssh/sshd_config添加一条命令 禁止所有人连接xyc

DenyUsers xyc

pc2 192.168.17.25 登录xyc失败

ssh服务的最佳实践

-

建议使用非默认端口 22

-

禁止使用protocol version 1

-

限制可登录用户 白名单

-

设定空闲会话超时时长

-

利用防火墙设置ssh访问策略

-

仅监听特定的IP地址 公网 内网

-

基于口令认证时,使用强密码策略,比如:tr -dc A-Za-z0-9_ < /dev/urandom | head -c 12| xargs

-

使用基于密钥的认证

-

禁止使用空密码

-

禁止root用户直接登录

-

限制ssh的访问频度和并发在线数

-

经常分析日志 分离

使用秘钥对及免交互验证登录

原理:

1. 用户/密码

2.基于秘钥

用户/密码:

1.生成公钥和私钥

2.将公钥导给对面

密码登录

-

客户端发起ssh请求,服务器会把自己的公钥发送给用户

-

用户会根据服务器发来的公钥对密码进行加密

-

加密后的信息回传给服务器,服务器用自己的私钥解密,如果密码正确,则用户登录成功

公钥登录

-

首先在客户端生成一对密钥(ssh-keygen)

-

并将客户端的公钥ssh-copy-id 拷贝到服务端

-

当客户端再次发送一个连接请求,包括ip、用户名

-

服务端得到客户端的请求后,会到authorized_keys()中查找,如果有响应的IP和用户,就会随机生成一个字符串,例如:kgc

-

服务端将使用客户端拷贝过来的公钥进行加密,然后发送给客户端

-

得到服务端发来的消息后,客户端会使用私钥进行解密,然后将解密后的字符串发送给服务端

-

服务端接受到客户端发来的字符串后,跟之前的字符串进行对比,如果一致,就允许免密码登录

实验免密交互登录

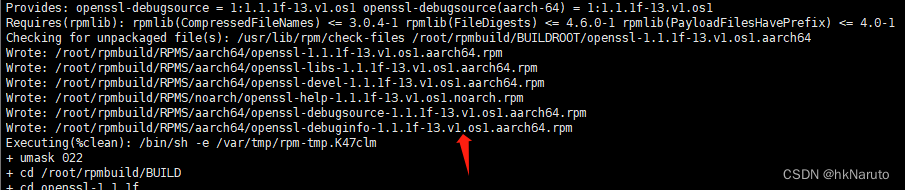

1.PC1(192.168.17.55)

ssh-keygen -t ecdsa //生成一个密钥

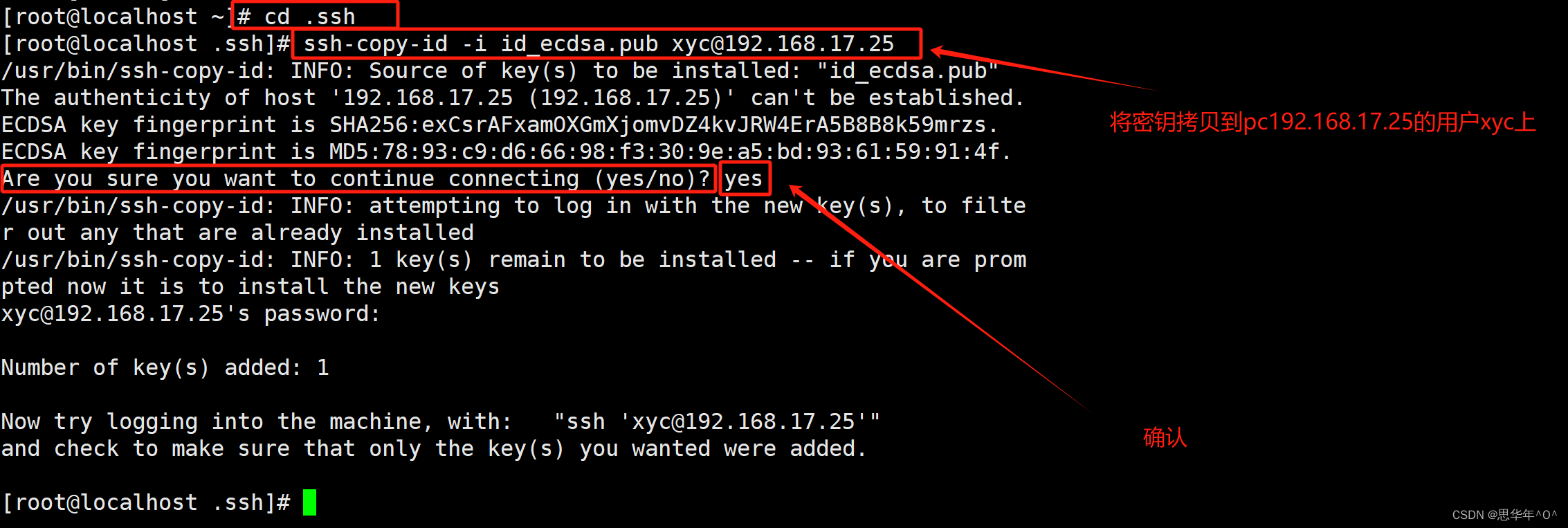

2.将PC1的公钥拷贝到PC2

cd .ssh

ssh-copy-id -i id_ecdsa.pub xyc@192.168.17.25

3.切换到PC2(192.168.17.25)

[root@localhost ~]# cd /home

[root@localhost home]# cd xyc/

[root@localhost xyc]# ls -a

. .bash_logout .cache .ICEauthority .ssh 视频 下载

.. .bash_profile .config .local 公共 图片 音乐

.bash_history .bashrc .esd_auth .mozilla 模板 文档 桌面

[root@localhost xyc]# cd .ssh/

[root@localhost .ssh]# ls

authorized_keys known_hosts

[root@localhost .ssh]# cat authorized_keys

ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBAqY3acl5dQz7poIwDeHzTZ62xsr7N3808Ux0I0dG08nuYfTnJZk6AHqPjrebM7Te3OtA8ZmBOy/w8F6/cmtbgI= root@localhost.localdomain

[root@localhost .ssh]#

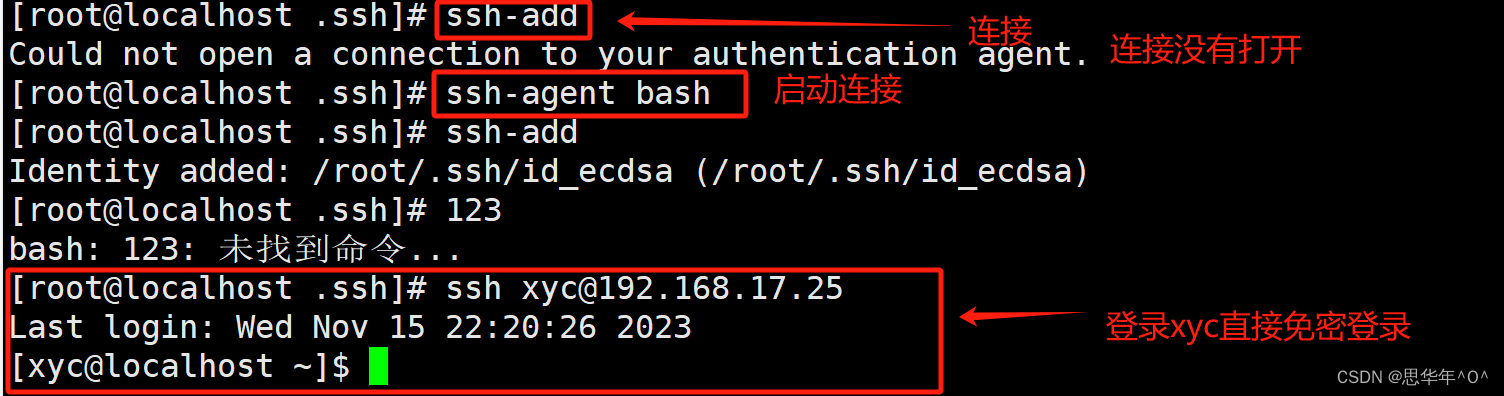

4.切换到PC1(192.168.17.55)验证

[root@localhost .ssh]# ssh-add

Could not open a connection to your authentication agent. //报错未开启连接

[root@localhost .ssh]# ssh-agent bash //开启连接

[root@localhost .ssh]# ssh-add

Identity added: /root/.ssh/id_ecdsa (/root/.ssh/id_ecdsa)

[root@localhost .ssh]# ssh xyc@192.168.17.25

Last login: Wed Nov 15 22:20:26 2023

[xyc@localhost ~]$

![[工业自动化-22]:西门子S7-15xxx编程 - 软件编程 - 如何PLC建立用户界面: SIMATIC 面板式HMI 或工控机PC HMI](https://img-blog.csdnimg.cn/cedcb353785a4d0ebf0b675e211a3de8.png)