摘要:跨站脚本攻击(XSS)是当前Web应用程序中最常见的安全威胁之一。本文通过综合分析XSS攻击的原理和特点,提出了一系列全面的防御策略,包括输入验证和过滤、输出编码以及Content Security Policy(CSP)的应用。同时,通过代码案例演示了如何有效实施这些防御策略,以提高Web应用程序的安全性。

1. 输入验证和过滤

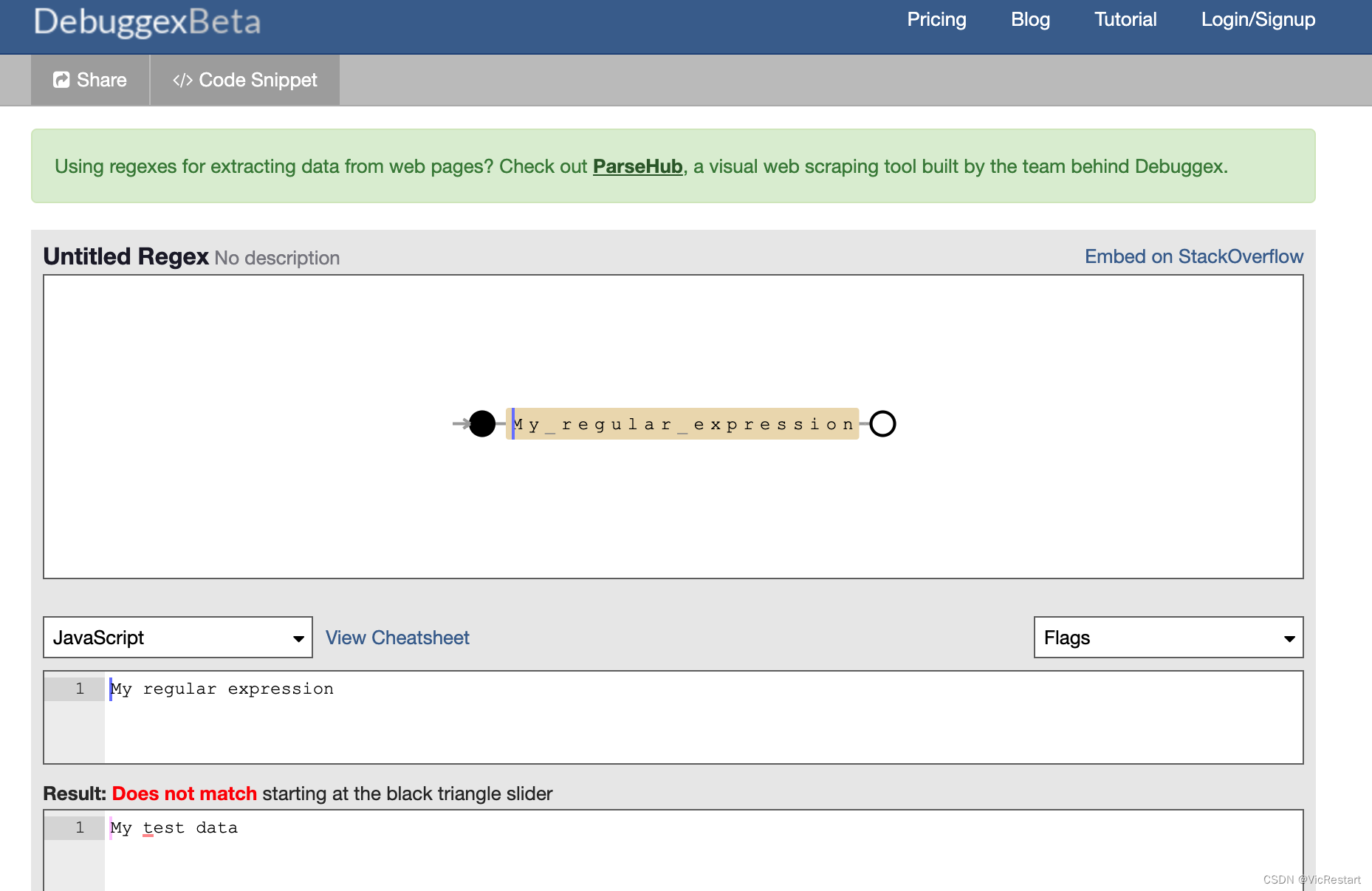

输入验证和过滤是预防XSS攻击的关键步骤之一。在接收用户输入之前,开发人员应该对所有输入数据进行验证和过滤,确保输入内容不包含任何可疑的脚本标签或特殊字符。以下是一个简单的示例,展示了如何过滤用户输入的内容:

// 过滤用户输入的内容

function filterInput(input) {

return input.replace(/</g, "<").replace(/>/g, ">");

}

2. 输出编码

输出编码是另一个重要的防御措施,可以防止恶意脚本在用户浏览器中执行。通过对从数据库中检索的数据或者动态生成的内容进行输出编码,将特殊字符转义为其对应的HTML实体,从而避免浏览器将其解析为可执行的脚本。以下是一个简单的输出编码示例:

// 输出编码示例

const userInput = "<script>alert('XSs Attack!');</script>";

const encodedOutput = encodeURI(userInput);

document.write(encodedOutput);

3. Content Security Policy(CSP)

实施Content Security Policy(CSP)可以有效限制网页加载资源的来源,从而减少XSS攻击的风险。开发人员可以通过设置适当的CSP策略来限制脚本的执行,仅允许从可信任来源加载脚本。以下是一个简单的CSP示例:

<!-- Content Security Policy示例 -->

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; scrip

XSS测试工具

-

XSStrike:XSStrike是一款功能强大的自动化XSS漏洞扫描工具,它能够检测多种类型的XSS漏洞,包括反射型、存储型和DOM型XSS漏洞。

-

XSSer:XSSer是一个开源的自动化XSS测试工具,它可以检测和利用Web应用程序中的XSS漏洞。它提供了多种定制选项和模块化的功能,可用于各种XSS攻击测试场景。

-

Acunetix:Acunetix是一款全面的网络安全扫描工具,其中包括对XSS漏洞的全面扫描和评估。它可以检测各种类型的XSS漏洞,并提供详细的报告和建议,帮助用户及时修复安全问题。

-

Netsparker:Netsparker是另一款常用的网络安全扫描工具,它提供了全面的XSS检测功能,帮助用户发现和修复网站中的XSS漏洞和其他安全问题。

-

Burp Suite:Burp Suite是一款流行的网络安全测试工具,其中包括用于手动和自动化XSS漏洞检测的功能。它提供了强大的代理、扫描和渗透测试功能,适用于各种安全测试场景。

如果你对你的网站不自信,请使用这几个工具扫描一下。

如何使得自己的代码安全

一般来说,后端代码是运行在服务器上的,所以不会存在暴露源码的危险,而前端代码都是裸奔状态在客户的浏览器运行,只要客户访问网页既可以看到源码并且分析里边的逻辑。

如果前端代码十分有价值的话,被人直接拿走是十分不划算的,于是jsjiami应运而生。