近日富达(Fidelity)发布《重新审视持续存在的比特币批评》长篇报告,针对9种常见针对比特币的批评进行回应,希望促使旁观者看清一些先入为主的观念,以理解比特币完整的价值主张。

批评1:比特币波动性太大,无法作为价值储存手段

回应:一种新资产从边缘意识到全球价值存储的轨迹不太可能是线性的。比特币的波动性,是对其完美供应无弹性和无干预市场的权衡,随着比特币和比特币相关衍生性商品和投资产品的更广泛应用,比特币的波动性将会继续下降。

理解比特币波动性的另一种方法是:从其供应完全缺乏弹性的结果角度进行思考。换句话说,比特币有价值的原因之一是它的稀缺性,但这种稀缺性来自于如上所述,其供应量是固定的,这反过来又使其波动性更大。因此,如果不消除比特币一开始就有价值的核心基本面之一,就无法消除比特币的波动性。

批评2:比特币作为支付手段已失败

回应:许多人认为比特币的核心用例是作为日常低价值交易的支付手段,但批评者认为比特币已经失败,因为它(至少是其基础层)目前没有(也不能)提供与Visa、Mastercard或PayPal等传统支付方式相同的交易吞吐量。然而,比特币与万事达卡或Visa并不是同类比较,因为传统交易处理器直到几天后才提供最终结算,而比特币每秒5到7笔交易(TPS)的速度较慢,但它代表了最终结算。此外,像闪电网络这样的L2解决方案,可让支付实时、且成本极低,这能提高比特币的日常支付能力,与Visa相比,闪电网络是迄今最快、最便宜的支付技术,Visa理论上可以达到24000TPS,但实际上每日处理的交易并未达到此水平。

批评3:比特币既浪费又对环境有害

回应:虽然比特币挖矿经常因消耗能源而受到批评,但重要的是要考虑使用哪种能源。剑桥大学另类金融中心(CCAF)的报告估计,高达76%矿工使用再生能源,CoinShares的估计则是58.9%。这两项估计都表明,比特币挖矿的可再生能源占比显著增加。许多业务由可再生能源(例如水力发电、风能、太阳能)提供动力。最近的公告还表明,与可再生能源相关的挖矿业比例将继续增长。

批评4:比特币将被竞争对手取代

回应:虽然比特币的软件是开源的,可以进行分叉和“改进”,但其利益相关者社区(用户、矿工、验证者、开发者、服务提供商)和网络效应却无法轻易复制。虽然竞争对手试图解决比特币的局限性,像是有限交易吞吐量、高波动性等,但它们经常在完全稀缺姓、去中心化、不变性等核心属性上妥协,这解释了为何比特币仍占主导地位。

批评5:比特币没有任何支撑

回应:比特币不受现金流、公用事业、政府法令支撑,而是由其代码和利益相关者之间的社会契约所支撑。具体来说,代码提出了规则,利益相关者对规则的执行和同意产生了当今存在的安全、开放和全球价值存储和转移系统。比特币的网络效应,或者说每一个新的利益相关者的加入,都会使比特币更加可靠,并进一步强化其属性,吸引更多的利益相关者使用该资产。

批评6:比特币代码中的漏洞,可能使其变得毫无价值

回应:比特币网络及其比特币代币由连接的计算机组成,所有计算机都运行相同的核心比特币软件。因此,确实,在最基本的技术层面上,比特币只是在计算机硬件上运行的软件,正如我们所知,软件可能存在“错误”,使其以意想不到的方式运行。

比特币网络在其历史早期也确实经历过两个错误。第一次是在2010年8月,当时有人利用漏洞创造了1840亿个比特币。第二个错误发生在2013年3月,导致网络离线大约六个小时。

自2013年后,比特币未再出现停机事故,虽然存在另一个漏洞的可能性,但机率已要低得多,因为比特币网络已更具韧性,且随着时间推移,越来越多的开发者将继续致力防止出现发生问题。尽管如此,这确实是一个值得考虑的批评,投资者应该为核心比特币网络中出现足够严重的错误的可能性分配一个非零的机会,该错误可能会导致其价值下降,甚至可能急剧下降。

批评7:法规将减缓比特币采用

回应:加强对比特币的监管,实际上可能是比特币采用的积极指标,如果比特币没有任何价值,注定要默默消失,那么就没有必要进行监管,不过目前监管上的不确定性,的确可能会阻碍比特币的采用和发展。例如Signature Bank和Silvergate Capital等为加密货币交易所提供服务的知名银行因暴雷关闭,这给数字资产市场参与者与银行等受监管金融系统的部分无缝互动带来了挑战。

批评8:人们可能失去兴趣

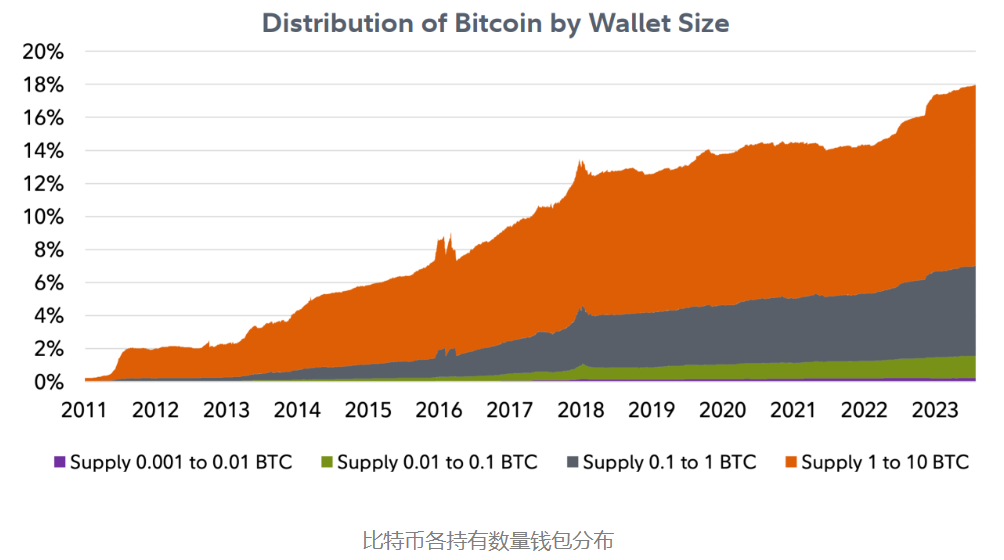

回应:虽然比特币的核心价值主张和特征,是任何其他数字资产都无法比拟的(可信稀缺性、不可变性、去中心化、抗审查性等),但这并不意味着其他用户或投资者会同样重视这些特征,比特币的成功和采用率的提高(从而导致其价格和市值的增加)并不能得到保证。价值是主观的,如果多数投资者、用户对比特币的主观价值大不相同,比特币采用可能会受到限制,但链上数据显示,几乎没有证据表明人们对比特币的兴趣正在减弱,自比特币诞生以来,随着币价大幅上涨,持续累积并持有比特币的钱包数量不断成长。

批评9:存在未知风险

回应:事实上,本文中讨论的像是比特币代码有漏洞等风险只是已知的未知风险,而另一些则是未知的未知风险,即人们甚至不知道或想象不到的可能风险,如中本聪突然出现抛售比特币,虽然这概率可能很小但没也不是完全没有可能。任何资产的投资者都应该意识到这些,并谦虚地接受,并非所有风险都是已知的,更不用说量化了,因此,应该相应地定位他们的投资和投资组合。重新审视持续存在的比特币批评。

总结

比特币是一种独特的数字资产,适用于日益数字化的世界,投资者需要比表面更深入地挖掘才能了解其核心属性和价值。虽然本文并未涵盖针对比特币的完整批评列表,但此处概述的回应可能会被调整以解决其他常见的误解。投资者只有理性评估比特币的价值主张、市场需求和风险,才能做出更明智的决策。

![[Java/力扣160]相交链表](https://img-blog.csdnimg.cn/fc6ccbab687f4a758f353ef5388afb9f.png)