漏洞描述

Apache ActiveMQ 是由美国 Pachitea (Apache) 软件基金会开发的开源消息传递中间件,支持 Java 消息传递服务、集群、Spring 框架等。

Apache ActiveMQ 版本 5.x 之前的 5.13.0 安全漏洞,该漏洞由程序导致,不限制代理中可以序列化的类。远程攻击者可利用此漏洞使特殊的序列化 Java 消息服务 (JMS) ObjectMessage 对象执行任意代码。

漏洞环境及利用

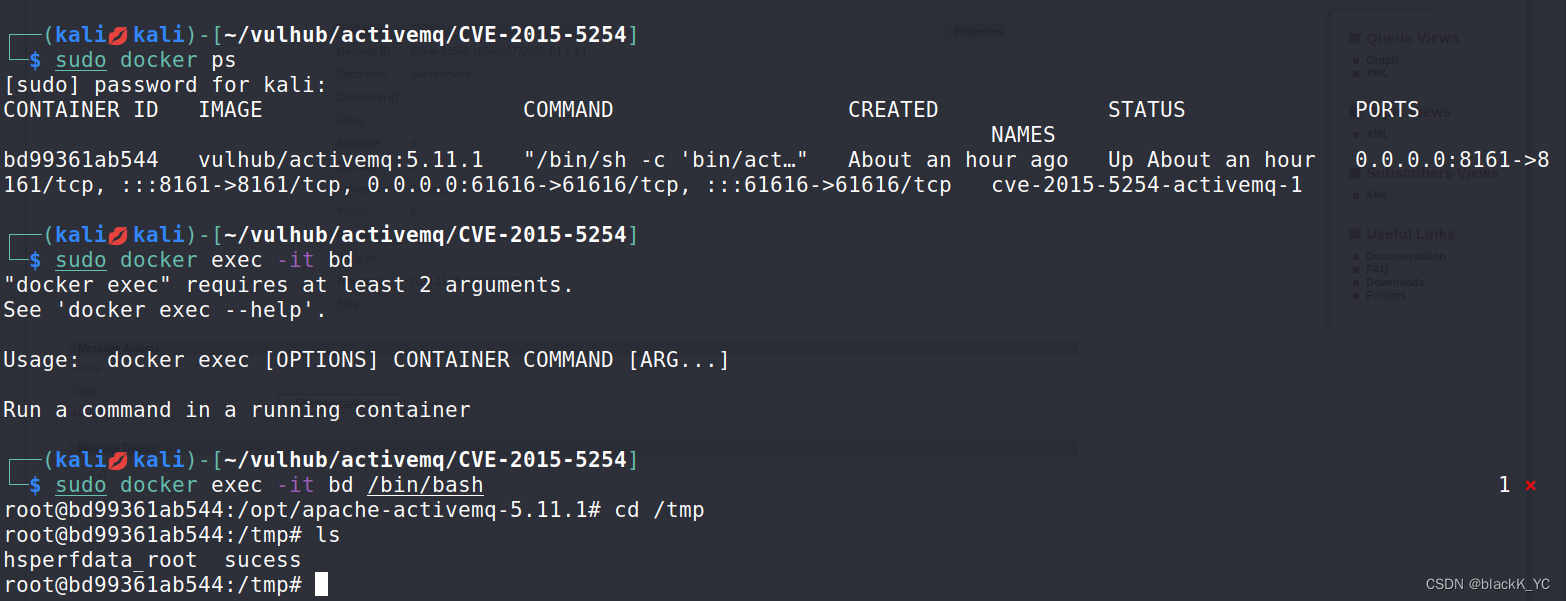

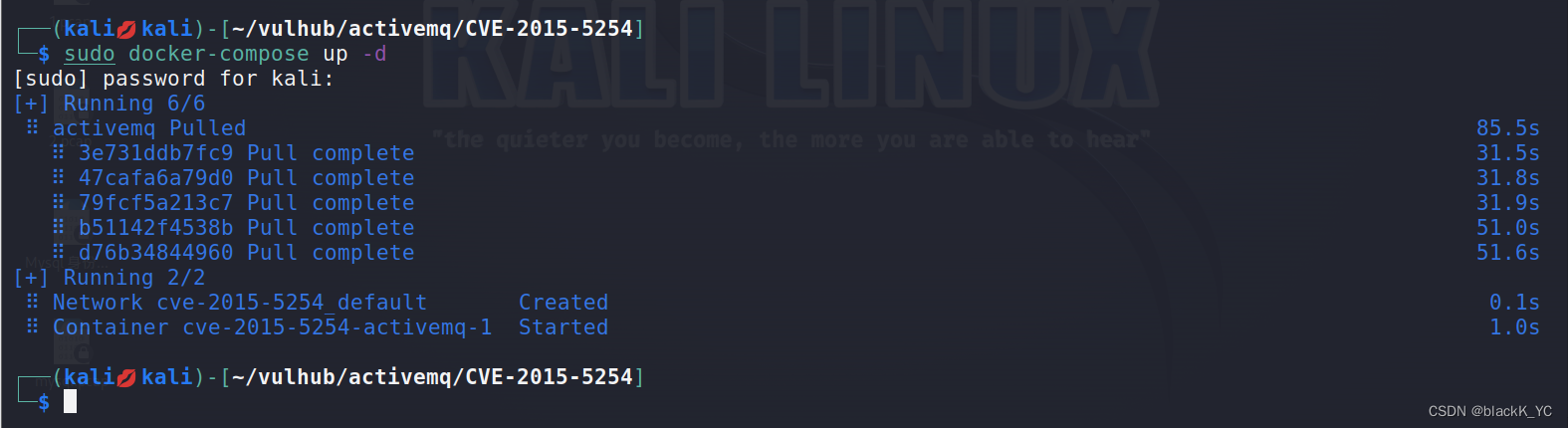

启动docker环境

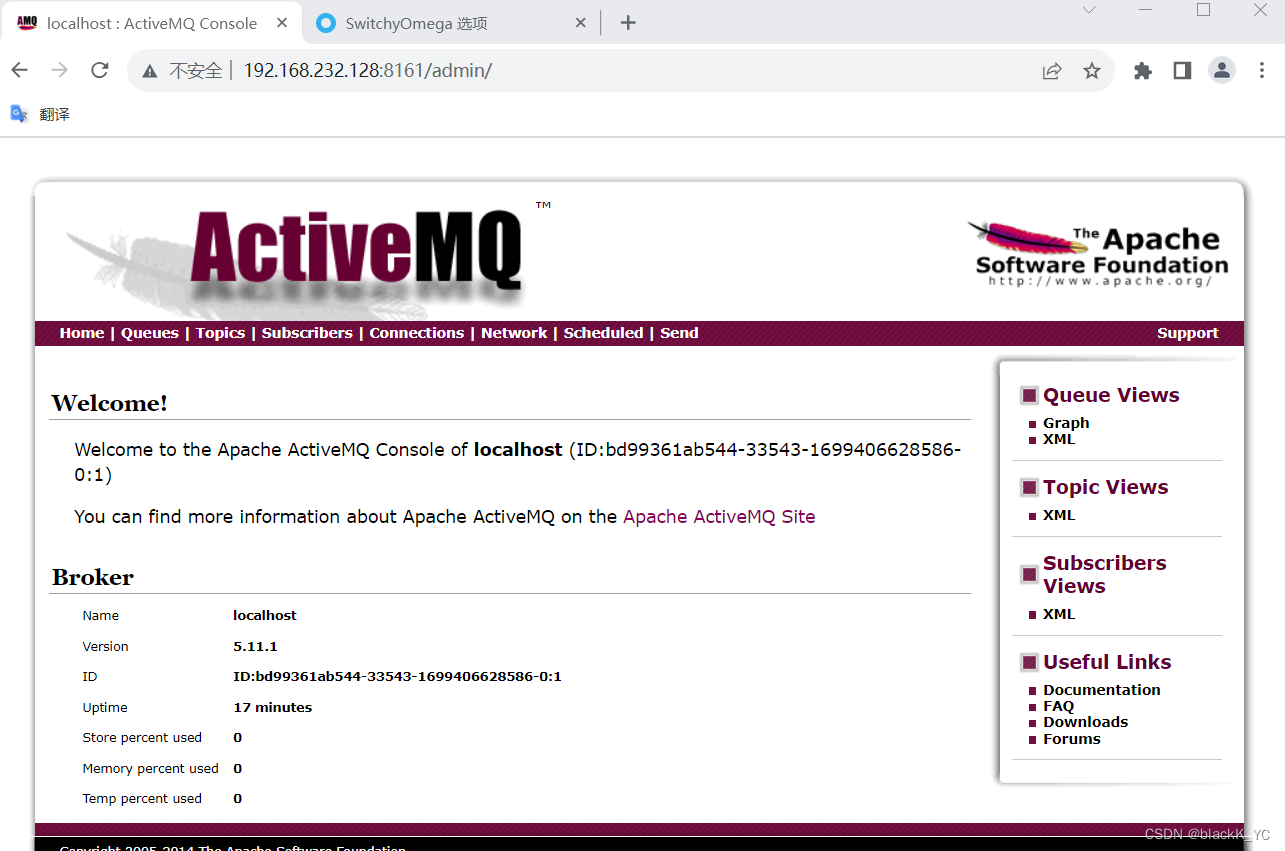

访问8161端口,账号密码为默认admin/admin,发现该版本存在漏洞

为了利用这种环境,我们将使用 jmet(Java 消息开发工具)。首先下载 jmet 的 jar 文件,并在同一目录下创建名为 external 的文件夹(否则可能会出现文件夹不存在的错误)。

jmet 就是使用 ysoserial 生成 Payload 并发送(jar 自带 ysoserial,我们不知道需要重新下载),所以我们需要选择一个可以在 ysoserial 中用作小工具的,比如 ROME。

#下载jmet的jar包

wget https://github.com/matthiaskaiser/jmet/releases/download/0.1.0/jmet-0.1.0-all.jar

#创建external目录

mkdir external

执行命令,将有效负载发送到目标IP的61616端口,调用java -jar 运行 jmet的jar包,-Q是插入一个名为event的队列,-I 是选择装载ActiveMQ模块 ,-s 是选择ysoserial payload ,-Y 是攻击模式和内容, -Yp 是选择攻击利用链,这是选择是ROME, 之后带上IP加端口。

访问http://192.168.232.128:8161/admin/browse.jsp?JMSDestination=event

可以看到队列和队列中的消息,点击消息即可触发命令执行

进入docker容器,可以发现完成利用