一、介绍

Burp Suite 是用于攻击web 应用程序的集成平台。

Burp Suite是一款信息安全从业人员必备的集成型的渗透测试工具,它采用自动测试和半自动测试的方式,包含了Proxy、Spider、Scanner、Intruder、Repeater、Sequencer、Decoder、Comparer等工具模块。

通过拦截HTTP/HTTPS的web数据包,充当浏览器和相关应用程序的中间人,进行拦截、修改、重放数据包进行测试。

Burp Suite可执行程序是java文件类型的jar文件。

二、安装

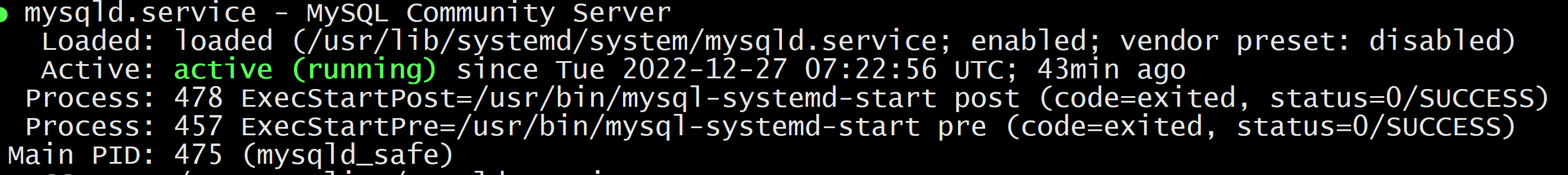

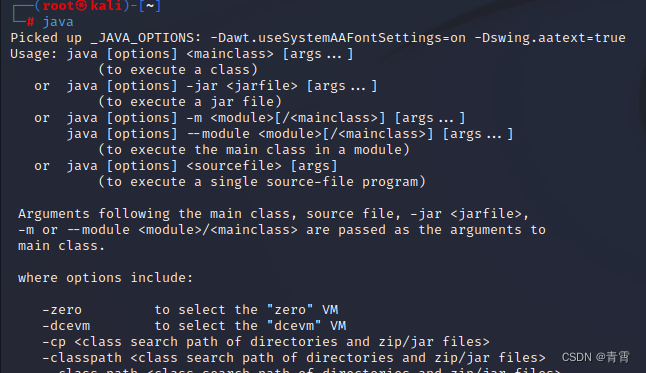

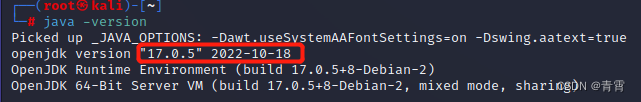

1、安装完java环境之后,打开cmd命令行,如果呈现出来下图所示的效果,就证明java环境已经安装好了。

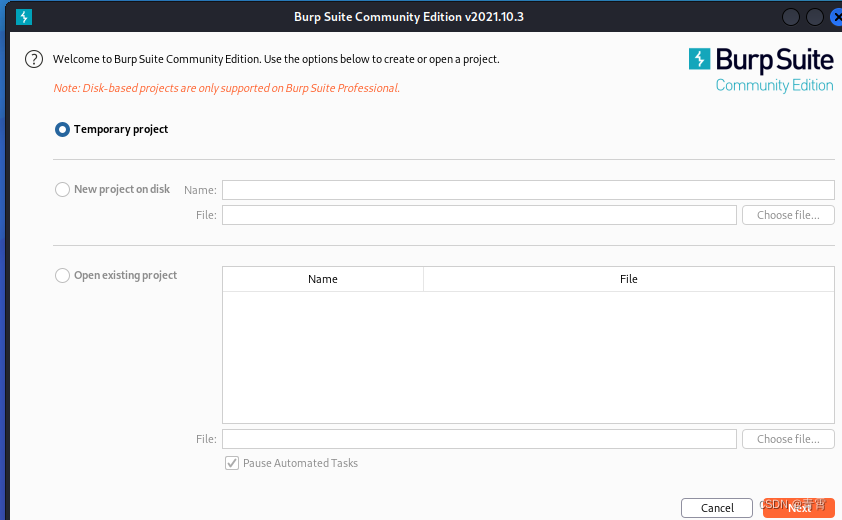

2、Burp Suite是一个

无需安装软件,下载完成后,直接从命令行启用即可。

在cmd里执行

java -jar /burpSuite路径/burpsuite.jar即可启动Burp Suite。

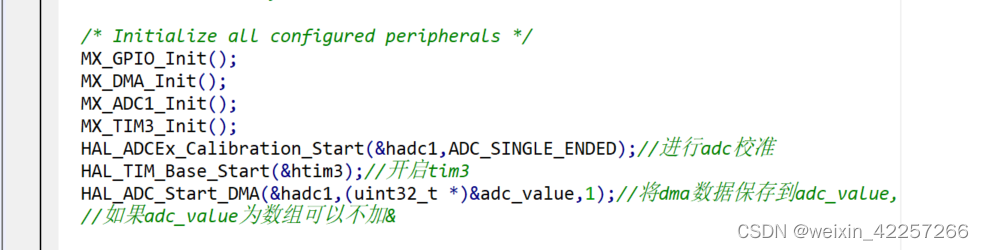

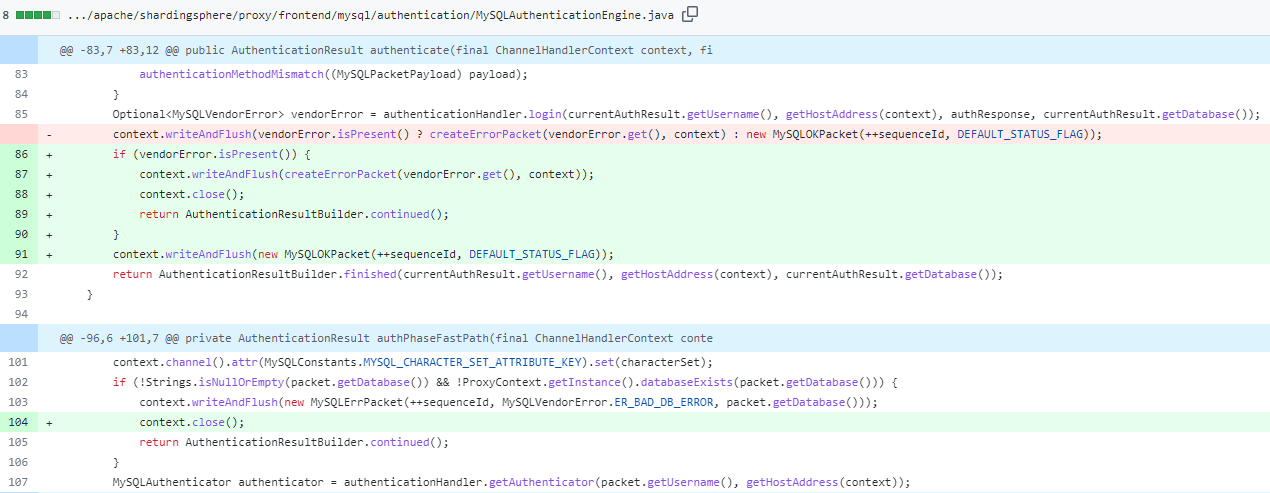

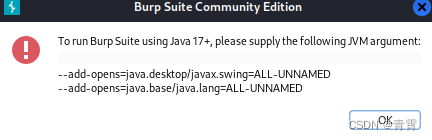

kali机器上打开burpsuite报错

根据错误提示的意思,如果你的Java版本是17+的话(这里是17.0.5),请提供下面的JVM参数。

找到burpsuite的启动文件:

jar包:

/usr/share/burpsuite/burpsuite.jar

修改,在对应的位置写上

--illegal-access=permit 和

--add-opens=java.desktop/javax.swing=ALL-UNNAMED --add-opens=java.base/java.lang=ALL-UNNAMED 就可以了,保存。

再次打开burpsuite:OK

三、FireFox设置

建议使用扩展插件实现代理,因为便于控制切换。

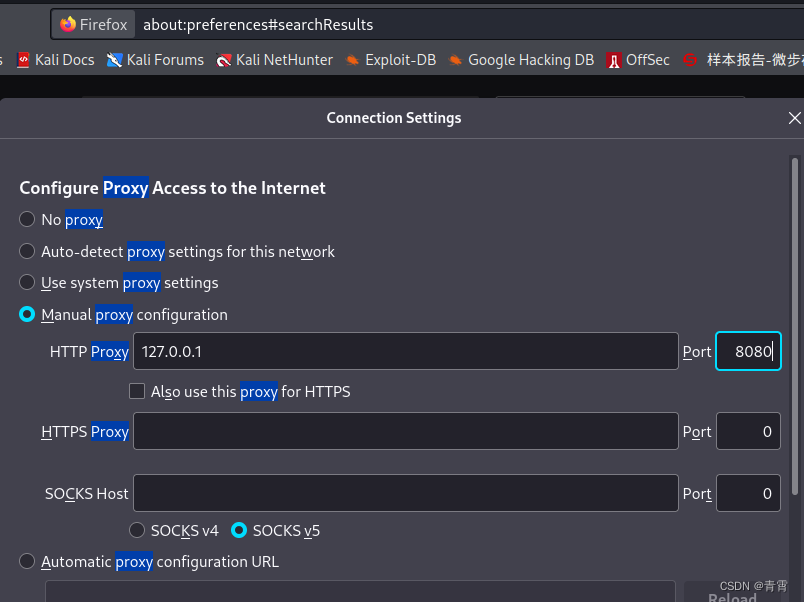

3.1、系统代理

1、启动FireFox浏览器,点击右上角三条横线,点击【选项】

。

2、

在出现的搜索框里输入代理,点击【设置】。

3、

勾选手动代理配置,找到“http代理”,填写127.0.0.1,端口 填写8080,最后点击【确认】保存参数设置,完成FireFox的代理配置。

3.2、扩展插件

1、打开附件组件,

搜索框里输入proxy

2、安装插件FoxyProxy Standard

3、

安装成功之后,会在浏览器右上角出现对应插件的标志。

4、使用哪一个代理的时候,就勾选对应的代理名称即可。

四、burpsuite使用

参考如下文章或视频:

渗透测试神器|一文带你精通Burp(附下载) - 知乎 (zhihu.com)

渗透测试工具——burpsuite详细使用视频_哔哩哔哩_bilibili

BurpSuite安装&使用 (qq.com)

遇到问题:

1、火狐浏览器开启代理后,无法正常访问

Login :: Damn Vulnerable Web Application (DVWA) v1.9

根据

解决burpsuite在浏览器开代理被阻止_莫夜飞鹰的博客-CSDN博客_使用burpsuite浏览器提示被攻击

可知:

原因

:burpsuite不是浏览器自身的代理,不被信任,浏览器阻止连接

解决方法

:添加burpsuite证书到浏览器。

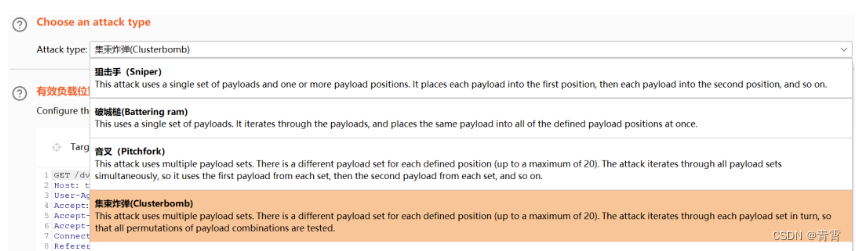

攻击类型介绍:

Sniper:每次只能选择一个Payload设置,破解一个参数的时候用这个。

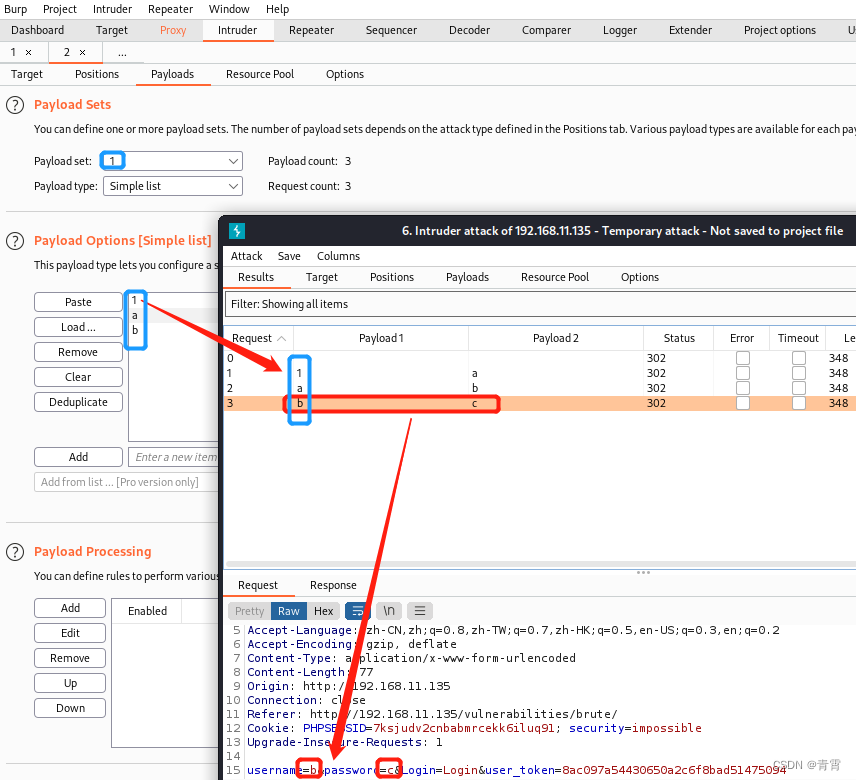

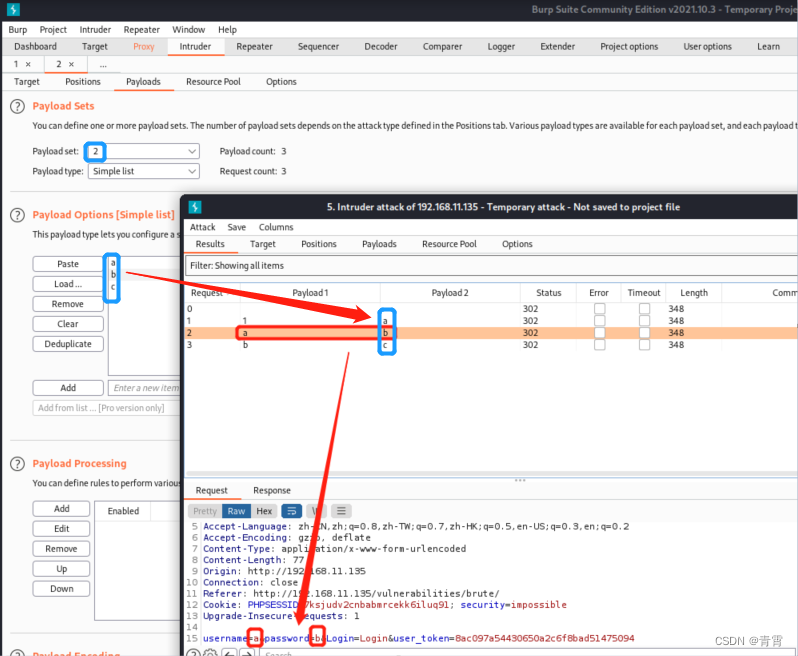

Battering ram:每个Pyaload值只使用一次,每个Payload值会同时用在所有的payload位置上。

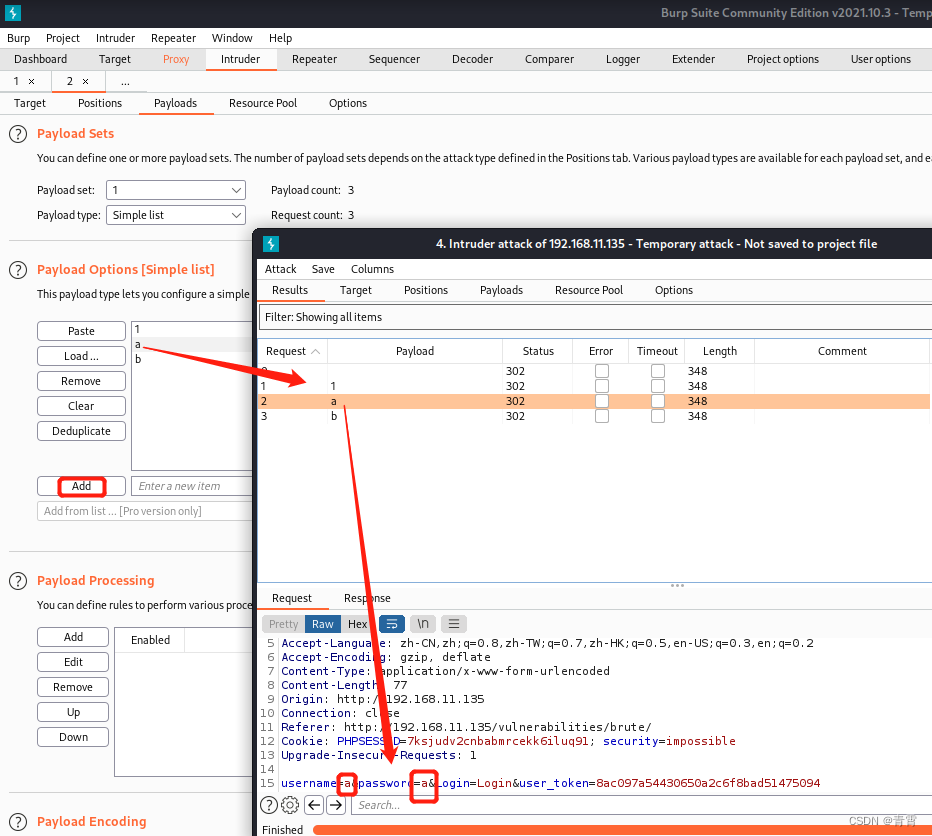

Pitchfork:是一种平行模式,有多个参数在相同的索引下取一个payload值,用完就丢弃,如果有一个payload set没有值,就停止请求。

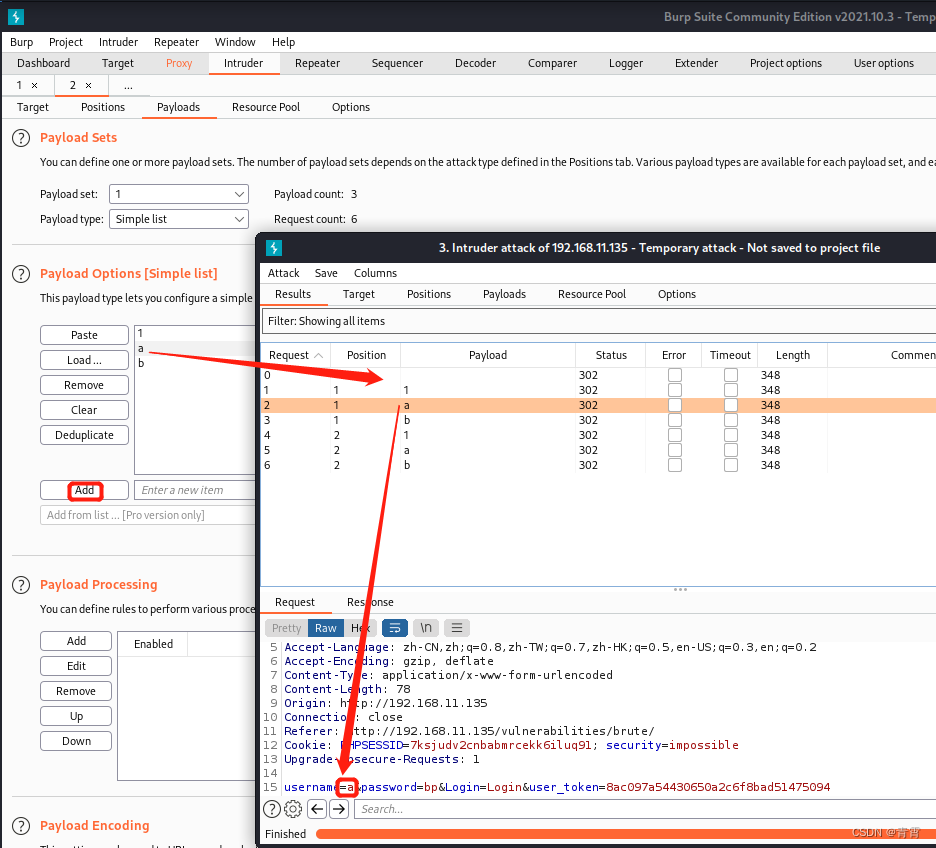

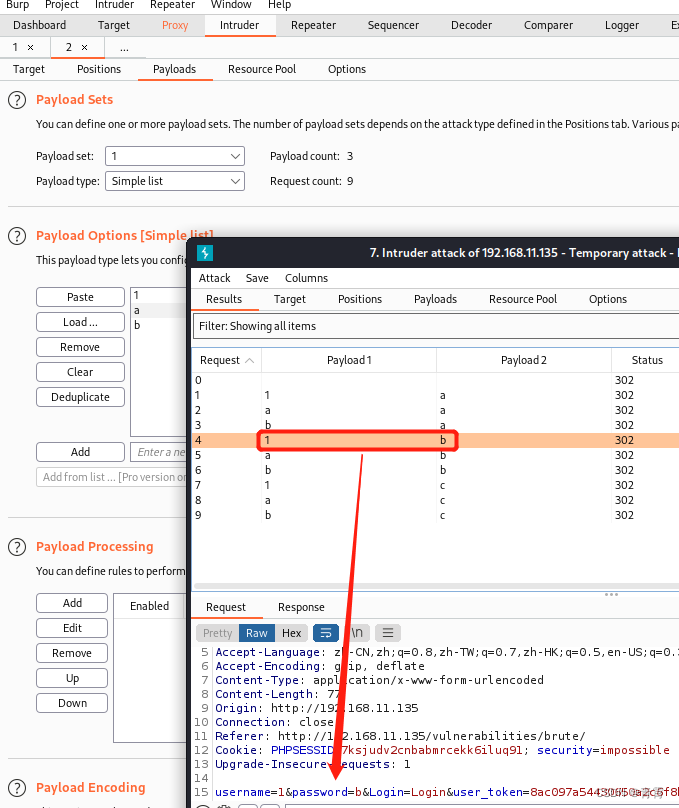

Cluster Bomb:每个位置都会使用所有的payload值,笛卡尔积。

五、参考

渗透测试神器|一文带你精通Burp(附下载) - 知乎 (zhihu.com)

BurpSuite安装&使用 (qq.com)

BrupSuite: To run burp suite using java 17+,please supply the following JVM argument_Quase7的博客-CSDN博客

解决burpsuite在浏览器开代理被阻止_莫夜飞鹰的博客-CSDN博客_使用burpsuite浏览器提示被攻击