Creating the Strategy-Department Context

1 situations

This pattern helps you organize your thoughts, and consider the department holistically in the following situations

1.1 •Aligning teams around a vision, especially a new direction

1.2 •Setting up a new department

1.3 •Creating a new structure within your department

1.4 •Creating a new methodology

1.5 •Introducing a new process or changing an existing one

1.6 •Developing an enterprise architecture

1.7 •Creating a “get well” plan

1.8 •Creating a Roadmap for a turnaround or change management plan

1.9 •Creating an efficiency plan or streamlining activities

1.10 •Choosing a toolset

1.11 •Making a build/buy/partner decision

1.12 •Aligning around a platform

1.13 •Devising(设计) a portfolio management plan

2 Principles

2.1 作者给出大的参考原则

2.1.1 Primacy of principles

2.1.2 •Portfolio of development work aligned with strategy-driven

2.1.3 architecture

2.1.4 •Compliance with laws, regulations, and standards

2.1.5 •Primacy of security, stability, and quality

2.1.6 •Management of technical diversity

2.1.7 •Data as an asset

2.1.8 •Getting value from data and services portfolio requires stewardship

2.1.9 Software solutions created as public, scalable, open, interoperable,loosely coupled, governed services

2.1.10 •Design for failure

2.1.11 •Global cloud 这点不一定是真的云化,也是可以引用

- Infrastructure as code

- Continuous integration/continuous delivery pipelines

- Service design review and governance

2.2 其它参考

- https://digitalprinciples.org/principles/

- aws 的well architect

- togaf Architecture Principles

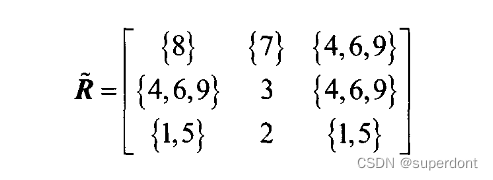

3 Process Posture Map-流程态势图

3.1 elements of your current state that need to be supported or revised

3.2 practical map of how everything in your enterprise architecture will work together

3.3 five tags to each process

- Start: We do not do this in a meaningful or established way as an organization, but should define how we want to do this and begin to implement that.

- Continue: This capability may require the normal continuous improvements of the local leaders but is generally is on track.

- Invest: We have a nascent(新兴) activity here that may have strong roots or certain strong practices and potential, and we would realize gains if we focused and grew the capability.

- Assess(评估): We have an ostensible(表面) capability here, but it should be examined for efficiency improvements in some areas.

- Revise: This is clearly an ailing or weak capability that must be overhauled(彻底检修).

3.4 示意图

3.5 这里的流程不是系统的业务流程,而是为实现战略的各种内部各种流程

3.5.1 process 列表示意图

3.5.2 作者提到按Six Sigma 精进流程

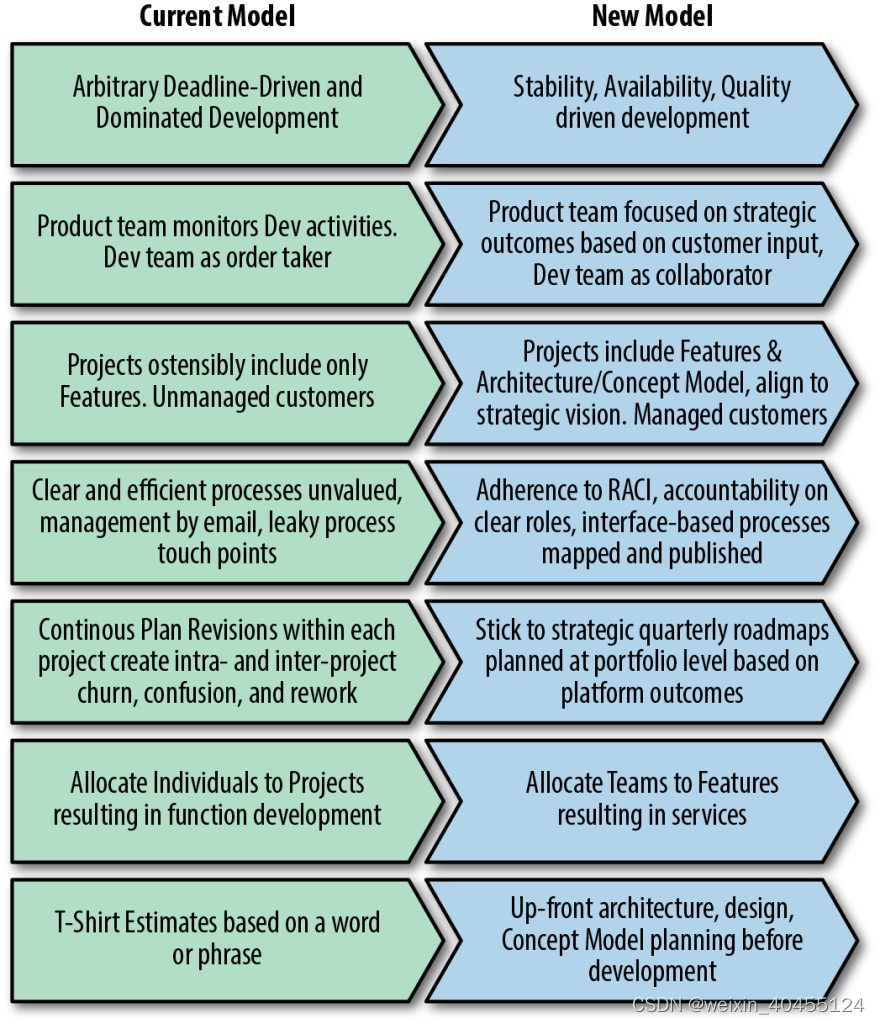

4 Current and Future State Operating Model

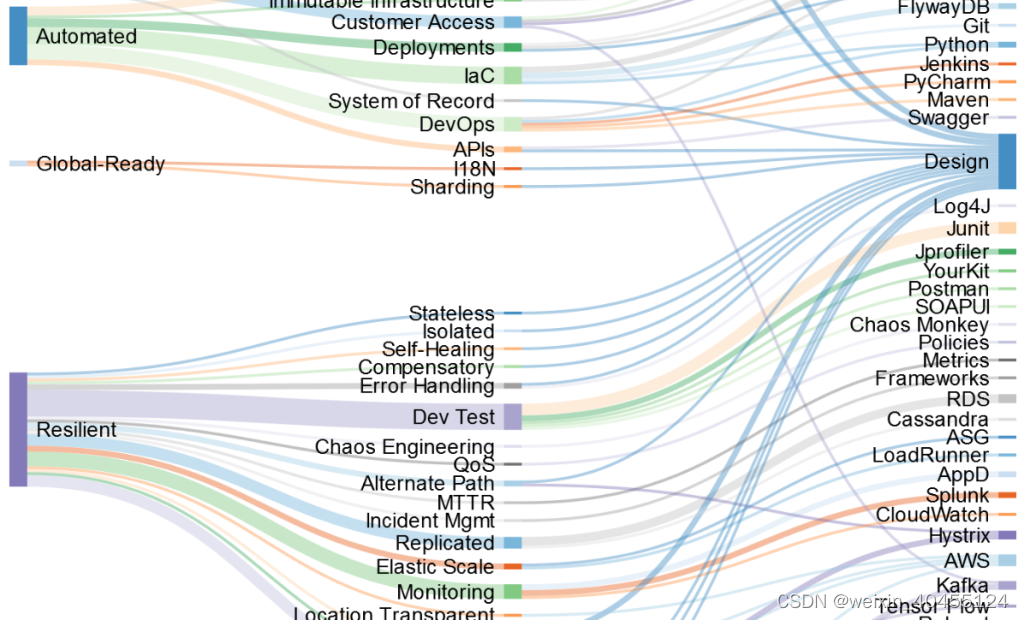

5 The Principles, Practices, Tools Sankey Diagram

5.1 参考url

5.1.1 https://zhuanlan.zhihu.com/p/401010486

5.2 利用sankey将战略原则与实现、工具关联

5.2.1 示意图

6 Business Process Mapping

7 The Law of the Product of Probabilities

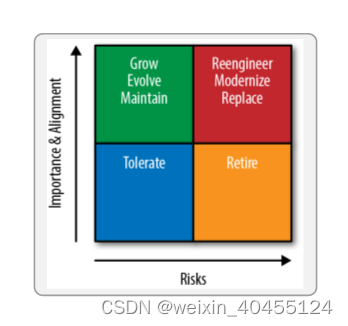

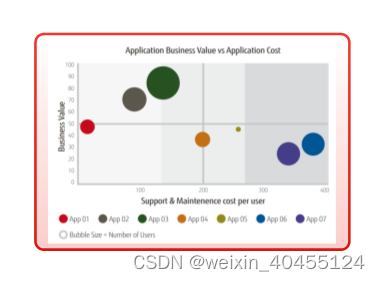

8 Application Portfolio Management

8.1 TOGAF 也有类似观点

8.2 参考URL

- https://blog.csdn.net/jiagoushipro/article/details/125062965

- https://www.leanix.net/en/wiki/ea/application-portfolio-management

8.3 A purposeful APM exercise will help you answer the following questions - Does your application portfolio properly support the current and stated future aims of the business?

- Are you devoting enough resources to your strategic applications?

- Are you providing too much financial support to noncritical applications?

- Are you wasting money on legacy applications of low business value?

- How can you plan future application consolidation or rationalization?

- Can you reduce overall IT cost by changing the way you support certain applications?

- What risks do you have in the portfolio? Where should you focus thought and design effort?

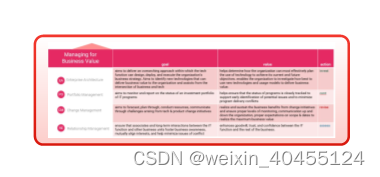

8.4 use Management map to help you

- Identify and eliminate redundant and unused applications.

- Consolidate similar applications into a single new application.

- Retire older and more expensive-to-maintain applications.

- Determine which data flows through which applications to optimize security controls.

8.5 steps

-

- List the known business goals.

-

- List your technological goals

-

- List your applications altogether, and the owners in business and tech.

-

- Apply the APM rubric(评分标准) to the application list to cluster them according to business and technology attributes.

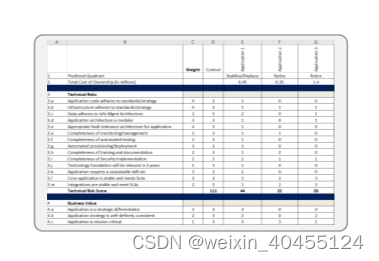

-

- As you start the work, be sure that you first agree on your business goals and the list of applications

-

- make sure that you have the list of the proper owners for each system. You’ll need to consult with these people later when it’s time to negotiate the plans for their applications.

- 3.establish a set of questions

- The questions are divided into business and technology

- They aren’t open-ended, but rather should have a numeric score attached to them, such as 1–5.

-

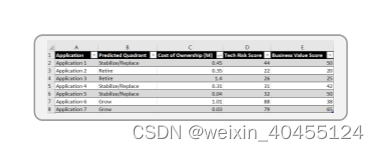

- Evaluate and list strategies for each application-各种维度输出

- Evaluate and list strategies for each application-各种维度输出

注意可以是多种维度的APM ,不仅仅是这个图例,可以看参考URL

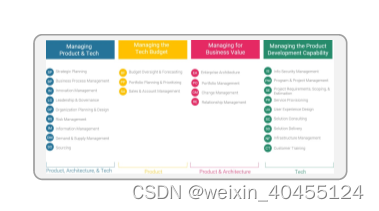

8.6 Planning with Asset Classes

- 给资产/应用打标

- Strategic

- Informational

- to ensure it’s providing the most reliable data in the quickest way, that it enjoys a comprehensive data set

- Transactional

-

Infrastructure

8.7 Capability Mapping

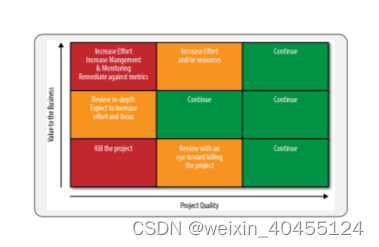

8.8 Project Heat Map

8.8.1 图例

8.8.2 steps

- First, list the projects.

- Next, determine their net value to the business based on standard metrics such as internal rate of return (IRR) or anticipated return on investment (ROI)

- Then, examine the quality of the project based on metrics such as the technology employed, the capabilities it provides, and whether the costs are in line and the timeline is on track

- Finally, you can plot them in a heat map.