©网络研究院

一种名为“RisePro”的新型信息窃取恶意软件正在通过由 PrivateLoader 按安装付费 (PPI) 恶意软件分发服务运营的虚假破解站点进行分发。

RisePro 旨在帮助攻击者从受感染的设备中窃取受害者的信用卡、密码和加密钱包。

本周Flashpoint 和 Sekoia的分析师发现了该恶意软件 ,两家网络安全公司都确认 RisePro 是一个以前未记录的信息窃取程序,现在通过假软件破解和密钥生成器进行分发。

Flashpoint 报告称,威胁行为者已经开始在俄罗斯暗网市场上出售数以千计的 RisePro 日志(从受感染设备窃取的数据包)。

此外,Sekoia 发现 PrivateLoader 和 RisePro 之间存在广泛的代码相似性,这表明恶意软件分发平台现在可能正在传播自己的信息窃取程序,无论是为自身还是作为服务。

目前,RisePro 可以通过 Telegram 购买,用户还可以与开发者和受感染的主机(Telegram bot)进行交互。

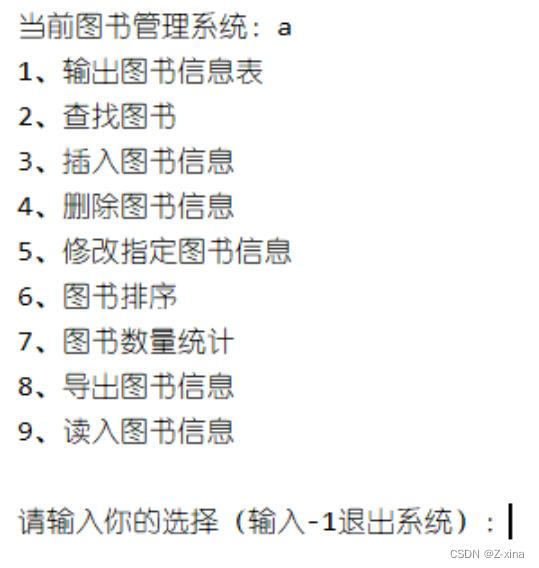

RisePro C2 面板

RisePro 是一种 C++ 恶意软件,根据 Flashpoint 的说法,它可能基于 Vidar 密码窃取恶意软件,因为它使用相同的嵌入式 DLL 依赖项系统。

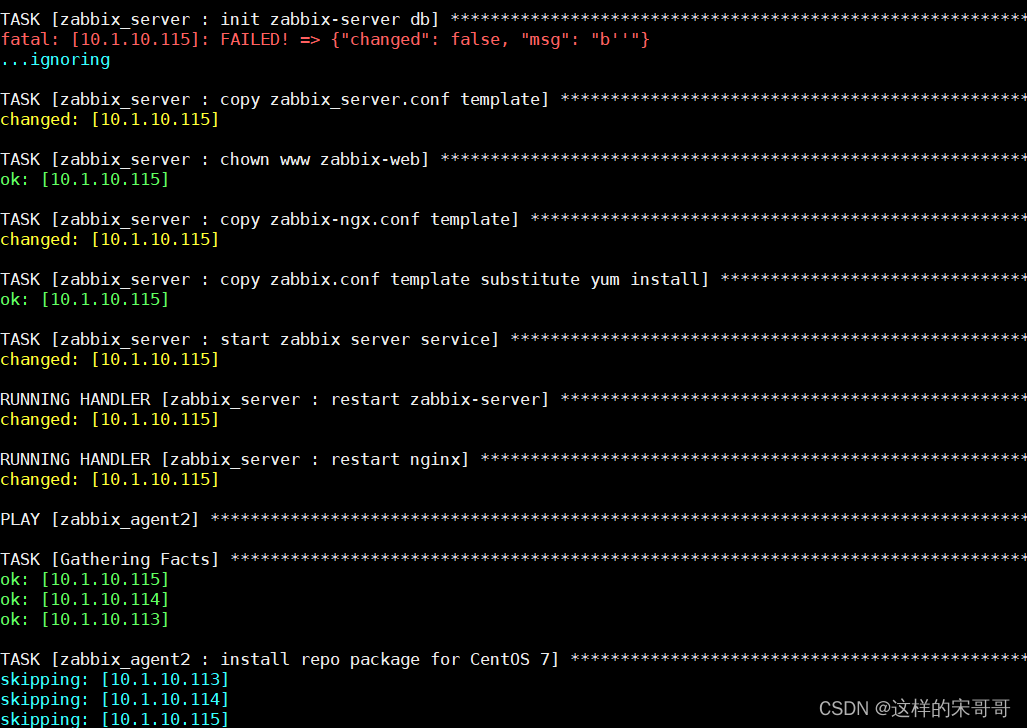

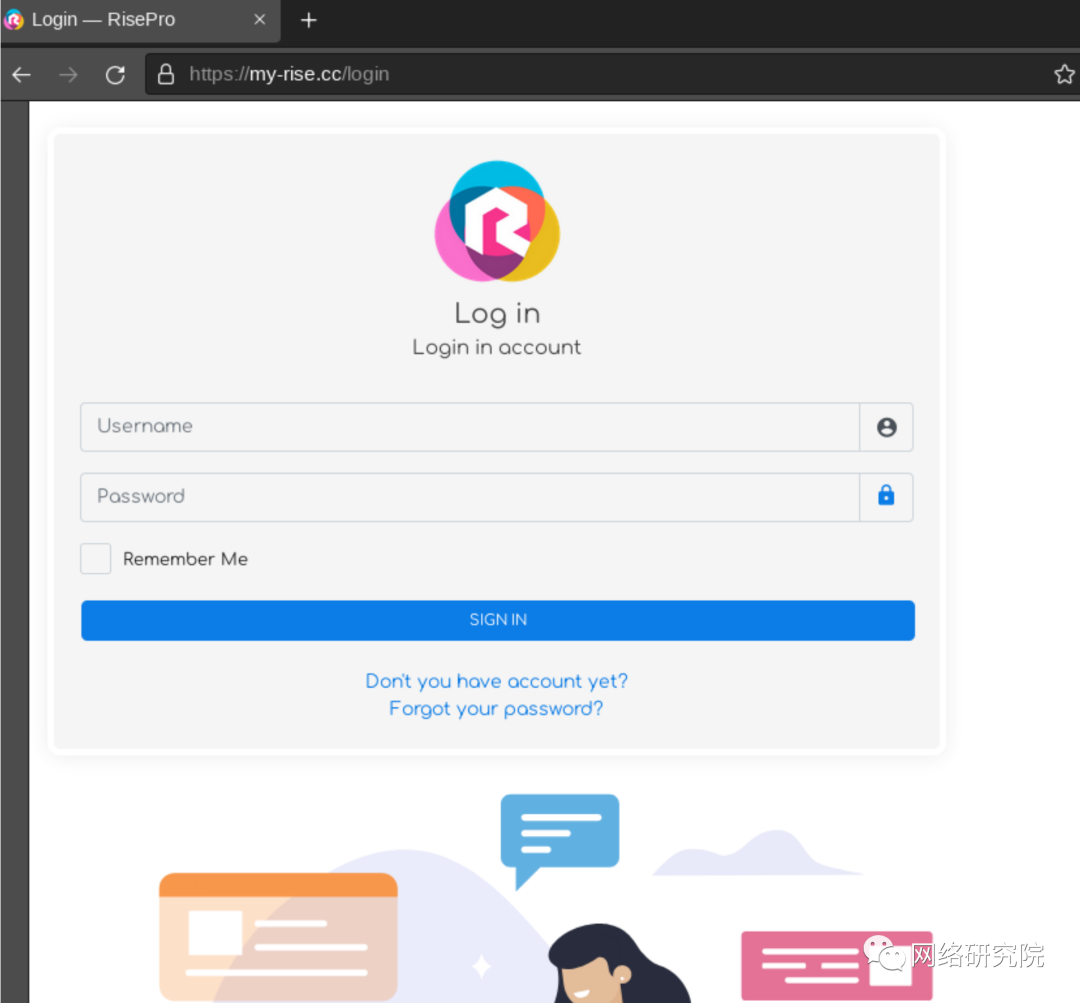

恶意软件工作目录中的 DLL

Sekoia 进一步解释说,RisePro 的一些样本嵌入了 DLL,而在其他样本中,恶意软件通过 POST 请求从 C2 服务器获取它们。

信息窃取者首先通过仔细检查注册表项对受感染的系统进行指纹识别,将窃取的数据写入文本文件,截取屏幕截图,将所有内容打包到 ZIP 存档中,然后将文件发送到攻击者的服务器。

RisePro 试图从应用程序、浏览器、加密钱包和浏览器扩展中窃取各种数据,如下所列:

-

网络浏览器:Google Chrome、Firefox、Maxthon3、K-Melon、Sputnik、Nichrome、Uran、Chromodo、Netbox、Comodo、Torch、Orbitum、QIP Surf、Coowon、CatalinaGroup Citrio、Chromium、Elements、Vivaldi、Chedot、CentBrowser、7start、 ChomePlus、Iridium、Amigo、Opera、Brave、CryptoTab、Yandex、IceDragon、BlackHaw、Pale Moon、Atom。

-

浏览器扩展:Authenticator、MetaMask、Jaxx Liberty Extension、iWallet、BitAppWallet、SaturnWallet、GuildWallet、MewCx、Wombat、CloverWallet、NeoLine、RoninWallet、LiqualityWallet、EQUALWallet、Guarda、Coinbase、MathWallet、NiftyWallet、Yoroi、BinanceChainWallet、TronLink、Phantom、Oxygen , PaliWallet, PaliWallet, Bolt X, ForboleX, XDEFI Wallet, Maiar DeFi Wallet。

-

软件:Discord、battle.net、Authy Desktop。

-

加密货币资产:Bitcoin, Dogecoin, Anoncoin, BBQCoin, BBQCoin, DashCore, Florincoin, Franko, Freicoin, GoldCoin (GLD), IOCoin, Infinitecoin, Ixcoin, Megacoin, Mincoin, Namecoin, Primecoin, Terracoin, YACoin, Zcash, devcoin, digitalcoin,Litecoin,Reddcoin。

除了上述之外,RisePro 还可以扫描文件系统文件夹以查找有趣的数据,例如包含信用卡信息的收据。

PrivateLoader 是一种按安装付费的恶意软件分发服务,伪装成软件破解、密钥生成器和游戏修改。

威胁行为者向 PrivateLoader 团队提供他们希望分发的恶意软件样本、目标标准和付款,然后该团队使用他们的虚假和被黑网站网络来分发恶意软件。

该服务于 2022 年 2 月首次被Intel471发现,而在 2022 年 5 月,趋势科技观察到 PrivateLoader 推出了一种名为“ NetDooka ”的新远程访问木马 (RAT)。

直到最近,PrivateLoader 几乎只分发 RedLine 或 Raccoon,这两种流行的信息窃取工具。

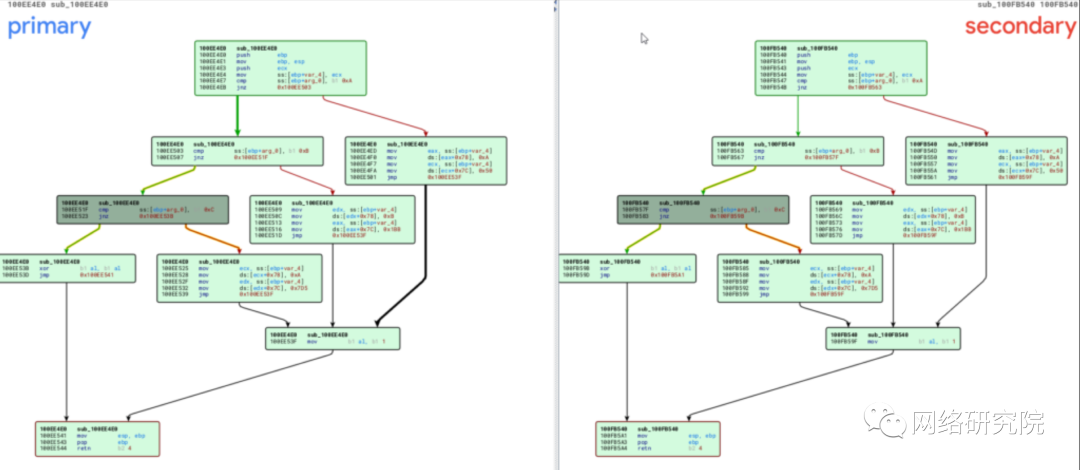

随着 RisePro 的加入,Sekoia 现在报告在新的恶意软件中发现了加载器功能,同时强调其代码的这一部分与 PrivateLoader 的代码有广泛的重叠。

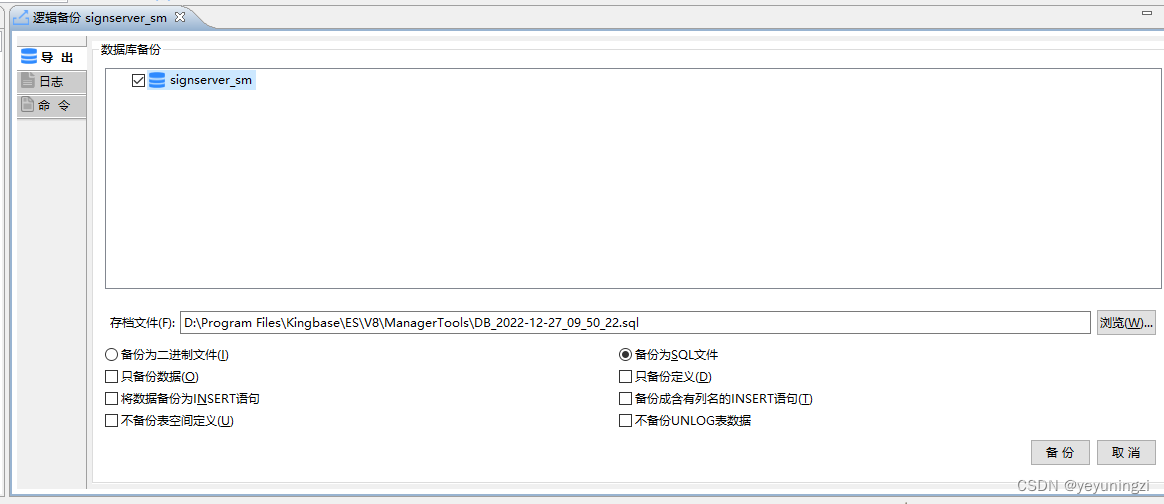

相似之处包括字符串混淆技术、HTTP 消息混淆以及 HTTP 和端口设置。

HTTP 端口设置中的代码相似度为 30%

一种可能的情况是 PrivateLoader 背后的同一个人开发了 RisePro。

另一种假设是,RisePro 是 PrivateLoader 的演变,或者是现在推广类似 PPI 服务的流氓前开发人员的创建。

根据收集到的证据,还无法确定这两个项目之间的确切联系。

窃取信息的新恶意软件通过假冒的破解网站感染使用者RisePro 在俄罗斯市场上的存在,以及窃取器作为按安装付费服务的有效负载的出现,可能表明它在威胁行为者社区中越来越受欢迎和生存。https://mp.weixin.qq.com/s/AEsIFdemKkXjhMWNIvk5uQ