今天继续给大家介绍渗透测试相关知识,本文主要内容是Nmap系统扫描实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、Nmap系统扫描概述

Nmap工具普遍用于进行扫描目标系统的端口开放情况,但是nmap有一些插件库,利用这些nmap插件,就可以实现扫描系统漏洞。

Nmap有以下2个常用的插件库,其代码大多托管在Github平台上。

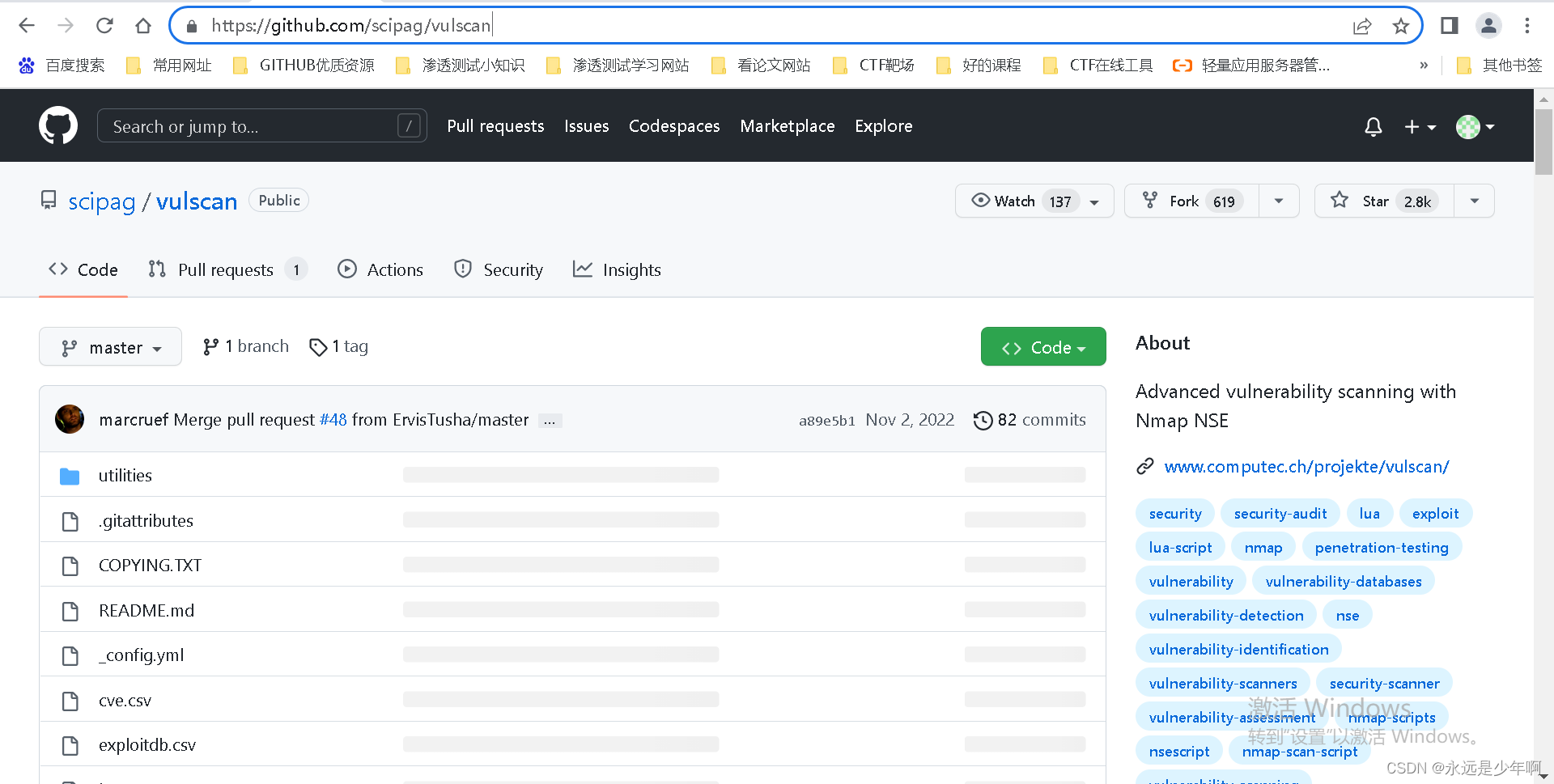

第一个Nmap插件库是vulscan,其URL为:https://github.com/scipag/vulscan。页面如下所示:

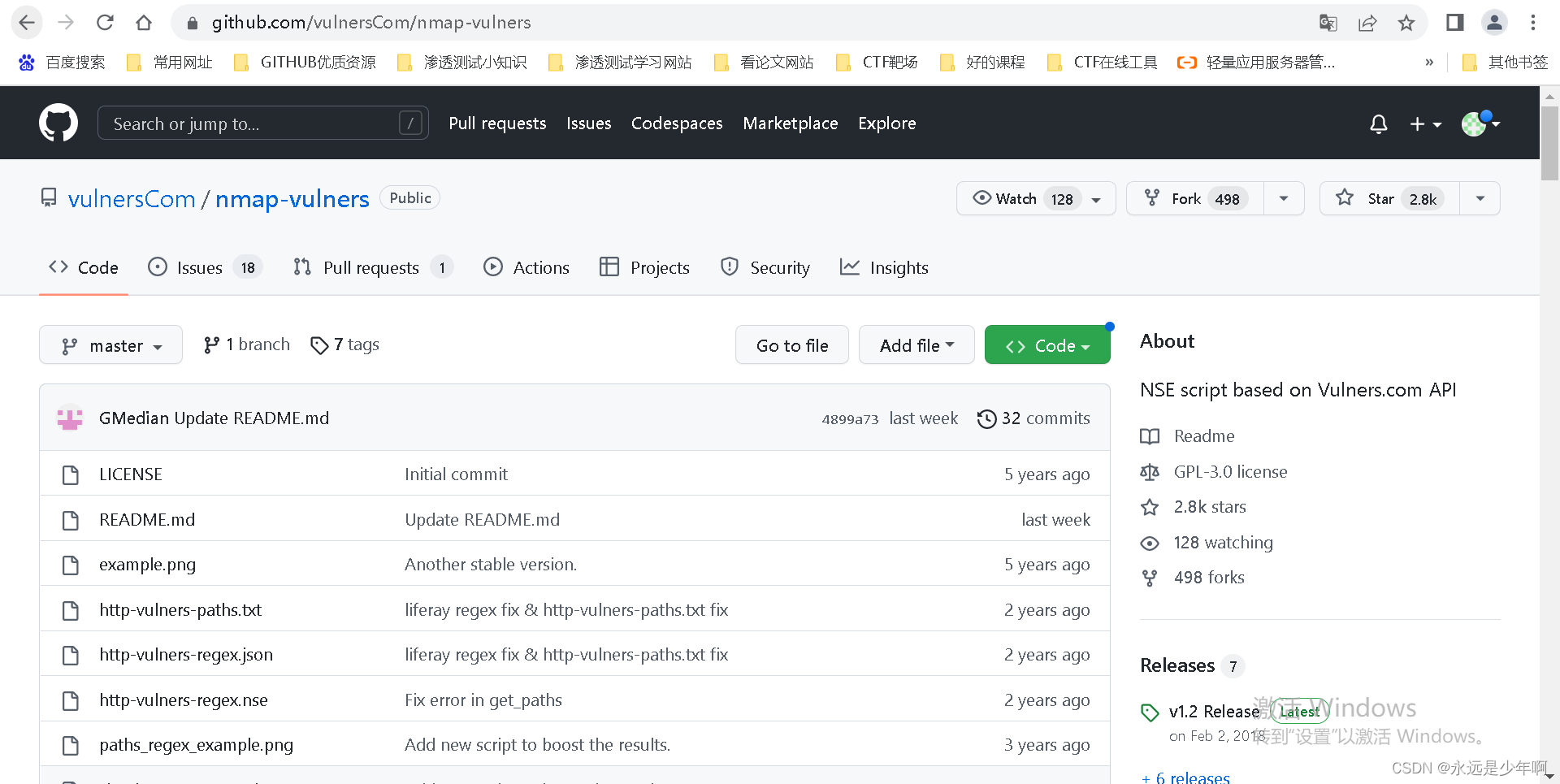

第二个插件库为Vulners,其URL为:https://github.com/vulnersCom/nmap-vulners。主页如下所示:

二、nmap vulscan系统扫描

接下来,我们就调用nmap下vulscan模块插件对目标操作系统进行扫描。

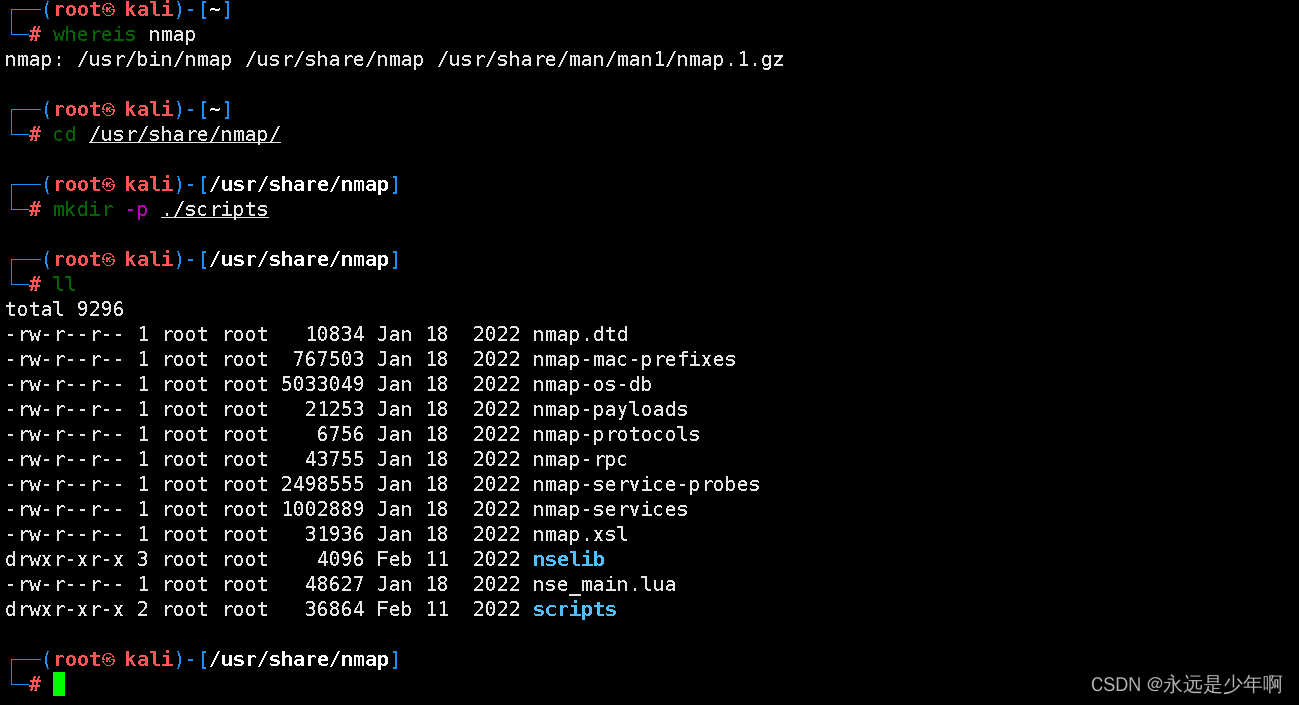

首先,我们在下载到vulsan的安装包后,我们需要在nmap的安装目录下,创建scripts的子目录,如下所示:

接下来,我们需要将下载好的vulscan压缩包上传到该目录下,然后新创建一个名为vulscan的子目录,并且将压缩包内容解压到该子目录下。

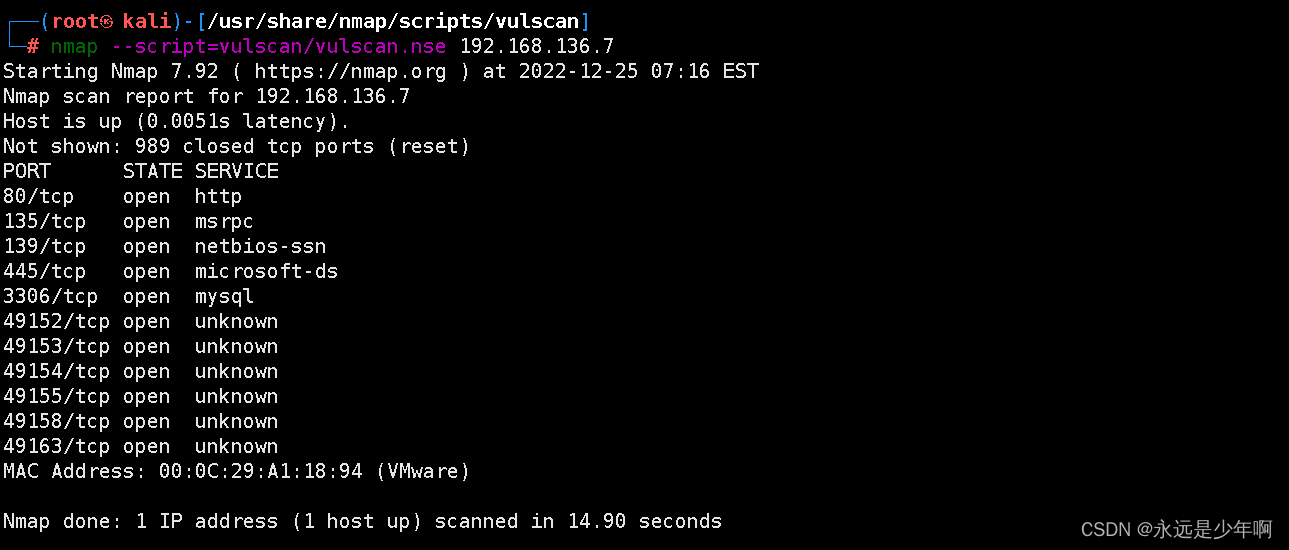

然后,我们就可以执行命令:

nmap --script=vulscan/vulscan.nse 192.168.136.7

上述命令执行结果如下所示:

三、nmap vulners系统扫描

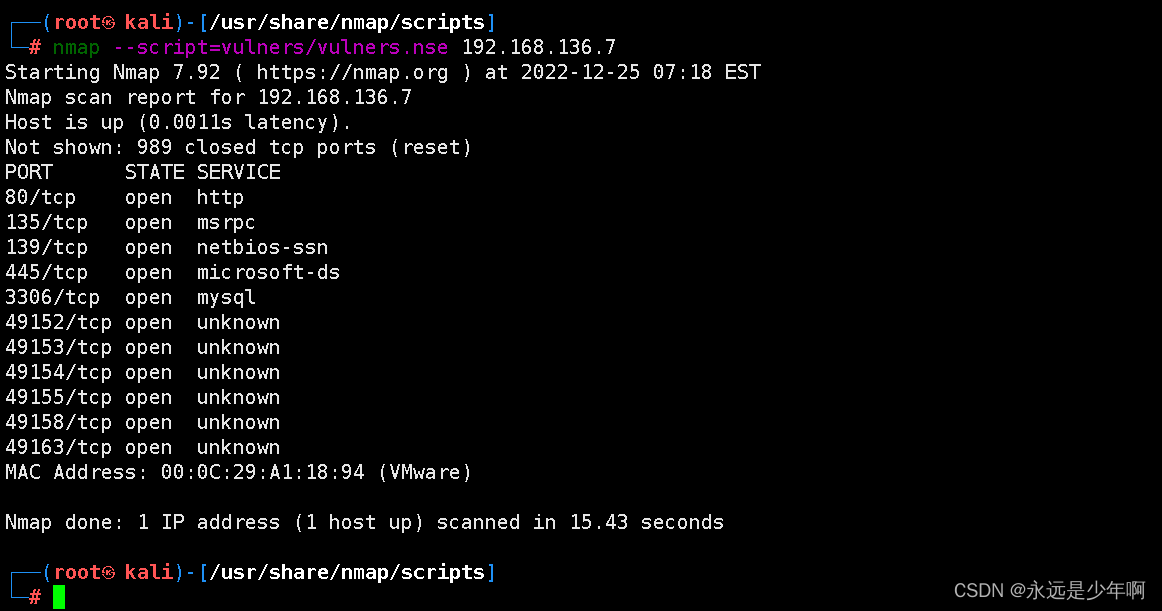

接下来,我们再介绍使用nmap的vulners插件进行系统扫描。与vulscan操作类似,我们也需要将下载下来的压缩包上传后,放到scripts目录下的vulners子目录种。然后执行命令:

nmap --script=vulners/vulners.nse 192.168.136.7

扫描结果如下所示:

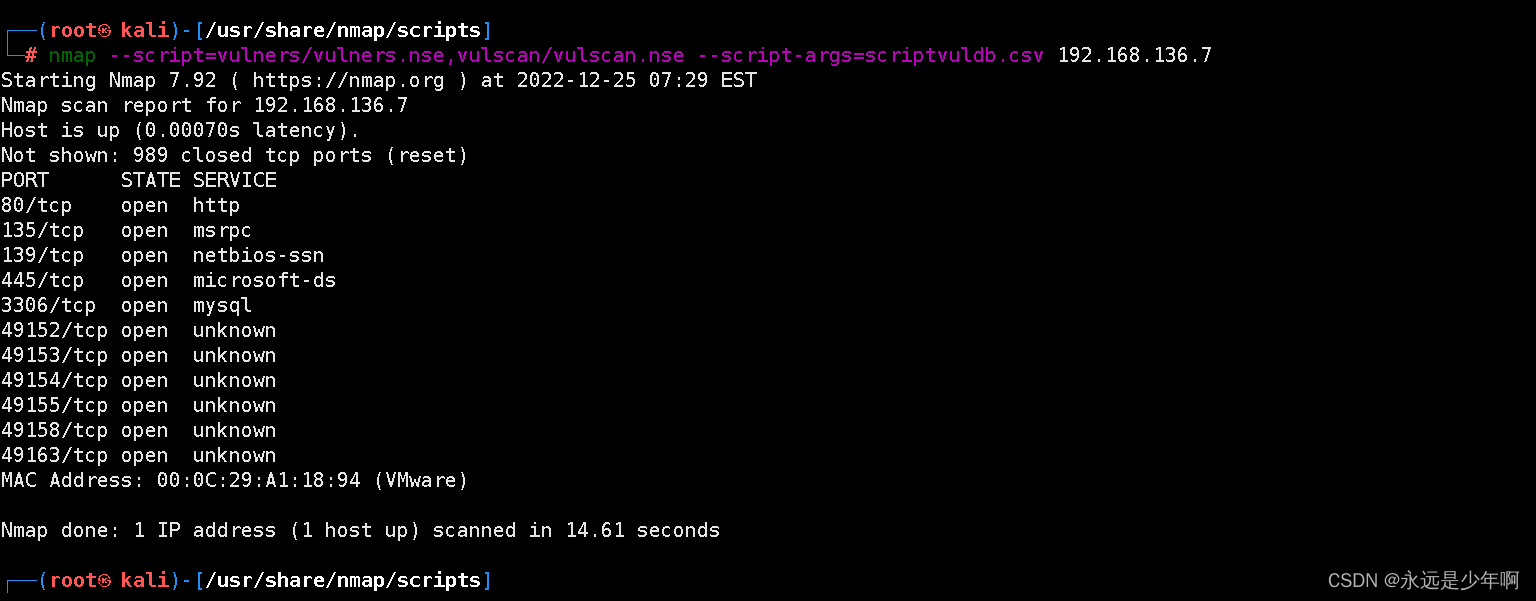

四、两插件联合使用

此外,这两个插件还可以联合起来使用,命令为:

nmap --script=vulners/vulners.nse,vulscan/vulscan.nse --script-args=scriptvuldb.csv 192.168.136.7

扫描结果如下所示:

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200