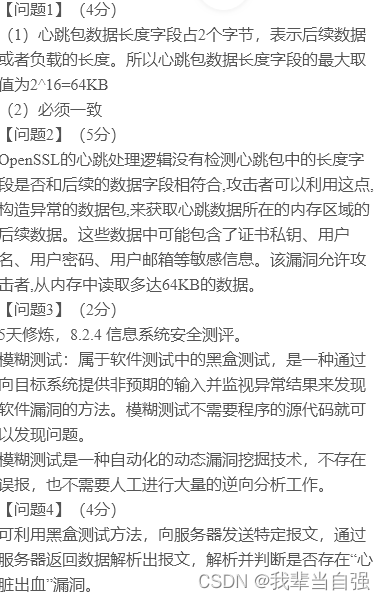

1.第一题

1.动态存储区,分配存储空间和释放存储空间

3.让argv[]中的第9个字符是十进制65即可。

4.缓冲区溢出漏洞,使用安全的strcpy函数,检测边界

第二题

第三题

1.保证M完整性

不能交换,先hash摘要可以减少加密的计算量。

2.实现机密性、完整性

3.

第四题

第五题

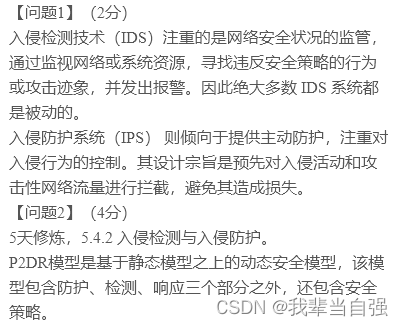

1)ids被动、ips主动

2)防护、检测、响应、安全策略

3)拒绝服务攻击、syn flood攻击

4)syn flood攻击具有固定的攻击行为,攻击特征明显,可使用误用检测进行检测

5)嗅探、包记录、网络入侵

第六题

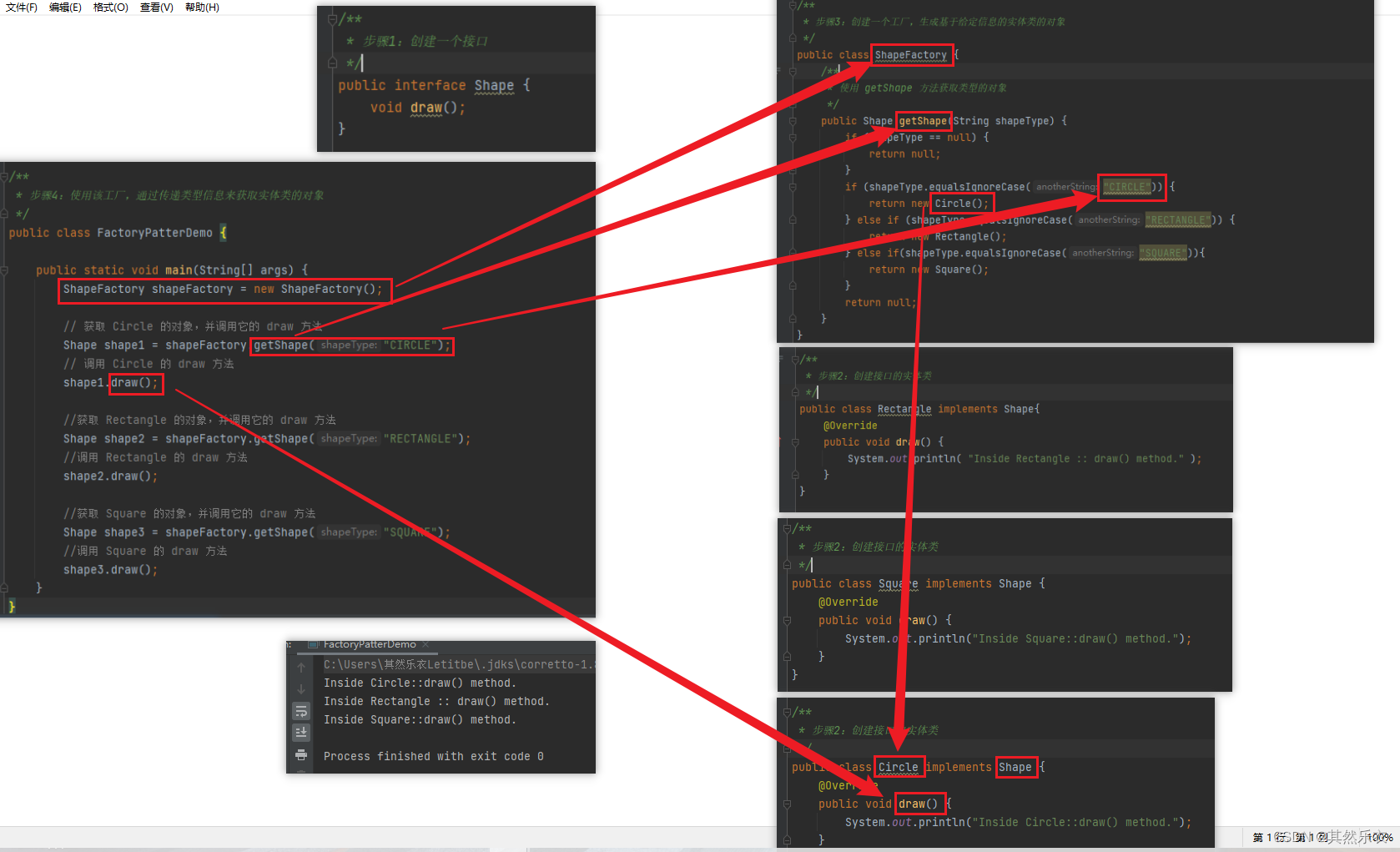

1.常用的访问控制类型主要有自主访问控制、强制访问控制、基于角色的访问控制、基于属性的访问控制

2.

4)保护位 5)访问控制表

3.最小特权原则:指系统中每一个主体只能拥有完成任务所必要的权限集。最小特权管理的目的是系统不应赋予特权拥有者完成任务的额外权限,阻止特权乱用。

第7题

典型的密码破解攻击方法有哪些?

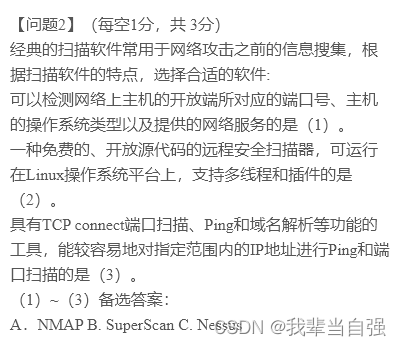

A C B

第8题

1)三 2)一 3)IDS或IPS 4)安全审计 5)堡垒机 6)漏洞扫描器

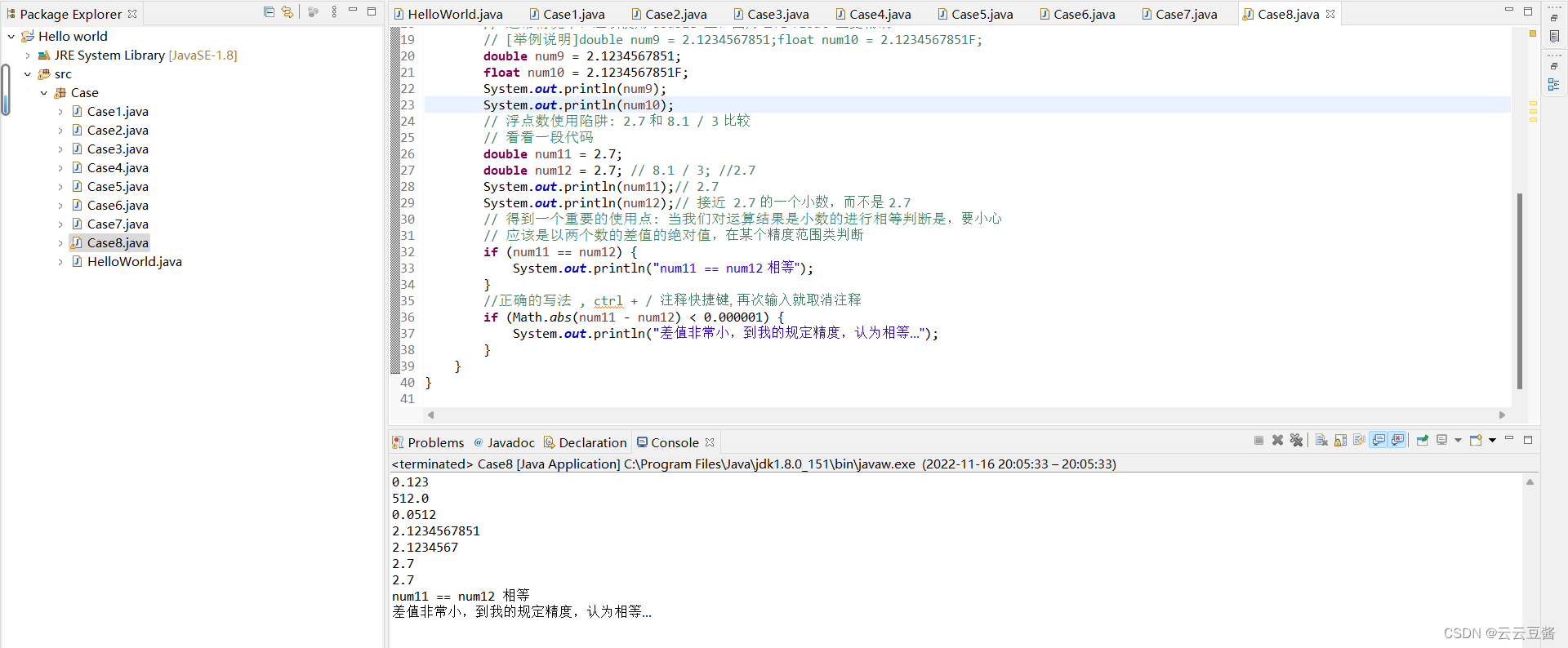

缓冲区溢出

B

3)程序崩溃导致拒绝服务、跳转并且执行一段恶意代码

4)利用编译器的边界检查,来实现缓冲区的保护、在程序指针失效前进行完整性检查、通过操作系统使得缓冲区不可执行,从而阻止攻击者植入攻击代码、强制写正确的代码的方法等等。

1)Dos和DDOS

2)ICMP Flooding

3)UPD Flooding

4)Teardrop

第9题

11)B

C A D B

常见日志文件如下:

lastlog:记录用户最近成功登录的时间

loglog:不良的登录尝试记录

messages:记录输出到系统主控制台以及由syslog系统服务程序产生的消息

utmp:记录当前登录的每个用户

utmpx:扩展的utmp

wtmp:记录每一次用户登录和注销的历史信息。

wimp:扩展的wmp

void.log:记录使用外部介质出现的错误

xferkig:记录fp的存取情况

sulog:记录su命令的使用情况;

acct:记录每个用户使用过的命令

SSH 600

第十题

1)DCOM RPC漏洞;TCP的135号端口

2)应用层

3)UDP的69号端口

4)拒绝服务攻击

顺序扫描蠕虫

netstat是在内核中访问网络连接状态及其相关信息的程序,它能提供tcp连接,TCP和UDP监听,进程内存管理的相关报告。

1)nmap、Nessus

2)cmp

3)who

蜜罐技术

网络蠕虫传播抑制技术的基本原理是利用网络蠕虫的传播特点,来构造一个限制网络蠕虫传播的环境,现在,已有的网络蠕虫传播抑制技术主要基于蜜罐技术,其技术方法是在网络系统设置虚拟机器或虚假漏洞,欺骗网络蠕虫,导致蠕虫的传播能力下降。

第11题

平台即服务PaaS

软件即服务SaaS

数据即服务DaaS

7)AS 8)TGS

2)Kerberos系统使用时间戳来防止重放攻击

3)单点登录

同城 异成

生产中心、同城容灾中心、异地容灾中心

第12题

网络安全旁路。防火墙只能对通过它的网络通信包进行访问控制,而未经过它的网络通信就无能为力。

防火墙不能防止感染病毒、防止后门攻击等功能缺陷,导致一些网络威胁无法阻断

防火墙安全机制形成单点故障和特权威胁。

防火墙无法有效防范内部威胁。

防火墙效用受限于安全规则。防火墙依赖于安全规则更新,特别是采用黑名单策略的防火墙,一旦安全规则更新不及时,极易导致防火墙的保护功能失效。

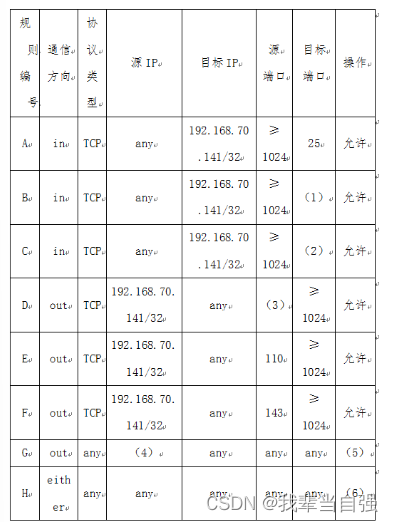

1)110 2)143 3)25 4)192.168.12.0/24 5)允许 6)禁止

7)access.conf 8)secrect 9)192.168.11

11)iptables -L

第13题

1)物理 2)逻辑 3)C 4)D

5)信息安全

6)安全保密员

7)系统管理员

8)安全审计员

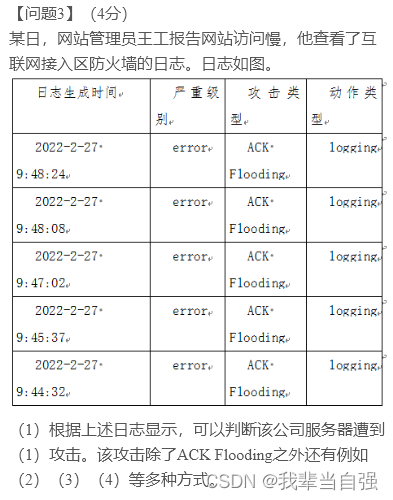

1)TCP,UDP

2)针对web服务器的SYN-Flooding攻击

3)B

1)etc/shadow

2)chmod 600 /etc/inetd.conf;600表示的权限只有文件的所有者可读写。

系统 安全 审计

第14题

第15题

1)资产

2)脆弱性

3)威胁

4)影响

红色蠕虫

grep

log

parser