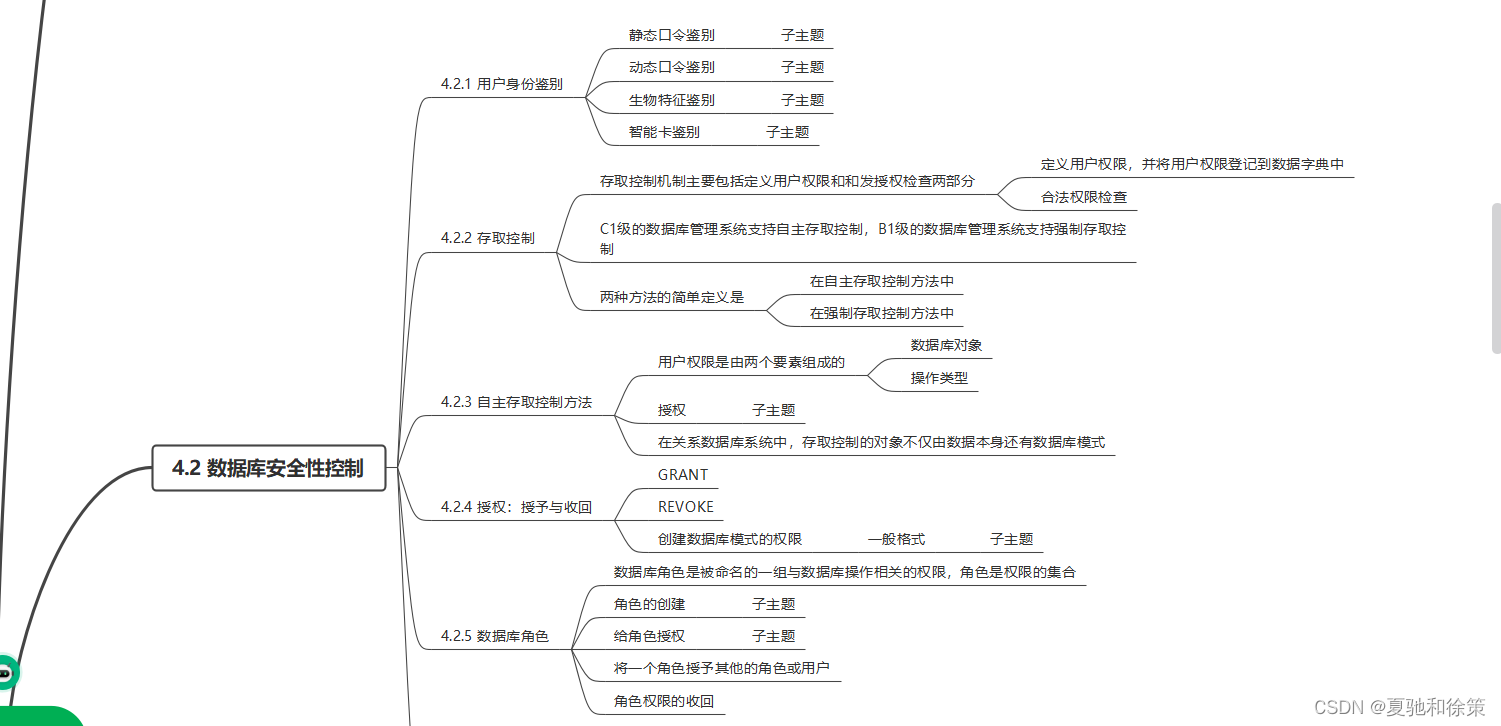

思维导图:

前言:

-

整体理解

- 计算机系统中的安全措施是层级设置的。

- 用户首先需通过身份鉴定进入系统,然后受到多种控制和保护。

-

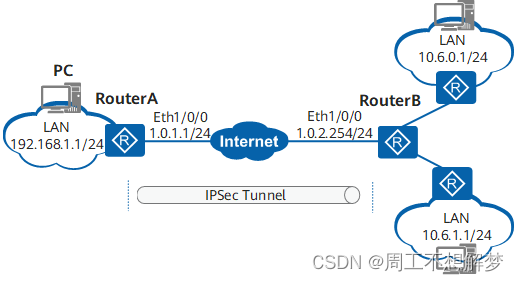

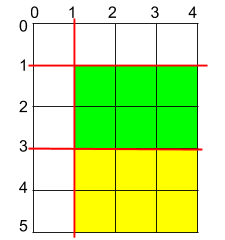

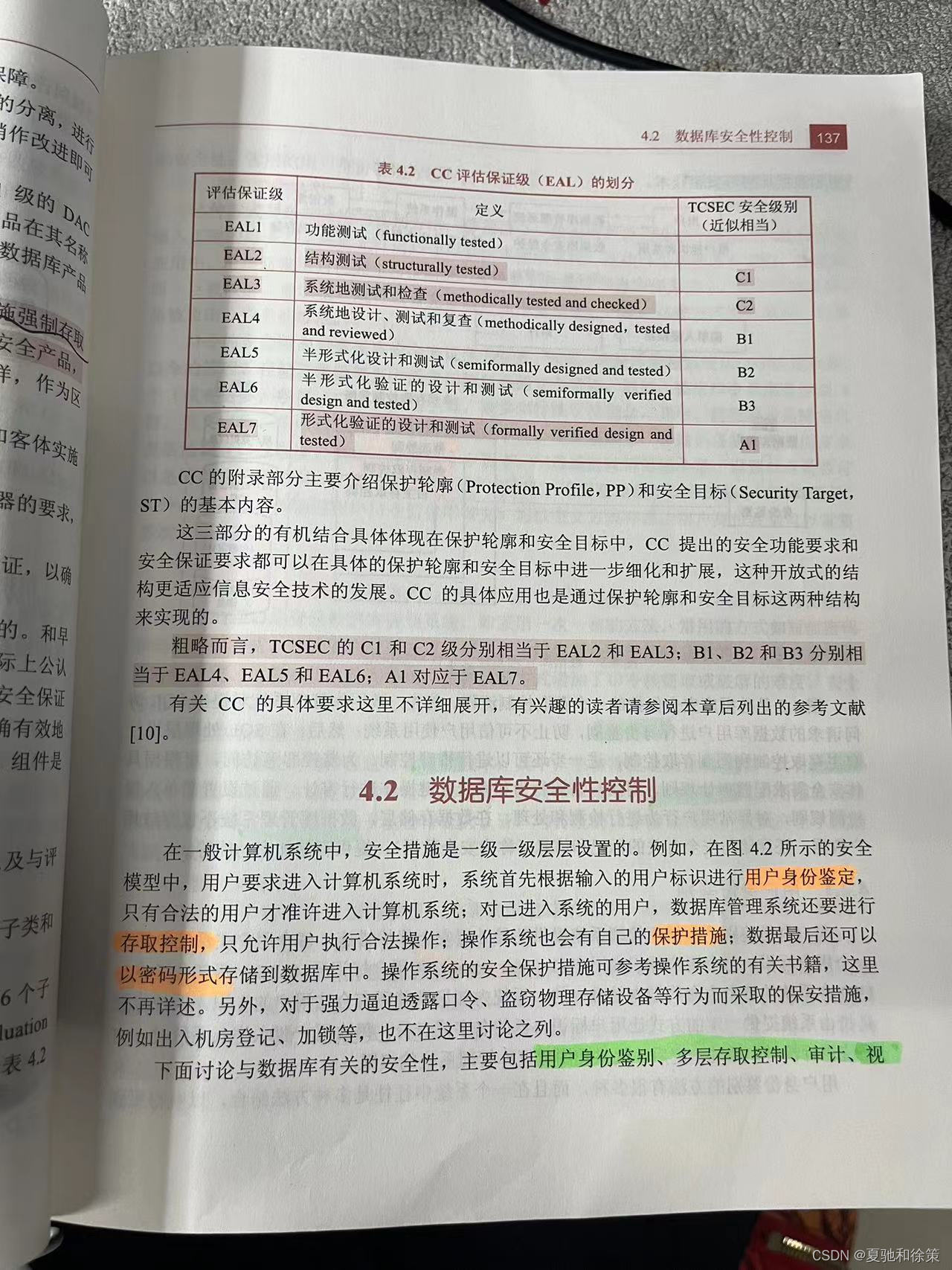

安全模型(图4.2)

- 用户进入计算机系统时需进行身份鉴定。

- 合法用户进入后,数据库管理系统实施存取控制。

- 数据最终可以被加密存储在数据库中。

- 操作系统也设有自己的安全措施,但本文未详细描述。

- 物理安全如出入机房登记、加锁等不在讨论范围内。

-

数据库安全技术

- 用户身份鉴别: 识别并验证用户的身份。

- 多层存取控制: 控制用户在数据库中的不同级别的访问权限。

- 审计: 跟踪用户的数据库操作,用于后续检查。

- 视图: 提供部分数据视角,隐藏敏感信息。

- 数据加密: 保护数据的机密性,使其不被非法访问者轻易理解。

-

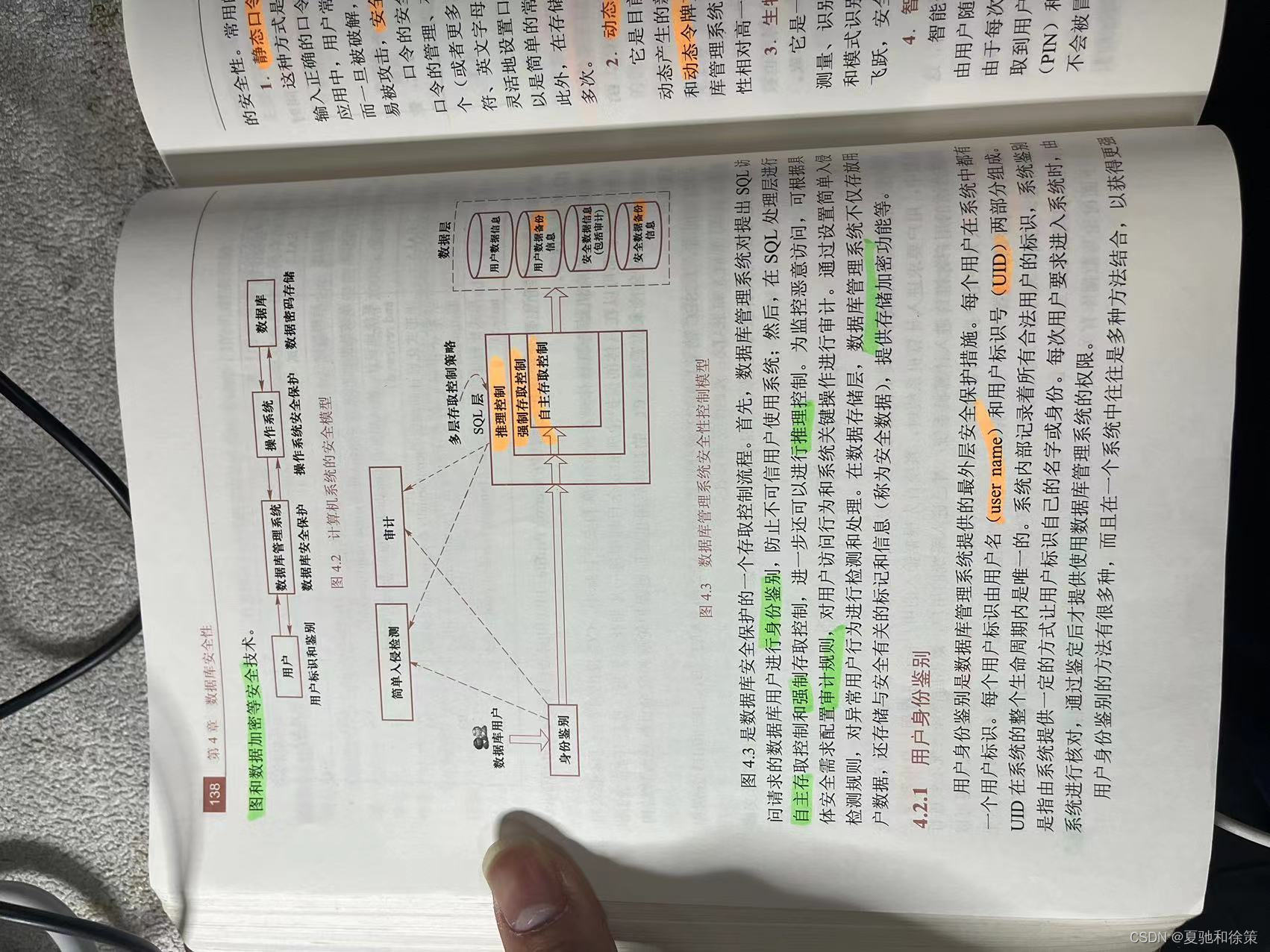

数据库管理系统安全性控制模型(图4.3)

- 开始于对SQL访问请求的身份鉴别。

- SQL处理层中进行自主与强制存取控制,有时伴有推理控制。

- 为防止恶意访问,可以配置审计规则。

- 通过入侵检测规则,对异常用户行为进行识别。

- 数据存储层包含用户数据和与安全相关的数据,后者称为安全数据。

- 提供存储加密功能保护数据。

重点:

- 数据库安全不仅仅是存取控制,还包括身份鉴别、审计、数据加密等多个方面。

- 安全措施需要在计算机系统的多个层级进行实施。

难点:

- 理解多层存取控制如何与身份鉴别、审计等措施结合,形成一个完整的安全体系。

易错点:

- 可能会误认为只要设置了存取权限就足够了,实际上还需要结合其他安全技术进行综合保护。

我的理解:

这段前言主要讨论了数据库安全性控制的重要性和组成部分。为了帮助你理解,我将分点概括这段前言的主要内容:

-

层级的安全措施:

- 安全在计算机系统中是分层次进行的。从用户身份验证到数据的加密存储,每一步都涉及到安全的考虑。

-

用户身份鉴定:

- 当用户尝试进入计算机系统时,系统会根据用户提供的身份标识对其进行身份鉴定。

- 只有经过鉴定的合法用户才能进入系统。

-

数据库存取控制:

- 对于已经进入系统的用户,数据库管理系统进一步进行存取控制。

- 这意味着,即使是合法用户,也只能执行那些被授权给他们的操作。

-

操作系统的保护措施:

- 除了数据库管理系统外,操作系统本身也有一系列的安全保护措施。

- 本段没有详细描述这些措施,但建议读者查阅相关资料了解。

-

数据的密码存储:

- 为了进一步增强数据的安全性,数据可以被加密后存储在数据库中。

-

数据库安全技术:

- 这部分详细描述了与数据库安全性相关的一些技术,包括用户身份鉴别、多层存取控制、审计、视图和数据加密。

-

图解解释:

- 提供了两张图(图4.2和图4.3)以图形方式说明了计算机系统的安全模型和数据库管理系统的安全控制流程。

要理解这段前言,关键是要明白数据库安全不仅仅是设置密码或限制访问。它是一个多层次、全方位的过程,包括身份鉴定、存取控制、数据加密等多个方面。每一个环节都非常关键,缺失任何一个都可能导致整个系统的安全性受到威胁。

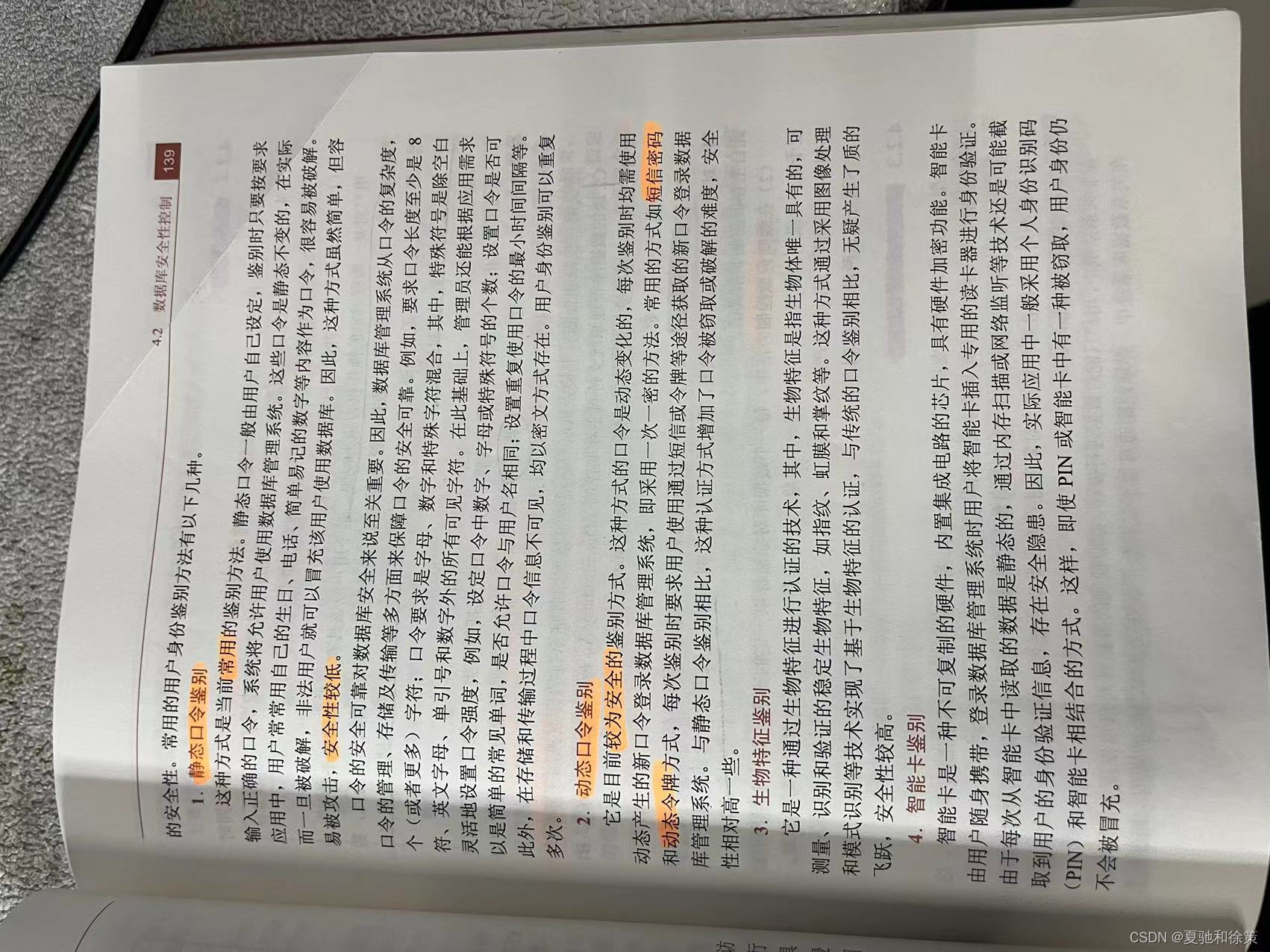

4.2.1 用户身份鉴别

4.2.1 用户身份鉴别

定义:用户身份鉴别是数据库管理系统提供的最外层安全保护措施。系统内部记录着所有合法用户的标识,并由系统核对每次用户要求进入的身份。

- 用户标识:由用户名和用户标识号(UID)组成,UID在系统生命周期内是唯一的。

鉴别方法:

-

静态口令鉴别

- 描述:用户自设口令进行鉴别。

- 问题:口令常为生日、电话等,易被破解。

- 改进:复杂度要求、口令管理、加密存储及传输。

-

动态口令鉴别

- 描述:每次鉴别需使用新口令。

- 实现:如短信密码和动态令牌。

- 优点:增加破解难度,安全性较高。

-

生物特征鉴别

- 描述:通过生物特征如指纹、虹膜进行认证。

- 优点:基于生物特征的认证,安全性较高。

-

智能卡鉴别

- 描述:使用内置集成电路的智能卡进行验证。

- 安全措施:结合个人身份识别码(PIN)和智能卡。

总结:为提高数据库安全性,系统提供多种鉴别方法,实际应用中可结合多种方法增强安全性。

我的理解:

这一节主要讲述的是“用户身份鉴别”在数据库管理系统中的重要性及其实现方法。下面简要归纳这一节的核心概念:

-

用户身份鉴别:为确保数据库的安全性,系统需要核实请求访问的用户是否有权访问。这就需要鉴别用户身份,确保他们是合法的用户。

-

用户标识:每个用户有唯一的标识,包括用户名和UID。UID特别重要,因为它在整个系统的生命周期中是唯一的,这有助于精确地区分每个用户。

-

鉴别方法:

- 静态口令鉴别:用户使用固定的密码登录。尽管这种方法简单,但安全隐患大,因为用户可能使用容易猜测的密码。

- 动态口令鉴别:每次登录都使用一个新的密码。这提高了安全性,因为即使密码被截获,它很快就会失效。

- 生物特征鉴别:基于生物特征(如指纹、虹膜)进行用户鉴别,提供了更高的安全性,因为这些生物特征是独特的。

- 智能卡鉴别:使用带有加密芯片的卡进行鉴别。为了增加安全性,这通常与PIN码结合使用。

核心理解:为了保护数据库,我们需要确保只有合法的用户可以访问它。为此,我们可以使用各种方法来鉴别用户身份,从简单的静态密码到更高级的生物特征鉴别。在选择方法时,需要考虑安全性和实用性,以确保数据库的安全性同时又不给合法用户带来太大的麻烦。

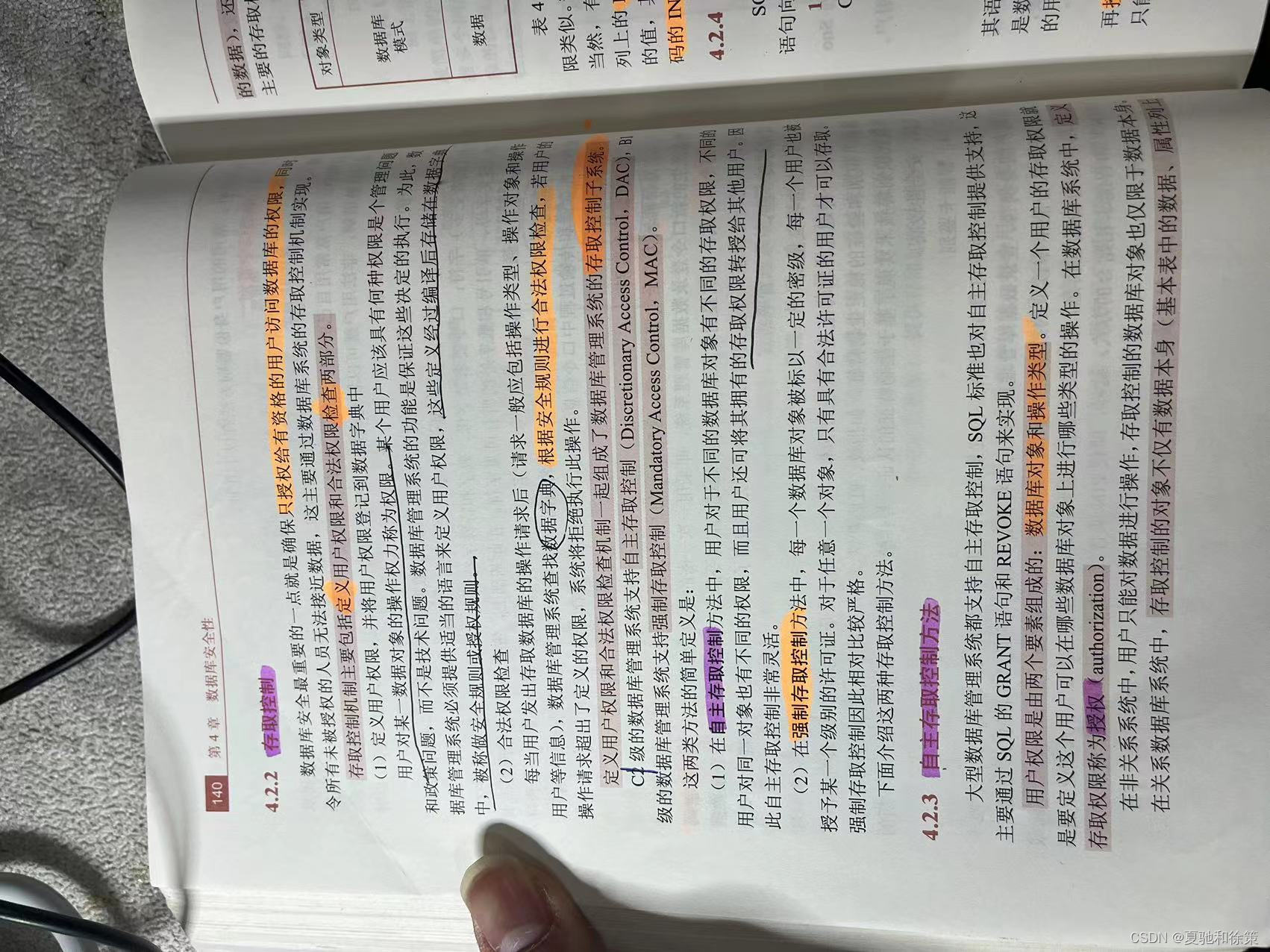

4.2.2 存取控制

4.2.2 存取控制

核心目标:确保仅授权用户访问数据库,未授权人员无法访问。

存取控制机制:

-

定义用户权限

- 权限:用户对数据对象的操作权力。

- 决策:决定用户权限是管理和政策问题,而非技术问题。

- 工具:数据库管理系统提供语言定义用户权限。

- 存储:权限定义存储于数据字典,称为安全规则或授权规则。

-

合法权限检查

- 过程:用户请求访问时,系统检查数据字典的安全规则。

- 结果:若请求超出定义权限,操作被拒绝。

这两部分组合形成了数据库管理系统的存取控制子系统。

存取控制方法:

-

自主存取控制 (DAC)

- 特点:

- 用户对不同数据库对象有各自的权限。

- 用户对同一对象的权限可不同。

- 用户可将权限转授他人。

- 优势:灵活性高。

- 特点:

-

强制存取控制 (MAC)

- 特点:

- 数据库对象有固定密级标签。

- 用户被授予特定级别许可。

- 只有合法许可的用户能存取特定密级对象。

- 优势:安全性更高,规则严格。

- 特点:

总结:存取控制是数据库安全的核心,确保只有合法用户可以访问数据。其通过定义用户权限和进行合法性检查来实施。根据需求和安全性级别,可以选择DAC或MAC方法进行存取控制。

我的理解:

这一节“存取控制”主要探讨了如何确保数据库的安全性,确保只有授权的用户可以访问数据库内容,同时保护数据库免受未经授权的访问。以下是关于这一节的核心理解:

-

存取控制的意义:确保数据库的安全是通过控制谁可以访问数据、如何访问和在何种条件下访问来实现的。

-

定义用户权限:

- 每个用户在数据库中都有一定的权限或操作权力,这些权限决定了用户可以对哪些数据进行何种操作。

- 确定用户的权限更多是基于组织或公司的政策和管理决策,而非纯技术问题。

- 这些权限被定义并存储在数据字典中,作为安全或授权规则。

-

合法权限检查:

- 当用户试图访问数据库时,系统会核查他们的请求与数据字典中的权限定义是否匹配。

- 如果用户的请求超出了他们的授权范围,那么系统会拒绝该请求。

-

存取控制方法:

- 自主存取控制 (DAC):基于用户和他们对特定数据的权限。用户可以为不同的数据设置不同的权限,并且还可以将权限授权给其他用户。这种方法相对灵活。

- 强制存取控制 (MAC):每个数据项和用户都有一个安全级别或标签。只有当用户的安全级别匹配或高于数据的安全级别时,他们才能访问数据。这种方法更加严格和安全。

核心理解:为了维护数据库的安全性,必须精心控制对其的访问。存取控制不仅是为了决定谁可以访问数据库,而且还要确定他们可以进行哪些操作。通过使用DAC或MAC方法,组织可以选择适合其需求的存取控制策略。

4.2.3 自主存取控制方法

4.2.3 自主存取控制方法

-

基本概念:

- 自主存取控制:它允许用户定义和控制对数据的访问权限。大型数据库管理系统和SQL标准均支持此方法。

- 用户权限:由两部分组成:数据库对象(你想访问什么)和操作类型(你想做什么)。

- 授权:定义存取权限的过程。

-

SQL中的存取控制:

- 使用GRANT语句赋予权限。

- 使用REVOKE语句撤销权限。

-

数据库对象和操作:

- 在非关系系统中,只对数据进行操作,存取对象限于数据。

- 在关系数据库中,对象包括数据(如基本表、属性列)和数据库模式(如数据库、基本表、视图和索引的创建)。

-

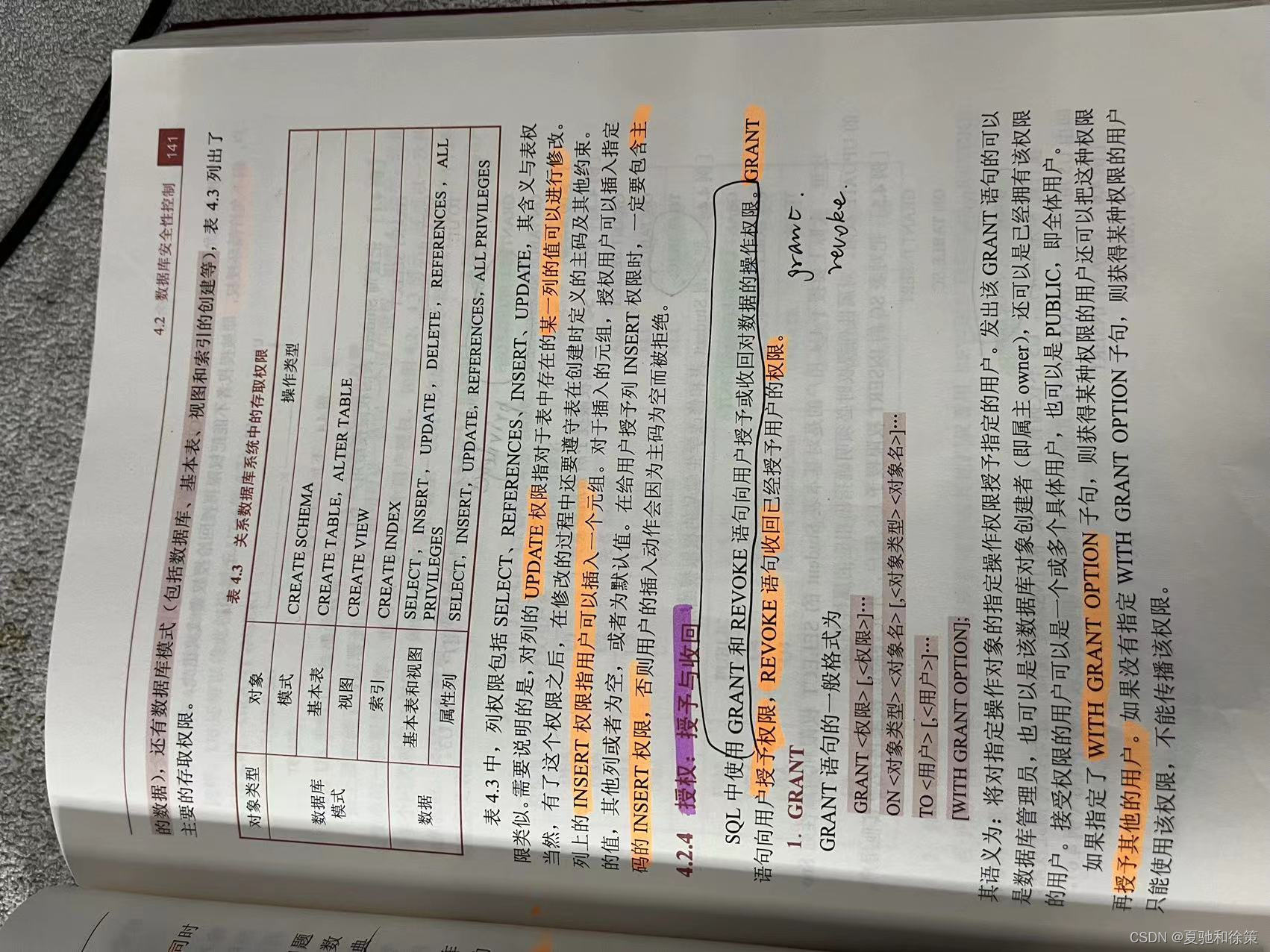

表4.3概述:

- 对象类型:数据库、模式、基本表、视图、数据和索引。

- 主要操作:如创建、修改、选择、插入、更新、删除和引用。

- 列权限的特别注意点:

- UPDATE权限:允许修改表中某列的值,但需要遵循已定义的约束。

- INSERT权限:允许用户插入新的元组。授权列的INSERT权限时,必须包括主键的INSERT权限。

核心理解:自主存取控制允许数据库管理员或用户根据需要为其他用户授予或撤销访问数据库的权限。这些权限定义了用户可以访问的数据库对象以及他们可以执行的操作。在关系数据库中,这些权限更为复杂,因为它们不仅包括对数据本身的操作,还涉及到数据库模式和相关对象的操作。

我的理解:

这一节“自主存取控制方法”深入探讨了数据库中的访问控制方法,特别是关系数据库管理系统。以下是这一节概念的简化和解释:

自主存取控制方法

-

自主存取控制:

- 它是一个机制,允许用户或管理员为其他用户设置或撤销数据库中的访问权限。

- 不同于强制存取控制,这种方法更加灵活,因为权限可以由数据的所有者授予或撤销。

-

用户权限:

- 用户权限定义了用户可以访问哪些数据库对象(例如,表或列)以及他们可以执行哪些操作(例如,读、写或修改)。

- 这不是一个纯技术的决策,而是一个管理和策略决策。

-

SQL的授权机制:

- 通过使用SQL的

GRANT和REVOKE命令,可以给予或撤回数据库中的特定权限。

- 通过使用SQL的

-

关系数据库的存取对象和操作:

- 存取对象不仅包括数据本身,还包括更高级的结构,如数据库模式、基本表、视图等。

- 操作类型可以是创建、修改、查询、插入、更新或删除数据等。

-

特殊列权限:

- 列权限是特定于关系数据库列的权限。

- 例如,

UPDATE权限允许修改某列的值,但必须遵循某些约束;而列的INSERT权限可能需要主键权限,因为没有主键,新的记录可能无法插入。

总结:

自主存取控制方法允许数据库中的数据所有者或管理员授予或撤销其他用户的权限。这些权限定义了用户可以执行的操作和他们可以访问的数据。在关系数据库中,这涉及到更多的对象和操作类型,需要仔细管理以确保数据的安全性和完整性。

4.2.4 授权;授予与收回

4.2.4 授权:授予与收回

- 概述:在SQL中,

GRANT和REVOKE语句分别用于向用户授予权限和收回已授予权限。

1. GRANT

-

语法:

GRANT <权限>[,<权限>]… ON <对象类型> <对象名>[,<对象类型> <对象名>]… TO <用户>[,<用户>…[WITH GRANT OPTION]; -

说明:

- 发出

GRANT命令的可以是数据库管理员、对象的属主,或已拥有该权限的用户。 - 接受权限的可以是一个或多个具体用户,或是所有用户(

PUBLIC)。 - 若指定了

WITH GRANT OPTION,授权用户还能将此权限授予他人。 - 没有指定

WITH GRANT OPTION,授权用户仅能使用权限,不能授权他人。

- 发出

-

限制:被授权者不能把权限再授予授权者或其祖先,防止循环授权。

-

示例:

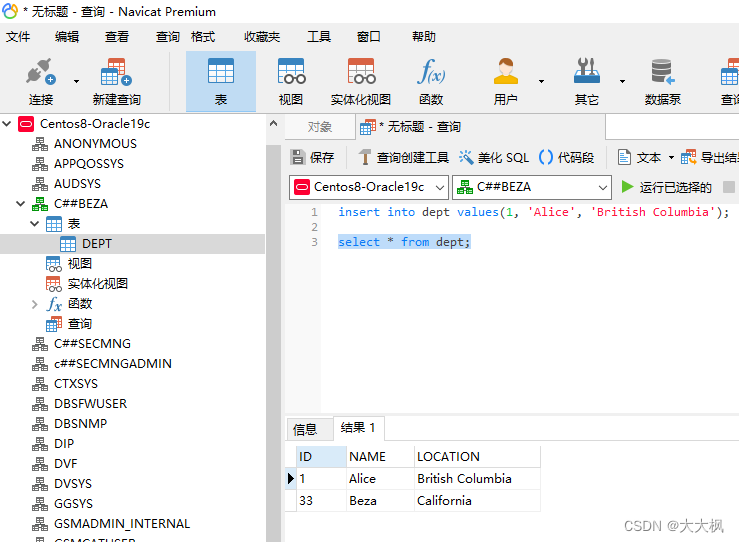

- [例4.1] 授予用户U1查询Student表的权限:

GRANT SELECT ON TABLE Student TO U1; - [例4.2] 授予用户U2和U3查询Student表和Course表的全部权限:

GRANT ALL PRIVILEGES ON TABLE Student,Course TO U2,U3; - [例4.3] 授予所有用户查询表SC的权限:

GRANT SELECT ON TABLE SC TO PUBLIC; - [例4.4] 授予用户U4查询Student表和修改学号的权限:

GRANT UPDATE(Sno), SELECT ON TABLE Student TO U4; - [例4.5] 授予U5用户插入表SC的权限,并允许他传递此权限:

GRANT INSERT ON TABLE SC TO U5 WITH GRANT OPTION; - [例4.6] U5将插入表SC的权限授予U6:

GRANT INSERT ON TABLE SC TO U6 WITH GRANT OPTION; - [例4.7] U6将插入表SC的权限授予U7:

GRANT INSERT ON TABLE SC TO U7;

- [例4.1] 授予用户U1查询Student表的权限:

-

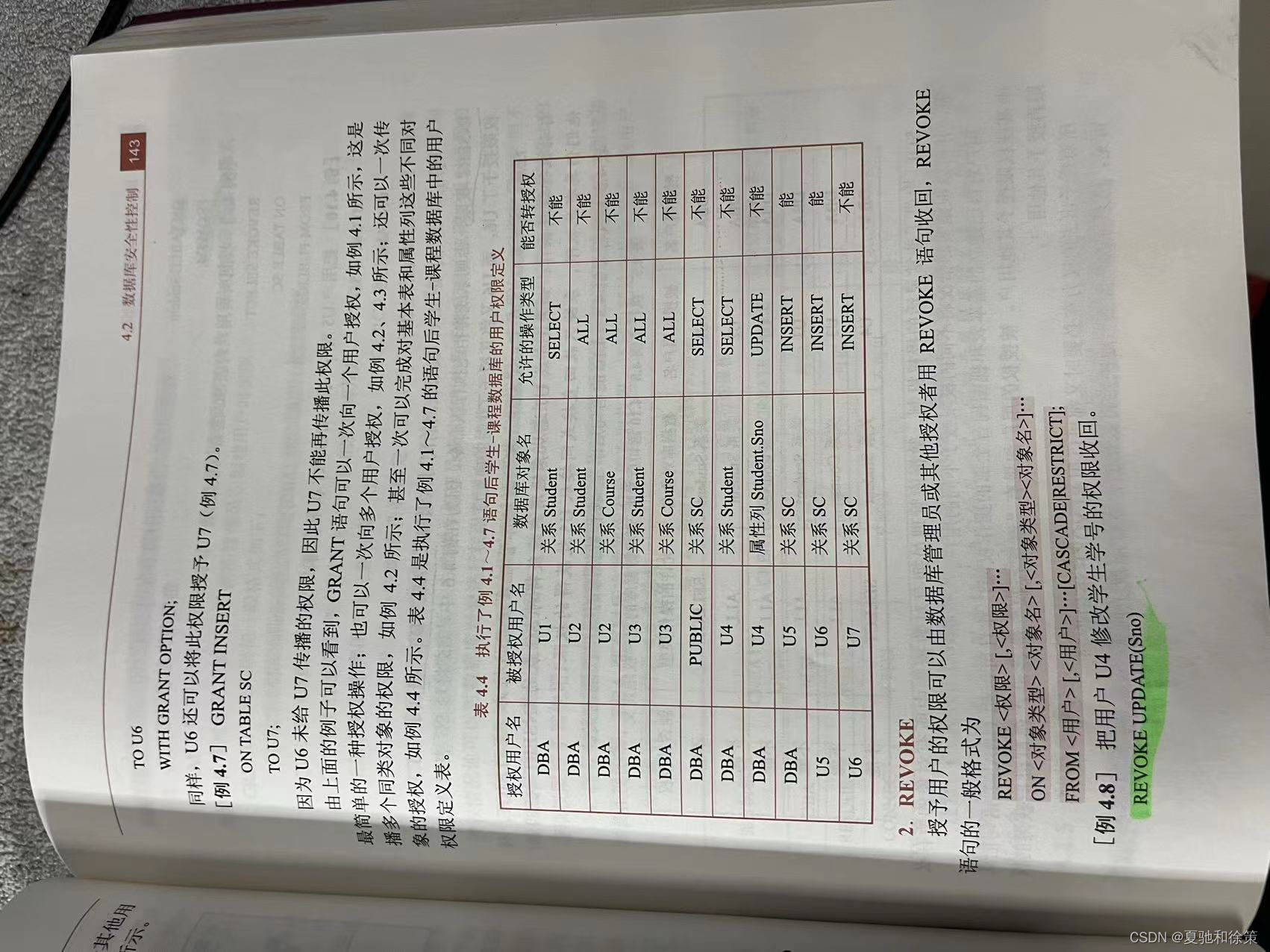

权限定义:

授权用户名 被授权用户名 数据库对象名 允许的操作类型 能否转授权 DBA U1 关系Student SELECT 不能 DBA U2 关系Student ALL 不能 ... ... ... ... ...

2. REVOKE

-

概述:授予的权限可以使用

REVOKE语句被撤回,可由数据库管理员或其他授权者执行。 -

语法:

REVOKE <权限>[,<权限>]… ON <对象类型> <对象名>[,<对象类型> <对象名>]… FROM <用户>[<用户>]… [CASCADE|RESTRICT]; -

示例:

- [例4.8] 收回用户U4修改学生学号的权限:

REVOKE UPDATE(Sno) ON TABLE Student FROM U4; - [例4.9] 收回所有用户对表SC的查询权限:

REVOKE SELECT ON TABLE SC FROM PUBLIC; - [例4.10] 级联收回用户U5对SC表的INSERT权限:

REVOKE INSERT ON TABLE SC FROM U5 CASCADE;

- [例4.8] 收回用户U4修改学生学号的权限:

-

说明:

- 在例4.10中,级联收回了U5、U6和U7的INSERT权限,因为U5先前授予了U6,而U6再授予U7。

- 默认值为CASCADE,某些数据库管理系统默认为RESTRICT,会自动执行级联操作。

- 如果用户U6或U7从其他用户获取了对SC表的INSERT权限,他们仍拥有此权限,系统仅收回从U5直接或间接获得的权限。

-

权限定义:

授权用户名 被授权用户名 数据库对象名 允许的操作类型 能否转授权 DBA U1 关系Student SELECT 不能 DBA U2 关系Student ALL 不能 ... ... ... ... ... -

总结:

- SQL提供了非常灵活的授权机制。

- 数据库管理员拥有所有对象的所有权限,并可根据需求授予不同用户不同权限。

- 用户拥有自己创建的基本表和视图的全部权限,并可将某些权限授予他人。

- 被授权的用户若有继续授权的权限,还可将其授权给他人。

- 所有授予的权限可以随时使用

REVOKE语句撤回。 - 此存取控制机制允许用户自主决定如何分配数据存取权限和授权权限,因此被称为自主存取控制。

我的理解:

这一节的内容主要围绕数据库的权限管理,具体分为授予权限和收回权限两个部分。以下是一个简化的理解:

-

授予权限 (GRANT)

- 意义:允许特定用户或用户组对数据库中的某些数据进行特定的操作。

- 用法:使用

GRANT语句来分配权限。 - 特性:

- 可以授予单个或多个权限。

- 可以授予权限给单个用户、多个用户或所有用户。

- 控制权限的细节级别,例如只读、写入或特定列的访问。

WITH GRANT OPTION允许被授权的用户再次授予他们拥有的权限给其他用户。

- 注意:授予权限是一个敏感操作,应当小心授予,并仅在必要时授予最小权限。

-

收回权限 (REVOKE)

- 意义:撤销之前授予的权限。

- 用法:使用

REVOKE语句来收回权限。 - 特性:

- 可以单独或同时收回多个权限。

CASCADE选项允许自动收回由原始权限传递下去的所有权限。

- 注意:当某个用户不再需要特定权限或当误授予权限时,应当立即收回。

核心观点:数据库中的数据安全和完整性至关重要。通过授予权限,可以确保只有适当的用户可以访问和修改数据。但有时为了安全或其他原因,需要撤销这些权限,这就是REVOKE的用途。

总而言之,这一节教我们如何合理、安全地管理数据库的访问权限,确保数据的安全性和完整性。

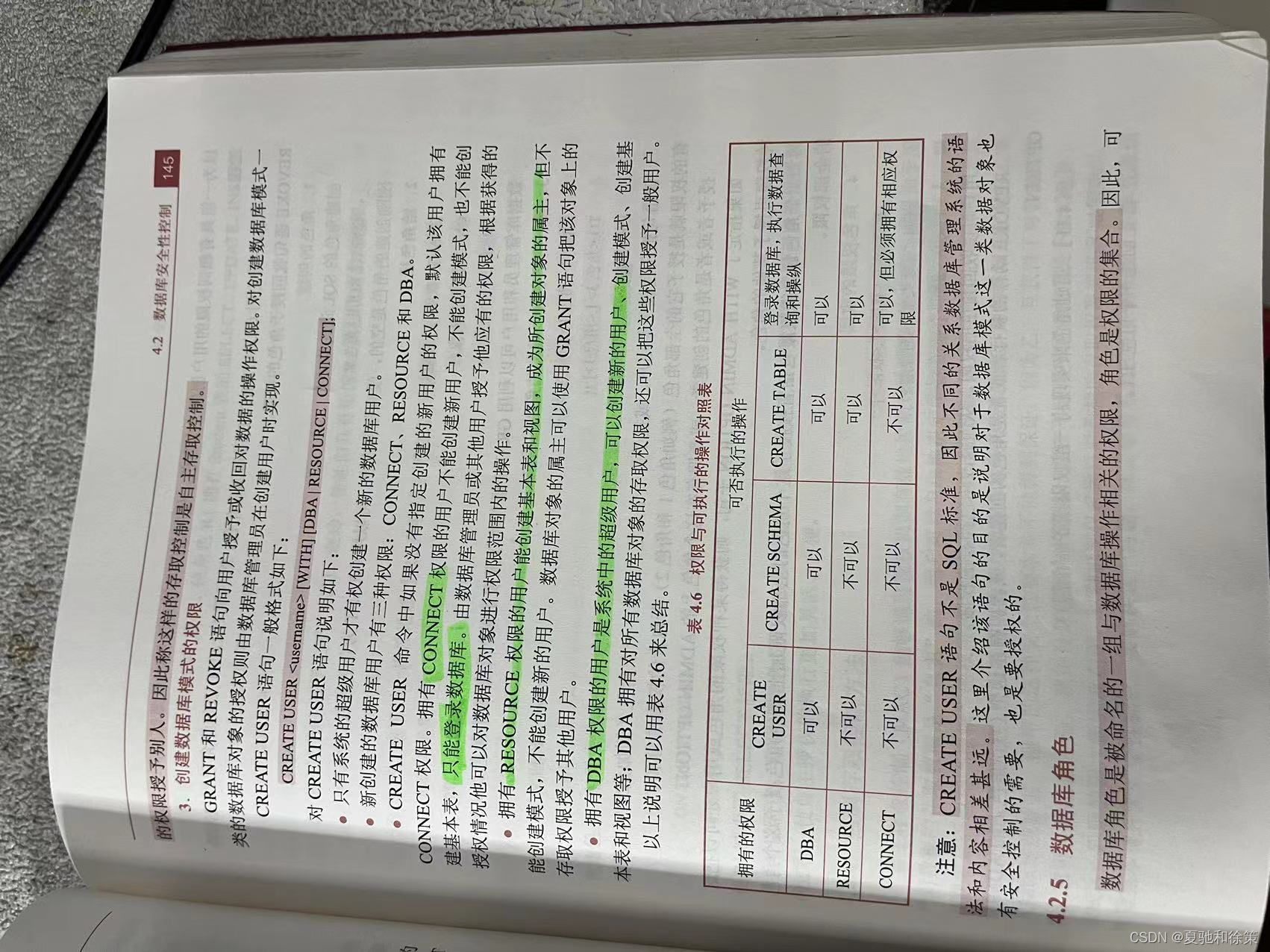

3. 创建数据库模式的权限

-

概述:

- 使用

CREATE USER语句来为数据库创建新的用户。 - 在创建时,可以为新用户分配特定的权限。

- 这些权限决定了用户可以在数据库中执行哪些操作。

- 使用

-

权限种类:

- CONNECT:

- 默认权限。

- 允许用户登录到数据库。

- 但不能创建新用户、模式或基本表。

- 用户的活动受到他们被授予的其他权限的限制。

- RESOURCE:

- 允许用户创建基本表和视图。

- 不能创建新用户或模式。

- 对于他们创建的对象,用户可以使用

GRANT语句授予其他用户访问权限。

- DBA:

- 为超级用户提供的权限。

- 可以执行所有操作:创建新用户、模式、基本表和视图等。

- 对所有数据库对象都有访问权限,并可以将这些权限授予其他用户。

- CONNECT:

-

权限对照表:

拥有的权限 CREATE USER CREATE SCHEMA CREATE TABLE 登录数据库 DBA 可以 可以 可以 可以 RESOURCE 不可以 不可以 可以 可以 CONNECT 不可以 不可以 不可以 可以 -

注意事项:

CREATE USER语句并不是SQL的一个标准,所以不同的数据库系统可能有不同的实现方式和语法。- 这里介绍

CREATE USER的目的是为了强调,对数据库模式这类数据对象也有安全和权限的需求。

核心点:通过为数据库用户分配恰当的权限,我们可以确保数据库的安全和完整性,以及控制用户如何与数据库交互。

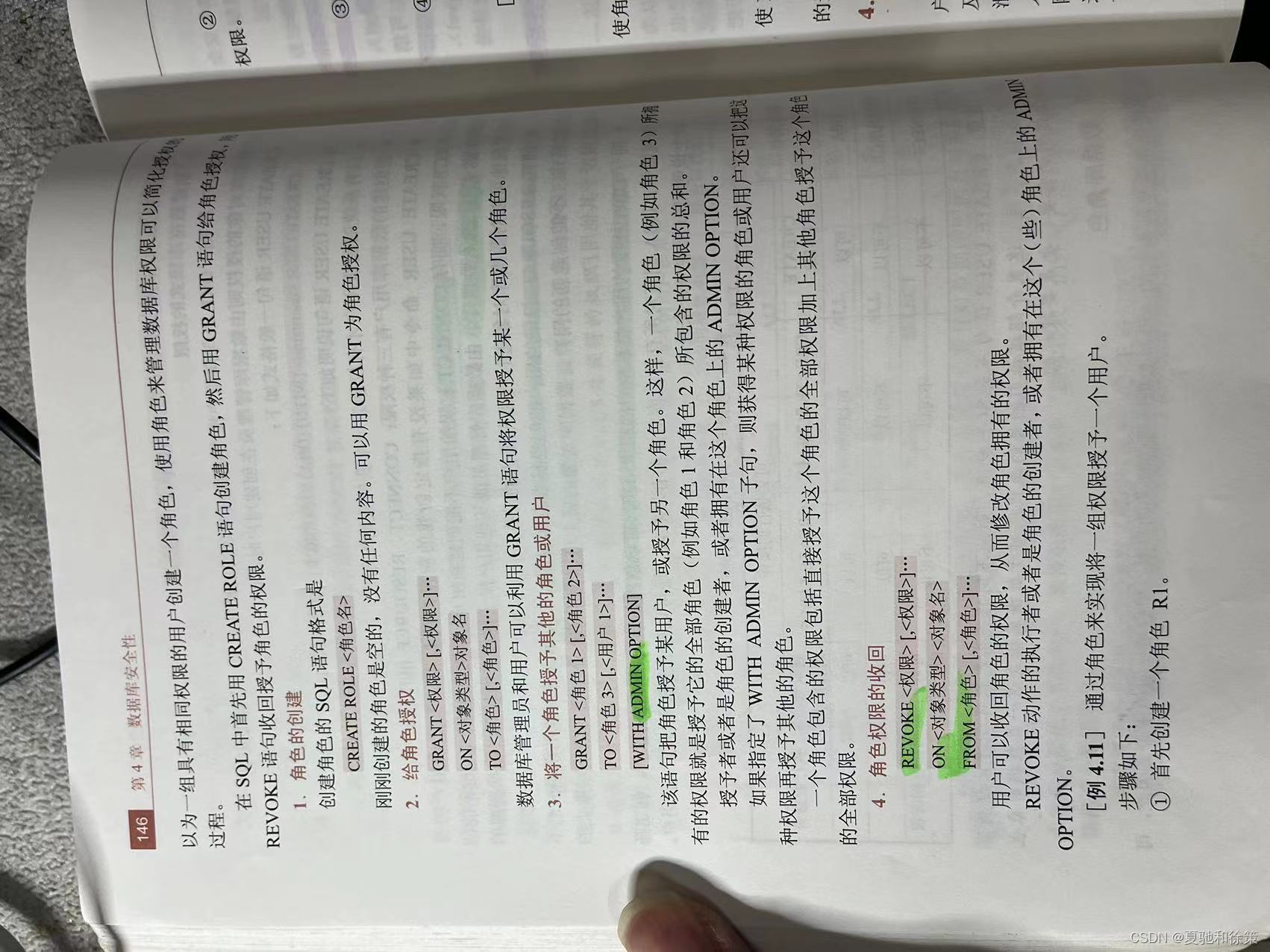

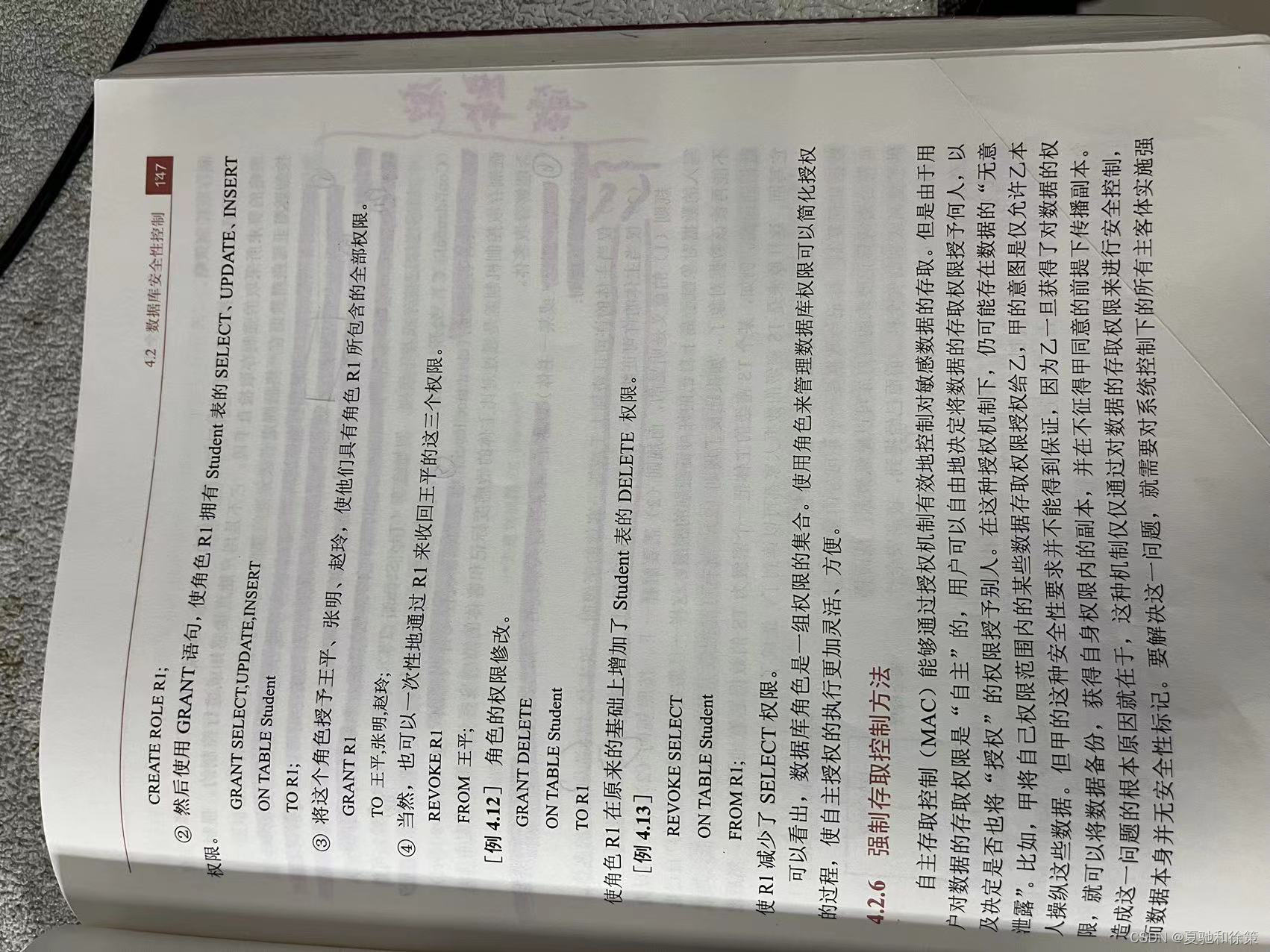

4.2.5 数据库角色

定义:

- 数据库角色是与数据库操作相关的权限的命名集合。它允许简化和统一多个用户的权限管理。

核心内容:

-

角色创建:

- SQL:

CREATE ROLE <角色名> - 说明: 新创建的角色不包含任何权限。

- SQL:

-

给角色授权:

- SQL:

GRANT <权限> ON <对象类型> <对象名> TO <角色> - 说明: 为角色定义一组权限。

- SQL:

-

角色之间的授权:

- SQL:

GRANT <角色1> TO <角色3> [WITH ADMIN OPTION] - 说明: 将一个角色的权限授予另一个角色或用户。拥有

ADMIN OPTION的角色/用户可以进一步授权其权限。

- SQL:

-

收回角色权限:

- SQL:

REVOKE <权限> ON <对象类型> <对象名> FROM <角色> - 说明: 取消已给予角色的特定权限。

- SQL:

实例:

- 创建角色R1并授予其对Student表的三种权限,然后将这个角色授予三个用户。最后,通过角色收回或修改其中一个用户的权限。

优点:

- 使用角色管理数据库权限可以使权限授予更加集中、高效和清晰。角色可以方便地分配或撤销,使权限管理更加灵活。

结论:

- 数据库角色是数据库权限管理的重要工具,可简化并标准化多个用户的权限管理流程。

我的理解:

数据库角色是关于权限管理的一种策略。在复杂的数据库系统中,很多用户需要执行类似的任务,并因此需要相似的权限。角色允许管理员将一组权限打包在一起,然后将这个权限包(即角色)授予给多个用户,而不是单独为每个用户分配权限。

要点如下:

-

定义:角色是与数据库操作相关的权限的集合。其目的是简化权限的管理和分配。

-

如何使用角色:

- 创建角色:使用

CREATE ROLE <角色名>。 - 给角色分配权限:使用

GRANT语句,例如GRANT SELECT, UPDATE ON TABLE TO <角色名>。 - 将角色授予用户:这样,用户将获得角色中定义的所有权限。例如,授予角色给三个用户可以是

GRANT <角色名> TO 用户1, 用户2, 用户3。 - 角色的嵌套:一个角色可以包含另一个角色的权限。这意味着一个角色可以被授予给另一个角色,创建一个权限的层次结构。

- 创建角色:使用

-

优势:

- 简化管理:管理员可以只更新角色的权限,而所有持有该角色的用户的权限都会自动更新,而不需要为每个用户单独更改。

- 易于跟踪:通过检查角色而不是每个用户,可以更容易地确定谁有哪些权限。

- 灵活性:角色可以快速地从一个用户转移到另一个用户,或者从一个用户组转移到另一个用户组。

-

撤销角色权限:使用

REVOKE语句,可以从角色中撤销特定权限或从用户中撤销整个角色。

通过理解数据库角色,可以更高效、安全和有组织地管理数据库中的用户权限,确保数据的完整性和安全性。

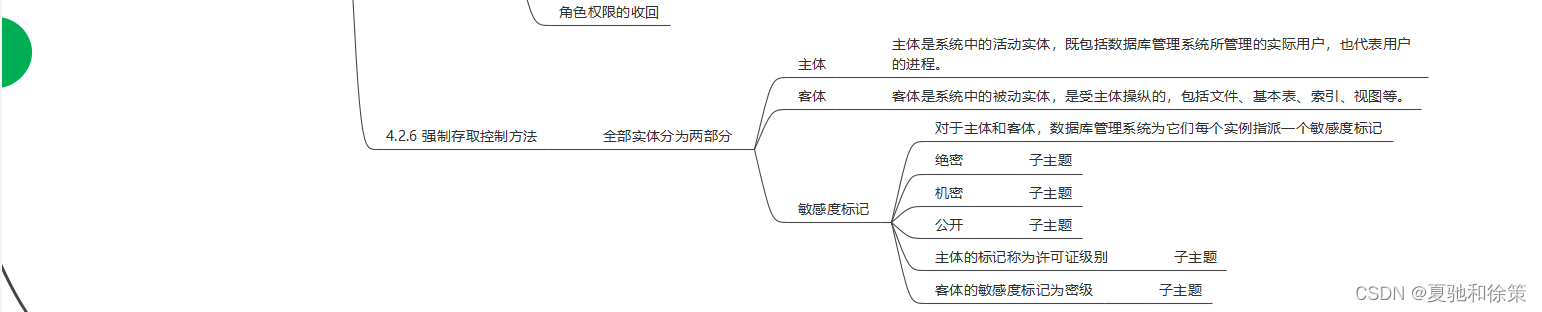

4.2.6 强制存取控制方法

定义:

- 强制存取控制(MAC)是系统采取的,按照特定标准(如TDI/TCSEC)的安全策略来保证高级别的数据安全性的方法。它超越了用户的直接控制。

背景:

- 自主存取控制(MAC)的限制在于用户可以自由地授予权限,可能导致数据的无意泄露。

核心概念:

-

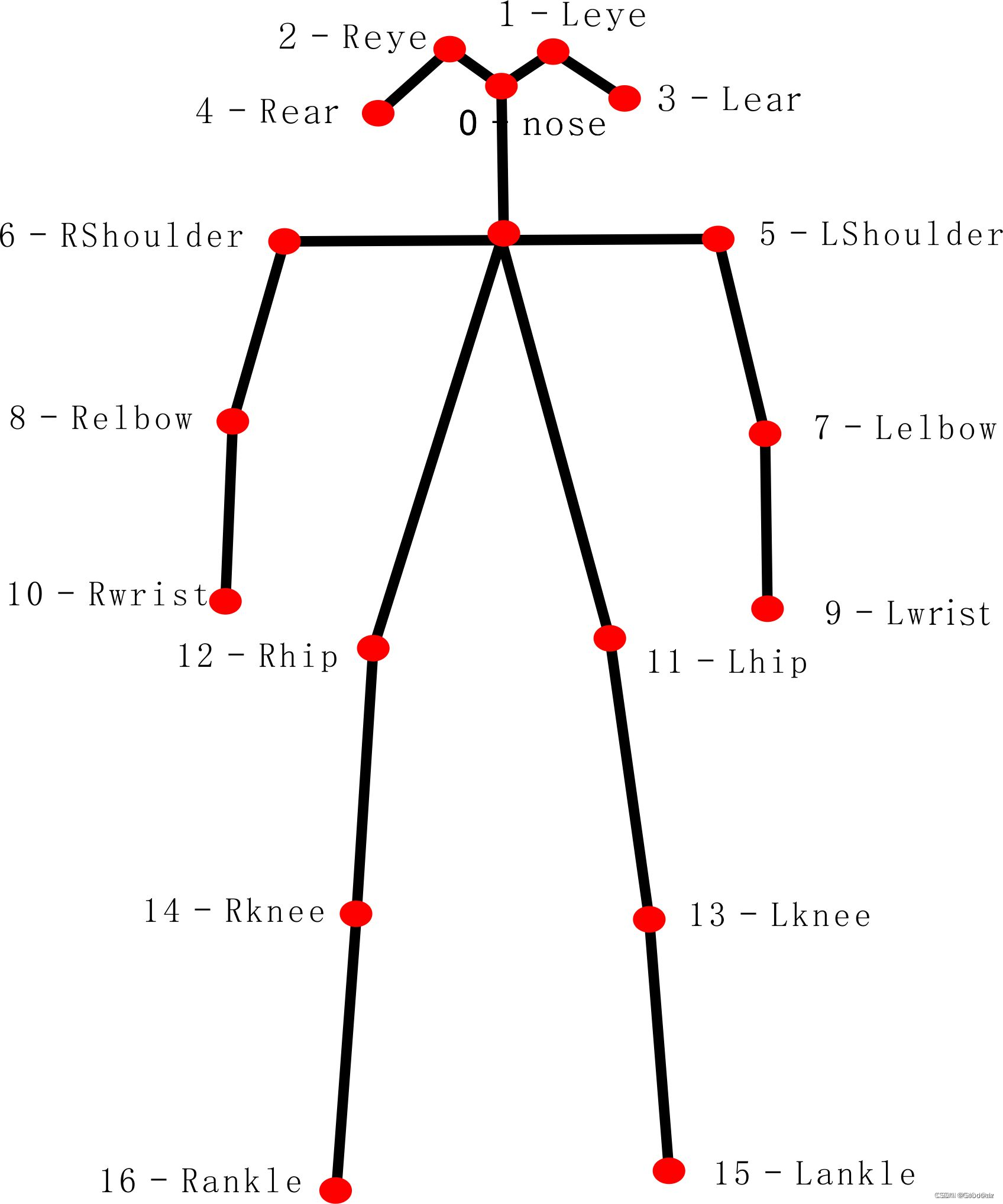

主体和客体:

- 主体: 系统中的活动实体,包括真实用户和代表用户的进程。

- 客体: 被动实体,受主体操作,如文件、表、索引、视图等。

-

敏感度标记:

- 对主体和客体都指派敏感度标记。

- 分级:如绝密(TS)、机密(S)、可信(C)、公开(P),有次序:TS>=S>=C>=P。

- 主体标记:许可证级别。

- 客体标记:密级。

-

存取规则:

- 主体只能读取其许可证级别大于或等于客体密级的数据。

- 主体只能写入其许可证级别小于或等于客体密级的数据。

实现原则:

- 数据本身带有密级标记,无论如何复制,标记与数据是不可分割的整体。

- 较高的安全性级别应包含较低级别的所有保护。

流程:

- 如图4.5示意,系统首先进行自主存取控制(DAC)检查。通过DAC检查的数据库对象再自动进行强制存取控制(MAC)检查。只有通过MAC检查的对象才可被存取。

总结:

- 强制存取控制提供了更高的数据安全级别,确保只有合适的用户可以操作数据,从而防止数据泄露。MAC与DAC相结合,共同构成了数据库管理系统的全面安全机制。

我的理解:

这部分内容主要讲述了一种被称为强制存取控制(MAC, Mandatory Access Control)的数据库安全策略。该策略目标是防止数据的无意或恶意泄露。MAC与自主存取控制(DAC, Discretionary Access Control)有所不同,其中DAC允许用户自主决定如何分配他们对数据的访问权限。

要点如下:

-

问题的根源:在DAC中,由于用户可以自由分配数据的访问权限,存在数据“无意泄露”的风险。例如,用户A可以将他的数据权限授予用户B,但无法保证B不会将数据分享给其他人。

-

MAC的定义:为解决DAC的局限性,引入了MAC。在MAC下,数据有一个与之关联的“敏感度标记”或“密级”,而用户也有一个“许可证级别”。数据的存取是基于这些标记和级别的比较进行控制的。

-

敏感度标记:数据和用户都有一个敏感度标记。数据的标记表示数据的密级,如绝密、机密等。用户的标记表示他们可以访问的数据密级。

-

存取规则:

- 用户只能读取其许可证级别高于或等于的密级的数据。

- 用户只能写入其许可证级别低于或等于的密级的数据。

-

为什么需要这些规则:这些规则确保了数据的密级不会被不当地降低。例如,高密级用户不能将高密级数据写入低密级,因为这样可能会导致数据泄露。

-

强制存取控制的目标:MAC旨在确保数据的安全性标记始终与数据一同流动,无论数据如何复制或传输,从而确保只有适当密级的用户才能访问数据。

-

DAC与MAC的结合:强制存取控制通常与自主存取控制相结合,首先执行DAC检查,然后执行MAC检查。两者都要通过,用户才能访问数据。

简单地说,4.2.6章节介绍了一个高级的安全策略,用于防止数据的无意或恶意泄露,确保只有适当密级的用户才能访问特定密级的数据。

总结:

重点:

- 权限授予与收回: 了解如何使用

GRANT和REVOKE语句为用户授予或收回对数据的操作权限。 - 权限种类:

- CONNECT: 允许用户登录数据库。

- RESOURCE: 允许用户创建基本表和视图。

- DBA: 超级用户权限,几乎可以进行所有操作。

- 创建用户: 使用

CREATE USER语句为数据库创建新用户,并为其分配特定的权限。 - 级联与限制: 了解

CASCADE和RESTRICT的含义及其在权限收回中的作用。

难点:

- 权限的细节管理: 了解并掌握各种权限的具体意义及其之间的层次关系是复杂的。

- 级联操作的理解: 当权限在多级用户之间传递时,如何通过级联操作正确地收回权限。

易错点:

- 误授权限: 在授予权限时,不小心给用户授予过多的权限可能会带来安全风险。

- 忘记收回权限: 如果忘记使用

REVOKE语句收回不再需要的权限,可能会导致数据泄露。 - 默认权限误解: 认为新创建的用户默认没有任何权限,但实际上默认情况下可能授予了

CONNECT权限。 - 不考虑级联效应: 在使用

REVOKE时,未考虑到级联效应可能导致未能完全收回权限。 - 数据库特定的语法: 由于

CREATE USER不是SQL标准,不同的数据库可能有不同的语法,可能导致跨数据库的混淆。

通过对数据库安全性控制的学习,能更好地理解和管理数据库的安全性,确保数据的保护和正确的用户访问。