原理:

没有固定的概念,一般都是不符合常识的情况。比如任意用户注册,短信炸弹,占用资源,交易支付、密码修改、密码找回、越权修改、越权查询、突破限制。

根据实际业务逻辑进行比对,购物的可以根据数量,折扣,金额每个修改点都可以测试是否可以修改

挖掘办法:

确定业务流程--->寻找流程中可以被操控的环节--->分析可被操控环节中可能产生的逻辑问题--->尝试修改参数触发逻辑问题

常见逻辑漏洞:

1、 交易支付(修改金额为负数或为o)、密码修改(没原密码也能修改)、密码找回(改数据包跳过,验证码没有做时间校验)

2、用自己的用户身份找回密码,在最后修改密码的时候抓包修改成其它用户

3、修改返回包,把0改成1或false改成true

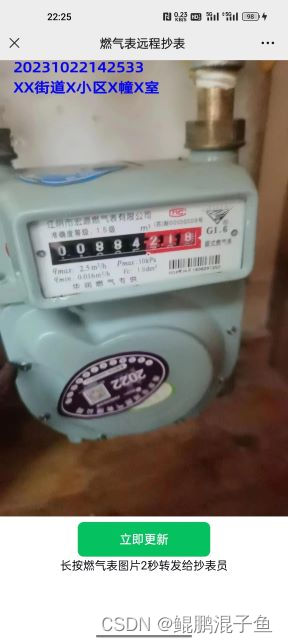

4、手机号密码找回看一下返回包里面是否有手机验证码、

5、邮箱密码找回的时候,试试修改邮箱,用别人的帐号找回,发邮件填写自己的邮箱、

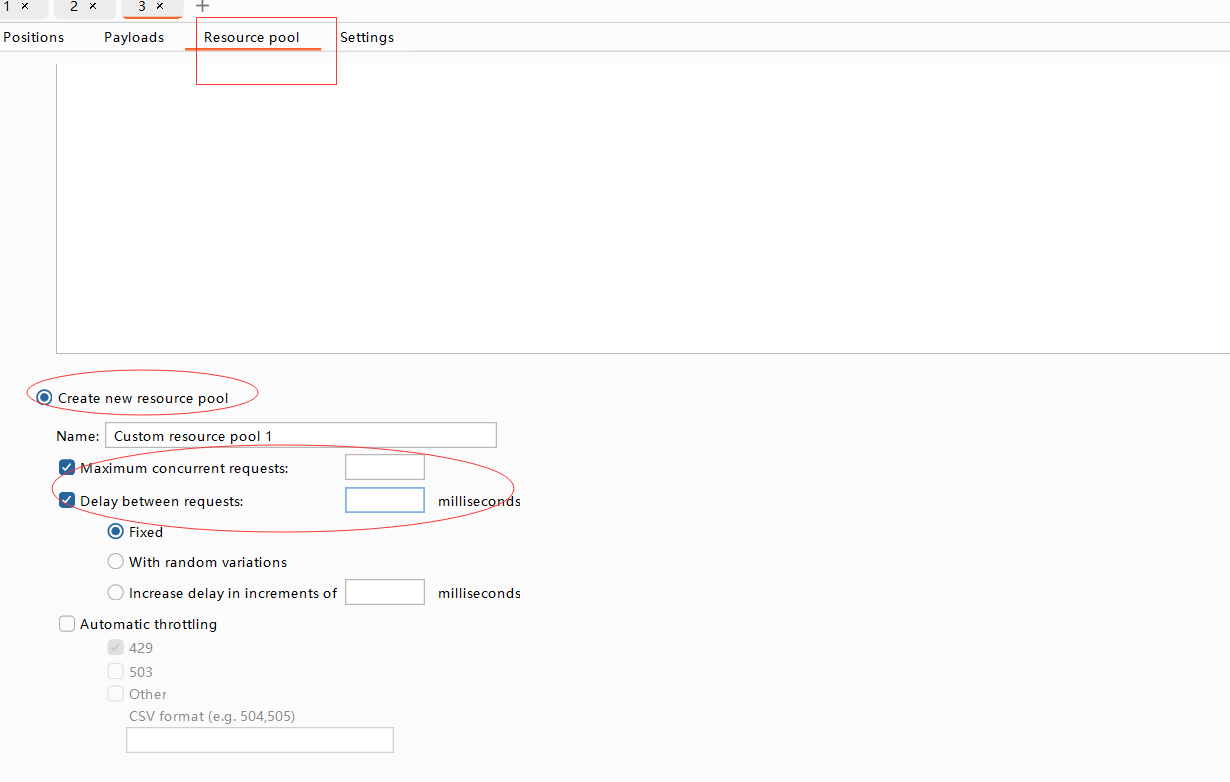

6、验证码长度短,纯数字可以直接burp暴破

7、同一验证码可以登录不同帐号

8、验证码纯数字,无时间限止

9、密码找回答案比较简单 或参数判断不严格)、越权修改、越权查询、突破限制等各类逻辑漏洞

防御

加强用户认证控制

识别漏洞

建立安全策略

敏感参数加密

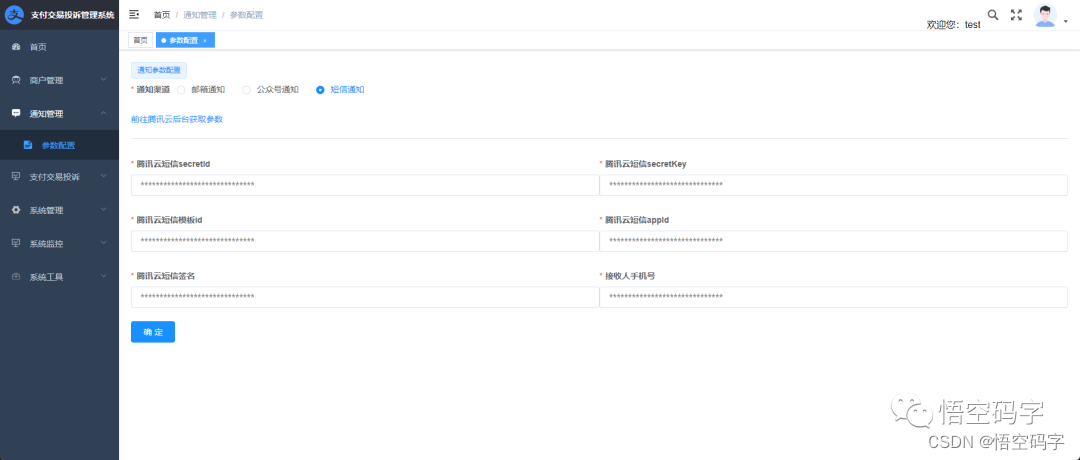

webbug靶场演示

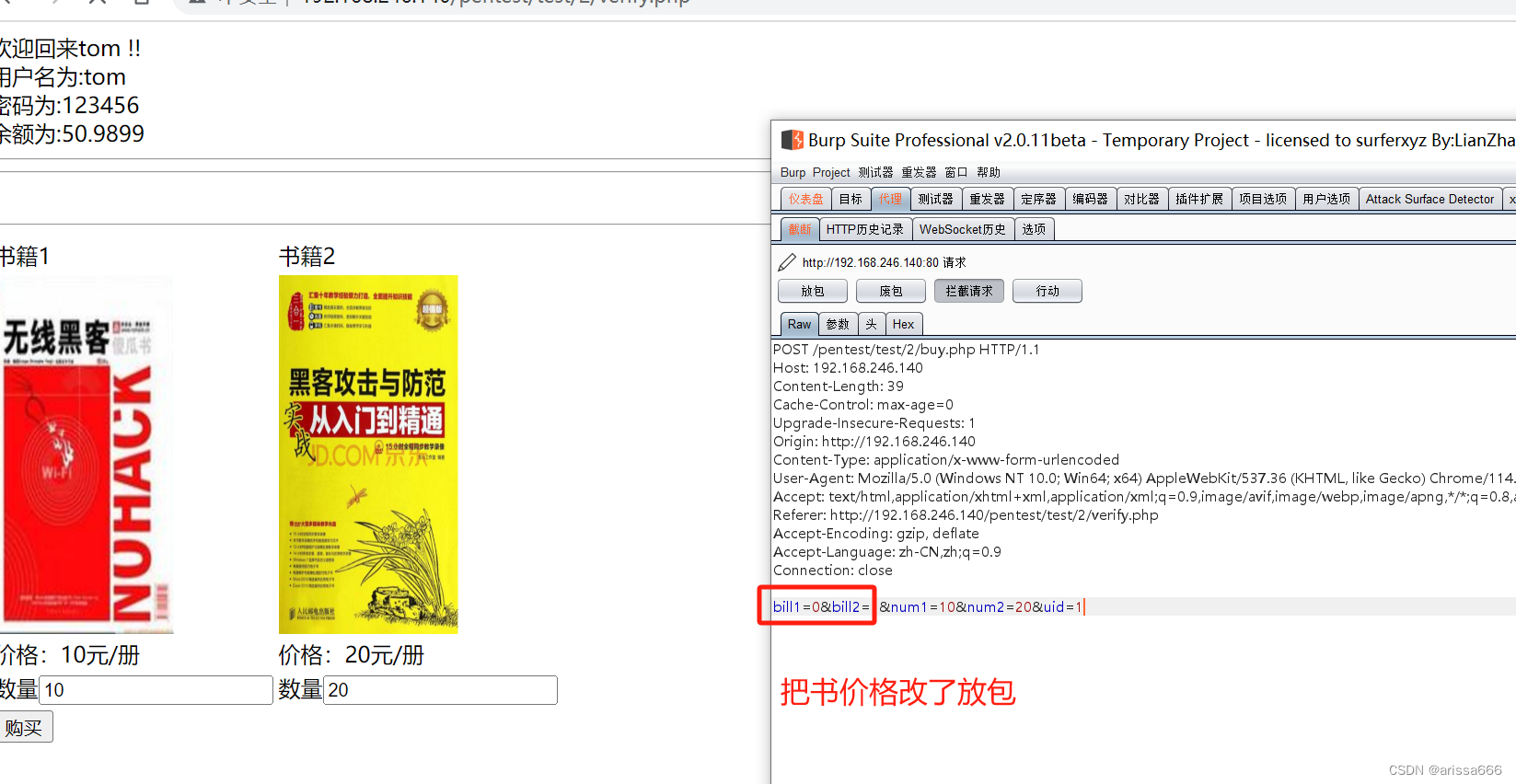

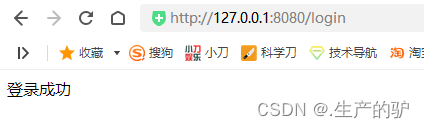

打开搭建的web靶场http://192.168.246.140/

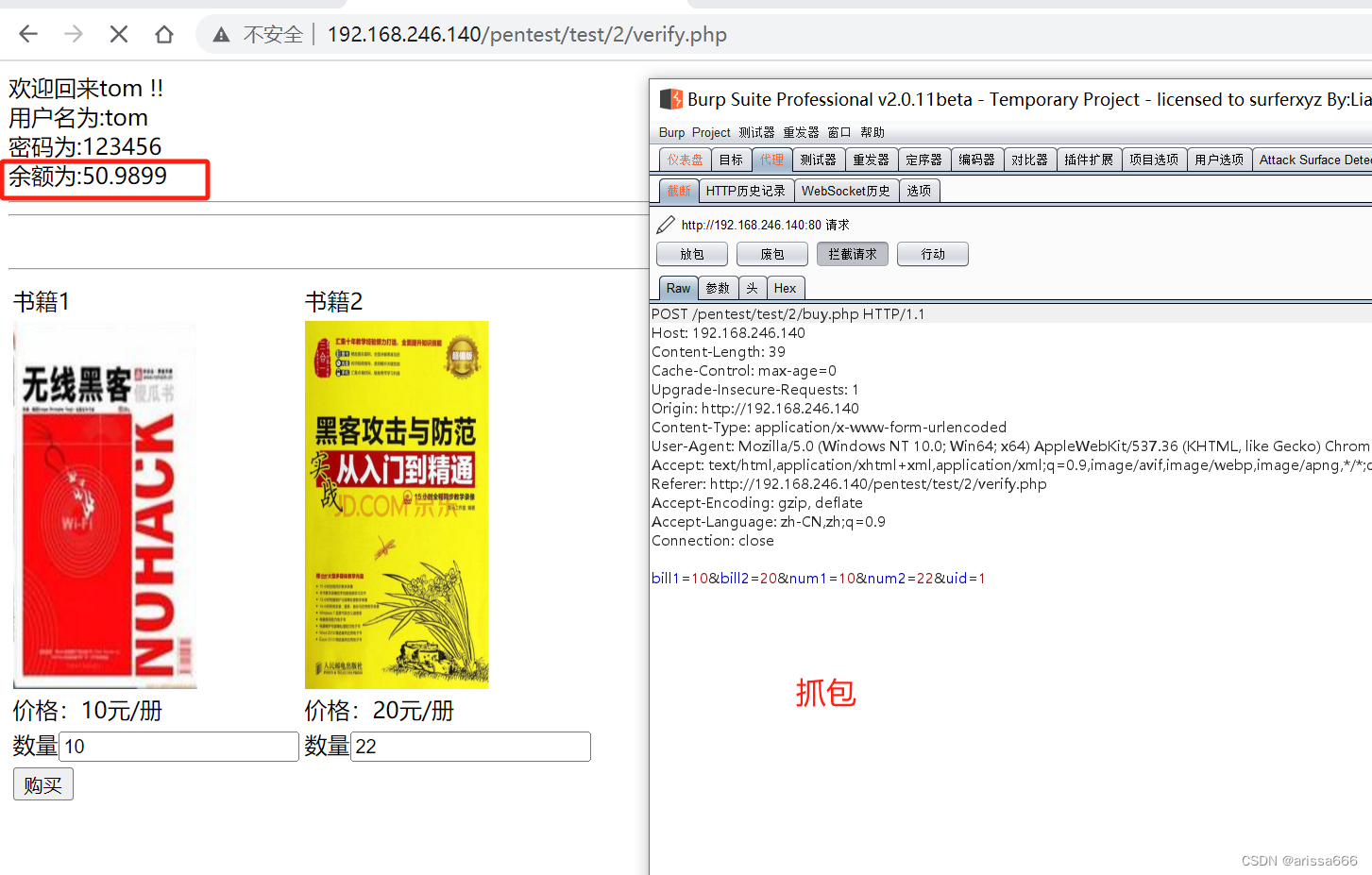

本次展示的是支付的问题,tom 密码123456

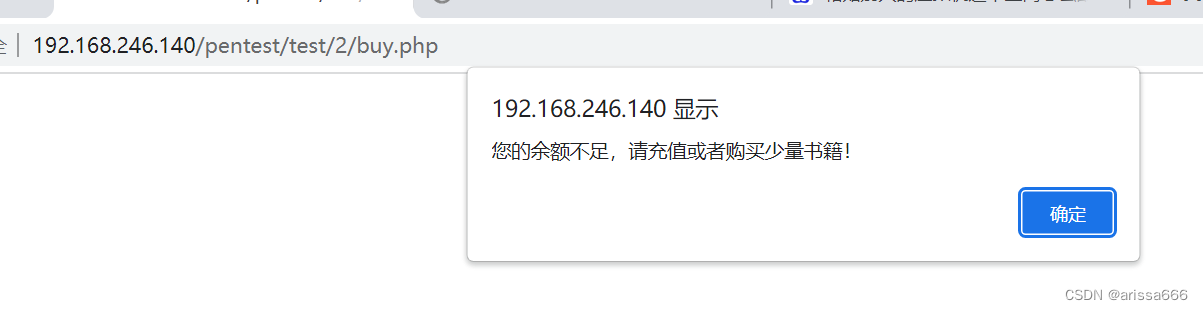

抓包提示余额不足

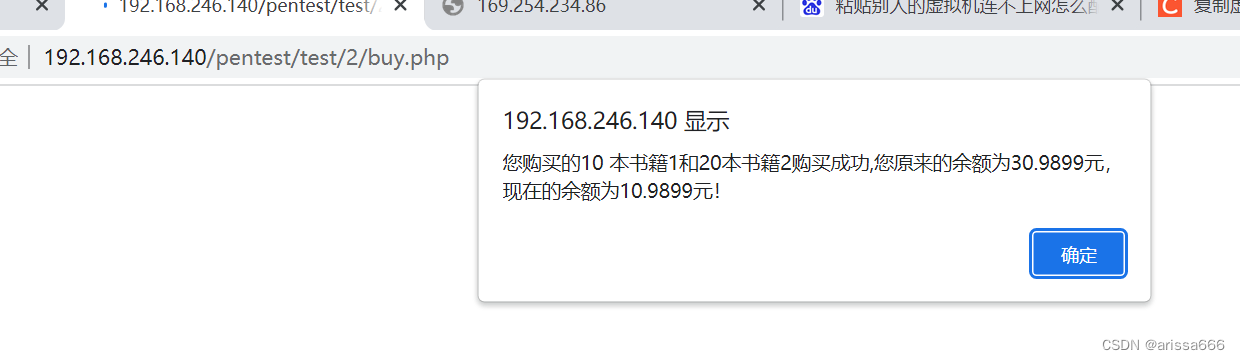

把书的金额改了,放包,竟然购买成功了。也可以把金额改成负数。这样就可以不付费得到商品。